Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-

Sécurité des données

Sécurité des donnéesjuin 06, 2018

Intégrité des données : qu’est-ce que c’est ? Comment la préserver ?

Si vous n’avez aucun moyen de savoir qui trafique ou supprime les données de votre entreprise, ni quand et comment, les répercussions peuvent être importantes au niveau des décisions stratégiques...

Michael Buckbee

5 min read

-

Sécurité des données

Sécurité des donnéesjuin 01, 2018

APT – Ce qu’il faut savoir sur les menaces persistantes avancées

En mars 2018, un rapport sur le programme malveillant « Slingshot » a révélé que la menace était restée dissimulée dans les routeurs et les ordinateurs pendant environ six ans avant d’être...

Michael Buckbee

5 min read

-

Sécurité des données

Sécurité des donnéesmai 28, 2018

La différence entre le provisionnement des utilisateurs dans l’IAM et la gestion de l’accès aux données

La capacité de provisionnement des utilisateurs de l’IAM (gestion des identités et des accès) et la fonction de gestion de l’accès aux données gèrent toutes deux l’accès. Toutefois, le provisionnement...

Michael Buckbee

3 min read

-

Sécurité des données

Sécurité des donnéesmai 25, 2018

Office 365 : La différence entre les fonctionnalités E3 et E5

Les offres Enterprise Mobility and Security de Microsoft sont des ensembles de services de sécurité complémentaires proposés à l’achat pour aider à contrôler, auditer et protéger les données et les...

Michael Buckbee

4 min read

-

Sécurité des données

Sécurité des donnéesmai 04, 2018

Comment protéger les données soumises au GDPR avec Varonis

Dans le concept global de sécurité des données, les données concernées par le GDPR ne sont pas nécessairement plus importantes que les autres données sensibles, mais elles exigent une surveillance,...

Michael Buckbee

4 min read

-

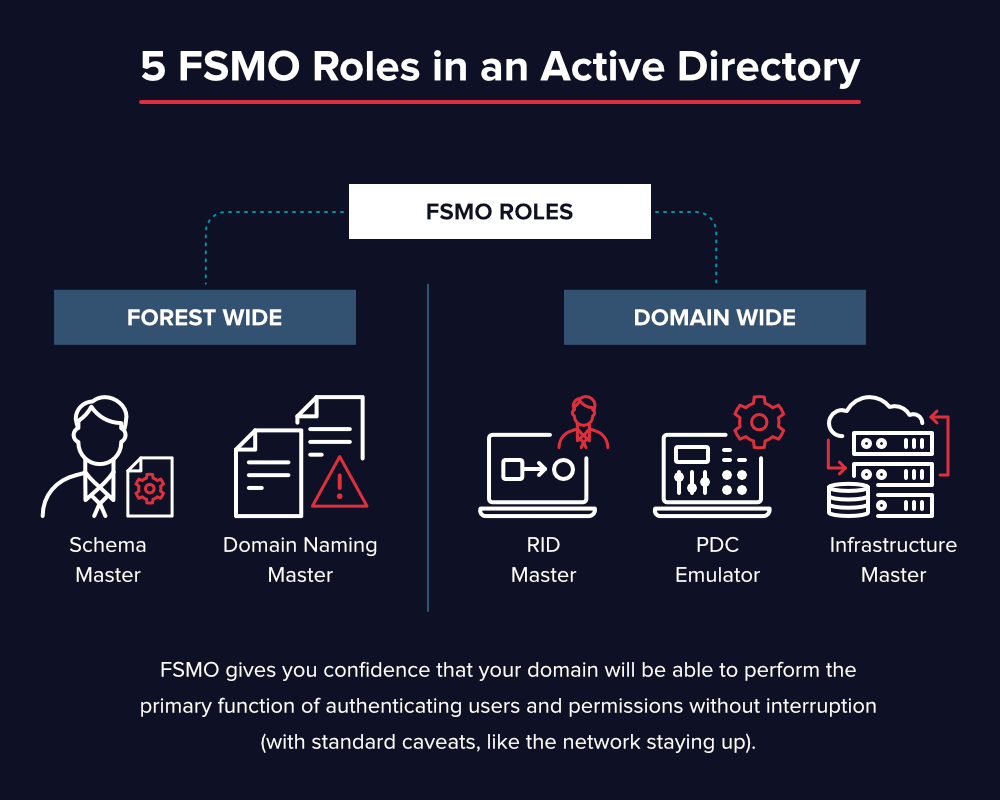

Active Directory

Active Directoryavr. 23, 2018

Les 5 rôles FSMO dans Active Directory

Les rôles FSMO vous garantissent que votre domaine pourra assurer sans interruption la fonction première consistant à authentifier les utilisateurs et les autorisations. Obtenez des informations complémentaires dès aujourd'hui.

Michael Buckbee

3 min read

-

Sécurité des données

Sécurité des donnéesavr. 20, 2018

RBAC – Contrôle d’accès basé sur les rôles : qu’est-ce-que c’est ? À quoi ça sert ?

Un mot de passe volé peut-il vous offrir les clés de tout un royaume ? En fait, il apparaît que 81 % des vols de données qui ont eu lieu en 2017...

Michael Buckbee

4 min read

-

Confidentialité & Conformité Sécurité des données

Confidentialité & Conformité Sécurité des donnéesavr. 13, 2018

Comment découvrir les données soumises au GDPR avec Varonis

Le GDPR entre en vigueur dans moins de 40 jours, mais vous avez encore le temps de vous y préparer. La première étape pour se préparer à l’échéance à venir...

Michael Buckbee

3 min read

-

Confidentialité & Conformité

Confidentialité & Conformitéavr. 10, 2018

Quelques réflexions sur la directive NIS de l’UE après le Forum de Davos

J’avais l’intention de lire le rapport de 80 pages publié par le Forum économique mondial sur les problèmes les plus urgents de la planète. C’est ce même forum qui réunit...

Michael Buckbee

3 min read

-

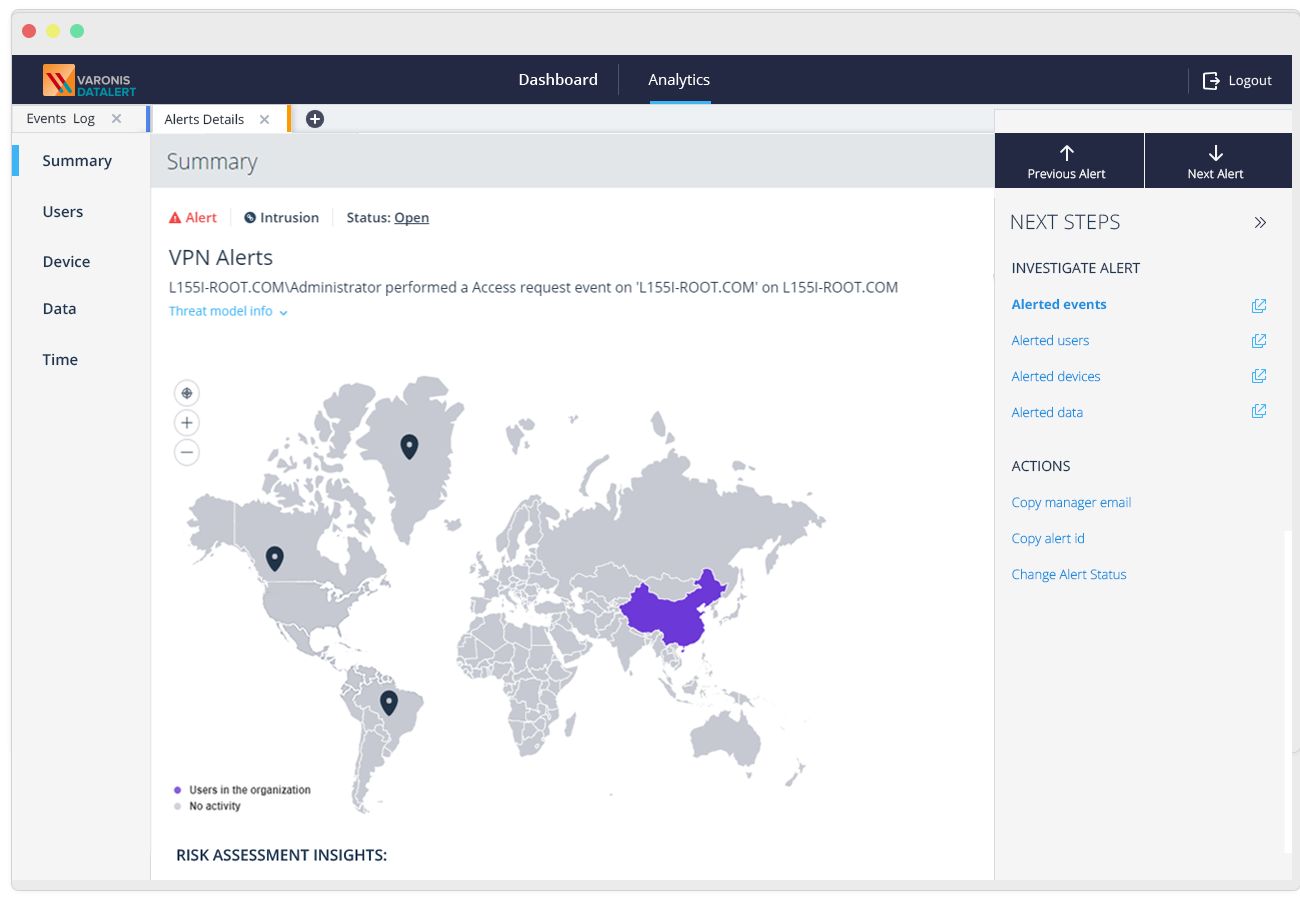

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesmars 30, 2018

12 façons de gérer une fusion-acquisition avec Varonis

Une tactique de fusion-acquisition soigneusement élaborée réduit le temps, le coût et les risques associés à une fusion et/ou acquisition à venir. Gartner conseille aux organisations qui prévoient de se...

Michael Buckbee

8 min read

-

Sécurité des données

Sécurité des donnéesmars 23, 2018

Outils SIEM : Varonis est la solution qui exploite au mieux votre gestion des événements et informations de sécurité

Les applications de gestion des événements et informations de sécurité (SIEM) sont un pan important de votre écosystème de sécurité des données : elles agrègent les données de plusieurs systèmes, normalisent...

Michael Buckbee

5 min read

-

Sécurité des données

Sécurité des donnéesmars 21, 2018

Protection contre les programmes malveillants : défendre les données grâce à l’analyse de la sécurité de Varonis

Le terme de « programme malveillant » ou « malware » est devenu une appellation fourre-tout utilisée pour désigner tout morceau de code tentant de passer inaperçu puis de subvertir les intentions du propriétaire...

Michael Buckbee

7 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital