Michael Buckbee

Michael a travaillé en tant qu'administrateur système et développeur de logiciels pour des start-ups de la Silicon Valley, la marine américaine, et tout ce qui se trouve entre les deux.

-

Sécurité des données

Sécurité des donnéesmai 02, 2021

Qu’est-ce que le Red Teaming ? Méthodologie et outils

Le Red Teaming consiste à tester la sécurité de vos systèmes en essayant de les pirater. Dans ce guide, nous vous montrons comment utiliser cette méthode puissante.

Michael Buckbee

13 min read

-

Sécurité des données

Sécurité des donnéesavr. 14, 2021

John the Ripper

Dans ce billet, nous allons vous présenter John the Ripper, son fonctionnement et son importance.

Michael Buckbee

4 min read

-

Sécurité des données

Sécurité des donnéesavr. 13, 2021

7 conseils pour éviter le vol de données par des employés

Le vol de données par des employés constitue un vrai problème dans les entreprises modernes. Poursuivez votre lecture pour découvrir comment protéger la vôtre des personnes malintentionnées qui y travaillent.

Michael Buckbee

6 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesavr. 06, 2021

Qu’est-ce que le DNS Tunneling ? Guide de détection

Le DNS Tunneling transforme le DNS ou système de noms de domaine en une arme de piratage. Comme nous le savons, le DNS est l’équivalent d’un annuaire téléphonique pour l’Internet....

Michael Buckbee

5 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesavr. 02, 2021

Guide de sécurité DNS

La sécurité des DNS doit être considérée comme un point incontournable de tout plan de sécurité d’une entreprise. Les services de résolution des noms, qui traduisent les noms d’hôtes en...

Michael Buckbee

7 min read

-

Sécurité des données

Sécurité des donnéesavr. 01, 2021

Rapport sur les tendances des malwares – Mars 2021

Ce rapport mensuel reprend la documentation établie par l’équipe d’enquête de Varonis dans le cadre de ses activités de réponse aux incidents, d’analyse de problèmes et d’ingénierie inverse de malwares....

Michael Buckbee

6 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesmars 26, 2021

Qu’est-ce qu’un SIEM ? Guide du débutant

Le SIEM représente aujourd’hui un marché de 2 milliards de dollars, mais une étude récente montre que seules 21,9 % des entreprises concernées en retirent de la valeur. Les outils de...

Michael Buckbee

7 min read

-

Sécurité des données

Sécurité des donnéesmars 25, 2021

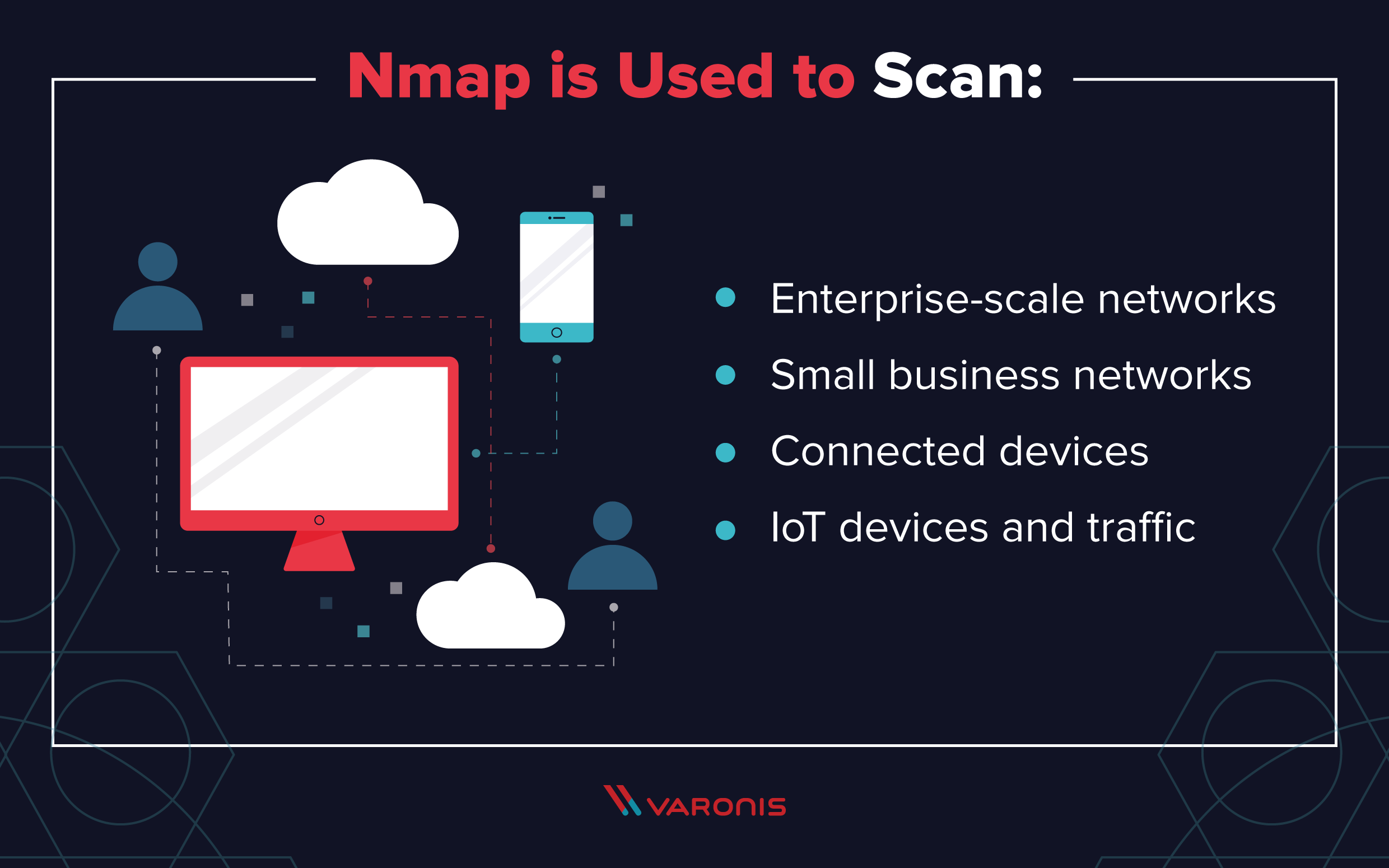

Comment utiliser Nmap : guide des commandes et tutoriel

Nmap est un outil de cartographie réseau à la fois puissant et rapide. Dans ce guide, nous allons vous expliquer comment installer et utiliser Nmap, et vous montrer comment protéger vos réseaux.

Michael Buckbee

8 min read

-

Confidentialité & Conformité

Confidentialité & Conformitémars 01, 2021

Qu’est-ce que la conformité SOX ?

En 2002, le Congrès des États-Unis a adopté la loi Sarbanes-Oxley et mis en place des règles pour protéger le public contre les pratiques frauduleuses ou trompeuses des entreprises ou...

Michael Buckbee

5 min read

-

Confidentialité & Conformité

Confidentialité & Conformitédéc. 11, 2020

Risk Management Framework (RMF) : Vue d’ensemble

Le Risk Management Framework (cadre de gestion des risques) est un ensemble de critères visant à sécuriser les systèmes informatiques du gouvernement américain. Dans ce guide, nous allons présenter le...

Michael Buckbee

8 min read

-

Sécurité des données

Sécurité des donnéessept. 18, 2020

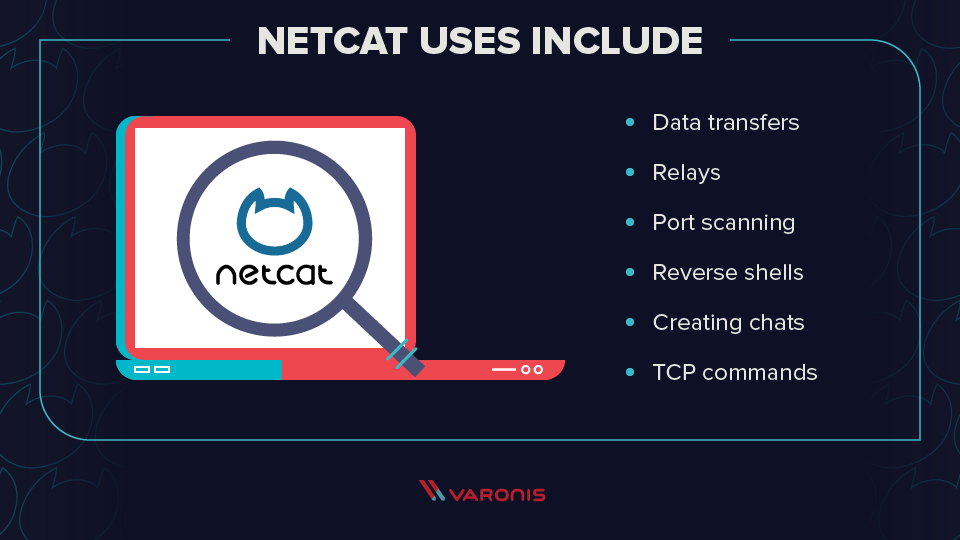

Comment utiliser les commandes Netcat : exemples et aide-mémoire

Découvrez l'utilitaire Netcat et les différentes commandes qu'il peut prendre en charge pour aider les équipes informatiques à mieux gérer leurs réseaux.

Michael Buckbee

8 min read

-

PowerShell

PowerShellmai 14, 2020

Scripts PowerShell : tutoriel destiné aux débutant(e)s

Vous découvrez les scripts PowerShell ? Parcourez ces tutoriels pour apprendre à écrire et exécuter des scripts de base, des cmdlets PowerShell, des alias, des tubes et bien plus encore.

Michael Buckbee

11 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

«•Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux•: vos données.•»

Deborah Haworth, Directeur de la sécurité de l'information, Penguin Random House

«•L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur.•»

Al faella, DSI, Prospect capital