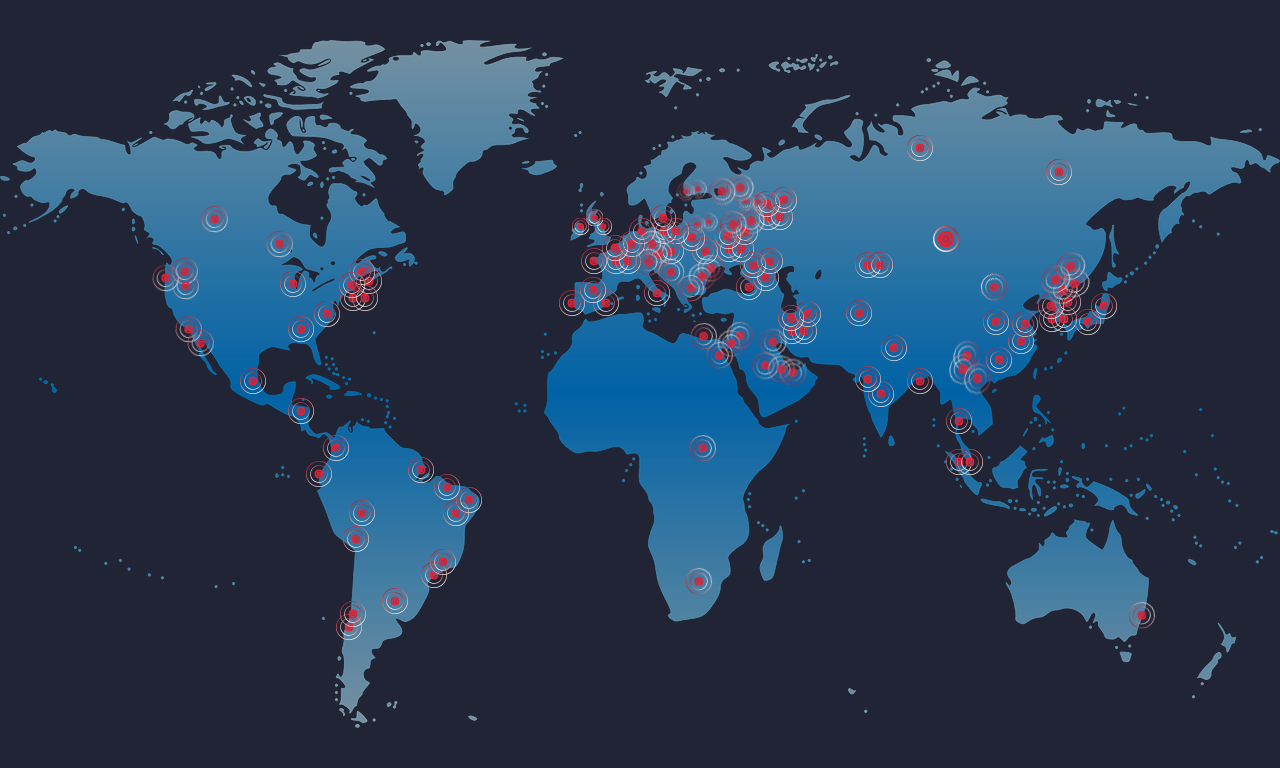

Vous souvenez-vous de ces logiciels malveillants qui ont été volés à l’Agence nationale de sécurité américaine (NSA) il y a quelques mois ? Une nouvelle variante de ransomware (ou « rançongiciel »), basée sur ces outils se propage rapidement dans le monde, affectant les systèmes de nombreuses organisations, notamment ceux de Renault, FedEx, et Telefonica.

Voici ce que nous savons jusqu’à présent

Le « ransomware », ou rançongiciel, semble s’appuyer sur des attaques par ingénierie sociale ou phishing, mais les systèmes vulnérables sont également menacés si le port tcp 445 est accessible. Contrairement à la plupart des attaques par ransomware qui chiffrent tout fichier accessible à partir d’un seul nœud infecté, ce ransomware se déplace aussi latéralement par le biais d’exploits (tels que EternalBlue) sur des postes de travail et serveurs non corrigés, puis poursuit l’attaque. Les hôtes Windows non corrigés (Vista, 7, 8, 10, server 2008, 2008r2, 2012, 2012r2, et 2016) exécutant SMB v1 sont eux aussi vulnérables.

Les hôtes infectés exécutent des souches de ransomware telles que Wanna Decrypt0r (voir ci-dessous) qui chiffrent les fichiers et remplacent leurs extensions par :

- .WRNY

- .WCRY (+ .WCRYT for temp files)

- .WNCRY (+ .WNCRYT for temp files)

Le ransomware laisse également une note dans des fichiers nommés @Please_Read_Me@.txt, ou !Please_Read_Me!.txt, et affiche un avertissement.

Ce que vous pouvez faire

- Désactiver SMBv1 pendant que vous appliquez le correctif – explications : ici

- Bloquer le port tcp 445 de l’extérieur (ou entre les segments si possible)

- Vérifier que DatAlert est activé et à jour

- Appliquer un correctif ! – https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

MS17-010, publié en mars, corrige plusieurs failles de Windows SMB Server. Ces menaces (exploits) sont toutes dues à la fuite récente d’outils de piratage de la NSA. Des outils d’exploitation de faille tels que EternalBlue, EternalChampion, EternalSynergy et EternalRomance (qui font tous partie de la plate-forme de piratage Fuzzbunch) déposent DoublePulsar sur les hôtes infectés. Créé par la NSA, DoublePulsar est essentiellement un outil de téléchargement de menace qui sert d’intermédiaire pour télécharger des exécutables de menaces plus virulents sur les hôtes infectés.

Clients DatAlert

Si vous êtes un client DatAlert Analytics, le modèle de menace « Immediate Pattern Detected: user actions resemble ransomware » a été conçu pour détecter ce ransomware ainsi que d’autres variantes zero day. Toutefois, nous vous conseillons aussi vivement de mettre à jour les dictionnaires utilisés par les règles de signature DatAlert. Instructions de mise à jour des dictionnaires : https://connect.varonis.com/docs/DOC-2749

Si pour une raison ou pour une autre vous ne pouvez pas accéder à la communauté, voici comment mettre à jour vos dictionnaires de façon à inclure les nouvelles extensions de cette variante :

Ouvrez l’interface utilisateur DatAdvantage > Tools > Dictionaries > Crypto files (Predefined)

Ouvrez l’interface utilisateur DatAdvantage > Tools > Dictionaries > Encrypted files (Predefined)

Détails

Vulnérabilités

La menace exploite plusieurs vulnérabilités de Windows SMBv1 Remote Code :

Windows Vista, 7, 8, 10, server 2008, 2008r2, 2012, 2012r2, 2016 sont tous vulnérables s’ils ne sont pas corrigés et si les fonctionnalités Windows SMBv1 sont activées.

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Souches de ransomware

WCry / WannaCry / WannaCrypt0r / WannaCrypt / Wana Decrypt0r

Cette attaque est la version 2.0 du ransomware WCry apparu pour la première fois en mars. Avant cette attaque, cette famille de ransomware avait très peu fait parler d’elle. Bien qu’elle se propage probablement par le biais d’attaques de phishing et d’ingénierie sociale, l’exposition du port tcp 445 de machines sous Windows vulnérables pourrait également être exploitée par la plate-forme de menaces Fuzzbunch.

INFOS RÉCENTES :

Quelques informations rapides concernant la cyberattaque massive #WannaCry. Avant de commencer, ce que je vais dire va SEMBLER une bonne nouvelle, et c’en est une, mais ne perdez pas de vue que la propagation de cette menace peut repartir TRÈS vite. Nous vous invitons donc à suivre les instructions indiquées ici pour corriger la vulnérabilité.

Apparemment, la menace intègre un système d’autodestruction. Elle essaie d’émettre une requête HTTP GET sur iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com. Si la requête aboutit, la menace arrête de se propager, comme l’a remarqué Talos Intelligence :

Vendredi, @MalwareTechBlog a observé le trafic sur le domaine factice, l’a enregistré et a agi sur lui comme un « sinkhole », arrêtant ainsi l’hémorragie de façon radicale. Le plus amusant, c’est qu’il n’a pas remarqué le système d’autodestruction du domaine. C’était un coup de chance :

@MalwareTechBlog est le héros accidentel de #WannaCry.

Toutefois, comme le souligne Didier Stevens, le système d’autodestruction NE prend PAS en charge les proxies. Il ne fonctionnera donc pas pour les entreprises qui ont un proxy.

Autres liens utiles – en Anglais

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.