Souvenez-vous de votre formation de sensibilisation à la sécurité la plus récente consacrée aux attaques par phishing. Elle comprenait probablement des conseils pour éviter de cliquer sur des liens suspects et des exercices pour identifier certaines différences subtiles dans les caractères, comme la distinction entre la lettre « O » et un zéro.

Malheureusement, l’époque où un utilisateur novice pouvait facilement reconnaître un e-mail de phishing est bien révolue.

Ces dernières années, les pirates ont élaboré des techniques beaucoup plus sophistiquées et sont devenus plus créatifs. Les fautes de frappe et les erreurs de grammaire ne sont plus un souci pour les acteurs malveillants non anglophones, car l’évolution de l’IA a considérablement contribué à la qualité de leurs attaques.

Récemment, l’équipe Managed Data Detection and Response (MDDR) de Varonis a enquêté sur une campagne de phishing particulièrement ingénieuse au cours de laquelle un e-mail a permis à un acteur malveillant d’accéder à l’organisation.

Ce billet de blog révèle les tactiques qui ont été utilisées par l’acteur malveillant pour éviter d’être détecté et partage les indices de compromission (IoC) découverts au cours de notre enquête.

Aperçu technique

Un client d’une compagnie d’assurance basée au Royaume-Uni a été confronté à une attaque par phishing unique en son genre. Tout a commencé lorsqu’une règle de suppression créée à partir d’une adresse IP américaine a été découverte dans la boîte aux lettres d’un directeur exécutif. Cette règle, appelée « a », a définitivement supprimé les e-mails qui contenaient un mot-clé spécifique dans l’adresse.

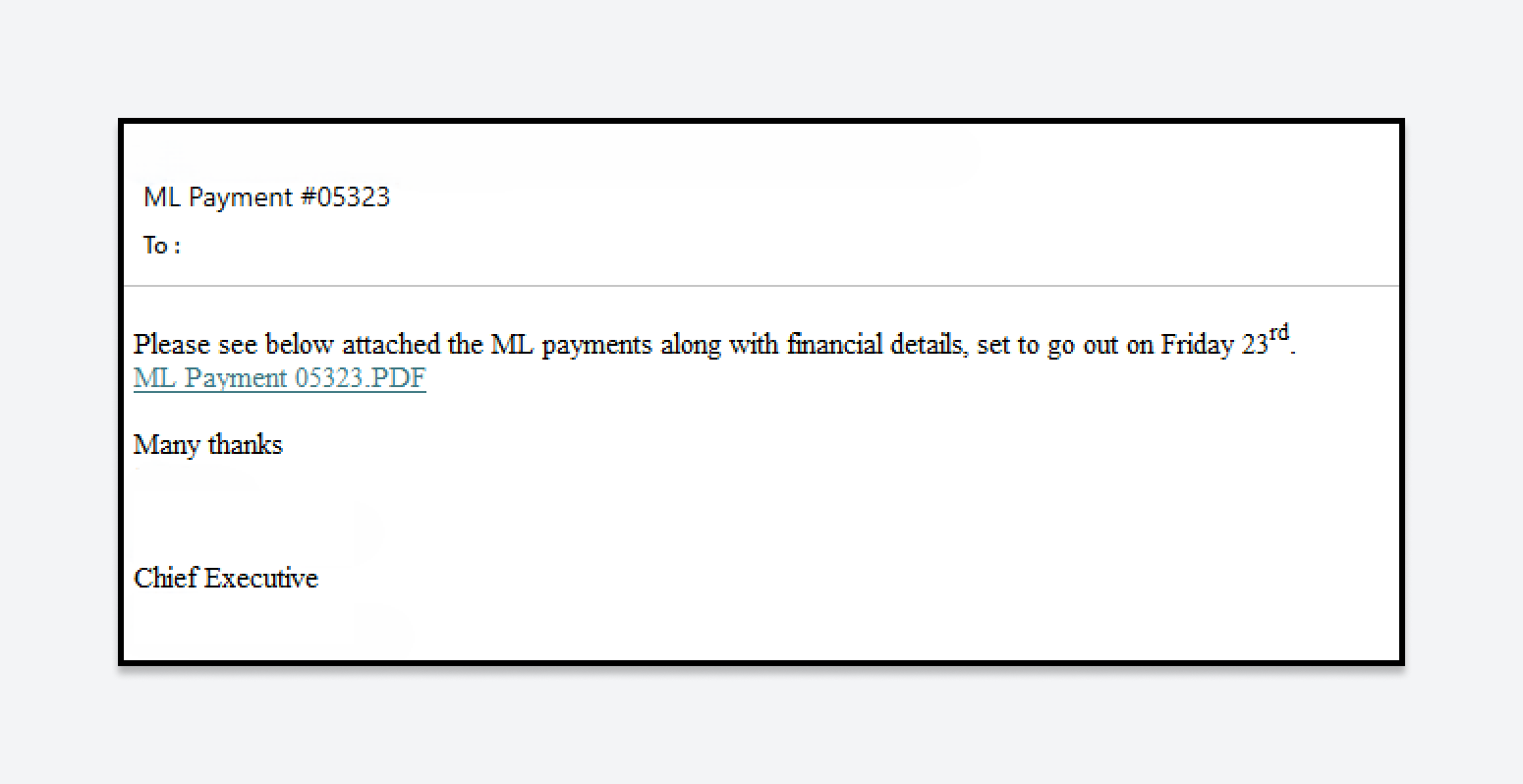

Après que le client ait été alerté de l’attaque, l’équipe MDDR de Varonis a identifié l’e-mail de phishing intitulé « ML Payment #05323 » et son expéditeur. Nous avons relié tous les destinataires des e-mails, ceux qui ont répondu, ceux qui ont signalé l’incident et d’autres communications avec le domaine de l’auteur malveillant. Ces informations, sous la forme d’une feuille de calcul, se sont avérées cruciales pour contenir l’incident.

Au départ, nos seuls indicateurs de compromission étaient l’adresse e-mail du destinataire et l’adresse IP source de l’événement de création de la règle de suppression, qui était finalement une adresse IP générale de Microsoft (donc peu utile dans ce cas).

L’enquête a cependant pris une tournure intéressante lorsque nous avons découvert que l’e-mail de phishing semblait provenir d’un expéditeur fiable : le PDG d’une grande compagnie maritime internationale, qui avait déjà communiqué avec les employés de notre client. L’acteur malveillant a probablement compromis le compte de messagerie du PDG et l’a utilisé pour nuire à d’autres organisations.

Le mot-clé spécifique de la règle de suppression faisait partie du domaine de l’expéditeur. Il a été conçu pour effacer tous les e-mails à destination ou en provenance de ce domaine, sans laisser de trace. L’étape suivante a consisté à analyser le fichier EML d’origine pour comprendre la méthodologie de phishing.

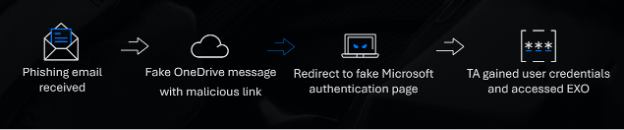

L’e-mail de phishing d’origine a été envoyé à 26 destinataires au sein de l’organisation. Au lieu de joindre un fichier PDF, l’e-mail contenait un lien vers un PDF hébergé sur un serveur AWS.

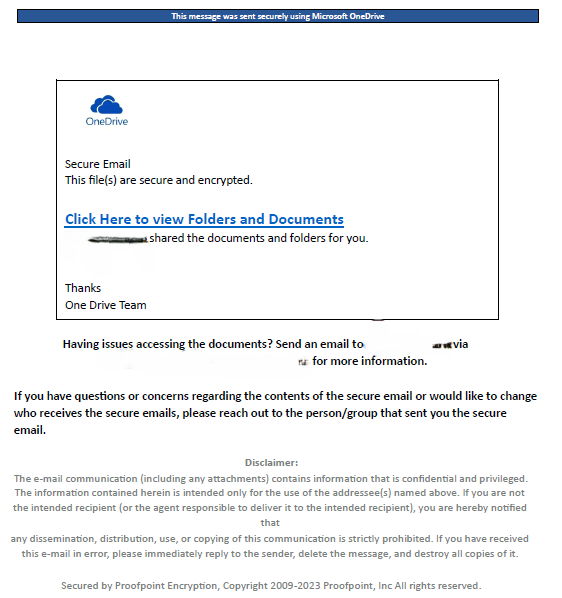

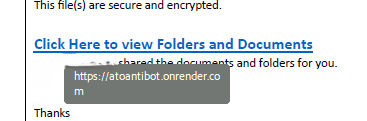

Le PDF semblait être un message officiel OneDrive et indiquait que l’expéditeur avait partagé un fichier. L’e-mail aurait sans doute été identifié par un professionnel de la cybersécurité comme une tentative de phishing, mais, en raison de sa qualité, il pouvait tout à fait tromper un utilisateur non expert.

Il est intéressant de noter que le lien PDF contenait le terme « atoantibot ». ATO se lit « account take over » en anglais, soit « prise de contrôle de compte ». À première vue, le lien semblait protéger contre les attaques ATO, mais la tentative de phishing a finalement prouvé l’exact contraire. Ce petit exemple d’« humour à la sauce hacker » sera repris plus loin dans l’article.

Pour développer une certaine partie de l’attaque, l’auteur malveillant a utilisé la plateforme publique Render, une plateforme cloud unifiée qui permet aux développeurs de créer, de déployer et de faire monter en charge facilement des applications et des sites web. En s’appuyant sur une plateforme légitime, l’attaquant a permis à ses activités malveillantes de se fondre dans les flux d’activité courants, ce qui a rendu difficile leur détection par les systèmes de sécurité des e-mails.

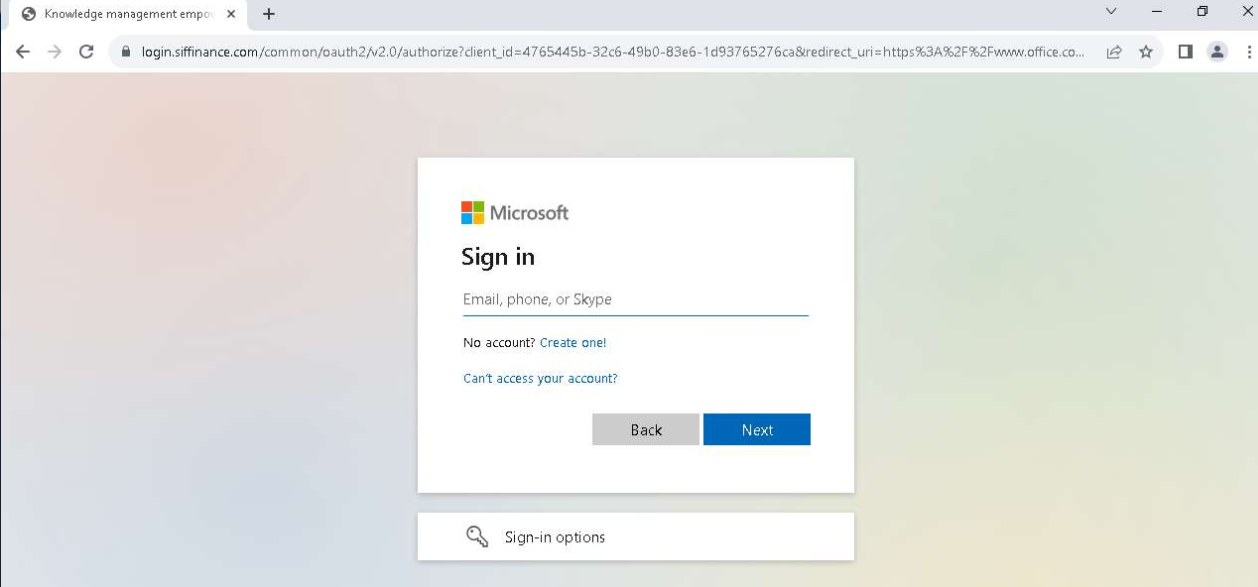

Après avoir cliqué sur « Afficher le document partagé », l’utilisateur a été redirigé vers « login.siffinance[.]com », une fausse page d’authentification Microsoft. À ce moment-là, lorsque la victime saisit ses informations d’identification, l’attaquant a atteint son objectif. L’utilisateur a ensuite été redirigé vers le site officiel de Microsoft Office, ce qui a fait passer l’incident pour une erreur.

Pour en revenir à l’« humour à la sauce hacker » mentionné plus haut,l’attaquant a désactivé le domaine malveillant, mais si vous essayez d’y accéder aujourd’hui, celui-ci redirige vers une blague populaire sur Internet connue sous le nom de Rickrolling.

Après avoir saisi ses identifiants sur la page de phishing, la victime a inexplicablement répondu à l’e-mail de l’attaquant. Cependant, comme le client n’a pas pu récupérer l’e-mail envoyé, le contenu du message reste un mystère. Deux minutes plus tard, une connexion réussie à partir d’une adresse IP américaine (138.199.52[.]3) a été détectée, malgré le fait que la victime se trouve au Royaume-Uni. Ce « voyage impossible » confirme l’accès de l’attaquant.

Heureusement, l’équipe de sécurité de notre client a agi rapidement : elle a désactivé le compte, a mis fin à la session et a réinitialisé les informations d’identification de l’utilisateur en moins de 30 minutes. La seule action réussie par l’attaquant a été la création d’une règle de suppression.

Notre enquête a révélé que cet incident faisait partie d’une campagne de phishing plus vaste, qui ciblait plusieurs entreprises. L’attaquant a utilisé plusieurs tactiques sophistiquées qui ont rendu la détection et l’enquête difficiles :

- Dissimulation des traces : après avoir accédé à l’environnement M365 de la victime, la première action a été de créer une règle de suppression.

- Utilisation d’une adresse expéditeur de confiance : l’attaquant a utilisé une adresse électronique familière dans le but de réduire la méfiance des employés.

- Exploitation de plateformes légitimes : AWS a hébergé le PDF malveillant et Render a été utilisé pour construire une partie du site web de l’attaque. Ces plateformes ont aidé l’attaquant à échapper aux logiciels de sécurité des e-mails.

- Méthode des poupées russes : comme pour les poupées russes, l’attaquant a imbriqué plusieurs liens les uns dans les autres, créant ainsi une chaîne complexe qui masquait le site de phishing final. Chaque lien menait vers une autre page d’apparence légitime, qui utilisait des plateformes crédibles pour contourner les filtres de sécurité des e-mails. Cela a donné à l’e-mail de phishing une apparence inoffensive et l’a rendu difficile à détecter. Dans le processus, lorsque l’utilisateur atteignait la fausse page d’authentification, il était las de naviguer sur plusieurs sites, moins attentif, et donc plus susceptible de tomber dans le piège.

Recommandations

Sensibilisation des utilisateurs à la sécurité

Comme c’est souvent le cas dans la cybersécurité, le processus commence et se termine par la sensibilisation des utilisateurs à la sécurité. Bien qu’il puisse être difficile pour l’utilisateur moyen de reconnaître les e-mails de phishing sophistiqués, il existe plusieurs bonnes pratiques que vous pouvez enseigner à vos utilisateurs pour les aider à éviter de tomber dans ces pièges :

- Habitudes pour les e-mails : encouragez les utilisateurs à ouvrir les messages ou les fichiers partagés sur la plateforme concernée au lieu de cliquer sur les liens des e-mails.

- Vérification des liens : survolez les liens de l’e-mail pour vérifier l’URL. Veillez à ce que celle-ci corresponde au contenu de l’e-mail.

- Sécurité des informations d’identification : vérifiez l’URL de la page d’authentification avant de saisir les informations d’identification.

- Reconnaissance du phishing : sensibilisez les utilisateurs à l’identification des e-mails de phishing et à la compréhension des risques associés.

Mesures techniques

Vous trouverez ci-dessous quelques étapes techniques qui vous aideront à vous protéger contre les attaques de phishing et de prise de contrôle de compte :

- Politique en matière de mots de passe : imposez des mots de passe complexes et exigez qu’ils soient modifiés tous les 90 jours.

- Authentification multifactorielle (MFA) : mettez en œuvre l’authentification multifactorielle pour tous les utilisateurs.

- Sécurité des e-mails : adoptez une solution de sécurité des e-mails robuste.

- Mécanisme de signalement : offrez aux utilisateurs un moyen simple de signaler les e-mails suspects.

- Avertissements pour les e-mails externes: ajoutez des avertissements par défaut pour les e-mails reçus de sources externes.

IoCs

- 138.199.52[.]3

- siffinance[.]com

- login.siffinance[.]com

- www.siffinance[.]com

- ywnjb.siffinance[.]com

- atoantibot.onrender[.]com

- file365-cloud.s3.eu-west-2.amazonaws[.]com

Comment Varonis peut vous aider

En surveillant les e-mails et les activités de navigation en temps réel, mais aussi les activités des utilisateurs et des données, Varonis fournit un outil complet pour les enquêtes d’investigation numériques légales. Il vous permet de déterminer rapidement l’impact et les risques potentiels d’une campagne de phishing qui cible votre organisation.

L’équipe MDDR de Varonis propose une expertise en matière de sécurité des données et de réponse aux incidents 24 heures sur 24, 7 jours sur 7 et 365 jours par an, afin de garantir une assistance continue pour pratiquement tous les problèmes de sécurité.

Vous souhaitez voir Varonis en action ? Programmez une démonstration dès aujourd’hui.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.