Si vous lisez ce guide, vous envisagez probablement de migrer des données stockées sur site vers une plateforme dans le cloud, comme Microsoft Office 365, Google Drive (G Suite) ou Box. Comme vous le savez, il est capital de mettre sur pied une stratégie pour réaliser cette opération sans risques.

Nous sommes là pour vous y aider. Varonis accompagne en effet de nombreuses organisations dans la préparation de leur transition. En nous appuyant sur des informations complètes, nous leur permettons de migrer des données stockées sur site, que ce soit sur des partages, des NAS ou des infrastructures SharePoint, vers le cloud de Microsoft sans que leurs anciens problèmes les suivent dans cette nouvelle aventure.

Ce guide explique comment utiliser la plateforme et la méthodologie de Varonis pour accélérer la planification de votre migration, limiter le risque et éviter les incertitudes. Même si vous n’utilisez pas Varonis, de nombreux principes exposés dans ce guide vous aideront à planifier votre migration.

Plus vous investissez dans sa préparation, plus votre migration sera réussie. Un plan bien conçu permet en effet de réduire les risques de temps d’arrêt et vous assure que votre nouvel environnement soit à la fois sécurisé et simple à gérer.

Focus : qu’est-ce que la migration vers le cloud et à quoi ressemble une migration sécurisée ?

La migration vers le cloud est un processus consistant à déplacer vos données (généralement des fichiers, e-mails et applications) de votre infrastructure informatique locale gérée en interne vers un système de stockage dans le cloud géré par un tiers.

Les organisations optent souvent pour le cloud en raison de la réduction des frais de gestion, mais aussi de la possibilité d’étendre ou de réduire leur empreinte de stockage d’un seul clic. Elles ne sont ainsi plus tenues de devoir acheter et mettre hors service des serveurs physiques dans un centre de données.

De nombreuses entreprises optent pour une approche hybride : une partie des données reste sur site, quand d’autres sont basculées vers le cloud. Cette décision repose en général sur la sensibilité des données ou la politique de sécurité en place.

Points à prendre en compte dans le cadre d’une stratégie de migration vers le cloud

Le service informatique est responsable du déroulement rapide et sécurisé de la migration. Malheureusement, lancer une migration sans temps d’arrêt ou avec un temps d’arrêt limité, puis s’assurer que toutes les données ont été transférées aux bons emplacements et sont accessibles par les bonnes personnes (et uniquement celles-ci) peut générer une pression extrême.

Voici quelques points clés à prendre en compte lors de la planification d’une migration :

- Quelles données migrer ? En excluant les données obsolètes, vous pouvez économiser sur les coûts de stockage, simplifier la migration et réduire les risques.

- Comment les données sensibles doivent-elles être gérées ? De nombreuses réglementations liées à la confidentialité imposent de mettre en place des garde-fous pour les données à caractère personnel. Par ailleurs, les données stratégiques, comme les contrats et la propriété intellectuelle, doivent faire l’objet d’une vigilance particulière.

- Comment puis-je m’assurer que les utilisateurs appropriés auront accès aux données migrées ? Vous devez absolument éviter d’interrompre l’accès des utilisateurs aux données dont ils ont besoin pour accomplir leur travail. Parallèlement, vous devez vous assurer de ne pas ouvrir des accès à des personnes qui n’en ont pas besoin.

Bonnes pratiques de migration vers le cloud et plan détaillé

Il est difficile de créer une liste adaptée à toutes les migrations vers le cloud. Toutefois, ce guide détaillé peut constituer une base solide. Il s’agit en effet du processus que nous suivons pour accompagner d’innombrables clients.

- Faites l’inventaire de vos données et comprenez leur composition.

- Excluez les données obsolètes de la migration.

- Appliquez une taxonomie de classification aux données pour définir le périmètre de la migration.

- Supprimez les accès excessifs aux données du périmètre.

- Attribuez des propriétaires aux données sensibles.

- Vérifiez les habilitations pour éliminer d’autres accès excessifs.

- Passez en revue les réglementations et politiques de sécurité des données pour Office 365.

- Comment Varonis contribue à protéger les données migrées vers Office 365

« Varonis nous a offert une visibilité exceptionnelle sur notre réseau, c’est absolument incroyable. Nous avons pu nettoyer des fichiers dont nous n’aurions jamais soupçonné l’existence, ce qui nous a vraiment aidés à nous conformer à la norme PCI. »

1. Faites l’inventaire de vos données et comprenez leur composition

Une des plus grandes difficultés du service informatique, même lorsqu’aucune migration de données n’est dans l’air, consiste à bénéficier d’une visibilité totale sur les données stockées sur site. En effet, les projets de migration imposent de comprendre précisément la nature des données dont vous disposez à un instant T : volume, pertinence, sensibilité et profil de risque.

La plupart des entreprises ne se rendent pas compte de la quantité de « Dark Data » dont elles disposent avant d’installer Varonis. Nombre d’entre elles découvrent des sites SharePoint, des boîtes aux lettres Exchange, des dossiers publics et des partages de fichiers dont elles ignoraient l’existence. Parfois, elles y découvrent même des informations réglementées surexposées ou toxiques (GDPR, HIPAA, CCPA, etc.).

La création d’un inventaire complet et précis, la mise en place d’une taxonomie de classification et la hiérarchisation des ensembles de données sont ainsi des étapes incontournables à la réussite d’une migration. Varonis vous fournit la visibilité dont vous avez besoin pour les mettre en œuvre facilement et vous évite de n’avoir d’autre choix que d’interroger les utilisateurs.

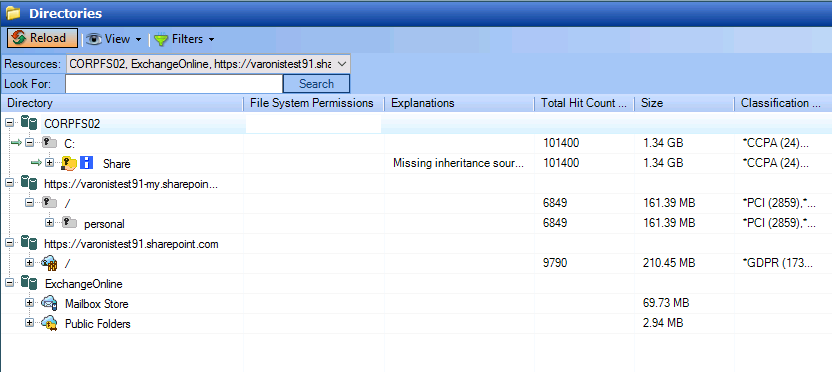

Explorez vos données non structurées de manière interactive

Varonis vous aide à visualiser vos données non structurées stockées dans des systèmes disparates. La zone de travail de DatAdvantage offre une représentation en temps réel de vos données non structurées dans une vue interactive et fournit du contexte sur leur sensibilité, leur volume, le type de contenu, l’activité liée, etc.

Varonis propose une vue unifiée des dépôts de données sur site et dans le cloud, et facilite ainsi la réponse aux questions suivantes :

- Pour un conteneur de données : qui dispose d’un accès ? Le contenu est-il sensible ? Le contenu est-il exposé ? Le contenu est-il surexposé ?

- Pour un utilisateur ou un groupe : à quelles données a-t-il accès ? Comment a-t-il obtenu cet accès ? Que fait-il de cet accès ? A-t-il toujours besoin de cet accès ?

Décisions de migration guidées par les données

En plus de la zone de travail interactive, Varonis propose des rapports destinés à faciliter l’analyse de vos données en amont de la migration.

Ces rapports peuvent vous aider à répondre à diverses questions en lien avec la migration, notamment :

- Quels sont les ensembles de données les plus actifs et nécessitant une coordination rapprochée pour les migrer ?

- Quels partages de service doivent être migrés en premier ?

- Quels serveurs contiennent les lecteurs personnels des utilisateurs ?

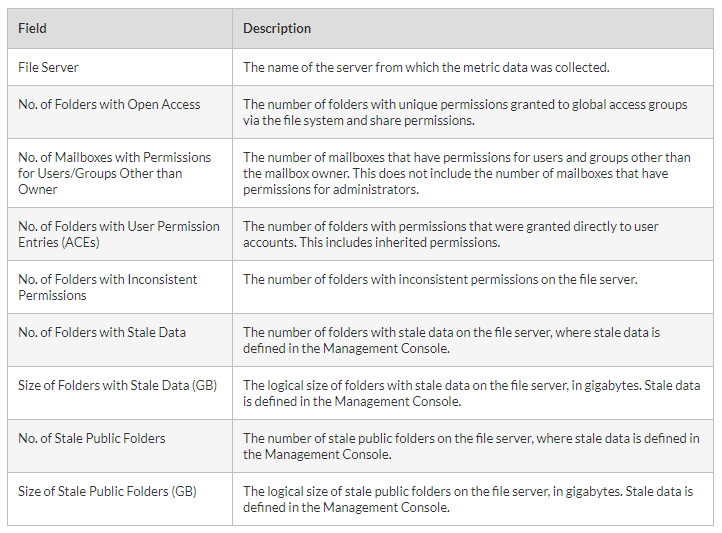

Le rapport 14.a.02, File System Action Items Statistics est très utile pour évaluer l’état de préparation d’un serveur donné à la migration vers le cloud. En effet, il présente les statistiques suivantes concernant vos serveurs de fichiers et vos serveurs SharePoint sur site :

Ce rapport vous permet de déterminer rapidement la quantité de données pouvant être éliminées, leur sensibilité, la cohérence des droits et le profil de risque global.

*Nécessite un compte Varonis Connect gratuit fourni avec la licence d’essai gratuit de notre logiciel.

Rapports d’inventaire et d’analyse utiles :

- Rapport 2.a.01, Access Statistics

- Rapport 2.a.02, Statistics by Event Operation

- Rapport 2.a.03, Users with Failed Events

- Rapport 2.b.01, Sensitive Files Statistics

- Rapport 2.b.02, GDPR Files Statistics

- Rapport 2.c.01, File Type Utilization

- Rapport 2.d.01, Activity By Users Other than the Mailbox Owner

- Rapport 2.e.01, Most Active Users per Folder

- Rapport 2.e.02, Users with Most Failed Events per Folder

- Rapport 2.f.01, Event Type Distribution on File Server

- Rapport 2.f.02, Event Type Distribution per User

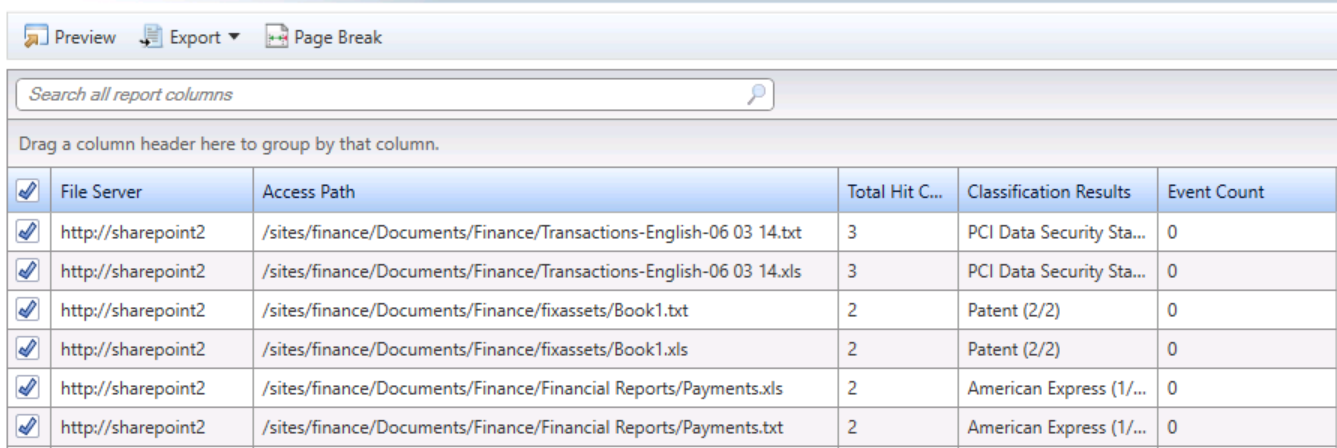

Voici un exemple du rapport 2.b.01, Sensitive File Statistics. Ce rapport exporte une liste de chaque fichier correspondant à une classification et le nombre d’occurrences dans la colonne de droite. Vous pouvez regrouper les données de ce rapport par serveur de fichiers pour déterminer quels emplacements sont les plus riches en données sensibles et très actives.

Et ce n’est là que la partie émergée de l’iceberg. Varonis DatAdvantage propose de nombreux rapports utiles qui vous aideront à comprendre vos données avec plus de précision que jamais et vous permettront de prendre des décisions de migration éclairées.

Qu’en est-il des données dont j’ignore jusqu’à l’existence ?

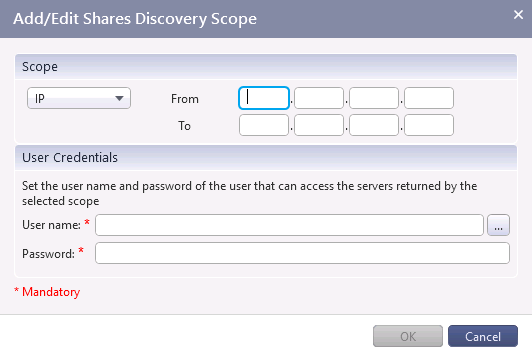

Varonis peut également vous aider à détecter les partages de fichier dont vous ignorez même l’existence.

Pendant la préparation de la migration, Varonis utilise le machine learning pour créer des profils de référence en fonction des heures, jours et semaines, pour chaque utilisateur et appareil. Ainsi, une alerte sera émise au moindre comportement suspect.

2.Excluez les données obsolètes de la migration

Varonis surveille activement l’ensemble des activités des utilisateurs en lien avec les données (ouvertures de fichiers, déplacements, changements de nom, modifications, suppressions…). Nous pouvons ainsi dire avec certitude quelles données sont obsolètes et peuvent être exclues de la migration, archivées ou supprimées.

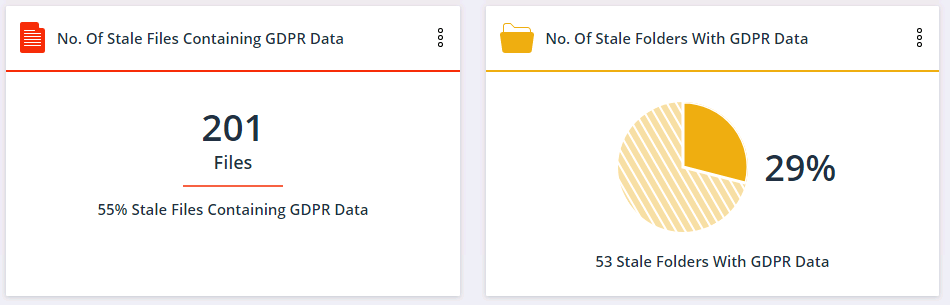

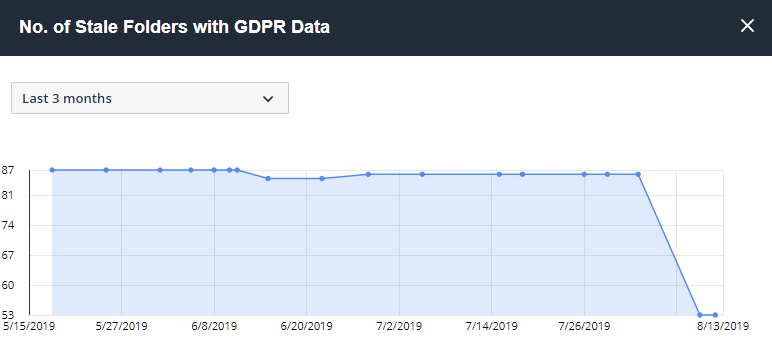

Un aperçu des données obsolètes par serveur est présenté dans les tableaux de bord des KPI :

Vous pouvez aller dans le détail de chaque widget pour visualiser les tendances. Il s’agit d’un moyen utile pour mesurer les progrès en matière de suppression des données obsolètes.

Toutefois, la plupart des utilisateurs souhaiteront pouvoir exporter un rapport sur les données obsolètes de l’ensemble de leur environnement. Varonis propose plusieurs rapports pouvant répondre à ce besoin. Le rapport 7.b.01, Inactive Directories by Size vous sera ainsi utile. Ses résultats peuvent être exportés au format CSV ou dans un autre format, et importés dans un autre système pour y être traités. Une fois les données obsolètes identifiées, vous pouvez utiliser la fonction intégrée de marquage et balisage de Varonis pour les marquer comme obsolètes et planifier leur archivage ou suppression automatique à l’aide d’une politique de Data Transport Engine.

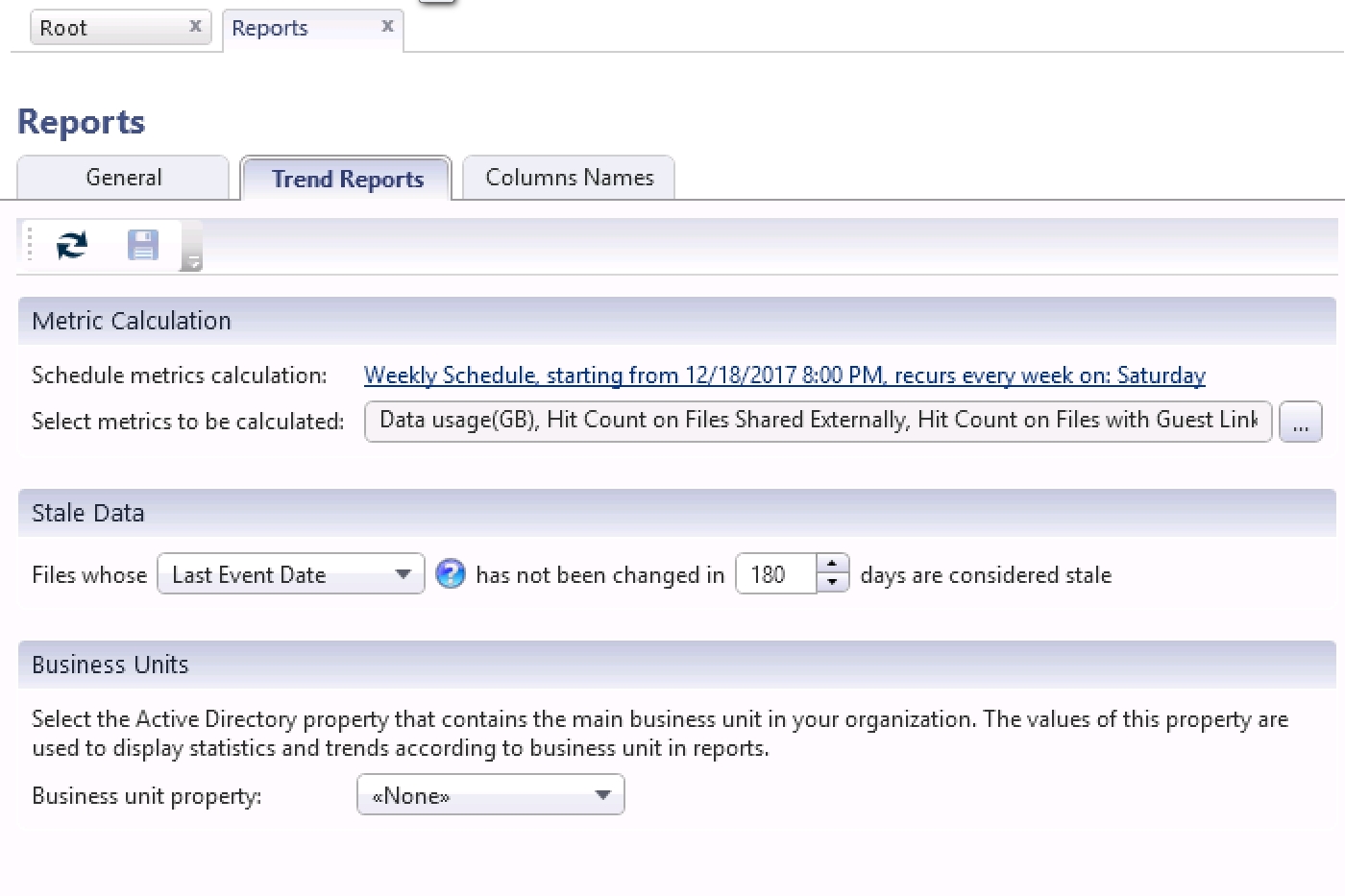

Quelles données sont considérées comme obsolètes ?

Par défaut, Varonis considère comme obsolètes les données non consultées ou modifiées depuis plus de 180 jours (6 mois). Une consultation est une ouverture du fichier. Une modification désigne un changement enregistré dans le fichier. Vous pouvez choisir de marquer des données comme obsolètes en vous appuyant sur la date de la dernière consultation ou de la dernière modification. Par défaut, une combinaison de ces deux dates est utilisée (date Last Event Date dans l’interface).

- Vidéo : Comment détecter les données obsolètes (4 min)* (en anglais)

- Vidéo : Rapport sur les KPI – Dossiers comportant des données obsolètes (1 min)* (en anglais)

- Vidéo : Rapport sur les KPI – Taille des dossiers comportant des données obsolètes (1 min)* (en anglais)

*Nécessite un compte Varonis Connect gratuit fourni avec la licence d’essai gratuit de notre logiciel.

3.Appliquez une taxonomie de classification aux données pour définir le périmètre de la migration

Déterminez quelles sont les éventuelles données sensibles à migrer et créez des contrôles ad hoc afin d’éviter les fuites de données. Varonis classe les données soumises aux réglementations PCI, GDPR, HIPAA, CCPA et bien d’autres sans configuration spécifique et sur des volumes atteignant le pétaoctet.

Vous pouvez également importer les résultats de classification d’autres produits, comme DLP, et configurer des règles de classification personnalisées pour détecter la propriété intellectuelle et d’autres informations propres à votre entreprise.

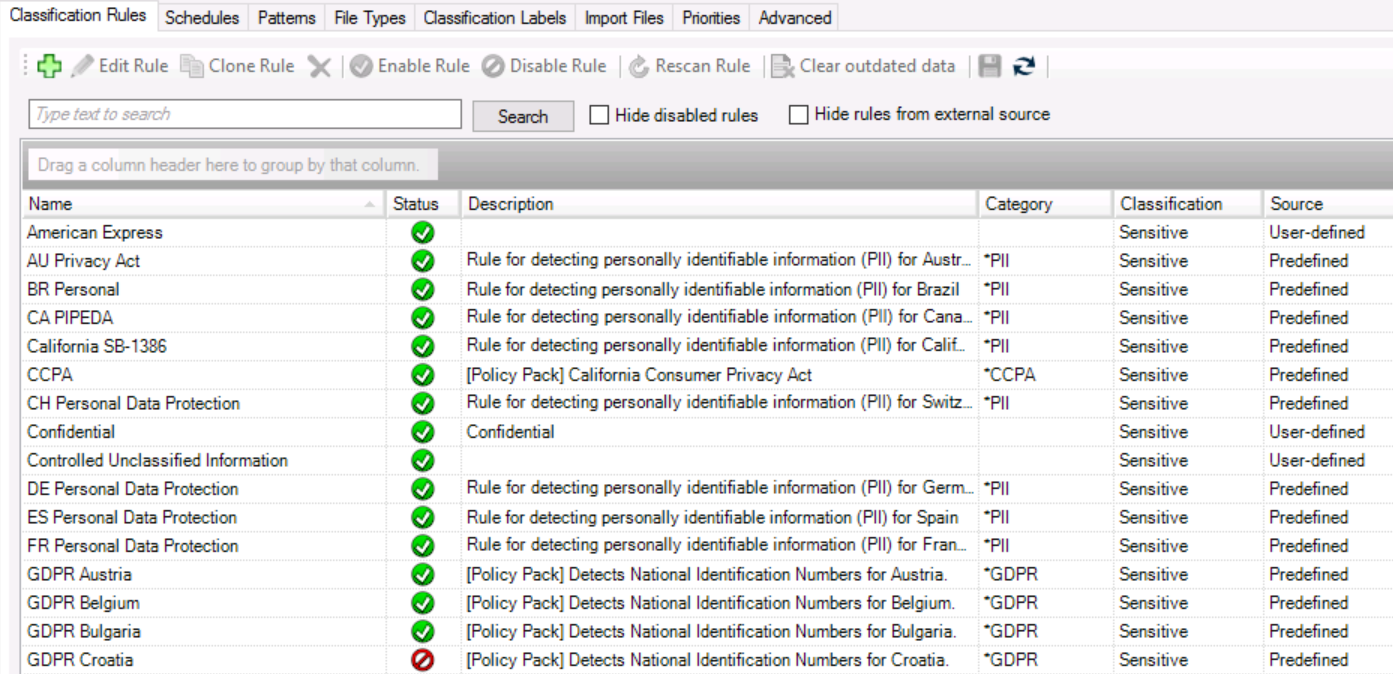

Ouvrez la boîte de dialogue Data Classification options de DatAdvantage pour configurer l’analyse. Cette boîte de dialogue permet de choisir les règles à activer, les types de fichiers, la taxonomie, la priorité d’analyse et la programmation.

La plupart des clients de Varonis testent quelques règles de classification intégrées sur une poignée de serveurs à titre d’essai, puis activent plus de règles par la suite afin d’établir un inventaire complet et d’éviter les hypothèses hasardeuses sur la nature de leurs données.

Le moteur de Varonis détecte automatiquement les modifications apportées aux fichiers et les réanalyse, une stratégie plus efficace que la recherche quotidienne de modifications sur chaque fichier via l’analyse de son horodatage.

Une fois que vous savez de quelles données vous disposez, vous pouvez commencer à prendre des décisions en matière de politiques de sécurité et de conservation.

En fonction de vos scénarios, exigences de confidentialité et responsabilités réglementaires, vous pouvez traiter les règles de classification différemment. Par exemple, si votre entreprise doit se conformer à la norme HIPAA, vous devez appliquer à vos données HIPAA des contrôles de sécurité différents de ceux appliqués à vos données PCI.

Varonis vous indiquera à quelles règles un fichier correspond (GDPR, SOX ou CCPA par exemple), mais vous pouvez également créer des catégories personnalisées associées aux règles intégrées ou définies par l’utilisateur.

Imaginons que votre entreprise ait décidé que les données CCPA et GDPR sont sensibles, mais prêtes pour le cloud (elles peuvent être migrées vers le cloud, avec les protections appropriées). En revanche, les données PCI et PHI ne sont pas prêtes pour le cloud. Vous pouvez créer une catégorie générale appelée « Données sensibles et prêtes pour le cloud » incluant à la fois les données CCPA et GDPR.

Vous pouvez également créer d’autres catégories et les mapper avant la migration à la politique que vous prévoyez d’appliquer une fois les données migrées :

- Prêtes pour le cloud, sans partage externe

- Prêtes pour le cloud, sans téléchargement

Vous pouvez même aller plus loin en appliquant des étiquettes aux fichiers à l’aide de l’intégration de Varonis à Microsoft Azure Information Protection (AIP) pour activer des protections supplémentaires, par exemple les DRM et le chiffrement.

- Vidéo : Data Classification Labels de Varonis* (en anglais)

- Vidéo : Rapport sur les KPI – Dossiers sensibles accessibles aux groupes globaux* (en anglais)

- Vidéo : Rapport sur les KPI – Dossiers contenant des fichiers sensibles* (en anglais)

- Vidéo : Rapport sur les KPI – Événements concernant les fichiers sensibles* (en anglais)

- Vidéo : Masterclass sur la classification des données Varonis (en anglais)

*Nécessite un compte Varonis Connect gratuit fourni avec la licence d’essai gratuit de notre logiciel.

4.Supprimez les accès excessifs aux données du périmètre

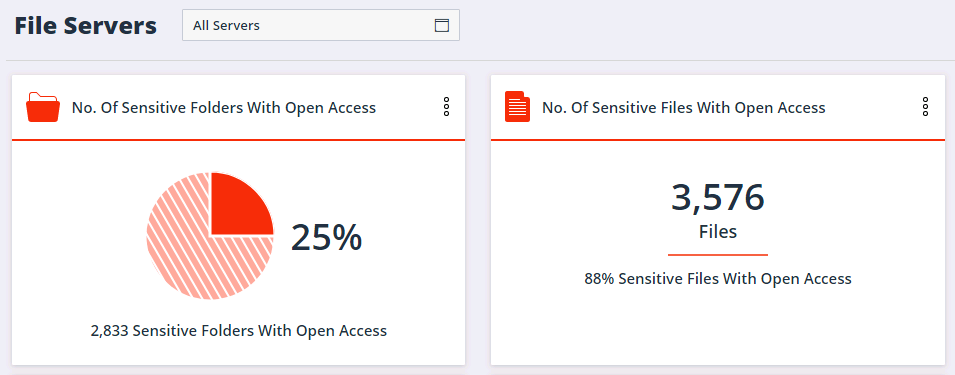

Une des plus grandes difficultés de la sécurisation des données, où qu’elles se trouvent, réside dans la visualisation et la remédiation des données sensibles surexposées. Notre rapport sur les risques globaux montre qu’en moyenne, 22 % des données des entreprises sont accessibles à l’ensemble de leurs collaborateurs.

Téléchargez un Livre-Blanc sur la stratégie de sécurité Zero Trust, portée par Forrester Research, et les plus importantes sociétés de cybersécurité

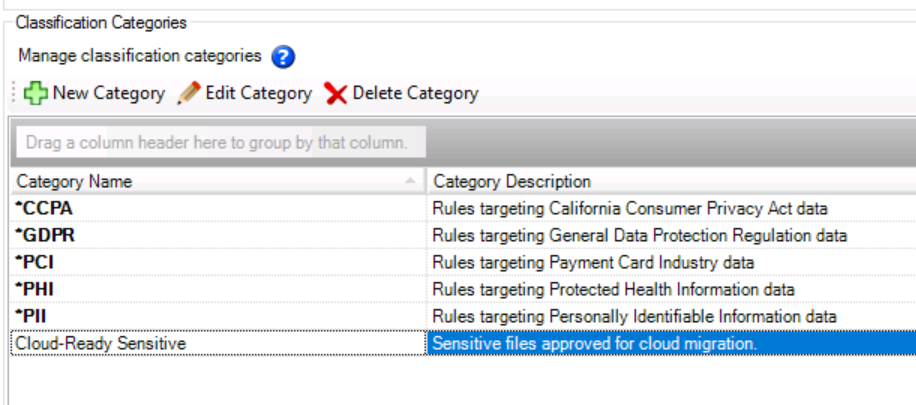

Nous suggérons aux clients de remédier aux accès excessifs avant la migration. Avec Automation Engine, la remédiation de centaines de téraoctets de données ne prend plus que quelques jours, contre des années auparavant. Varonis corrige automatiquement les groupes d’accès globaux et les listes de contrôle d’accès incorrectes pour neutraliser deux sources considérables de risques rapidement et simplement.

Les groupes d’accès globaux sont les groupes par défaut des systèmes Windows, comme Tout le monde et Utilisateurs authentifiés. Varonis peut détecter les accès globaux et les révoquer automatiquement, sans interrompre les personnes qui utilisent activement les données concernées.

Les listes de contrôle d’accès incorrectes sont des problèmes de droit : les droits d’un dossier enfant ne correspondent pas à ceux du parent et d’autres problèmes similaires. Elles ont de multiples causes, mais ce que vous devez savoir dans le cadre d’une migration vers le cloud, c’est que le simple transfert des données dans le cloud ne protège pas automatiquement vos données sur site.

- Vidéo : Masterclass sur Automation Engine (en anglais)

- Étude de cas : découvrez comment l’Automation Engine de Varonis aide une grande université américaine à remédier automatiquement aux problèmes de presque 700 000 dossiers

Une fois que vous vous attaquez à la remédiation des groupes d’accès globaux et des listes de contrôle d’accès incorrectes, vous pouvez continuer à retirer les droits d’accès excessifs et affiner les groupes en prévision de la migration vers Office 365.

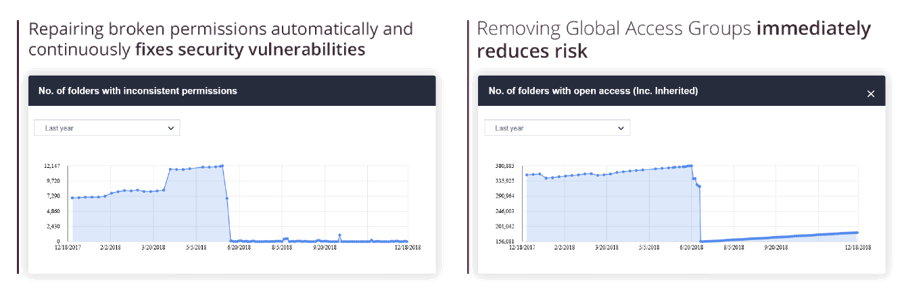

Varonis fournit des recommandations d’utilisateurs disposant de droits sur les données en s’appuyant sur l’analyse des clusters et le machine learning. Vous pouvez ainsi révoquer des droits en toute sécurité sans nuire à la productivité. Utilisez l’onglet Review de DatAdvantage pour révoquer en toute sécurité les dossiers disposant de droits d’accès excessifs avant leur migration vers le cloud.

Ces données sont résumées dans deux rapports que vous pouvez utiliser pour passer en revue la liste de recommandations et retirer les accès :

- 5.b.01 Recommended Changes on User Repository : ce rapport indique quels utilisateurs peuvent être retirés en toute sécurité des groupes Active Directory.

- 5.c.01 Recommended Changes on File System : ce rapport résume les recommandations de suppression des droits par serveur de fichiers.

Utilisez DatAdvantage pour supprimer des droits et valider toute modification que vous apportez. Varonis modélise les modifications possibles et vous alerte si vous retirez un accès à une ressource dont un utilisateur a besoin.

5.Attribuez des propriétaires aux données sensibles

Les algorithmes de Varonis sont très efficaces pour déterminer qui doit ou ne doit pas pouvoir accéder aux données, mais il est néanmoins recommandé d’attribuer des propriétaires aux ensembles de données stratégiques. Ceux-ci peuvent passer en revue qui a accès à ces données et prendre des décisions en s’appuyant sur le contexte métier.

Varonis dispose d’un processus éprouvé mêlant méthodes qualitatives et quantitatives pour a.) déterminer quelles données devraient disposer d’un propriétaire et b.) qui devrait être ce propriétaire.

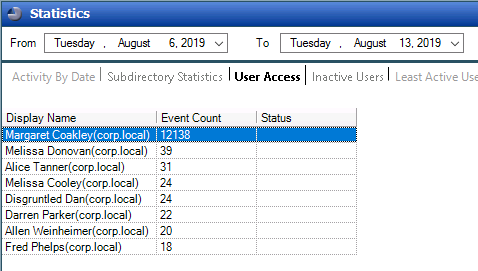

Notre approche quantitative consiste à utiliser l’activité sur les fichiers pour déterminer le propriétaire probable d’un partage de fichiers ou d’un site SharePoint donné. Vous pouvez effectuer un clic droit sur un utilisateur et en faire un propriétaire de données directement depuis la plateforme Varonis. Vous pouvez également recueillir des statistiques sur l’utilisation des données dans le rapport 2.a.01 de DatAdvantage.

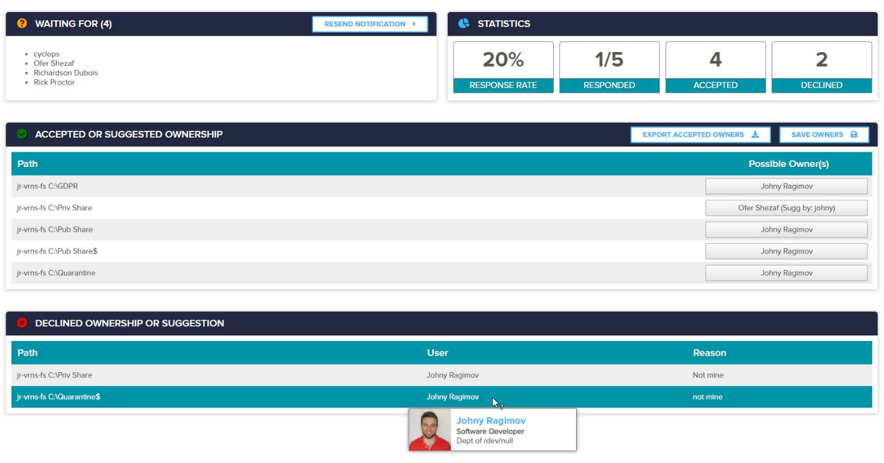

Notre approche qualitative s’appuie sur un outil d’interrogation des propriétaires de données installé par notre équipe de services professionnels, qui permet d’automatiser l’identification et la demande de confirmation de propriétaires de données potentiels. Ce système suit les réponses et automatise l’attribution de propriétaires de données dans Varonis. Vous pouvez également envoyer des lots de propriétaires de données issus d’autres applications si nécessaire.

Notre équipe de services professionnels maîtrise parfaitement le déploiement de solutions de gouvernance des données et l’intégration de ce type d’activité dans les programmes IAM classiques.

6.Vérifiez les habilitations pour éliminer d’autres accès excessifs

Une fois les propriétaires des données définis, forcez une vérification des habilitations avant la migration pour vous assurer d’éliminer les accès excessifs que la remédiation automatique aurait pu manquer.

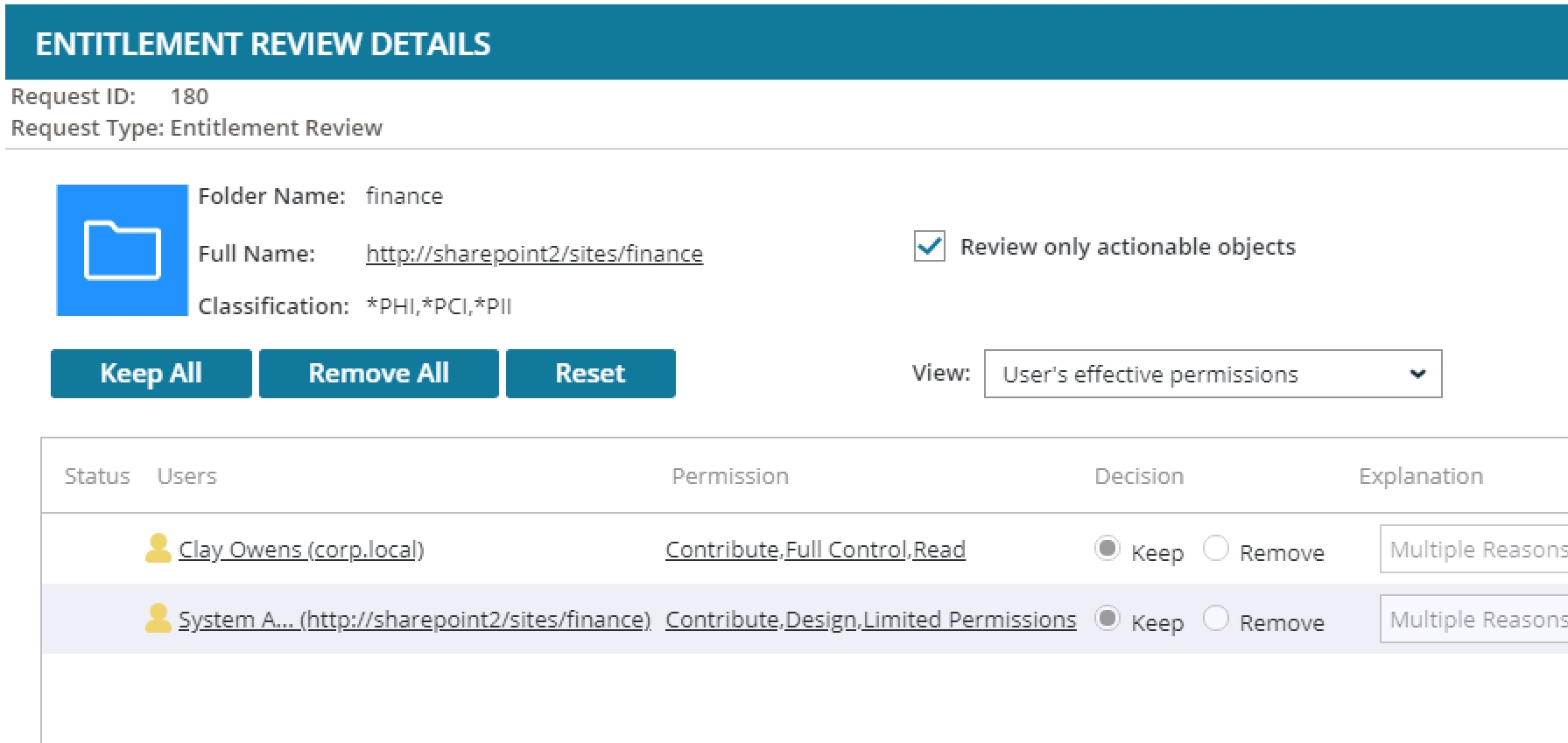

Avec Varonis DataPrivilege, les propriétaires de données peuvent très facilement vérifier et révoquer les accès par l’intermédiaire de la vérification des habilitations, analyser l’utilisation qui est faite de leurs données par le biais d’un portail en libre-service et approuver/refuser les demandes de contrôle.

Vous pouvez programmer des vérifications des habilitations mensuelles ou trimestrielles, ou en lancer une manuellement avant votre migration vers le cloud. Chaque jeu de données ou service peut disposer d’un calendrier de vérification propre. Lors de la vérification, le propriétaire des données est informé si les dossiers ou sites concernés contiennent des informations sensibles ou réglementées.

- Vidéo : Comment demander accès à un dossier dans DataPrivilege* (en anglais)

- Vidéo : Comment approuver ou rejeter une demande d’accès dans DataPrivilege* (en anglais)

- Vidéo : Comment gérer des groupes ou des listes de distribution dans DataPrivilege* (en anglais)

- Vidéo : Comment effectuer une vérification des habilitations dans DataPrivilege* (en anglais)

- Vidéo : Comment programmer une vérification des habilitations dans DataPrivilege* (en anglais)

*Nécessite un compte Varonis Connect gratuit fourni avec la licence d’essai gratuit de notre logiciel.

7.Passez en revue les réglementations et politiques de sécurité des données pour Office 365

Les politiques de sécurité de votre organisation et les réglementations auxquelles sont soumises vos données décident bien souvent des fonctionnalités d’Office 365 à activer ou désactiver.

Une des principales décisions à prendre avant de procéder à la migration est de déterminer comment les données doivent être partagées, en interne comme en externe.

- Quelle sera votre politique de partage avec des intervenants externes ?

- Comment vous assurerez-vous que cette politique sera respectée ?

- Fera-t-elle la différence entre les données sensibles et non sensibles ?

- Fera-t-elle la différence entre les données stockées sur OneDrive, Teams et SharePoint ?

Nous abordons ce sujet de manière approfondie dans notre cours vidéo 1-Hour Office 365 Sharing Security Audit (en anglais), animé par le célèbre Microsoft MVP Vlad Catrinescu.

Au terme de ce cours, vous aurez la certitude que malgré la multitude de contrôles granulaires proposés par Microsoft, vos paramètres de partage Office 365 correspondront exactement à la politique de partage de votre organisation.

Comment Varonis contribue à protéger les données migrées

Varonis fournit aux utilisateurs d’Office 365 des fonctions de surveillance des données et de détection et d’analyse avancées des menaces pour vous aider à protéger vos données et votre investissement dans le cloud.

- Consultez des rapports sur tous types de liens de partage et automatisez la remédiation si nécessaire.

- Surveillez en permanence les droits et accès à SharePoint et OneDrive.

- Détectez les menaces de cybersécurité en surveillant l’activité liée aux données et e-mails, en utilisant la télémétrie du périmètre et des références pour chaque utilisateur, et en comparant les données actuelles à des modèles de menaces créés par des experts en sécurité afin de détecter les malwares, ransomwares, menaces APT, menaces venues de l’intérieur et plus encore

- Faites monter en puissance votre équipe de réponse aux incidents à l’aide des alertes et du contexte fournis par Varonis. Elle pourra ainsi lancer des investigations sur les attaques potentielles en s’appuyant sur des informations de sécurité des données exploitables.

- Livre blanc : 5 étapes pour sécuriser Office 365 avec Varonis (en anglais)

- Livre blanc : La cybersécurité depuis l’intérieur (en anglais)

Les organisations évoluent constamment : ni les données ni les infrastructures ne restent statiques. Les données sont soumises à l’obsolescence et finissent par devoir être archivées ou déplacées vers des systèmes de stockage peu coûteux. Les équipes changent, et les entreprises fusionnent, se scindent et acquièrent de nouvelles activités.

En plus de ces événements de migration spécifiques, il est nécessaire de déplacer (ou supprimer) des données en permanence, par exemple lorsqu’une organisation décide que les employés ne peuvent pas stocker de fichiers musicaux sur le NAS de l’entreprise ou lorsque des réglementations, politiques ou obligations légales déterminent comment et où certains contenus doivent être stockés.

Dans toutes ces situations, la planification est essentielle. Pour assurer la réussite de votre migration vers le cloud, créez des listes de contrôle, validez-les auprès des parties prenantes métier et définissez les attentes.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

-1.png)