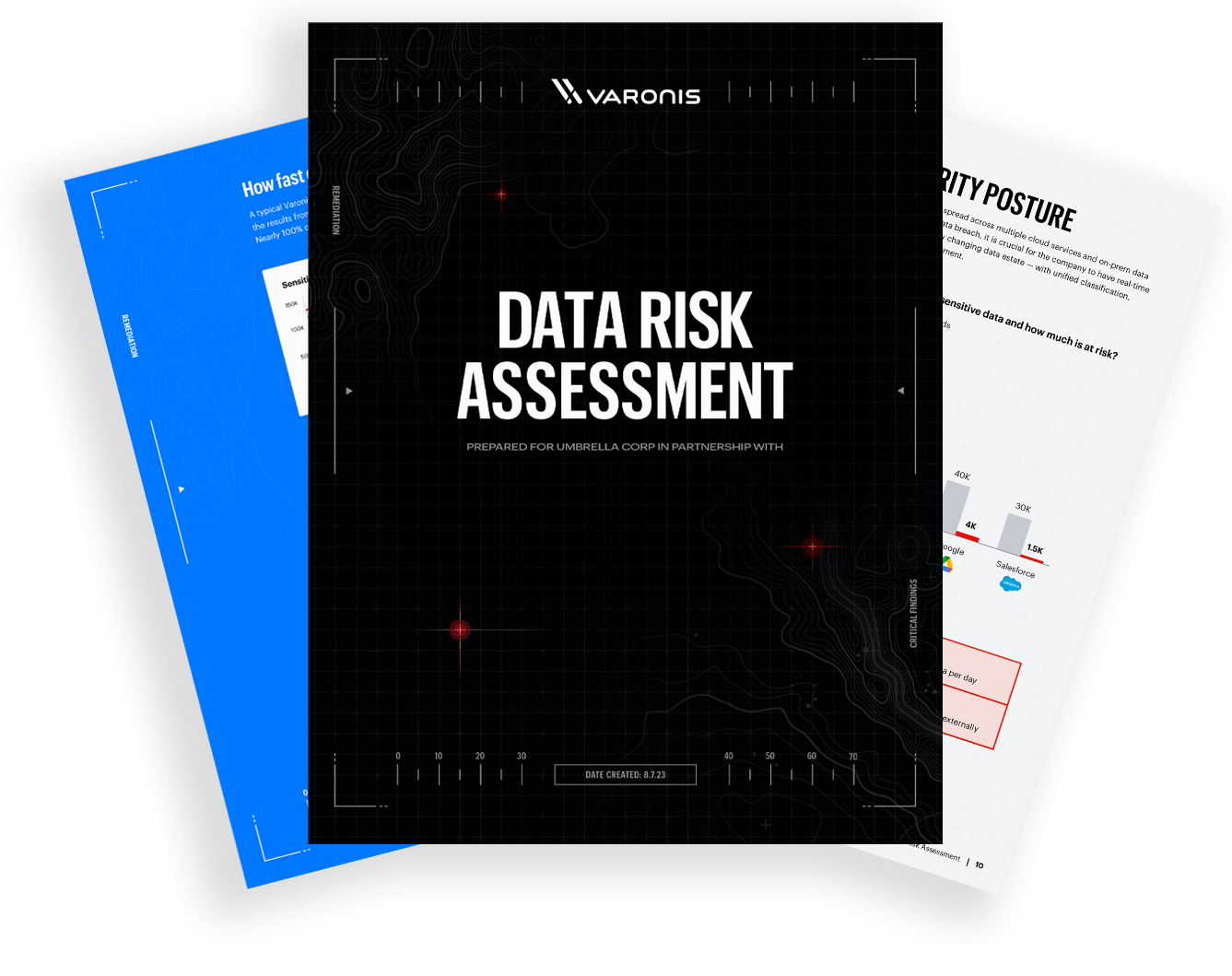

Evaluación de riesgo sobre los datos

Mapee su riesgo de datos confidenciales y construya una ruta clara y priorizada hacia la remediación con la evaluación de riesgo sobre los datos más avanzada de la industria.

- En profundidad

- Procesable

- Gratis

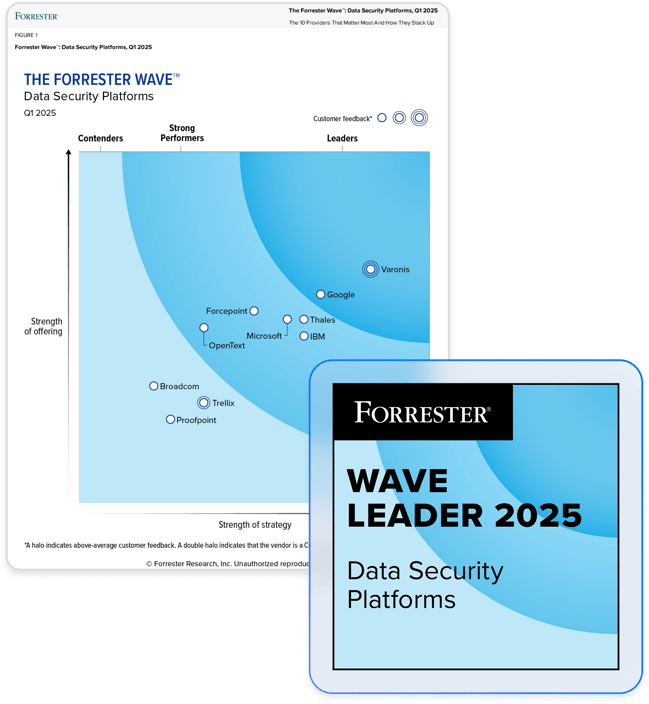

Asóciese con el líder en seguridad de datos.

Lo que no sabe puede hacerle daño.

Fácil de instalar

- Nativo de la nube

- Se instala en minutos

- Resultados dentro de las 24 horas

Integral

- Acceso completo a la plataforma

- Analista de respuesta a incidentes dedicado

- Reporte de hallazgos clave

Procesable

- Análisis de riesgo en profundidad

- Un camino claro hacia la remediación

- Recomendaciones prácticas

“Me sorprendió la rapidez con la que Varonis pudo clasificar los datos y descubrir posibles exposiciones de datos durante la evaluación gratuita”.

Michael Smith

CISO, HKS

“Durante el proceso de evaluación, lo que más nos sorprendió fue la gran cantidad de datos que descubrimos que tenían información confidencial a la que todo el departamento podía acceder”.

Terrence Slaton

CISO, gobierno del condado de Fulton

Principales riesgos de datos

Ilumine sus riesgos de datos más críticos con detalles concretos y procesables que le permitan prevenir posibles brechas de datos.

Revisión integral de la postura

Obtenga una visibilidad profunda de sus datos confidenciales y riesgos dondequiera que residan sus datos más críticos, lo que incluye la nube, las aplicaciones SaaS y los centros de datos.

Detección activa de amenazas

Durante el período de evaluación, los modelos de amenazas basados en el comportamiento de Varonis se capacitan en millones de eventos para aprender el comportamiento único de sus usuarios y dispositivos para detectar comportamientos anormales.

Análisis de riesgos de configuración

Varonis escanea continuamente las configuraciones del sistema en sus plataformas de nube y SaaS para determinar si alguna configuración es riesgosa o se ha desviado de su estado deseado.

Revisión de riesgos de identidad

Varonis escanea sus servicios de directorio en la nube y en premisas y detecta configuraciones de identidad débiles que pueden proporcionar vías para los atacantes, incluidas configuraciones erróneas de identidad riesgosas, como usuarios obsoletos con roles de administrador.

Reduzca su riesgo sin tomar ningún otro.