Estos pocos desafíos comunes dejan a las organizaciones vulnerables a riesgos y amenazas cibernéticas significativos. De hecho, el costo promedio de una brecha de datos alcanzó un máximo histórico de $4.88 millones en 2024. Esta asombrosa cifra destaca el impacto financiero de las medidas de seguridad en la nube inadecuadas. Más allá de las pérdidas financieras inmediatas, las organizaciones también enfrentan repercusiones a largo plazo, como el daño a la reputación, la pérdida de confianza de los clientes y posibles multas regulatorias.

Vamos a profundizar en estos problemas y explorar cómo afectan a las organizaciones, exponiéndolas potencialmente a brechas de datos y otros incidentes de seguridad.

Tres problemas comunes de seguridad en la nube

Falta de propiedad

Uno de los mayores obstáculos para la seguridad en la nube es el cambio constante dentro de las organizaciones. Con cambios y reorganizaciones frecuentes, es difícil determinar quién es responsable de qué.

Imagine que una reorganización afecta a 6000 desarrolladores. De repente, las tareas críticas de seguridad en la nube quedan pendientes, y nadie sabe quién debería hacerse cargo. Esta falta de propiedad clara puede causar demoras en la resolución de problemas de seguridad, aumentando el riesgo de brechas. Sin un propietario designado, se pierde la responsabilidad, y las medidas de seguridad pueden pasar inadvertidas.

El 62 % de los incidentes de seguridad en la nube se originan en vulnerabilidades que los equipos de seguridad ya habían identificado pero no lograron remediar. Esto sucede a menudo porque no hay una propiedad clara, o porque el proceso de remediacion es demasiado complejo.

Capacitación inadecuada

Otro desafío importante es la capacitación inadecuada. Kubernetes es un cambio radical para los proyectos de IA en la nube, pero no siempre está bien cubierto por las herramientas de Gestión de la postura de seguridad en la nube (CSPM).

Cuando las empresas se fusionan o adquieren nuevos equipos, es posible que esos equipos no estén al tanto de la seguridad en la nube o de Kubernetes. Ser un experto en una plataforma de nube no significa que ser un experto en otra, lo que puede dejar huecos en su estrategia de seguridad. Estos huecos de habilidades pueden dar lugar a configuraciones incorrectas y vulnerabilidades no detectadas. La capacitación continua y el desarrollo de habilidades son esenciales para mantenerse al día con la evolución de las tecnologías en la nube y las prácticas de seguridad.

Por ejemplo, en 2024, una gran compañía de telecomunicaciones tuvo una brecha de datos significativa debido a un sistema de Gestión de Identidades y Acceso (IAM) mal configurado. La brecha expuso los registros de llamadas de casi todos sus clientes del servicio inalámbrico, destacando la importancia de una capacitación y configuración adecuadas.

Visibilidad fragmentada

La visibilidad fragmentada también es un problema importante. Muchas empresas operan en una combinación de entornos multinube e híbridos, lo que dificulta a los equipos de seguridad obtener un panorama completo. Esto es especialmente cierto cuando diferentes equipos utilizan productos que no colaboran entre sí.

Sin una visibilidad unificada, resulta desafiante identificar y responder rápidamente a las amenazas. Las herramientas de seguridad aisladas pueden llevar a políticas de seguridad no uniformes y lagunas en la cobertura. Lograr visibilidad completa en todos los entornos de la nube es crucial para la detección y respuesta efectivas a las amenazas.

La organización promedio despliega entre 41 y 60 herramientas de seguridad diferentes a través de varios proveedores. Esta proliferación de herramientas genera desafíos para los equipos de operaciones de seguridad, dificultando la correlación y la respuesta eficiente a las amenazas.

Desarrollar un programa de seguridad en la nube desde cero

Desarrollar un programa sólido de seguridad en la nube implica enfrentar estos desafíos. No existe un enfoque único para la seguridad en la nube, pero para aquellos que buscan formar una base sólida para su programa, hemos elaborado un plan a continuación para guiarlos a través de los pasos y asegurarles un buen comienzo.

-

Realice un inventario de aplicaciones en la nube en toda la organización:

Hay varias maneras de identificar las aplicaciones autorizadas que utiliza su equipo. Un enfoque sencillo consiste en sentarse con el equipo financiero. Pueden revisar los contratos de los proveedores de la nube, las órdenes de compra y otros documentos para identificar los productos de SaaS o IaaS con las que su empresa tiene relaciones formales.

Para identificar aplicaciones no autorizadas, necesitará adoptar un enfoque diferente. Esto implica algún trabajo de detective con su equipo de tráfico de redes. Hacer preguntas como: "¿Cuáles son los 20 principales destinos para el tráfico de red de nuestra empresa diariamente?" puede revelar tanto el hábito de Bob en el departamento de contabilidad de ver Netflix como su repositorio público de GitHub.

-

Haga una evaluación de riesgos:

Una vez que haya identificado las aplicaciones y servicios en la nube que utiliza su empresa, el siguiente paso es medir el riesgo general de trabajar con estos diversos proveedores de servicios en la nube. Usted quiere responder a la pregunta: "¿Cuál sería el impacto empresarial de una posible brecha de datos?"

Clasificar cada aplicación en una escala de alta, media o baja es una manera efectiva de determinar la calificación de riesgo de cada una de ellas; cuáles serían las más perjudiciales en manos equivocadas. Por ejemplo, Salesforce, una popular aplicación de CRM, almacena información confidencial, datos regulados, información crítica para el negocio y datos de la sala de negociaciones. Esto sin duda justificaría una calificación "alta".

Por otro lado, una aplicación utilizada para publicar en redes sociales no es tan crítica como una aplicación que almacena información personal identificable, como números de seguro social o fechas de nacimiento. Esos tipos de aplicaciones pueden clasificarse como "medias" o incluso "bajas."

-

Determine su postura de seguridad:

Una vez que haya establecido un inventario de sus aplicaciones en la nube y evaluado el riesgo general, recomendamos hacer una revisión de la postura de seguridad de cada aplicación. Colaborando con el "propietario" o administrador de cada aplicación en la empresa, puede obtener una mejor comprensión de los ajustes, configuraciones y la solidez de su postura de seguridad actual.

Desde allí, puede hacer un análisis más profundo y plantearse preguntas como: "¿Es esta la postura de seguridad que quiero? ¿Debería hacer cambios en estas configuraciones?" o incluso, "¿Existe acceso excesivo a los datos y recursos en nuestra empresa?".

-

Automatice, automatice, automatice:

Ahora que ha creado su inventario, completado su calificación de riesgo y está tratando de determinar qué abordar primero o dónde concentrar los esfuerzos de su equipo, aprenderá rápidamente la importancia de utilizar la automatización. Los pasos que ha completado hasta ahora no son un modelo que se configura y no hay nada más que hacer; su trabajo será en vano sin un monitoreo y una actualización continuos.

Sin embargo, mantener constantemente estas aplicaciones en la nube requeriría que todo un equipo de personas trabaje en las tareas de inventariado, evaluación de riesgos y control de la postura de seguridad en sus aplicaciones SaaS. Por eso, automatizar estas tareas es fundamental para proteger los datos en estas aplicaciones en la nube sin sobrecargar a su equipo de seguridad.

-

Recuerde el cumplimiento:

No se olvide del cumplimiento. Desarrollando las tareas mencionadas, logrará un programa de seguridad en la nube sólido que le proporcionará una ventaja en materia de auditorías internas y externas. Usted podrá demostrar el cumplimiento de las regulaciones que requieren que tenga un profundo conocimiento tanto del inventario de los datos que posee como de la postura de riesgo y seguridad que existe en su pila tecnológica en la nube.

A medida que desarrolle su programa de seguridad en la nube desde cero, empezará a notar la necesidad de una supervisión y detección continuas. Al adoptar la automatización, estará preparado para monitorear los riesgos de aplicaciones de terceros, prepararse para auditorías de cumplimiento y adelantarse a los riesgos de seguridad en la nube.

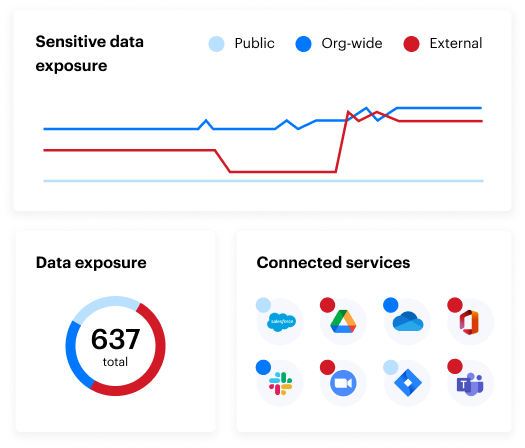

Proteja sus entornos en la nube con Varonis

La seguridad en la nube es compleja, pero, con las herramientas y estrategias adecuadas, usted puede superar estos desafíos. Saber dónde existen sus datos confidenciales, quién puede acceder a ellos y qué están haciendo los usuarios con ellos son preguntas críticas que necesitan respuestas para protegerlos de los ciberataques. Varonis combina de manera única estos aspectos clave de seguridad en una solución unificada.

Nuestra plataforma unificada de seguridad de datos se instala en cuestión de minutos y protege sus datos confidenciales dondequiera que residan, incluyendo la nube, las aplicaciones SaaS y los centros de datos. En Varonis, tenemos la misión de entregar resultados de seguridad automatizados con un enfoque integral respecto de la seguridad de los datos.

¿Tiene curiosidad por ver qué riesgos pueden existir en su entorno? Obtenga una evaluación de riesgo sobre los datos gratuita. Se configura en cuestión de minutos y ofrece un valor inmediato. En menos de 24 horas, tendrá una visión clara y basada en el riesgo de los datos que más importan y un camino claro hacia la seguridad de datos automatizada.

¿Qué pasos debo seguir ahora?

A continuación,a le presentamos tres maneras de avanzar en la reducción del riesgo de datos en su empresa:

Programe una demostración con nosotros Vea a Varonis en acción en una sesión personalizada según las necesidades específicas de seguridad de datos de su organización. Estaremos encantados de responder a todas sus preguntas.

Revise un ejemplo de nuestra evaluación de riesgo sobre los datos (DRA) Conozca los riesgos que podrían estar presentes en su entorno. La DRA de Varonis es completamente gratuita y ofrece un camino claro hacia la remediación automatizada.

Síganos en LinkedIn, YouTube, and X (Twitter) Obtenga información detallada sobre la seguridad de datos, incluyendo la administración de la postura de seguridad de datos (DSPM), la detección de amenazas, la seguridad de la IA y mucho más.