Proteger los datos de su empresa es cada vez más difícil a medida que se crean más y más datos en toda la organización, con DSPM esto se vuelve más fácil y eficiente. Descubra la herramienta adecuada para la protección de datos, mantenga el cumplimiento y evite infracciones. Comprenda cómo el enfoque de Varonis que prioriza los datos garantiza la seguridad de su organización.

Está haciendo todo lo posible para evitar violaciones o, si tiene menos suerte, ha sufrido una violación de datos y necesita descubrir cómo sucedió. Además, existen leyes y normativas que cumplir, desde las más amplias como la LGPD, hasta otras más específicas de su zona o sector de actividad.

Y un buen DSPM puede resolver muchos de estos problemas.

¿Qué es DSPM?

El concepto de Gestión de la Postura de Seguridad de Datos (DSPM ) no es nuevo, pero el acrónimo sí lo es. Según Gartner, “la gestión de la postura de seguridad de los datos (DSPM) proporciona visibilidad de dónde se encuentran los datos confidenciales, quién tiene acceso a esa información, cómo se ha utilizado y cuál es la postura de seguridad del almacén de datos o la aplicación. Esto requiere un análisis del flujo de datos para determinar la sensibilidad de esta información. El DSPM forma la base de una evaluación de riesgos de datos (DRA) para evaluar la implementación de políticas de gobernanza de seguridad de datos (DSG)”.

A menudo citado como evaluación de riesgos de datos o análisis de riesgos de datos, el objetivo es obtener una imagen clara de qué tan seguros están sus datos. Pero para muchas herramientas DSPM, la visibilidad es donde terminan.

Una buena herramienta DSPM no sólo identifica problemas, sino que también descubre dónde están expuestos los datos confidenciales, corrige automáticamente esa exposición y protege activamente su sistema contra infracciones.

En este artículo, cubriremos:

- ¿Por qué es importante utilizar una herramienta DSPM?

- Errores comunes que comete la gente al elegir un DSPM

- El enfoque de DSPM de Varonis que prioriza los datos y los protege

Con este artículo, comprenderá qué hacen las herramientas DSPM y qué características buscar al elegir la adecuada para su empresa.

¿Quiere una evaluación de riesgos de datos gratuita y una demostración de nuestras capacidades DSPM? Póngase en contacto y programe una demostración .

Violaciones y cumplimiento

Antes de conocer los riesgos de elegir una herramienta DSPM, es importante comprender por qué es esencial. Esto se puede desglosar así:

Prevención de infracciones

Como CISO, es su responsabilidad no solo protegerse contra infracciones, sino también informar al liderazgo cómo está protegiendo a la empresa. Esto se aplica igualmente si usted es un analista de SOC o tiene un rol de GRC. Es necesario asegurar a las partes interesadas que todo está bajo control.

Pero esta no es una batalla fácil. Sus usuarios crean más datos todo el tiempo, por lo que su situación de seguridad de datos puede estar empeorando.

Es difícil sentirse seguro sabiendo dónde están todos sus datos confidenciales y quién puede acceder a ellos. Y es aún más complejo convencer a otros de ello. Si un empleado decide ser deshonesto y obtener datos confidenciales de Microsoft 365, ¿cómo lo sabrá? O si un atacante comprometiera a un usuario o sistema, ¿tendría un registro de auditoría para identificar qué datos se vieron afectados?

Ser consciente de que estas cosas suceden cuando suceden es esencial para saber cómo detenerlas antes de que se conviertan en un problema.

Después de la violación

Y a veces es demasiado tarde. Por lo tanto, cuando se produce una infracción, es necesario poder responder a algunas preguntas:

- ¿Cómo pasó esto?

- ¿Qué fue robado?

- ¿Cómo podemos evitar que vuelva a suceder?

Y lo último que uno quiere escuchar cuando está en medio de un incidente es "No sé" a cualquiera de estas preguntas. Es posible responder a estas preguntas sin una herramienta DSPM como Varonis, pero dificulta mucho el proceso.

Conformidad

Otra razón vital para utilizar una herramienta DSPM es garantizar el cumplimiento y demostrarlo.

Todas las empresas tienen leyes y regulaciones sobre datos que deben seguirse, y esta no es la única función del CISO, pero también los auditores tendrán acceso a la información y esperarán ver el progreso de la empresa y demostrar que saben dónde están todos los datos de los clientes.

Muchas empresas de atención médica, por ejemplo, necesitan realizar auditorías para asegurarse de que solo las personas adecuadas puedan acceder a los datos confidenciales. No hacerlo podría tener impactos catastróficos y millones de dólares en sanciones.

Cualquiera que sea la normativa, es necesario demostrar que los datos están protegidos, lo que es imposible sin un DSPM.

Elegir el DSPM adecuado

Teniendo en cuenta el impacto significativo que estas tres cosas pueden tener en su negocio, está claro que no sólo es importante utilizar una herramienta DSPM, sino que también es vital elegir la correcta.

Hay tres dimensiones de datos que la herramienta DSPM debe abordar:

- Sensibilidad

- Permisos

- Actividad

Pero si falta alguno de ellos, es difícil avanzar y resulta imposible automatizarlo. Por lo tanto, a medida que surgen más herramientas DSPM , es necesario tener en cuenta una serie de áreas clave que ayudarán a tomar la decisión correcta sobre la herramienta.

Techo

Una de las primeras cosas que debe considerar es ¿qué plataformas cubre la herramienta DSPM?

Por ejemplo, si utiliza Box para almacenar la mayoría de los datos de su empresa, es posible que desee elegir una herramienta que cubra Box, pero no es tan simple, también debe analizar la profundidad de esta cobertura.

Muchas herramientas DSPM cubren una milla de ancho pero solo una pulgada de profundidad. Es posible que admitan Box, pero si no ofrecen una funcionalidad específica de la plataforma, no serán de gran ayuda.

Nuestra filosofía en Varonis es centrarnos en las plataformas donde la mayoría de nuestros clientes tienen la mayoría de sus datos confidenciales (Google Drive, Microsoft 365, Salesforce , etc.) y brindar una cobertura en profundidad para estas plataformas.

Nuestra arquitectura alojada en la nube también nos permite agregar nuevas integraciones cada vez más rápido, para que podamos brindarle cada vez más cobertura, con los recursos que necesita.

Precisión

Puede parecer obvio, pero si los hallazgos no son precisos, una herramienta DSPM puede hacer más daño que bien.

Por ejemplo, si la herramienta audita Google Drive e informa que un determinado archivo contiene registros de pacientes, pero tras una inspección más cercana no es así, es fácil perder la confianza. Y sin confianza es necesario comprobar los resultados, lo que hace que todo el proceso sea más ineficiente.

La precisión también es un factor importante cuando se trata de alertas. Si disparan incorrectamente, su equipo pronto experimentará fatiga de alerta.

Escala

Existe una enorme diferencia entre auditar un terabyte de almacenamiento en una startup y seis petabytes de datos en un banco grande. Es por eso que la escala es un factor tan importante y puede causar problemas si la herramienta DSPM no está diseñada para manejarlo.

Si está ejecutando escaneos de clasificación o permisos en grandes cantidades de datos, debe cubrir todo de manera confiable. Pero si el escaneo no puede finalizar por algún motivo, terminará con solo la mitad de la imagen y la mitad de la protección.

Remediación

El objetivo de encontrar estos problemas en primer lugar es resolverlos, por lo que necesita una herramienta DSPM que realmente le ayude a hacerlo. La solución integrada significa que los problemas se pueden resolver con solo presionar un botón o, a veces, incluso sin ninguna acción. Desafortunadamente, no todas las herramientas DSPM ofrecen estas herramientas de corrección.

Esto rápidamente da como resultado una gran visibilidad de su creciente lista de problemas, mientras que su situación de seguridad de datos empeora cada vez más.

Un enfoque centrado en los datos con Varonis

Nuestra filosofía es no revelar hallazgos que no sean posibles de corregir. No nos limitamos a escupir una lista de problemas, lo que genera fatiga en el descubrimiento, sino que los solucionamos automáticamente. Incluso si no ha iniciado sesión, Varonis seguirá encontrando y resolviendo problemas de seguridad de datos.

Visibilidad en tiempo real

Es importante ver el estado de tus datos, tal como están en el momento en que los estás buscando. Esto no solo permite que su equipo se mantenga actualizado, sino que también significa que pueden actuar de manera proactiva al abordar o solucionar problemas. Entregamos esto con múltiples características y funciones.

Descubrimiento continuo de datos

Varonis verifica constantemente sus datos, almacenados localmente y en la nube. Puede ver los resultados de estos análisis en un panel en tiempo real, que muestra información sobre el descubrimiento y la concentración de datos confidenciales.

Esto proporciona una visión clara de toda la información importante, lo que facilita la comprensión de los conocimientos y la priorización de soluciones.

Clasificación de datos automatizada

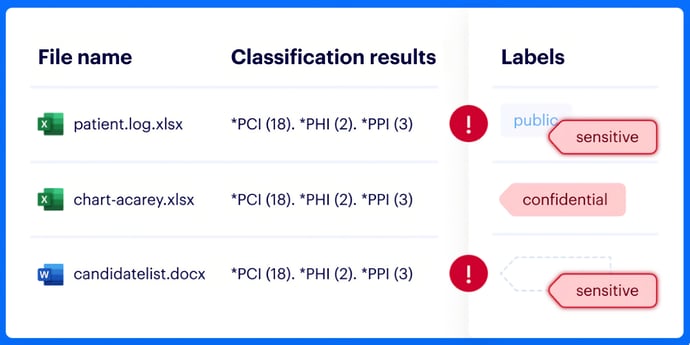

Una parte clave del cumplimiento es poder ver exactamente qué datos confidenciales se almacenan y dónde. Nuestra clasificación automática tiene una biblioteca de reglas incorporada y más de 400 patrones, para que podamos clasificar sus datos con precisión. Esto incluye todas las regulaciones y estándares comunes como GPDR, LGPD, SOX y PCI.

Análisis con un clic

Usando nuestro análisis de archivos en tiempo real, es solo un clic para ver qué datos confidenciales hay en un archivo determinado. Para facilitar la visualización, los datos confidenciales están resaltados y codificados por colores para corresponder a las diferentes categorías de datos confidenciales (PII, LGPD, GPDR, etc.)

Etiquetas de sensibilidad

En lugar de etiquetar datos manualmente, puede crear políticas y nosotros los etiquetaremos automáticamente. Si se cambia una política, los archivos que ya no coincidan con la política cambiarán de nombre automáticamente.

Varonis también compara las etiquetas existentes con nuestros resultados de clasificación, para ayudarle a identificar datos mal clasificados.

Paneles de control DSPM

Al combinar los resultados de su clasificación, los permisos y la actividad de acceso de los usuarios, le proporcionamos una vista completa de sus datos. De esta forma, podrá ver dónde estos datos corren mayor riesgo y crear paneles de control DSPM personalizados para resaltar los problemas críticos. También puede agregar y personalizar widgets para monitorear rápidamente el cumplimiento y las alertas.

Reducir la superficie de exposición al riesgo

Además de obtener una buena vista de sus datos, también es importante tener en cuenta quién puede acceder a esta información. Cuando hablamos de reducir la superficie de exposición al riesgo, la atención se centra en correlacionar a las personas con permisos y actividades. De esta manera, puede tomar decisiones proactivas basadas en datos para limitar quién puede acceder a datos confidenciales.

Visibilidad avanzada

Varonis ofrece una consola unificada que proporciona información sobre el acceso a los datos en sus diferentes plataformas. Esto significa que usted y su equipo no tienen que cambiar entre docenas de portales de administración para mantener el control. De esta manera, podrá visualizar y comprender los riesgos en su infraestructura y mitigarlos rápidamente.

Automatización con mínimos privilegios

Como mencionamos anteriormente, un DSPM no es particularmente útil a menos que ayude a resolver problemas. Aquí es donde entra en juego nuestra remediación autónoma.

La automatización con privilegios mínimos analiza automáticamente el acceso a los datos en toda su empresa y decide de manera inteligente quién necesita acceso a qué datos. Esto reduce la superficie de exposición al riesgo sin intervención humana y sin riesgo para el negocio.

Política de corrección personalizable

Puede utilizar las políticas ya preparadas proporcionadas por Varonis o personalizarlas para su organización. La sensibilidad, la ubicación, el tipo de enlace y la desactualización son solo algunos de los factores para crear reglas. Y una vez que haya terminado, Varonis aplicará automáticamente las nuevas reglas, manteniendo sus datos lo más seguros posible.

Detección y respuesta a amenazas

Varonis no es solo una aplicación. Apoyamos proactivamente al equipo de ciberseguridad y a su empresa en la reducción de riesgos y la protección de datos. Nuestro objetivo es ayudar a descubrir y resolver problemas lo más rápido posible, ya sea utilizando software o trabajando juntos para resolverlos.

Equipo de respuesta a incidentes

Nuestro equipo monitorea proactivamente sus alertas para que podamos ayudarle tan pronto como suceda algo. Analizamos los datos y le informamos si vemos algo que necesite atención. También trabajamos para investigar posibles problemas y ayudar a su empresa a comprender lo que sucede con sus datos.

Monitoreo continuo de archivos, carpetas, correos electrónicos y más...

Puede resultar abrumador intentar estar al tanto de todo lo que sucede con la información de la empresa. Varonis facilita este proceso agregando, normalizando y enriqueciendo eventos.

Esto hace que sea mucho más fácil ver qué sucede con los eventos de acceso a datos, cambios de control de acceso, eventos de autenticación y eventos de red.

Seguimiento de auditoría de eventos

Nuestro registro de actividad de datos con capacidad de búsqueda facilita la investigación de incidentes, ya sea de su equipo o del nuestro. Puede buscar archivos, carpetas, correos electrónicos y objetos y ver qué se creó, actualizó, cargó o eliminó.

Los eventos se enriquecen con contexto útil como nombre del dispositivo, geolocalización, etc. para hacerlos aún más simples y ayudar a tomar decisiones.

Análisis del comportamiento del usuario.

Nuestros modelos de amenazas basados en el comportamiento se perfeccionan utilizando grandes conjuntos de datos, lo que significa que son precisos y mejoran con el tiempo a medida que analizamos más datos. Esto nos permite detectar comportamientos anormales y evitar que se produzcan infracciones.

Simplifique el cumplimiento

Todas las características anteriores le ayudan a cumplir con las normas y al mismo tiempo mantener seguros sus datos confidenciales. Pero también ofrecemos algunas herramientas adicionales para facilitar aún más la visualización y la gestión del cumplimiento. Esto le brinda visibilidad en toda su empresa para que pueda auditar de manera precisa y efectiva sus datos para verificar el cumplimiento.

Los informes de cumplimiento bajo demanda muestran su desempeño con respecto a una regulación determinada y se pueden proporcionar directamente a los auditores y equipos de cumplimiento. Además de obtener datos de riesgo en vivo y una vista en tiempo real de la exposición y actividad de los datos regulados, para que nunca espere a que actúen los informes o alertas.

Para terminar

Aunque el concepto no es nuevo, las herramientas modernas de DSPM pueden hacer mucho para proteger a una organización de riesgos.

Elegir el camino correcto puede prevenir violaciones, ayudar a investigar violaciones pasadas y garantizar el cumplimiento de regulaciones cada vez más estrictas. Pero elegir la herramienta equivocada puede dejarte tan estancado como ya estás.

Al centrarse en la cobertura, la precisión y la escala, tendrá una idea de qué herramientas DSPM son adecuadas para su empresa. Sugerimos Varonis, aunque somos un poco parciales, pero confiamos en que nuestras capacidades DSPM son las mejores del mercado y agregan valor real en cuatro áreas:

- Visibilidad en tiempo real

- Reducción de la superficie de exposición al riesgo

- Detección y respuesta a amenazas

- Simplificación del cumplimiento

¿Quiere saber qué tan sólida es su postura de seguridad de datos? Póngase en contacto con nuestros expertos y programe una evaluación de riesgos de datos gratuita cuando reserve una demostración de Varonis, donde podremos mostrarle si la plataforma Varonis es adecuada para su negocio.

¿Qué pasos debo seguir ahora?

A continuación,a le presentamos tres maneras de avanzar en la reducción del riesgo de datos en su empresa:

Programe una demostración con nosotros Vea a Varonis en acción en una sesión personalizada según las necesidades específicas de seguridad de datos de su organización. Estaremos encantados de responder a todas sus preguntas.

Revise un ejemplo de nuestra evaluación de riesgo sobre los datos (DRA) Conozca los riesgos que podrían estar presentes en su entorno. La DRA de Varonis es completamente gratuita y ofrece un camino claro hacia la remediación automatizada.

Síganos en LinkedIn, YouTube, and X (Twitter) Obtenga información detallada sobre la seguridad de datos, incluyendo la administración de la postura de seguridad de datos (DSPM), la detección de amenazas, la seguridad de la IA y mucho más.