Datenrisikobeurteilung

Bilden Sie Ihr Risiko für sensitive Daten ab und erstellen Sie mit der branchenweit fortschrittlichsten Datenrisikobewertung einen klaren, nach Prioritäten geordneten Weg zur Sanierung.

- Ausführlich

- Umsetzbar

- Kostenlos

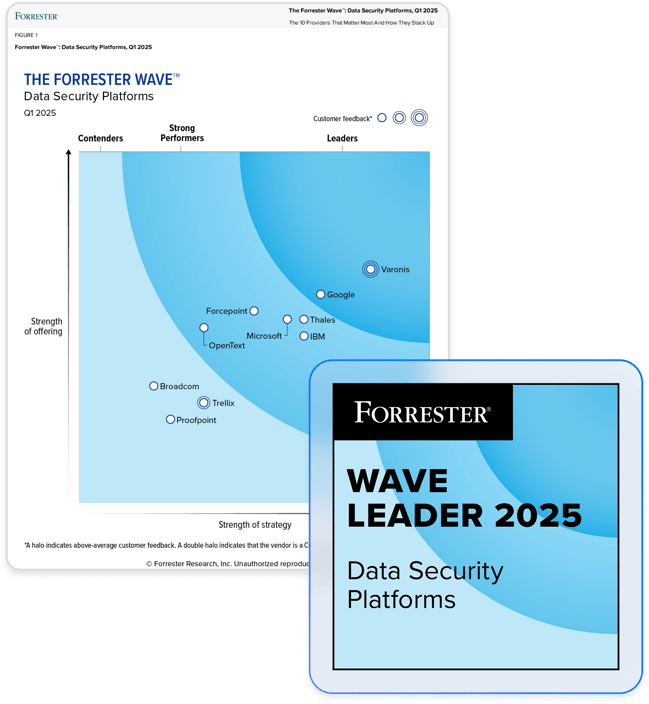

Arbeiten Sie mit dem Marktführer für Datensicherheit zusammen.

Was Sie nicht wissen, kann Ihnen schaden.

Leicht zu installieren

- Cloud-nativ

- Installation in wenigen Minuten

- Ergebnisse innerhalb von 24 Stunden

Umfassend

- Vollständiger Plattformzugriff

- Dedizierter IR-Analyst

- Bericht zu den wichtigsten Ergebnissen

Umsetzbar

- Detaillierte Risikoanalyse

- Klare Vorgehensweise zur Behebung

- Umsetzbare Empfehlungen

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte.“

Michael Smith

CISO, HKS

„Während des Bewertungsprozesses überraschte uns die große Datenmenge, die wir fanden und die sensitive Informationen enthielt, auf die die gesamte Abteilung Zugriff hatte.“

Terrence Slaton

CISO, Fulton County Government

Hauptdatenrisiken

Beleuchten Sie Ihre wichtigsten Datenrisiken mit konkreten, umsetzbaren Details, die es Ihnen ermöglichen, potenzielle Data Breaches zu verhindern.

Comprehensive Posture Review

Verschaffen Sie sich einen tiefen Einblick in Ihre sensitiven Daten und Risiken, wo auch immer sich Ihre wichtigsten Daten befinden, einschließlich Cloud, SaaS-Anwendungen und Rechenzentren.

Aktive Bedrohungserkennung

Während des Bewertungszeitraums werden die verhaltensbasierten Bedrohungsmodelle von Varonis anhand von Millionen von Ereignissen trainiert, um das individuelle Verhalten Ihrer Benutzer und Geräte zu erlernen und abnormales Verhalten zu erkennen.

Analyse des Konfigurationsrisikos

Varonis scannt kontinuierlich die Systemkonfigurationen in Ihren Cloud- und SaaS-Plattformen, um festzustellen, ob irgendwelche Einstellungen riskant sind oder vom gewünschten Zustand abgewichen sind.

Identity Risk Review

Varonis scannt Ihre Cloud- und On-Premise-Verzeichnisdienste und erkennt schwache Identitätskonfigurationen, die Angreifern Angriffswege eröffnen können, darunter riskante Identitätsfehlkonfigurationen, wie etwa veraltete Benutzer mit Administratorrollen.

Verringern Sie Ihr Risiko, ohne neue Risiken einzugehen.