Data Access Governance

Visualisieren Sie den Zugriff auf sensitive Daten in Ihrer gesamten Umgebung und verbessern Sie die Zugriffsverwaltung. Optimieren Sie die Implementierung des Least-Privilege-Prinzips in Ihrem Unternehmen.

- Cloudübergreifend

- Automatisiert

- Selbstbedienung

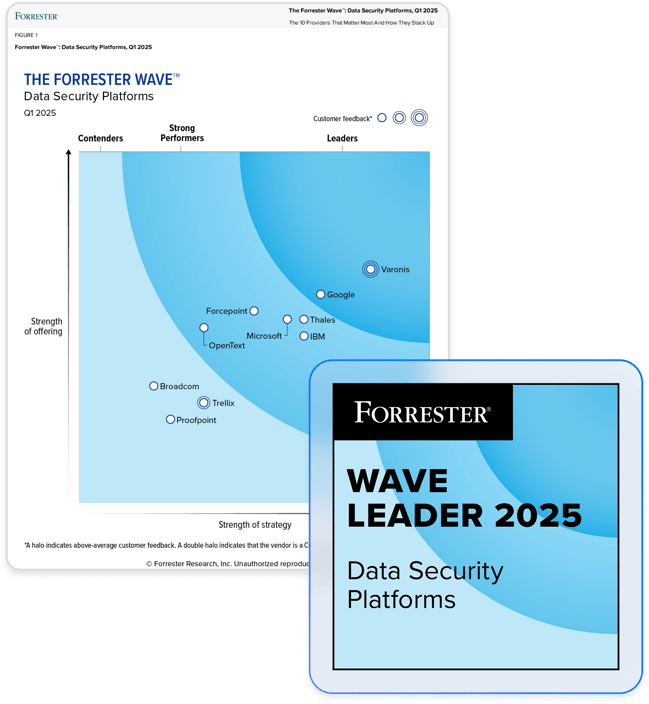

Arbeiten Sie mit dem Marktführer für Datensicherheit zusammen.

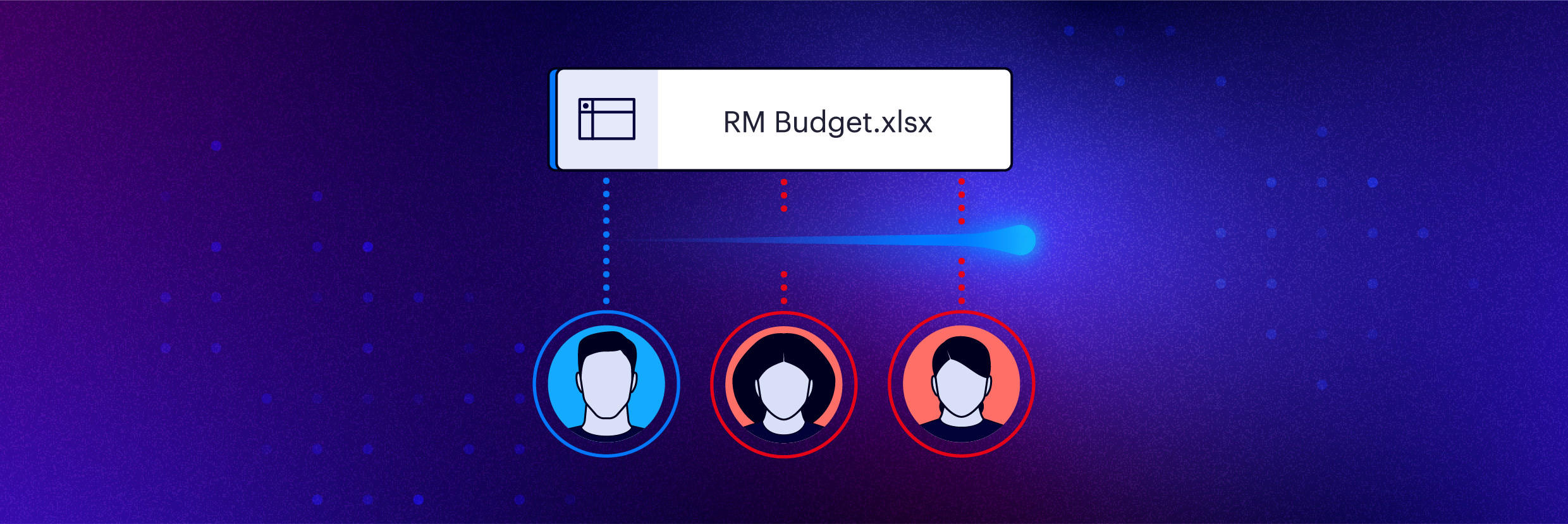

Visualisieren und reduzieren Sie Ihren Blast Radius.

Genauen Überblick über den Zugriff erhalten

- Datenzugriff entdecken und anpassen

- Komplexe Berechtigungen entwirren

- Bidirektionale Zugriffsansicht erhalten

Datenzugriff im richtigen Ausmaß

- Berechtigungen kontinuierlich überwachen

- Unnötigen Zugriff im großen Maßstab beheben

- Berechtigungen intelligent verwalten

Automatisieren Sie Anfragen zur Zugriffssteuerung

- Routinemäßige IT-Anfragen verringern

- Schnellere Berechtigungsüberprüfungen ermöglichen

- Einfache Zugriffsanforderung für Benutzer ermöglichen

„Varonis entlastet die IT-Support-Mitarbeiter – die ohnehin keine Abteilungsberechtigungen verwalten sollten – und gibt die Kontrolle an die Stakeholder zurück. Wir können endlich unsere Daten beruhigt sichern.“

– CTO, US-Gemeindekrankenhaus

Zur FallstudieEffektive Berechtigungsanalyse

Varonis entwirrt verschachtelte Gruppen, Berechtigungen und Vererbung, um Ihnen ein genaues Bild davon zu geben, worauf Benutzer zugreifen können. Entdecken Sie alle zugehörigen, normalisierten Berechtigungen für Dateien, Websites, Postfächer, S3-Buckets, Datenbanken und mehr.

Blast Radius-Reduzierung

Überbelichtete Daten sind die größte Sorge von Unternehmen, die generative KI-Lösungen in Betracht ziehen. Data Access Governance ist von zentraler Bedeutung, um fehlerhafte Datenberechtigungen zu entfernen und das Datenrisiko zu reduzieren. Varonis reduziert Ihren Blast Radius in nur 180 Tagen um 90%.

Self-Service-Zugriff

Benutzer können über eine intuitive Web-Benutzeroberfläche problemlos Zugriff auf Anwendungen, Cloud-Ressourcen und Sicherheitsgruppen anfordern. Benutzer, die keinen Zugriff mehr benötigen, werden automatisch zur Löschung vorgeschlagen, um das Least-Privilege-Prinzip zu wahren.

Verwaltung von Berechtigungen

Varonis verfolgt und meldet erhöhte Berechtigungen, verhindert Fehler durch Logikprüfungen und setzt Änderungen bei Bedarf zurück. Verwalten Sie Änderungen an der Zugriffskontrolle in einer Sandbox, um bessere Ergebnisse zu erzielen, und übertragen Sie sie, wenn sie bereit sind.

Access Remediation

Eliminieren Sie unnötige Berechtigungen in großem Umfang mit umfassenden Regeln und Richtlinien. Anstatt Tickets zu öffnen und Teams mit begrenzten Ressourcen zu belasten, behebt Varonis Probleme kontinuierlich und automatisch an der Quelle.

Behebung von Berechtigungen

Varonis geht über die Analyse und Berichterstattung von Berechtigungen hinaus. Mit Varonis können Administratoren riskante Berechtigungen in großem Umfang mit nur wenigen Klicks widerrufen. Darüber hinaus wird die Plattform ständig weiterentwickelt, um Benutzer mit risikoreichen Berechtigungen zu identifizieren, wo auch immer sich sensitive Daten in Ihrer komplexen Umgebung befinden, und fügt kontinuierlich weitere Integrationen und Abdeckungen hinzu.

Umfassende Prüfung

Varonis erfasst jede wichtige Aktion und reichert sie mit einzigartigen Metadaten an, um sie für Menschen lesbar zu machen. Planen Sie Berichte mühelos, um den Datenzugriff zu verwalten und zu sehen, wo übermäßiger Zugriff sensitive Daten offenlegen oder gegen regulatorische Anforderungen verstoßen könnte.

Eine Plattform für Multi-Cloud-, SaaS- und On-Premise-Daten.

Varonis schützt Unternehmensdaten dort, wo sie zuhause sind – in den größten und wichtigsten Datenspeichern und Anwendungen in der Cloud und hinter Ihrer Firewall.

Ressourcen für Data Access Governance

Gehen Sie über die Data Access Governance hinaus.

Varonis bewältigt Hunderte von Anwendungsfällen und ist damit die ultimative Plattform, um Data Breaches zu verhindern und Compliance sicherzustellen.

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

„Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“

Al Faella, CTO, Prospect Capital