In den Sagen des Altertums bewacht Kerberos das Tor zur Unterwelt. Er ist ein großer, dreiköpfiger Hund mit einer Schlange als Schwanz und einem wirklich aufbrausenden Temperament.

In der modernen Welt haben die Informatiker vom MIT den Namen und das Bild von Kerberos für ihr Computernetzwerk-Authentifizierungsprotokoll übernommen. Kerberos arbeitet mit symmetrischer Verschlüsselung und verlangt die Autorisierung durch eine vertrauenswürdige dritte Partei, um die Identität von Benutzern zu verifizieren. Weil Kerberos drei Entitäten für die Authentifizierung verlangt und Computer sehr erfolgreich sicher gehalten hat, ist der Name wirklich passend.

Entdecken Sie Ihre Schwachstellen und stärken Sie Ihre Resilienz: Führen Sie einen kostenlosen Ransomware-Bereitschaftstest durch

Was ist Kerberos?

Die Kerberos-Authentifizierung ist gegenwärtig die Standard-Authentifizierungstechnologie unter Windows und auch für Apple OS, FreeBSD, UNIX und Linux gibt es Kerberos-Implementierungen.

Microsoft hat seine Version von Kerberos mit Windows 2000 eingeführt. Kerberos ist auch für Websites und SSO-Implementierungen plattformübergreifend zum Standard geworden. Das Kerberos-Konsortium pflegt Kerberos als Open-Source-Projekt.

Kerberos stellt den vorherigen Autorisierungstechnologien gegenüber eine enorme Verbesserung dar. Die starke Verschlüsselung und Ticket-Autorisierung durch eine dritte Partei machen es Cyberkriminellen seht viel schwerer, in Ihr Netzwerk einzudringen. Es ist nicht völlig fehlerfrei, und um sich gegen seine Fehler schützen zu können, müssen Sie diese zunächst verstehen.

Kerberos hat das Internet sicherer gemacht und versetzt Benutzer in die Lage, mehr Dinge im Internet und im Büro zu tun, ohne die eigene Sicherheit zu gefährden.

Was ist der Unterschied zwischen Kerberos und NTLM?

Vor Kerberos nutzte Microsoft eine Authentifizierungstechnologie namens NTLM. NTLM steht für NT LAN Manager und ist ein Challenge-Response-Authentifizierungsprotokoll. Der Zielcomputer oder Domain-Controller fordern das Passwort an, überprüfen es und speichern Passwort-Hashes für die weitere Verwendung.

Der größte Unterschied zwischen den beiden Systemen liegt in der Verifizierung durch Dritte und der stärkeren Verschlüsselungsfunktion von Kerberos. Dieser Extraschritt im Prozess führt zu einer bedeutsamen zusätzlichen Sicherheitsebene gegenüber NTLM.

NTLM-Systeme können heutztage innerhalb einiger Stunden gehackt werden: Es ist einfach eine ältere Technologie und Sie sollten sich für den Schutz Ihrer sensiblen Daten nicht auf NTLM verlassen.

Wie läuft die Authentifizerung mit Kerberos ab?

Bei der Authentifizierung in einer Umgebung mit Kerberos werden folgende grundlegenden Schritte durchlaufen:

- Der Client fordert ein Authentifizierungsticket (TGT) vom Key Distribution Center (KDC) an.

- Das KDC überprüft die Anmeldeinformationen und sendet ein verschlüsseltes TGT und einen Sitzungsschlüssel zurück.

- Das TGT wird mit dem geheimen Schlüssel des Ticket Granting Service (TGS) verschlüsselt.

- Der Client speichert das TGT. Wenn es abläuft, fordert der lokale Session Manager ein weiteres TGT an (dieser Prozess ist für den Benutzer einsehbar).

Wenn der Client Zugriff auf einen Dienst oder eine Ressource im Netzwerk anfordert, läuft das folgendermaßen ab:

- Der Client sendet das aktuelle TGT mit dem Service Principal Name (SPN) der Ressource, auf die der Client zugreifen möchte, an den TGS.

- Das KDC bestätigt das TGT des Benutzers und dass der Benutzer auf den Dienst zugreifen darf.

- Der TGS sendet einen gültigen Sitzungsschlüssel für den Dienst an den Client.

- Der Client leitet den Sitzungsschlüssel an den Dienst weiter, um die Zugriffsberechtigung des Benutzers nachzuweisen, und der Dienst gewährt den Zugriff.

Kann Kerberos gehackt werden?

Ja. Weil Kerberos zu den am weitesten verbreiteten Authentifizierungsprotokollen gehört, haben Hacker eine Reihe von Methoden entwickelt, um es zu knacken. Die meisten dieser Hacks nutzen eine Sicherheitslücke, schwache Passwörter oder Malware – und manchmal eine Kombination dieser drei Elemente. Zu den erfolgreicheren Methoden zum Hacken von Kerberos gehören:

- Pass-the-ticket: Fälschen eines Sitzungsschlüssels und Übergeben der Fälschung als Anmeldeinformationen an die Ressource

- Golden Ticket: Ein Ticket, dass Admin-Zugriff für die Benutzer-Domain gewährt

- Silver Ticket: Ein gefälschtes Ticket, dass Zugriff auf einen Dienst gewährt

- Credential Stuffing/Brute Force: Erraten des Passworts durch fortlaufende automatisierte Versuche

- Verschlüsselungseinschränkung mit der Skeleton Key-Malware: Mit dieser Malware kann Kerberos umgangen werden, allerdings muss der Angreifer hierbei über Admin-Recht verfügen

- DCShadow-Angriff: Ein neuer Angriffstyp, bei dem der Angreifer ausreichende Zugriffsrechte innerhalb eines Netzwerks erlangt, um seinen eigenen DC für die weitere Infiltration einzurichten

Ist Kerberos obsolet?

Kerberos ist weit davon entfernt, obsolet zu sein, und hat sich trotz der Möglichkeit, durch Angreifer geknackt zu werden, als zweckdienliches Protokoll für die Kontrolle der Zugriffssicherheit bewährt. Der primäre Vorteil von Kerberos ist die Fähigkeit, Passwörter und Authentifizierungstickets mit starken Verschlüsselungsalgorithmen zu schützen. Mit den heutigen Computern wird jeder Brute Force-Angriff auf das AES-Verschlüsselungsprotokoll, das von den aktuellen Kerberos-Versionen verwendet wird, voraussichtlich länger dauern, als unser Sonnensystem existieren wird. Kurz gesagt: Kerberos wird uns in der einen oder anderen Form noch eine ganze Weile erhalten bleiben.

Was wird an die Stelle von Kerberos treten?

Es sind keine wirklich guten Kandidaten zu erkennen, die Kerberos ablösen könnten. Die meisten Fortschritte im Sicherheitsbereich bestehen darin, Ihr Passwort zu schützen oder neue Methoden zu entwickeln, mit denen Sie Kerberos gegenüber Ihre Identität nachweisen. Kerberos bleibt dabei weiterhin die Back-end-Technologie. Auch für Single-Sign-On (SSO) eignet sich Kerberos hervorragend, wodurch es an einem modernen internetbasierten und vernetzten Arbeitsplatz besonders nützlich ist. Bei SSO weisen Sie Ihre Identität einmal gegenüber Kerberos nach, und Kerberos übergibt Ihr TGT als Identitätsnachweis an andere Dienste oder Rechner.

Das schwächste Glied in der Kette von Kerberos ist das Passwort. Passwörter können durch Brute Force-Angriffe geknackt oder mithilfe von Phishing-Angriffen gestohlen werden. Aus diesem Grund wird die Multifaktor-Authentifizierung (MFA) immer beliebter für den Schutz von Online-Identitäten. Bei der MFA benötigen Sie das Passwort und ein weiteres Element – Zufalls-Token, Mobiltelefon, Fingerabdruck, Netzhaut-Scan, Gesichtserkennung o.ä. –, um nachzuweisen, dass Sie wirklich die Person sind, als die Sie sich gegenüber Kerberos ausgeben.

Wie wird Kerberos von Varonis überwacht?

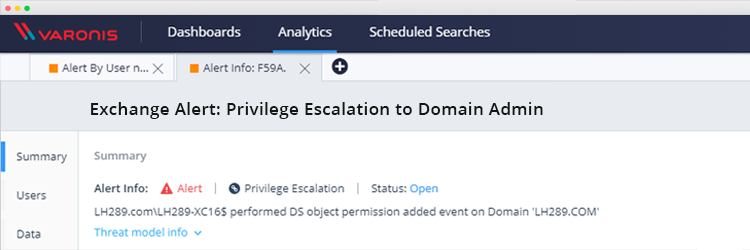

Varonis überwacht die Active Directory-Domänen auf Kerberos-Angriffe, Berechtigungseskalationen, Brute Force-Angriffe und ähnliches. In unseren Sicherheitsanalysen werden Benutzerereignisse, Sicherheitsereignisse und Perimeter-Telemetrie miteinander kombiniert, um potenzielle Angriffe und Sicherheitslücken zu erkennen und zu melden.

Varonis Bedrohungsmodelle, die zur Erkennung von Kerberos-Angriffen beitragen, sind beispielsweise:

- Potenzieller Pass-the-ticket-Angriff: Zugriff auf eine Ressource wurde unter Umgehung des Kerberos-Protokolls ohne korrekte Authentifizierung verlangt.

- Fehlgeschlagene Berechtigungseskalation über eine Sicherheitslücke in Kerberos: Ein Angreifer hat versucht, seine Berechtigungen über eine Sicherheitslücke auszuweiten.

- Potenzieller Brute-Force-Angriff auf ein bestimmtes Konto: Es ist eine ungewöhnlich große Anzahl von Authentifizierungsfehlschlägen von einer einzigen IP-Adresse und einem einzigen Benutzer aufgetreten.

- Sicherheitszertifikataktivitäten durch Benutzer ohne Admin-Rechte: Das Erkennen einer Aktivität mit Zertifikatsdateien durch einen Benutzer, der kein Administrator ist, weist möglicherweise auf den Versuch eines Angreifers hin, Signaturen zu stehlen.

- … und das ist erst der Anfang!

Entdecken Sie gleich heute, wie Varonis Kerberos-Angriffe erkennt, mit einer 1:1-Demo – und wenden Sie sich an uns, um mehr über unsere Bedrohungsmodelle zu erfahren.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.