Zero Trust ist ein Sicherheitsmodell, das vom renommierten Cybersecurity-Analysten John Kindervag entwickelt wurde. Heute ist Zero Trust eines der beliebtesten Frameworks für den Schutz kritischer Systeme und Daten in der Cybersecurity. Systeme mit Zero-Trust-Framework vertrauen niemandem in Hinblick auf Zugriff oder Transaktionen – nicht einmal internen Benutzern hinter der Firewall – und beschränken den Datenzugriff, um so den potenziellen Schaden durch Angriffe zu minimieren.

Der Präsident hat staatliche Behörden und Auftragnehmer per Executive Order angewiesen, ihre Cybersecurity-Schutzmaßnahmen zu stärken und ein Zero-Trust-Sicherheitsmodell zum Schutz kritischer Infrastruktur zu implementieren. Dem privaten Sektor wurde nachdrücklich empfohlen, ähnliche Maßnahmen vorzunehmen. Anlass dafür war die Zunahme von Cyber-Bedrohungen und -Angriffen auf wichtige sicherheitsrelevante Institutionen und Infrastruktur.

Im Mittelpunkt von Zero Trust stehen Daten – und das aus gutem Grund. Unternehmen, die ihre Daten und die damit verbundenen Aktivitäten gut verstehen, können verdächtiges Verhalten erkennen – selbst wenn andere Sicherheitskontrollen kompromittiert wurden. Hier finden Sie alles, was Sie über Zero Trust, seine Vorteile und Einschränkungen wissen müssen und wie Sie Zero Trust in Ihrem Unternehmen implementieren.

Was ist Zero Trust?

Herkömmliche Sicherheitsansätze für Perimeternetzwerke konzentrieren sich darauf, Angreifer und Cybersicherheitsbedrohungen vom Netzwerk fernzuhalten. Solche Architekturen sind jedoch weiterhin ungeschützt vor Benutzern und Geräten innerhalb des Netzwerks. Herkömmliche Netzwerksicherheitsarchitekturen nutzen beispielsweise Firewalls, E-Mail-Gateways und Zugriffskontrollen, wobei mehrere Sicherheitsebenen um den Perimeter eines Netzwerks herum aufgebaut werden. Solche Taktiken folgen dem Prinzip „Verifizieren und dann vertrauen“. Sie vertrauen standardmäßig und automatisch den Benutzern innerhalb eines Netzwerks.

Zero Trust geht jedoch davon aus, dass das Netzwerk kompromittiert wird oder dass der Perimeter versagt – Benutzer und Geräte werden also aufgefordert, zu beweisen, dass sie keine Angreifer sind. Zero Trust erfordert eine strenge Identitätsprüfung für jeden Benutzer und jedes Gerät bei dem Versuch, auf Ressourcen in einem Netzwerk zuzugreifen, selbst wenn es sich um einen Mitarbeiter, Benutzer oder ein Gerät innerhalb des Perimeters handelt. Zero Trust schränkt den Zugriff eines Benutzers innerhalb eines Netzwerks ein und verhindert, dass ein Angreifer mit Netzwerkzugriff laterale Freiheit in allen Anwendungen des Netzwerks hat.

Zero Trust wendet im Wesentlichen für jeden Benutzer, jedes Gerät und jede Zugriffsanfrage dieselben strengen Zugriffsanforderungen an. Indem niemandem vertraut wird und alles überprüft wird, reduzieren Unternehmen das Risiko erfolgreicher Hacks und Datenschutzverletzungen erheblich.

So funktioniert Zero-Trust-Sicherheit

Zero-Trust-Sicherheit ist ein ganzheitlicher Ansatz, der mehrere Technologien und Prozesse umfasst. Das Ziel von Zero-Trust-Sicherheit besteht darin, Unternehmen vor fortschrittlichen Bedrohungen und Datenschutzverletzungen zu schützen und gleichzeitig die Einhaltung von FISMA, HIPAA, PCI, DSGVO, CCPA und anderen wichtigen Datenschutz- oder Sicherheitsvorschriften zu unterstützen.

Das Herzstück von Zero Trust ist die Datensicherheit. Denn die meisten Angreifer sind hinter Daten her. Dazu gehören beispielsweise personenbezogene Daten (PBD), geschützte Gesundheitsinformationen (protected health information, PHI), Zahlungskarteninformationen (payment card information, PCI), geistiges Eigentum (GE) und andere Daten, die für Unternehmen wertvoll sind. Andere Sicherheitskontrollen sind zwar auch wichtig, doch Zero Trust priorisiert die Überwachung der Datenaktivität.

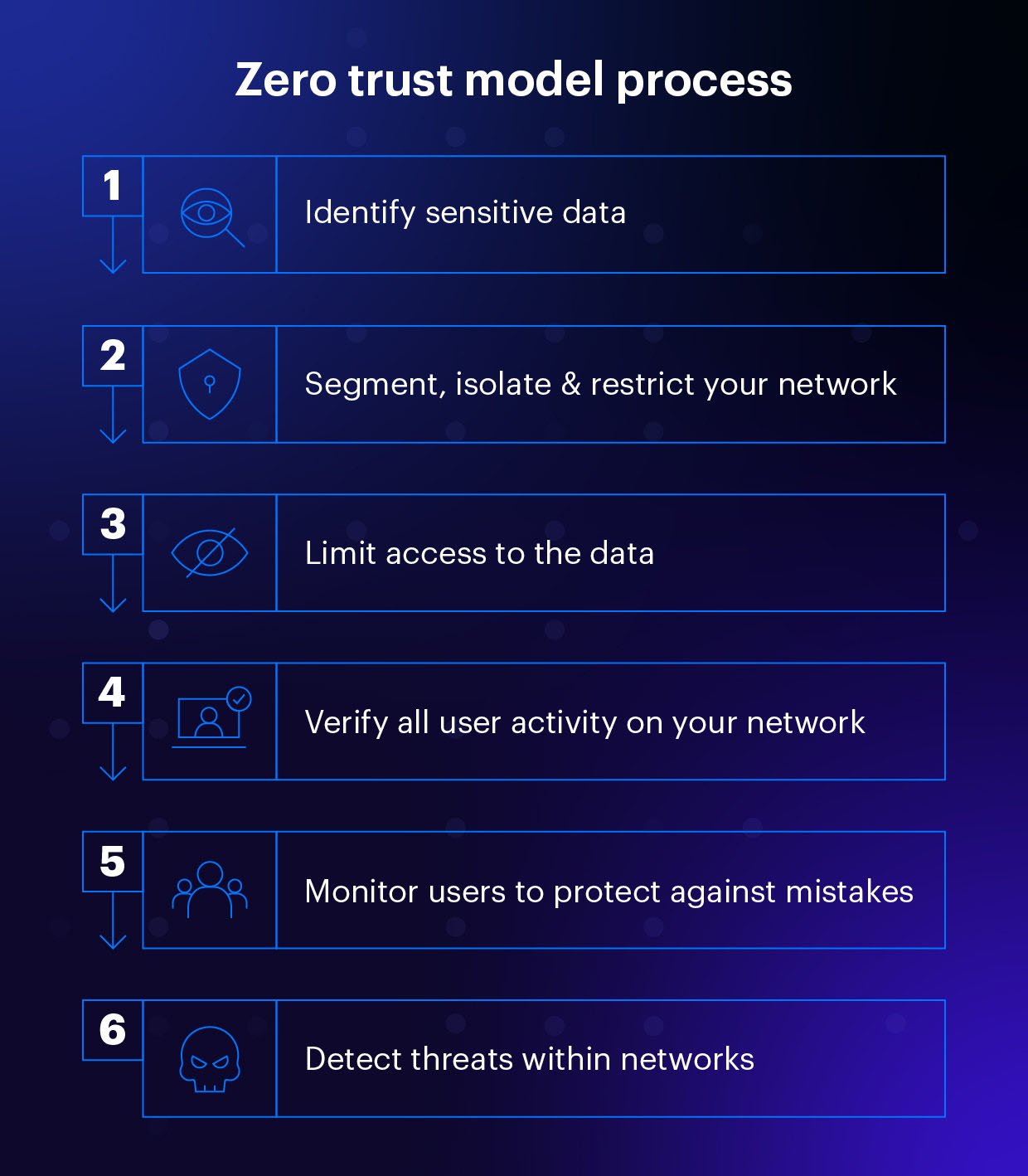

Hier sind die Schwerpunktbereiche für das Zero-Trust-Framework, die wichtig sind, damit Ihr Unternehmen eine optimale Zero-Trust-Sicherheitsstrategie entwickeln kann.

- Zero Trust für Daten. Ein Zero-Trust-Ansatz beginnt mit dem Schutz Ihrer Daten. Anschließend werden dann zusätzliche Sicherheitsebenen aufgebaut. Wenn ein Angreifer es schafft, Ihre Perimeter-Kontrollen zu durchbrechen, eine Fehlkonfiguration auszunutzen oder einen Insider zu bestechen, hat er unter Zero Trust extrem eingeschränkten Zugriff auf wertvolle Daten. Mithilfe von Kontrollmaßnahmen wird abnormaler Datenzugriff erkannt und darauf reagiert, bevor daraus eine Datenschutzverletzung wird.

- Zero Trust für Netzwerke. Angreifer müssen in der Lage sein, durch Ihr Netzwerk zu navigieren, um Daten zu stehlen, aber Zero-Trust-Netzwerke machen das extrem schwierig. Durch die Segmentierung, Isolierung und Einschränkung Ihres Netzwerks mit Technologien wie Next-Gen-Firewalls wird Ihr Zero-Trust-Netzwerk deutlich widerstandsfähiger gegen Angreifer und Cyberkriminelle.

- Zero Trust für Menschen: Menschen sind wahrscheinlich das schwächste Glied in Ihrer Sicherheitsstrategie. Beschränken, überwachen und erzwingen Sie strengstens den Ressourcenzugriff von Benutzern, sowohl in internen als auch in externen Netzwerken. Vertrauen Sie, aber überprüfen Sie alle Benutzeraktivitäten in Ihrem Netzwerk. Überwachen Sie Benutzer, um sich vor seltenen, aber unvermeidlichen menschlichen Fehlern zu schützen. Egal, ob Ihre Mitarbeiter Opfer von Phishing werden oder Sie von aktiven böswilligen Insidern angegriffen werden – Zero Trust Menschen gegenüber ist ein sehr wichtiges Konzept.

- Zero Trust für Workloads: Der Begriff „Workload“ steht einfach für den gesamten Stack von Anwendungen und Backend-Software, mit denen Ihre Kunden mit Ihrem Unternehmen interagieren. Nicht gepatchte kundenseitige Anwendungen sind ein häufiger Angriffsvektor, den es zu verteidigen gilt. Behandeln Sie den gesamten Stack – vom Speicher über das Betriebssystem bis hin zur Frontend-Weboberfläche – als Bedrohungsvektor und schützen Sie ihn mit Zero-Trust-Kontrollmaßnahmen.

- Zero Trust für Geräte: Die Anzahl von Geräten im Netzwerk ist in den letzten Jahren schlichtweg explodiert. Jedes Gerät – von Smartphones und PCs bis hin zu verbundenen IoT-Geräten – stellt einen potenziellen Einstiegspunkt dar, der von Angreifern ausgenutzt werden kann. Um eine Zero-Trust-Umgebung zu schaffen, sollten Sicherheitsteams jedes Gerät in einem Netzwerk isolieren, sichern und Steuerungszugriff darauf haben.

- Transparenz und Analytics. Um Zero-Trust-Prinzipien durchzusetzen, bieten Sie Ihren Sicherheits- und Vorfallsreaktionsteams vollständige Transparenz in Ihre IT-Umgebung, einschließlich Netzwerk- und Dateiaktivitäten. Mithilfe von Analytics können Sie sich schließlich ein sinnvolles Gesamtbild machen. Fortschrittliche Bedrohungserkennung und Analyse des Benutzerverhaltens sind der Schlüssel, um potenzielle Bedrohungen in Ihrem Netzwerk im Auge zu behalten und anomales Verhalten in Echtzeit erkennen zu können.

- Automatisierung und Orchestrierung: Automatisierung trägt dazu bei, dass alle Ihre Zero-Trust-Sicherheitssysteme am Laufen bleiben und die Richtlinien konsistent durchsetzen. Menschen sind nicht in der Lage, mit dem Volumen der Überwachungsereignisse mitzukommen, die zur Durchsetzung von Zero Trust erforderlich sind. Automatisieren Sie möglichst viele Ihrer Systeme zur Behebung, Überwachung und Bedrohungserkennung. So sparen Sie Ihren Sicherheits- und Betriebsteams sowohl Zeit als auch Bandbreite.

Die drei Prinzipien des Zero-Trust-Sicherheitsmodells

Die Einhaltung der drei Kernprinzipien des Zero-Trust-Sicherheitsmodells bildet die Grundlage für den Aufbau Ihrer eigenen Zero-Trust-Cybersicherheitsumgebung.

1. Vorschreiben des sicheren und authentifizierten Zugriffs auf alle Ressourcen

Das erste Kernprinzip von Zero Trust ist die Authentifizierung und Überprüfung des Zugriffs auf sämtliche Ressourcen. Jedes Mal, wenn ein Benutzer auf eine freigegebene Datei, eine Anwendung oder ein Cloud-Speichergerät zugreift, muss der entsprechende Benutzerzugriff erneut authentifiziert werden.

Sie müssen davon ausgehen, dass jeder Zugriffsversuch in Ihrem Netzwerk eine Bedrohung darstellt, bis das Gegenteil bewiesen ist wird – unabhängig vom Standort des Zugriffs oder Ihrem Hosting-Modell. Um diese Kontrollmaßnahmen zu implementieren, verwenden Sie Maßnahmen wie Remote-Authentifizierungs- und -Zugriffsprotokolle, Perimetersicherheit und Netzwerkzugriffskontrollen.

2. Ein Least-Privilege-Modell für die Zugriffskontrolle verwenden

Das Least-Privilege-Zugriffsmodell ist ein Sicherheitsparadigma, das den Zugriff von Benutzern ausschließlich auf die Bereiche und Ressourcen beschränkt, die für ihre Arbeit absolut unerlässlich sind. Indem die Berechtigungen einzelner Benutzer eingeschränkt werden, lässt sich verhindern, dass Angreifer über nur ein kompromittiertes Konto Zugriff auf große Datenmengen erhalten. Und indem Sie den Datenzugriff einschränken, erstellen Sie im Grunde Mikroperimeter um Ihre Daten herum (ein Konzept, das aus dem Netzwerkbereich kam, sich aber auch auf Daten sehr gut übertragen lässt). Dadurch haben Cyberkriminelle weniger Möglichkeiten, auf sensible Daten zuzugreifen oder sich anderweitig auszubreiten.

Ermitteln Sie zunächst, wo Sie sensible Daten haben. Identifizieren Sie dann, wo diese Daten für zu viele Personen zugänglich sind, bzw. für Personen, die gar keinen Zugriff benötigen. Der nächste Schritt besteht darin, übermäßigen Zugriff zu beheben. Das ist eine schwierige, aber lohnende Aufgabe. Erstellen Sie neue Gruppen, und weisen Sie Data Owner zu, die diese verwalten und sie zur Implementierung von Least-Privilege-Zugriff nutzen. Überprüfen Sie den Zugriff und die Gruppenmitgliedschaften regelmäßig und geben Sie Ihren Data Ownern die Kontrolle darüber, wer auf ihre Daten zugreifen kann. Stellen Sie beispielsweise sicher, dass Ihr IT-Team nicht irgendwie Zugriff auf die Daten der Finanzabteilung hat und umgekehrt.

3. Jedes Netzwerk- und Dateiereignis überprüfen und protokollieren

Gemäß den Zero-Trust-Prinzipien muss alles inspiziert und verifiziert werden. Aber jeden Netzwerkanruf, jeden Dateizugriff und jede E-Mail-Übertragung zu protokollieren und auf bösartige Aktivitäten zu überwachen ist ein enormes Unterfangen, das eine Kombination aus menschlicher Arbeitskraft und intelligent eingesetzter Technologie erfordert.

Überwachung und Protokollierung sind vermutlich die wichtigsten Prinzipien für ein Zero-Trust-Sicherheitsmodell. Indem Sie Ihre Überwachung und Datensicherheitsanalysen einrichten, können Sie erkennen, ob beispielsweise ein gewöhnlicher Login vorliegt, oder ob hier ein Benutzerkonto kompromittiert wurde. So werden Sie Bescheid wissen, ob ein Ransomware-Angriff im Gange ist oder ob ein böswilliger Insider versucht, Dateien auf sein Cloud-Laufwerk hochzuladen.

Ein derart tiefgehender Einblick in die eigene Cybersecurity ist jedoch schwer zu erreichen. Für die meisten Tools in dieser Kategorie müssen sehr komplizierte Regeln gecodet werden, oder sie erzeugen enorm viele falsch-positive Ergebnisse. Das richtige System verwendet individuelle Baselines für jedes Benutzerkonto und erkennt abnormale Verhaltensweisen anhand von Perimeter-Telemetrie, Datenzugriff und Benutzerkontoverhalten.

Implementieren Sie ein Zero-Trust-Modell

Zero Trust beginnt mit Daten. Im Folgenden finden Sie einige grundlegende Empfehlungen darüber, womit Sie anfangen können und wie Sie Ihre Daten innerhalb eines Zero-Trust-Frameworks schützen können.

- Identifizieren Sie sensible Daten. Finden Sie heraus, wo sich Ihre sensiblen Daten befinden. Dabei kann es sich um abteilungsinterne Ordner handeln, oder um Ihre Speicherorte für personenbezogene Daten bzw. persönliche Gesundheitsdaten. Sie müssen wissen, wo Ihre sensiblen Daten sind und wer Zugriff darauf hat, bevor Sie die richtigen Zero-Trust-Schutzmaßnahmen implementieren können.

- Beschränken Sie den Zugriff. Sobald Sie Ihre sensiblen Daten identifiziert haben, stellen Sie sicher, dass nur die Personen, die Zugriff benötigen, über diesen verfügen. Dadurch wird die Offenlegung sensibler Daten eingeschränkt, und für Hacker wird es schwieriger, sich Zugriff darauf zu verschaffen. Sie sollten Ihre Zugriffsberechtigungen auf Personen-, Gruppen- und Organisationsebene überprüfen.

- Erkennen Sie Bedrohungen. Schließlich müssen Sie noch erkennen, wenn verdächtige Aktivitäten in Ihren Daten oder Netzwerken stattfinden. Überwachen und protokollieren Sie kontinuierlich alle Aktivitäten im Zusammenhang mit dem Datenzugriff, einschließlich Active Directory, Datei- und Freigabezugriff und Netzwerkperimeter-Telemetrie. Vergleichen Sie die aktuelle Aktivität mit den Verhaltens-Baselines aus der Vergangenheit, und wenden Sie Sicherheitsanalysen und -regeln an, um abnormale Aktivitäten zu erkennen, die auf aktive Cybersicherheitsbedrohungen aus internen oder externen Quellen hinweisen könnten.

Vorteile und Grenzen des Zero-Trust-Modells

Die Implementierung einer Zero-Trust-Architektur in Ihrem Unternehmen bietet weitreichende Vorteile. Es ist jedoch wichtig, im Hinterkopf zu behalten, dass Zero Trust kein einfaches Wundermittel für die Cyber-Verteidigung ist. Im Folgenden finden Sie einige Hauptvorteile von Zero Trust sowie mögliche Einschränkungen, die Sie beachten sollten.

Vorteil 1: größere Netzwerk- und Systemtransparenz

Da Zero Trust niemals davon ausgeht, dass ein Gerät oder ein Benutzer vertrauenswürdig ist, können Sie selbst entscheiden, welche Ressourcen und Aktivitäten in Ihrer Sicherheitsstrategie abgedeckt werden müssen. Alle Daten- und Computing-Quellen sollten optimal geschützt werden. Und sobald Sie angemessene Überwachungsmaßnahmen installiert haben, um sowohl Ressourcen als auch Aktivitäten unter einem Zero-Trust-Framework abzudecken, haben Sie noch mehr Einblick in die Systemaktivität. Sie können nun den Zeitpunkt, den Standort und die beteiligten Anwendungen zu jeder Zugriffsanfrage sehen und sind besser gerüstet, um verdächtige Aktivitäten zu erkennen und darauf zu reagieren.

Vorteil 2: eine besser abgesicherte Remote-Belegschaft

Der Anteil der Remote-Arbeit ist in den letzten zwei Jahren geradezu explodiert, womit auch Bedenken hinsichtlich der Cybersecurity einhergehen. Da Benutzer und Geräte von überall auf der Welt und außerhalb des physischen Arbeitsplatzes auf wichtige Daten zugreifen, trägt Zero Trust dazu bei, die Sicherheit Ihrer Remote-Belegschaft zu gewährleisten. Zero Trust geht über konventionelle Firewalls und Sicherheitsmaßnahmen hinaus, die in einer Remote-Arbeitsumgebung womöglich nicht ausreichen. Unter Zero Trust wird Benutzern, Geräten und Anwendungen, die Zugriff anfragen, eine Identität zugeordnet. Dadurch kann ein robuster Schutz für Arbeit und Daten an jedem Standort gewährleistet werden.

Vorteil 3: effektive, kontinuierliche Compliance

Zero Trust trägt dazu bei, die kontinuierliche Compliance über mehrere Branchen und gesetzliche Rahmenbedingungen hinweg sicherzustellen. So ist jede Zugriffsanfrage, die ausgewertet und protokolliert wird, eine große Hilfe bei der Compliance-Dokumentation. Indem Zeitpunkt, Standort und beteiligte Anwendungen für jede Zugriffsanforderung überwacht werden, wird ein nahtloser und transparenter Audit Trail erstellt. Die kontinuierliche Compliance rationalisiert Audits, da es nun eine sichtbare Kette von Nachweisen für alle Zugriffsanfragen gibt. Dies minimiert den Aufwand für die Nachweiserstellung, wodurch Governance-Vorgänge schneller und effizienter durchgeführt werden können.

Einschränkung 1: Umgang mit BYOD-Trends und -Arbeitsplätzen

BYOD-Richtlinien und -Umgebungen („Bring Your Own Device“, zu Dt. „Mitbringen eigener Geräte“) finden immer weitere Verbreitung – ebenso wie die „Always-on“-Mentalität vieler Remote-Mitarbeiter. Daher müssen Unternehmen immer mehr Flexibilität beim Daten- und Systemzugriff ermöglichen. Jedes einzelne Gerät verfügt über eigene Eigenschaften, Anforderungen und Kommunikationsprotokolle, die im Zero-Trust-Modell verfolgt und gesichert werden müssen. Dies ist zwar definitiv machbar, erfordert jedoch oft mehr Arbeit im Voraus, um Ihre Zero-Trust-Sicherheitsmaßnahmen für einen stark auf BYOD ausgerichteten Arbeitsplatz zu konfigurieren.

Einschränkung 2: Bewältigung einer hohen Anzahl an Anwendungen

Ein weiterer schwieriger Faktor, den Sie bei der Einführung von Zero Trust berücksichtigen sollten, ist die Anzahl der Anwendungen, die Sie im gesamten Unternehmen für die Zusammenarbeit und Kommunikation zwischen Mitarbeitern und Teams verwenden. Sie arbeiten wahrscheinlich mit vielseitigen und flexiblen cloudbasierten Anwendungen, aber viele Anwendungen im gleichzeitigen Einsatz machen die Implementierung von Zero Trust zu einem schwierigen Unterfangen. Überlegen Sie, welche Drittanbieter Ihre Daten verarbeiten, wie diese gespeichert werden und ob jede einzelne Anwendung wirklich notwendig ist, bevor Sie zig Anwendungen in Ihren Tech-Stack integrieren, die alle nach Zero-Trust-Standards überwacht und gesichert werden müssen.

Einschränkung 3: durch Authentifizierung kann nicht die Absicht geprüft werden

Leider kann Zero Trust nicht die Absicht eines Benutzers prüfen, selbst wenn er vollständig authentifiziert ist. Böswillige Insider, die – aus welchem Grund auch immer – ihrem eigenen Unternehmen Schaden zufügen wollen, können das möglicherweise nach wie vor mit den Daten oder Systemen tun, auf die sie autorisierten Zugriff haben. Das gleiche Prinzip gilt für öffentlich zugängliche Webanwendungen. Bestimmte Benutzer können sich für Konten anmelden, die richtigen Informationen bereitstellen und angemessenen Zugriff erhalten. Das bedeutet jedoch nicht, dass sie nicht vorhaben, Systeme oder Daten mit dem erlangten Zugriff zu kompromittieren.

Abschließende Überlegungen

In Zukunft werden Zero-Trust-Frameworks noch breitere Verwendung finden, aufgrund der fortschreitenden Cybersecurity-Bedrohungen, einer Zunahme der Remote-Arbeit und des explosionsartigen Zuwachses an BYOD und IoT. Ein Data-First-Ansatz für die Sicherheit ist für Zero Trust unerlässlich. Je besser Unternehmen wissen, wo sich ihre sensibelsten Daten befinden, wer darauf zugreifen kann und was damit getan wird, desto effektiver können sie sich gegen die modernen hochentwickelten Bedrohungen schützen. Durch die Implementierung einer Zero-Trust-Architektur begrenzen Sie sowohl den Radius als auch den Schaden eines potenziellen Cyberangriffs und ergreifen Maßnahmen zur Cybersicherheits-Compliance – unabhängig davon, in welcher Branche Ihr Unternehmen tätig ist.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)