Die meisten Cyberangriffe erfolgen heutzutage in Form von automatisierten Angriffen, die durch Botnets ermöglicht werden. Aber was ist ein Botnet? Eine Methode, bei der Hacker mehrere kompromittierte Geräte nutzen, um verschiedene Angriffe auszuführen.

In diesem Artikel erfahren Sie, was ein Botnet ist, für welche Angriffe es eingesetzt wird. Außerdem erläutern wir, wie Sie Ihr Gerät davor schützen können, Teil eines Botnets zu werden, und wie Sie das Risiko von Botnet-Angriffen auf Ihr Unternehmen verringern können.

Was ist ein Botnet?

Ein Botnet ist ein System aus mit dem Internet verbundenen Geräten, die von einem bösartigen Akteur kompromittiert wurden und für verschiedene Zwecke missbraucht werden können. Botnets sind vor allem für DDoS-Angriffe (Distributed Denial of Service) bekannt.

Allerdings können sie auch ganz anders genutzt werden, und es ist bekannt, dass sie von kriminellen Hackergruppen eingesetzt werden, um Daten zu stehlen und andere Organisationen zu kompromittieren. Außerdem werden darüber andere Geräte infiziert, die dann als „Zombie“-Geräten Teil des Botnets werden.

Wie funktionieren Botnets?

Botnets sind nur so stark wie ihr Netzwerk - je mehr Geräte zu einem Botnet gehören, desto schlimmer können die Angriffe sein. Sie funktionieren folgendermaßen.

Schritt 1: Ausnutzung der Schwachstelle – Das funktioniert wie bei jedem gewöhnlichen Angriff. Ein bösartiger Hacker sucht nach einer Schwachstelle in einem Gerät, einem eigenständigen Arbeitsplatz oder einem Server, die ihm ausreichend Kontrolle geben, um von diesem Gerät aus eigenen Angriffen zu starten.

Schritt 2: Botnet-Zusammenstellung – Damit Geräte Teil des Botnets werden, muss es eine Methode zur Fernsteuerung der einzelnen Geräte geben. Auf dem Gerät wird eine Client-Software installiert, die es mit einem Befehlsserver verbindet.

Schritt 3: Botnet-Koordination – Command and Control (C2) ist der allgemeine Begriff für die Systeme, die ein Botnet steuern. In einer einfachen Form kann zum Beispiel jeder Botnet-Client auf einer vordefinierten URL nach einem Befehl suchen. C2s können jedoch auch ausgeklügelt und seltsam kommunizieren, beispielsweise über Befehle von einem IRC-Kanal oder über Kommentare auf Britney Spears' Instagram-Account.

Gängige Botnet-Angriffe

Mit Botnets lassen sich verschiedene Angriffe durchführen, und ihre Stärke beruht auf den Tausenden und vielleicht sogar Millionen von Geräten, die für den Angriff verwendet werden.

DDoS-Angriffe

DDoS-Angriffe (Distributed Denial of Service) sind häufig der erste Gedanke bei Botnets. Das Botnet kann verwendet werden, um eine Website mit Abfragen zu überschütten, sie zu überlasten und sie oder ihre wichtigen Online-Dienste zum Absturz zu bringen. Das kann erhebliche finanzielle und rufschädigende Auswirkungen haben.

Spam- und Phishing-Angriffe

Botnets können zur Durchführung von automatisierten Spam- und Phishing-Kampagnen verwendet werden, die Millionen von Angriffen auf Tausende von Unternehmen ausführen. Selbst bei einer Erfolgsquote von 1 % können Hunderte von Geräten betroffen sein.

Brute-Force-Angriffe mit Credential Stuffing

Dabei handelt es sich um automatisierte Angriffe, die versuchen, ein Konto zu kompromittieren, indem sie viele verschiedene Anmeldekombinationen ausprobieren. Sie können Daten aus Leaks oder aus bekannten häufigen Passwörtern verwenden. Da hierbei mehrere Geräte versuchen, auf das Konto zuzugreifen, funktionieren herkömmliche Sperrmethoden nicht.

Gezielte Intrusionen

Wenn ein Hacker gezielt ein Unternehmen ins Visier nimmt, kann er ein Botnet einsetzen, um die Organisation zu überwältigen. Selbst wenn ein einziges Gerät erfolgreich in das Netzwerk eines Unternehmens eindringt, kann das ausreichen, um Daten zu stehlen oder – im Falle von Finanzunternehmen – direkt Geld zu entwenden.

Kryptomining

Das Aufkommen von Kryptowährungen hat neue Möglichkeiten für bösartige Hacker geschaffen. Sie können ein Botnet in Mining-Maschinen verwandeln, indem sie die Rechenleistung der Geräte nutzen, um Kryptowährung zu minen. Auch wenn das wie ein harmloser Angriff aussieht, beeinträchtigt er die Effizienz Ihres Netzwerks und Ihrer Geräte.

Erkennen und verhindern, dass Ihr Gerät Teil eines Botnets wird

Leider ist es an sich relativ schwierig, zu erkennen, wenn versucht wird, ein Gerät zum Teil eines Botnets zu machen. Es handelt sich dabei nämlich um vorsätzlich getarnte Aktionen, und ein Gerät wird möglicherweise erst Monate nach der Kompromittierung eingesetzt.

Es gibt jedoch eine Reihe von Präventivmaßnahmen, die ebenfalls dazu beitragen können, einen Botnet-Versuch oder Angriffe von Botnets zu erkennen.

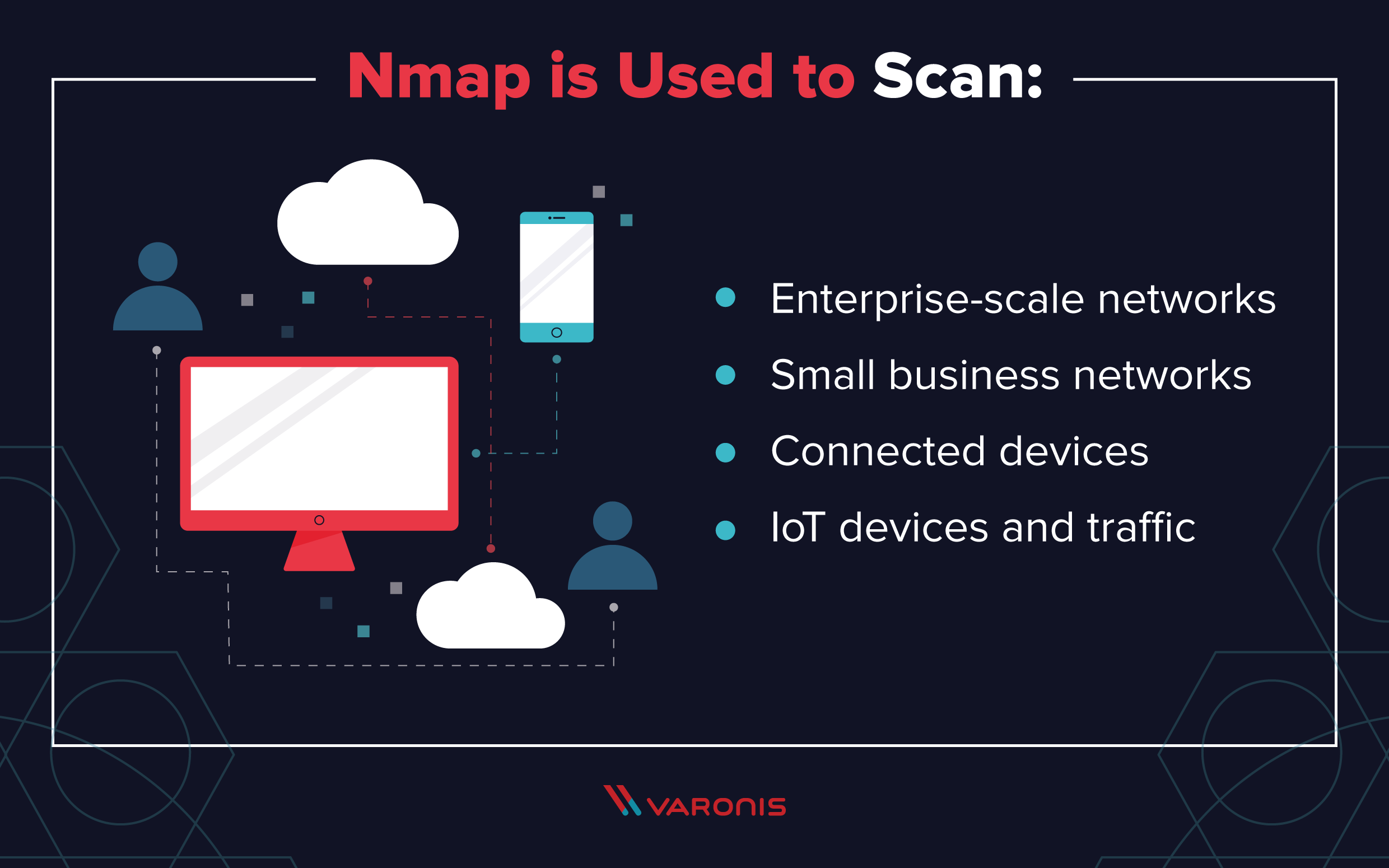

Inventar und Transparenz von Assets

Die meisten betroffenen Geräte sind in der Regel IoT- oder andere vernetzte Geräte, die nur minimale bis geringe Sicherheitsvorkehrungen aufweisen und oft nicht als Angriffsvektoren betrachtet werden. Dazu gehören mit dem Internet verbundene Kameras, Drucker, Router und Smart-TVs. Eine vollständige Übersicht über alle Geräte in Ihrem Netzwerk kann Ihnen helfen, Angriffe zu erkennen und darauf zu reagieren.

Starke Sicherheitshygiene

Botnets nutzen häufig automatisierte Angriffe. Daher können ein paar grundlegende Sicherheitsschritte viel bewirken, um solche Versuche aufzuhalten. Ändern Sie die Standardpasswörter auf allen mit dem Internet verbundenen Geräten, aktivieren Sie 2FA, wo immer dies möglich ist, und richten Sie Firewalls ein, um unbefugten Zugriff auf Geräte in Ihrem Netzwerk zu verhindern.

Anti-Phishing und Spamfilter

Spam und Phishing-Versuche sind mit die häufigsten Wege, Geräte zu infizieren. Indem Sie einfach wirksame Filter- und Anti-Phishing-Tools einsetzen und Ihre Mitarbeiter schulen, können Sie diese Risiken reduzieren.

Tools zur Netzwerküberwachung

Mit Netzwerküberwachungs-Tools können Sie feststellen, ob Geräte verdächtige Abfragen an andere Netzwerke schicken (oder umgekehrt). Wenn Sie die Entität hinter der Verbindung nicht erkennen können, kann das darauf hindeuten, dass Ihr Gerät kompromittiert ist.

DDoS-Schutz

Es gibt spezielle Tools und Lösungen, die aktiv verhindern, dass DDoS- und ähnliche Angriffe Ihre Website und Server überlasten und überwältigen. Gerade für wichtige Zeiten mit hohem Datenverkehr ist das eine gute Investition.

Überprüfen Sie Ihre mit dem Internet verbundenen Geräte

Mobile Geräte, Arbeitsstationen und Laptops sind leicht zu priorisieren, aber vergessen Sie nicht, beim Kauf oder beim Verbinden anderer Geräte auch auf die Sicherheit zu achten. Kaufen Sie keine fehlerhaften Geräte und führen Sie vom ersten Tag an Sicherheitskontrollen durch.

Deaktivieren eines Botnets und Trennen der Verbindung

Angesichts der durchschnittlichen Größe von Botnets ist es für ein einzelnes Unternehmen nicht realistisch, ein ganzes Botnet zu deaktivieren. Ganze Strafverfolgungs- und Cybersecurity-Organisationen sind damit befasst, diese gefährlichen Systeme zu beseitigen.

Sie können jedoch die Verbindung Ihrer eigenen Geräte mit dem Botnet selbst trennen. Je nach Botnet können verschiedene Antivirenlösungen eine Kompromittierung erkennen und die Verbindung zum Botnet trennen. Wenn Sie wissen, welche Geräte kompromittiert wurden, lässt sich das Problem auch lösen, indem sie auf die ursprünglichen Einstellungen zurückgesetzt werden.

Es gibt einen effektiven Schutz vor Botnets

Auch wenn Botnets aufgrund der verborgenen Kompromittierung von Geräten ziemlich beängstigend erscheinen, bieten die Grundlagen der Cybersecurity einen guten Schutz gegen die Aufnahme von Geräten und gegen die Angriffe, die mit Botnets ausgeführt werden.

Wenn Sie mehr darüber erfahren möchten, welche Lösungen vor Botnets schützen, werfen Sie einen Blick auf die Bedrohungserkennung von Varonis.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.