Was haben Basketballmannschaften, Regierungsbehörden und Autohersteller gemeinsam?

Bei allen wurden bereits im Rahmen eines Datenlecks vertrauliche, geschützte oder private Informationen gestohlen und von Insidern offenlegt. In jedem Fall waren die Beweggründe und Methoden unterschiedlich, doch das Risiko blieb dasselbe: Insider haben Zugriff auf zu viele Daten mit zu wenig Kontrollen.

Insider-Bedrohungen erweisen sich für Unternehmen nach wie vor als schwer zu bekämpfen, da Insider – im Gegensatz zu Außenstehenden – unentdeckt und in der Regel ohne Misstrauen zu erregen durch sensible Daten navigieren können.

Die Cyber-Security-Industrie ist jedoch nicht die erste Branche, die sich mit Insider-Bedrohungen auseinandersetzt: Die Spionage-Industrie hat eine lange Tradition in der Bekämpfung und Abwehr von Insidern unter Anwendung der „CIA-Triade“-Prinzipien Vertraulichkeit (Confidentiality), Integrität (Integrity) und Verfügbarkeit (Availability).

Die moderne Cyber-Security-Antwort von Varonis auf Insider-Risiken ist die Datensicherheits-Triade „Sensibilität, Zugriff und Aktivität“. Mithilfe dieser drei Dimensionen der Datensicherheit können Sie das Risiko und die Auswirkungen eines Insider-Angriffs reduzieren.

- Sensibilität: Wenn Sie wissen, wo sich Ihre sensiblen Daten befinden, können Sie Kontrollen um sie herum einrichten, um unbefugten Zugriff oder Exfiltration zu verhindern. Mithilfe automatischer Klassifizierung und Kennzeichnung können Sie eine Bestandsaufnahme der sensiblen Daten vornehmen, sie klassifizieren und die entsprechenden Kontrollen zu ihrem Schutz einrichten. Die Sensibilität bestimmt, wer auf welche Elemente zugreifen kann, wie er dies kann und welche Aktivitäten erlaubt sind.

- Zugriff: Übermäßiger Zugriff ist der Kernpunkt von Insider-Bedrohungen. Heutzutage basieren Unternehmen auf Zusammenarbeit und Austausch, und Produktivität und Datenverfügbarkeit sind oft wichtiger als Sicherheit. Genau zu wissen, wer auf Daten zugreifen kann, und diesen Zugriff so zu beschränken, dass die Produktivität nicht beeinträchtigt wird, ist der Schlüssel zur Risikominderung.

- Aktivität: Unternehmen müssen in der Lage sein, zu sehen, welche Handlungen mit Daten ergriffen werden, ungewöhnliches Verhalten zu erkennen und darauf zu reagieren sowie übermäßigen Zugriff sicher zu verhindern, ohne die Geschäftskontinuität zu beeinträchtigen.

Durch die Kombination dieser drei Säulen der Datensicherheits-Triade können Sie das Risiko und die Auswirkungen eines Insider-Angriffs effektiv reduzieren.

Sehen wir uns die Dimensionen genauer an und finden wir heraus, wie Varonis bei jeder einzelnen hilft.

{% module_block module "" %}{% module_attribute "" is_json="true" %}"{% raw %}"div""{% endraw %}{% end_module_attribute %}{% module_attribute "child_css" is_json="true" %}{}{% end_module_attribute %}{% module_attribute "css" is_json="true" %}{}{% end_module_attribute %}{% module_attribute "definition_id" is_json="true" %}null{% end_module_attribute %}{% module_attribute "label" is_json="true" %}null{% end_module_attribute %}{% module_attribute "smart_objects" is_json="true" %}null{% end_module_attribute %}{% module_attribute "smart_type" is_json="true" %}"NOT_SMART"{% end_module_attribute %}{% module_attribute "tag" is_json="true" %}"module"{% end_module_attribute %}{% module_attribute "type" is_json="true" %}"module"{% end_module_attribute %}{% end_module_block %}Sensibilität – Entdeckung, Klassifizierung und Kontrollen

Insider werden immer Zugriff auf Unternehmensdaten haben, aber nicht alle Daten sind gleichermaßen sensibel oder wertvoll. Die Vorbeugung von Insider-Risiken beginnt damit, zu verstehen, welche Daten sensibel oder reguliert sind und welche möglicherweise zusätzliche Kontrollen erfordern.

Die integrierten Richtlinien von Varonis erkennen automatisch persönlich identifizierbare Informationen (PII), Zahlungskarteninformationen (PCI), geschützte Gesundheitsinformationen (PHI), Geheimnisse und mehr in Cloud-Anwendungen und -Infrastrukturen, On-premise-Dateifreigaben und hybriden NAS-Geräten. Mit einer umfangreichen vorkonfigurierten Regelbibliothek sowie leicht anpassbaren Regeln hilft Varonis Unternehmen, sensible oder regulierte Daten, geistiges Eigentum oder andere unternehmensspezifische Daten schnell zu finden.

Um zusätzliche Kontrollen wie Verschlüsselung anzuwenden, kann Varonis Dateien mit einem Label versehen. Mithilfe unserer Klassifizierungsergebnisse können wir Dateien finden und korrigieren, die von Endnutzern falsch klassifiziert wurden oder gar kein Label erhalten haben. Durch die korrekte Kennzeichnung von Daten wird es für Insider schwieriger, sensible Daten zu exfiltrieren.

Mithilfe der Klassifizierungsergebnisse von Varonis können Sie Dateien finden und korrigieren, die von Endnutzern falsch klassifiziert wurden oder gar kein Label erhalten haben. Setzen Sie mit Labels ganz einfach Datenschutzrichtlinien durch, beispielsweise zur Verschlüsslung.

Varonis findet nicht nur heraus, wo sich sensible Daten befinden, sondern zeigt Ihnen auch, wo diese konzentriert und offengelegt sind, sodass Sie Prioritäten dahingehend setzen können, worauf Sie sich konzentrieren müssen, um die Daten-Exposure zu reduzieren.

Zugriff – Normalisierung, Least-Privilege-Automatisierung und veraltete Daten

Die zweite Säule der Datensicherheits-Triade zur Kontrolle von Insiderrisiken ist der Zugriff. Indem Sie den Zugriff auf Daten kontrollieren, kontrollieren Sie auch das Risiko eines Insidervorfalls. Bei Varonis nennen wir dies eine Reduzierung des Explosionsradius.

Das kann schwierig sein, wenn ein durchschnittlicher Mitarbeiter am ersten Tag Zugriff auf über 17 Millionen Dateien und Ordner hat und ein durchschnittliches Unternehmen über mehr als 40 Millionen eindeutige Berechtigungen für SaaS-Anwendungen verfügt. Angesichts der unterschiedlichen Berechtigungsstrukturen von App zu App sowie der Geschwindigkeit, mit der Daten erstellt und geteilt werden, würde es Jahre dauern, bis eine Armee von Administratoren diese Privilegien verstanden und korrigiert hat.

Zusätzlich zu den Berechtigungen verfügen SaaS-Anwendungen über unzählige Konfigurationen, die, wenn sie falsch konfiguriert sind, Daten nicht nur für zu viele interne Mitarbeitende, sondern möglicherweise auch für externe Benutzer oder sogar persönliche Konten zugänglich machen können.

Ein durchschnittliches Unternehmen verfügt über mehrere Millionen eindeutiger Berechtigungen, die kritische Daten für zu viele Personen, das gesamte Unternehmen oder sogar das Internet zugänglich machen.

Varonis verschafft Ihnen durch die Kombination von Dateisensibilität, Zugriff und Aktivität einen Echtzeitüberblick über Ihre Datensicherheitslage. Von Freigabelinks über verschachtelte Berechtigungsgruppen und die Verwaltung von Fehlkonfigurationen bis hin zu veralteten Daten: Wir berechnen effektiv die notwendigen Berechtigungen und priorisieren die Sanierung basierend auf dem Risiko.

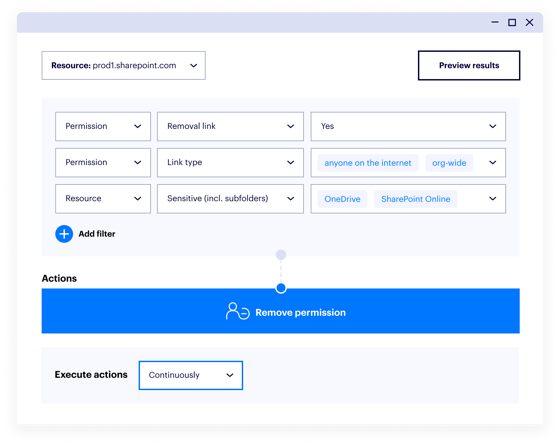

Um Insider-Bedrohungen wirksam zu begrenzen, müssen Unternehmen das Risiko nicht nur erkennen, sondern auch beheben können.

Varonis bietet vorgefertigte Sanierungsrichtlinien, die Sie an Ihr Unternehmen anpassen können. Sie definieren die Leitlinien. Unsere Automatisierung erledigt den Rest.

Varonis trifft intelligente Entscheidungen darüber, wer Zugriff auf bestimmte Daten benötigt und wer nicht, und kann mithilfe von Least-Privilege-Automatisierung unnötige Zugriffe eliminieren. Da wir wissen, wer auf die Daten zugreift, können wir ungenutzte Zugänge entfernen, was den Explosionsradius eines Insider-Angriffs kontinuierlich verringert, ohne dass menschliches Eingreifen erforderlich ist oder der Geschäftsbetrieb unterbrochen wird.

Varonis kann zudem Fehlkonfigurationen korrigieren, um zu verhindern, dass Daten unbeabsichtigt offengelegt werden.

Die Datenaktivität ist ein wichtiger Bestandteil bei der Festlegung von Änderungen im Rahmen der Sanierung, um die Auswirkungen eines Insidervorfalls sicher und proaktiv zu begrenzen. Datenaktivitäten können ebenfalls dazu beitragen, verdächtige Aktivitäten in Echtzeit zu erkennen.

Aktivität – Audits, UEBA und automatisierte Reaktion

Eine der gefährlichsten Eigenschaften von Insidern ist, dass sie oft keine Alarme auslösen. Sie „dringen nicht in Ihr System ein“, wie es bei einem externen Akteur der Fall wäre. Stattdessen stöbern sie vielleicht im Stillen herum und sehen, worauf sie Zugriff haben – wie im Fall des Piloten Jack Teixeira, der Zugang zu vertraulichen Militärdokumenten hatte und angeblich Bilder dieser Dokumente in einem Discord-Thread teilte.

Unternehmen sollten überwachen, wie auf Daten zugegriffen wird und wie sie weitergegeben werden – insbesondere im Fall von Insidern –, damit sie Bedrohungen erkennen und stoppen können, bevor Schaden entsteht.

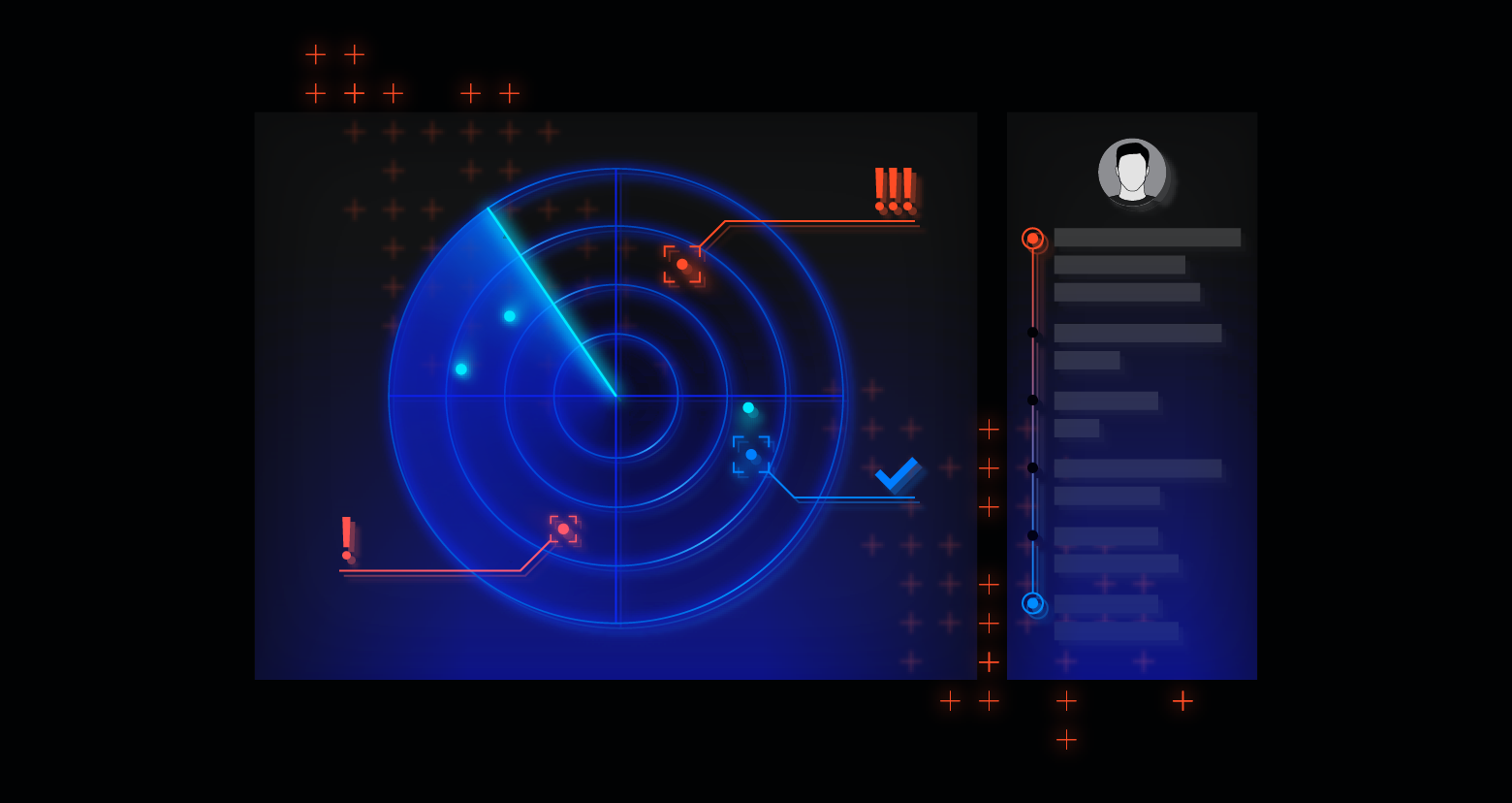

Varonis überwacht jede wichtige Handlung auf Daten – jedes Lesen, Schreiben, Erstellen und Freigeben – und erstellt Verhaltensgrundlagen für die normale Aktivität für jeden Benutzer oder jedes Gerät. Unsere UEBA-Alerts erkennen Bedrohungen für Daten, z. B. wenn ein Benutzer auf untypische sensible Dateien zugreift oder große Datenmengen an ein persönliches E-Mail-Konto sendet, und können böswillige Akteure mithilfe automatischer Reaktionen in Echtzeit stoppen.

Überwachen Sie Datenaktivitäten und erkennen Sie Bedrohungen in Echtzeit. Unsere Bedrohungsmodelle lernen ständig dazu und passen sich an die Umgebungen unserer Kunden an. So erkennen und stoppen sie abnormale Aktivitäten, bevor Daten kompromittiert werden.

Unsere erweiterte, normalisierte Aufzeichnung jeder Datei, jedes Ordners und jeder E-Mail-Aktivität in Ihren Cloud- und On-premise-Umgebungen bedeutet, dass Sie einen Sicherheitsvorfall anhand eines detaillierten forensischen Protokolls schnell untersuchen können und dabei genau sehen, was passiert ist.

Sie können sich auch an unser Incident Response Team von Sicherheitsarchitekten und Forensikexperten wenden, das Kunden und Testnutzern kostenlos zur Verfügung steht, wenn Sie Hilfe bei der Untersuchung von Bedrohungen wünschen.

Das IR Team von Varonis hat unzählige Insider-Bedrohungen und externe APTs vereitelt.

Fazit

Der datenzentrierte Sicherheitsansatz von Varonis bietet Unternehmen eine einzigartige Möglichkeit, die Auswirkungen von Insider-Bedrohungen proaktiv zu erkennen und zu begrenzen.

Mithilfe der Datensicherheits-Triade „Sensibilität, Zugriff und Aktivität“ kann Varonis die Daten-Exposure begrenzen und Bedrohungen erkennen, die andere Lösungen übersehen.

- Sensibilität: Varonis hilft Unternehmen, geistiges Eigentum oder andere unternehmensspezifische Daten schnell aufzuspüren und ermöglicht es Ihrem Unternehmen so, seine Datenschutzrichtlinien durchzusetzen, beispielsweise zur Verschlüsselung, Download-Kontrolle und mehr.

- Zugriff: Varonis bietet Ihnen einen Echtzeitüberblick über Ihre Berechtigungen und den Datensicherheitsstatus in allen Cloud-Anwendungen und der Infrastruktur. Die Least-Privilege-Automatisierung reduziert Ihren Explosionsradius kontinuierlich, ohne dass menschliches Eingreifen erforderlich ist oder der Geschäftsbetrieb unterbrochen wird.

- Aktivität: Varonis erstellt einen normalisierten Datensatz aller Dateien, Ordner und E-Mail-Aktivitäten in Ihren Cloud- und On-premise-Umgebungen. Unser Team von Cyber-Security-Experten überwacht Ihre Daten auf Bedrohungen, untersucht Alerts und zeigt nur echte Vorfälle an, die Ihre Aufmerksamkeit erfordern.

Durch die Kombination dieser drei Säulen der Datensicherheits-Triade können Sie das Risiko eines Insider-Angriffs effektiv reduzieren und darauf reagieren.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.