-

Datensicherheit

DatensicherheitJul 20, 2017

Reality Leah Winner und das Zeitalter der Insider-Risiken

Den Strafverfolgungsbehörden zufolge hat die 25-jährige Subunternehmerin Reality Leah Winner ein NSA-Dokument der höchsten Geheimhaltungsstufe bezüglich der laufenden Untersuchung über russische Hacker-Aktivitäten bei der Wahl im letzten November ausgedruckt und...

Rob Sobers

2 min read

-

Datensicherheit

DatensicherheitJul 13, 2017

Ich klicke, also bin ich: verstörende Forschungsergebnisse zum Phishing

Der Homo sapiens klickt auf Links in unbeholfenen, nicht personalisierten Phishing-E-Mails. Er tut das einfach. Es gibt Forschungsergebnisse, die nahelegen, dass ein kleiner Prozentsatz der Bevölkerung einfach so verdrahtet ist,...

Michael Buckbee

3 min read

-

Datensicherheit

DatensicherheitJul 12, 2017

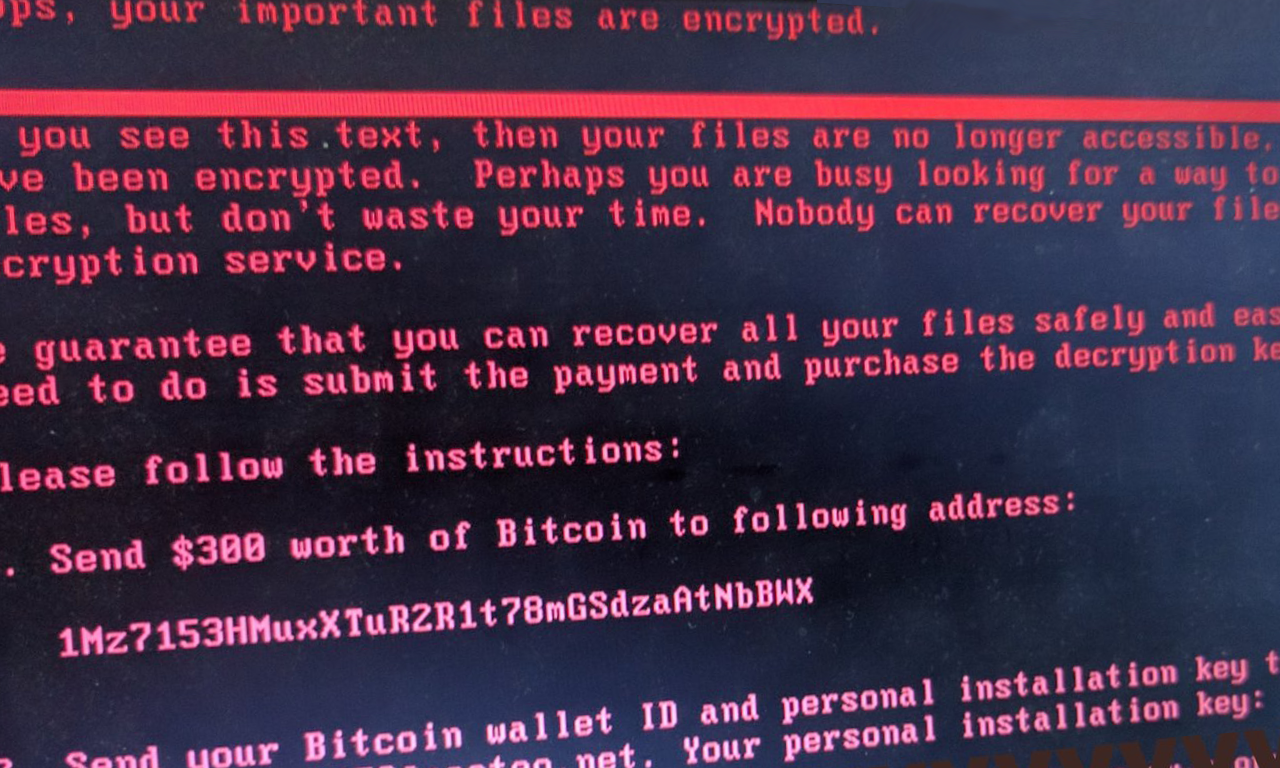

Ausbreitung der an Petya angelehnten Ransomware: Was Sie jetzt wissen müssen

Im Kielwasser der massiven Verbreitung von WannaCry im letzten Monat sorgt gerade eine neue Variante von Ransomware für massive Störungen, dieses Mal unter der Bezeichnung „NotPetya“. Fast den gesamten Morgen...

Rob Sobers

4 min read

-

Datensicherheit

DatensicherheitJul 07, 2017

Stellt ein Ransomware-Angriff eine Datenschutzverletzung dar?

Die meisten IT-Experten setzen die Exfiltration von Daten aus ihrem Netzwerk mit dem Punkt gleich, ab dem die Kontrolle verloren geht und eine Datenschutzverletzung aufgetreten ist. Ihr Denkansatz orientiert sich...

Michael Buckbee

1 min read

-

Datensicherheit

DatensicherheitJun 23, 2017

Was ist eine Datenschutzplattform?

Eine Datenschutzplattform (DSP) ist eine Kategorie an Sicherheitsprodukten, die herkömmliche, isolierte Sicherheits-Tools ersetzen. DSP kombinieren Datenschutzfunktionalitäten, wie das Aufspüren sensibler Daten, die Zugriffsverwaltung, Benutzerverhaltensanalysen, erweiterte Bedrohungserkennung, Aktivitätsüberwachung sowie Compliance-Berichterstattung und...

Rob Sobers

5 min read

-

Datensicherheit

DatensicherheitMai 25, 2017

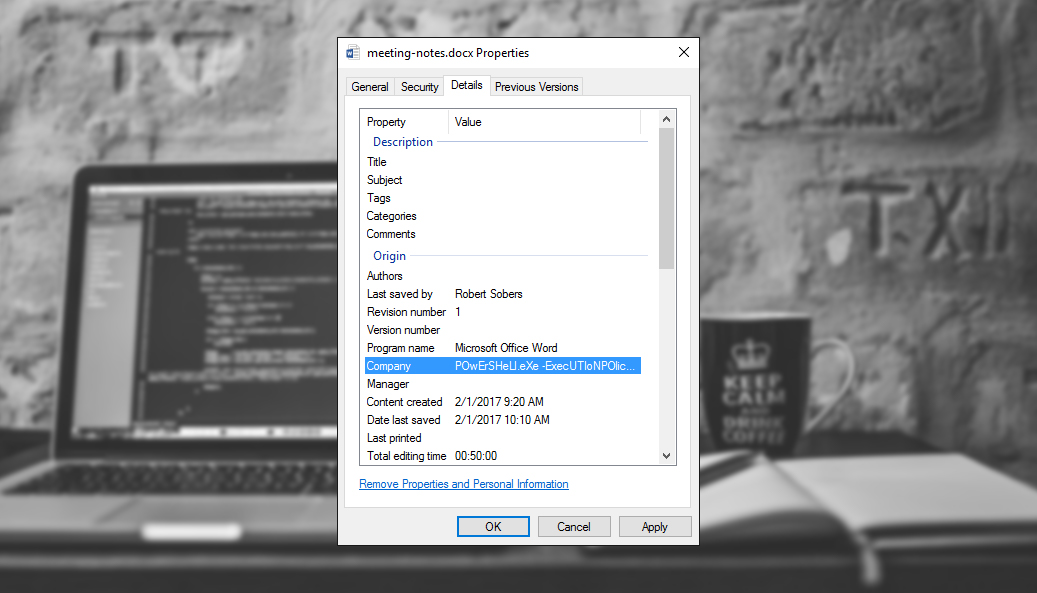

Erkennung von Malware-Payloads in den Metadaten von Office-Dokumenten

Haben Sie Dokumenteneigenschaften, wie „Unternehmen“, „Titel“ und „Kommentare“ schon mal als Übertragungselemente für schädliche Payloads angesehen? Werfen Sie einen Blick auf diesen raffinierten PowerShell-Payload in den Unternehmensmetadaten: #powershell payload stored...

Rob Sobers

2 min read

-

Datensicherheit

DatensicherheitMai 22, 2017

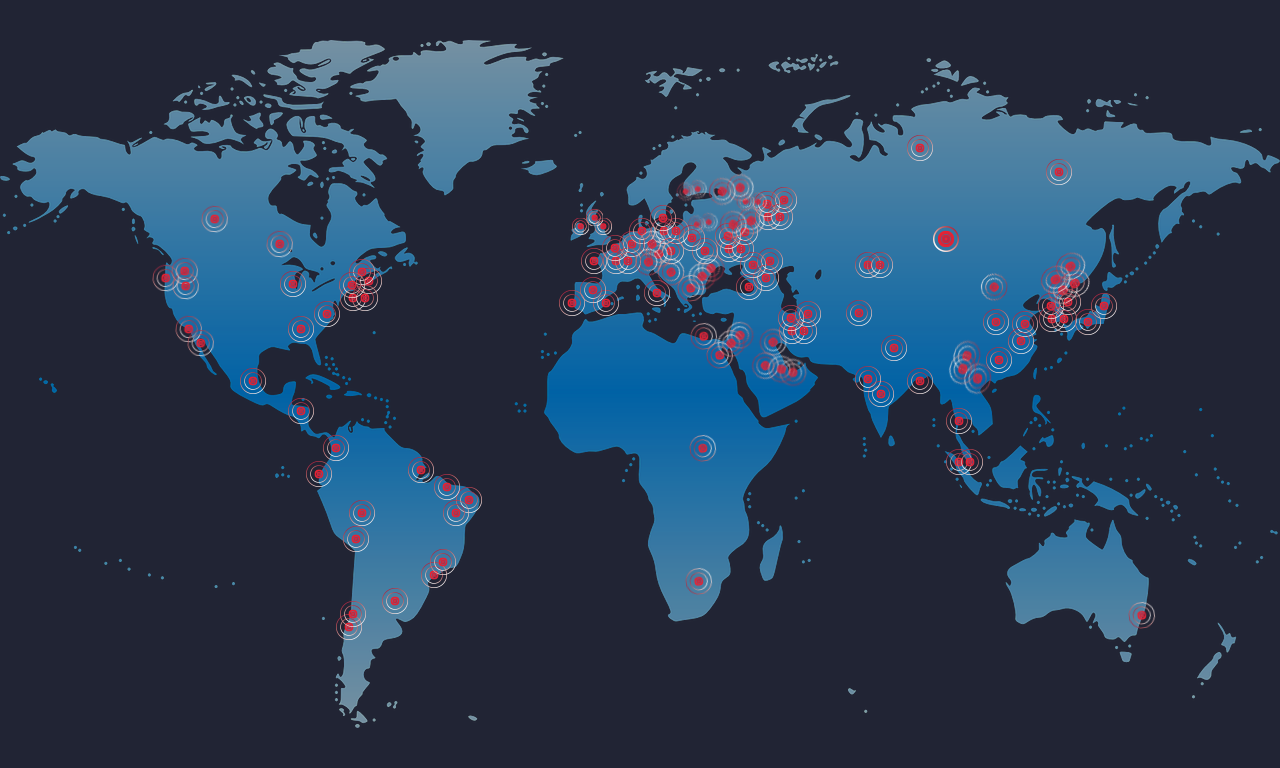

Massive Ausbreitung von Ransomware: Was Sie jetzt wissen müssen

Erinnern Sie sich noch an die NSA-Exploits, die vor einigen Monaten geleakt wurden? Eine neue Variante von Ransomware, die diese Sicherheitslücken ausnutzt, breitet sich weltweit gerade rasant aus – und...

Carl Groves

3 min read

-

Datensicherheit

DatensicherheitMai 18, 2017

Datenschutz-Compliance und DatAdvantage, Teil I: Wichtige Berichte für die Risikobewertung

Über die letzten Jahre veröffentlichte ich verschiedenste Artikel zu unterschiedlichen Datensicherheitsstandards, Datenschutzgesetzen und Datenschutzbestimmungen. Daher kann ich mit gutem Gewissen behaupten, dass es einige Ähnlichkeiten zwischen der Datenschutz-Grundverordnungder EU, den HIPAA-Vorschriftender USA,...

Michael Buckbee

3 min read

-

Datensicherheit Varonis Produkte

Datensicherheit Varonis ProdukteMai 11, 2017

Varonis für Fähigkeiten der Datenklassifizierung in Forrester-Report aufgenommen

Beim Abschluss meiner Hausratsversicherung musste ich ein Formular ausfüllen, in dem ich alle wichtigen, teuren und unersetzlichen Gegenstände meines Haushalts auflisten sollte, um eine angemessene Prognose der Wiederbeschaffungskosten erstellen zu...

Carl Groves

2 min read

-

Datensicherheit

DatensicherheitMai 05, 2017

Jetzt auch „Cloudbleed“: Cloudflare-Nutzerdaten im Netz veröffentlicht

Cloudflare ist ein riesiger Internetanbieter für Hosting- und Infrastrukturleistungen (5,5 Millionen Websites). Höchst wahrscheinlich nimmt jeder von uns täglich Cloudflare-Dienste in Anspruch, ohne es überhaupt zu bemerken. Je nachdem, welche Statistiken...

Michael Buckbee

2 min read

-

Datensicherheit Varonis Produkte

Datensicherheit Varonis ProdukteMai 05, 2017

Varonis Datenschutzplattform im Gartner 2017 Market Guide für Datenzentrische Audit- und Schutzlösungen gelistet

2005 hatte unser Gründer die Vision, eine Lösung für den Schutz von Daten zu schaffen, von denen Organisationen die größten Mengen aber das geringste Wissen haben – Dateien und E-Mails. Aufbauend...

Carl Groves

1 min read

-

Datensicherheit Varonis Produkte

Datensicherheit Varonis ProdukteApr 26, 2017

Neues Sicherheits-Dashboard, verbesserte Verhaltensanalyse und einiges mehr

Wir hören jeden Tag neue Geschichten darüber, wie unsere Kunden Cyber-Angriffe mit DatAlert stoppen konnten: Erkennen und Sperren von Ransomware-Infektionen, Aufspüren von Fehlkonfigurationen und Schwachstellen sowie das Einrichten automatischer Reaktionen...

Carl Groves

1 min read

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital