-

Datensicherheit

DatensicherheitApr 01, 2021

Varonis-Bericht zu Malware-Trends im März 2021

Dieser Bericht bietet einen monatlichen Überblick vom Forensik-Team von Varonis und dokumentiert die Aktivitäten, die wir beobachtet haben, während wir auf Ereignisse reagiert, forensische Untersuchungen durchgeführt und Malware-Proben durch Reverse...

Michael Buckbee

5 min read

-

Datensicherheit

DatensicherheitJan 18, 2021

Letzte Woche in Microsoft Teams: Die Woche vom 18. Januar

Der Rückblick für diese Woche umfasst ein neues Playbook für den Schutz vor Datenverlusten, das Umwandeln von PowerApps in eine Teams-Besprechungs-App, sowie die Referentenansicht, die nun in der öffentlichen Vorschau verfügbar ist.

Jeff Brown

3 min read

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudJan 15, 2021

Letzte Woche in Microsoft Teams: Die Woche vom 11. Januar.

Im Rückblick für diese Woche geht es um neue Teams-Geräte von Dell, um das Verständnis der Auswirkungen von Kontingenten mithilfe von Besprechungsaufzeichnungen und um eine kostenlose Online-Teams-Konferenz.

Michael Buckbee

3 min read

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudJan 15, 2021

Letzte Woche in Microsoft Teams: Woche vom 21. Dezember

Der Wochenrückblick behandelt die öffentliche Vorschau von customer keys für die Verschlüsselung, neue Gerätebewertungen und die Einstellung des Skype for Business PowerShell-Connectors.

Michael Buckbee

2 min read

-

Datensicherheit

DatensicherheitDez 21, 2020

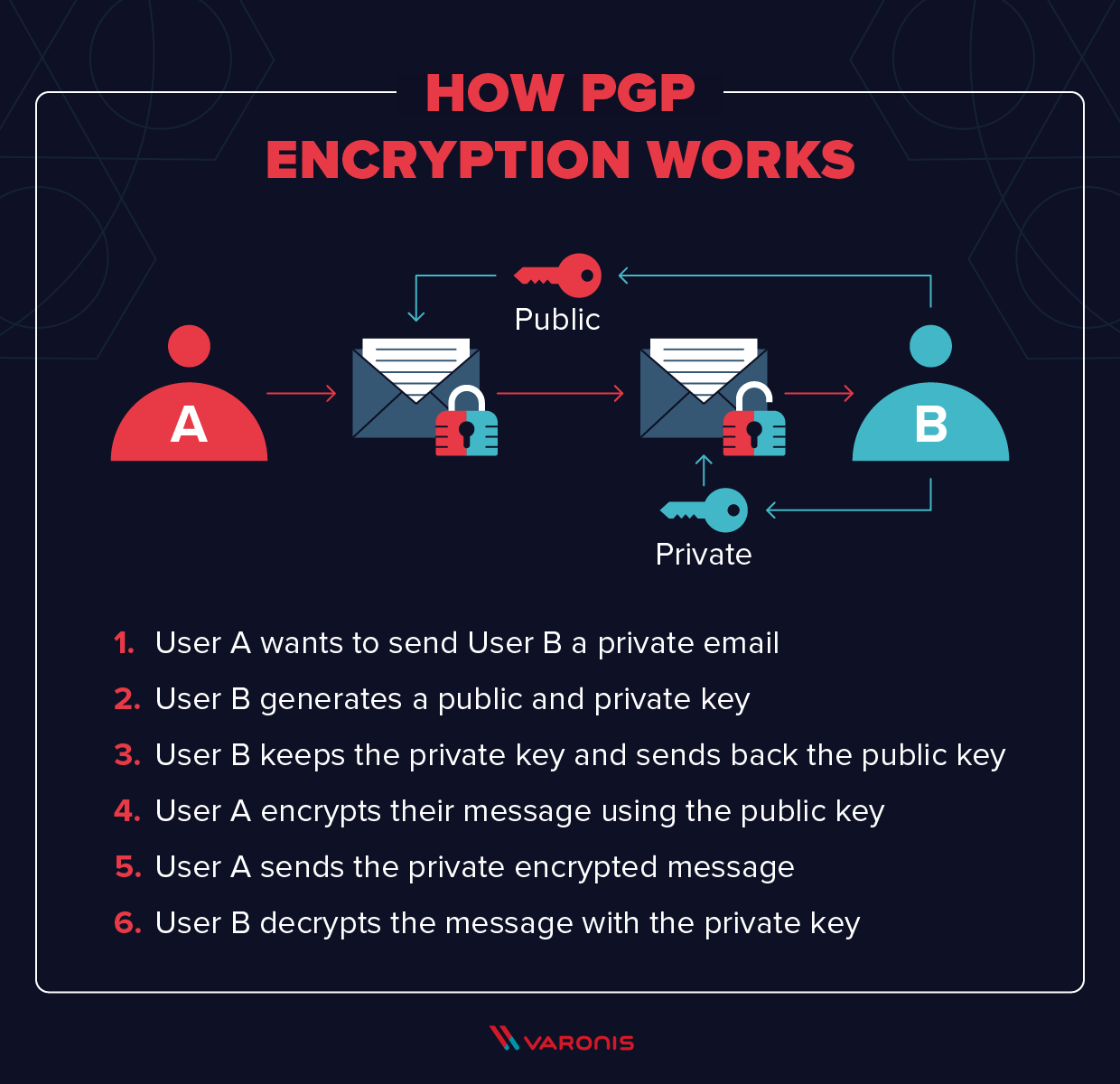

Was ist PGP-Verschlüsselung und wie funktioniert sie?

PGP ist eine Verschlüsselungsmethode, die Sicherheit und Datenschutz für Online-Kommunikation bietet. Wir erläutern, wie PGP-Verschlüsselung funktioniert und wie Sie sie nutzen können.

Michael Buckbee

9 min read

-

Datensicherheit

DatensicherheitDez 17, 2020

Wie benutzt man John the Ripper: Tipps und Tutorials

In diesem Blog-Post schauen wir uns John the Ripper etwas genauer an, zeigen seine Funktionsweise und erklären, warum das wichtig ist.

Michael Buckbee

3 min read

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudDez 17, 2020

Letzte Woche in Microsoft Teams: Die Woche vom 7. Dezember

Der Rückblick für diese Woche umfasst die monatliche Teams-Zusammenfassung von Microsoft, eine Demo der Rauschunterdrückung in Besprechungen und eine wichtige Änderung am Gastzugang.

Michael Buckbee

3 min read

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudDez 17, 2020

Letzte Woche in Microsoft Teams: Die Woche vom 14. Dezember

Dezember umfasst die Tatsache, dass MS Teams nun Breakout Rooms anbietet, dass neue öffentliche Vorschau-Funktion für Benutzer aktiviert sind und wie man eine Weihnachtsfeier in Microsoft Teams veranstaltet.

Michael Buckbee

3 min read

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudDez 09, 2020

Letzte Woche in Microsoft Teams: die Woche vom 5. Oktober

Der Rückblick dieser Woche befasst sich mit Vorlagen für Microsoft-Teams, einer neuen Speicheroption für Aufzeichnungen von Meetings sowie mit Verbesserungen der Erfahrung vor der Teilnahme an einem Meeting. Haben Sie...

Michael Buckbee

4 min read

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudDez 09, 2020

Letzte Woche in Microsoft Teams: die Woche vom 12. Oktober

Der Rückblick für diese Woche befasst sich mit neuen Teams-Geräten, dem Export von Chat-Nachrichten mit der Graph API und mit Ressourcen für den Übergang von Skype Business auf Microsoft Teams....

Michael Buckbee

3 min read

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudDez 09, 2020

Letzte Woche in Microsoft Teams: die Woche vom 19. Oktober

Der Überblick in dieser Woche befasst sich damit, wie siDatenautorisiererch die Arbeit im Homeoffice auf die Arbeitnehmer ausgewirkt hat, mit den nachteiligen Auswirkungen von Kurzzeitlöschungen und der Unterdrückung von KI-Lärm in Sitzungen.

Michael Buckbee

4 min read

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudDez 09, 2020

Letzte Woche in Microsoft Teams: Die Woche vom 23. November

Der Rückblick für diese Woche befasst sich mit neuen Teams-Apps und -Integrationen, dem Hinzufügen persönlicher Konten zum Client und der Nutzung der neuen Umfragefunktion in Besprechungen.

Michael Buckbee

3 min read

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital