-

Bedrohungsanalyse

BedrohungsanalyseFeb 02, 2022

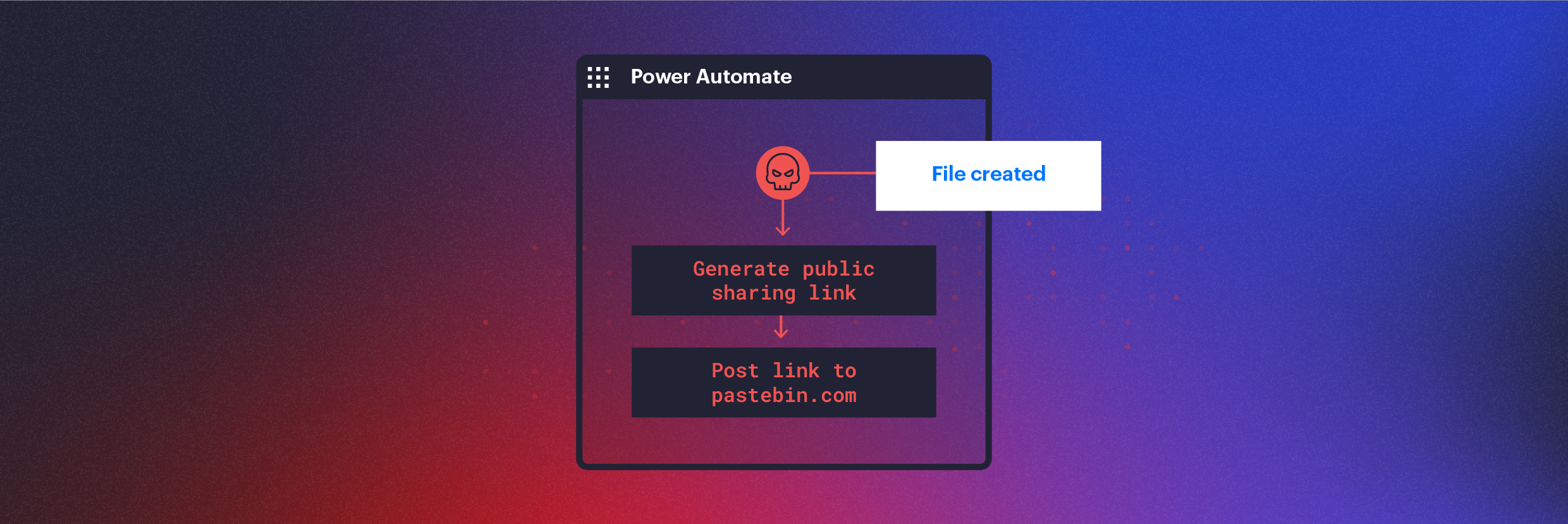

Verwendung von Power Automate für die verdeckte Datenexfiltration in Microsoft 365

Wie Bedrohungsakteure Microsoft Power Automate nutzen, um Datenexfiltration, C2-Kommunikation und laterale Bewegung zu automatisieren und DLP-Lösungen zu umgehen.

Eric Saraga

5 min read

-

Bedrohungsanalyse

BedrohungsanalyseJan 26, 2022

ALPHV-Ransomware (BlackCat)

Varonis hat die ALPHV-Ransomware (BlackCat) beobachtet, die aktiv neue Partner rekrutiert und Organisationen in zahlreichen Sektoren weltweit gezielt angreift.

Jason Hill

9 min read

-

Bedrohungsanalyse

BedrohungsanalyseDez 02, 2021

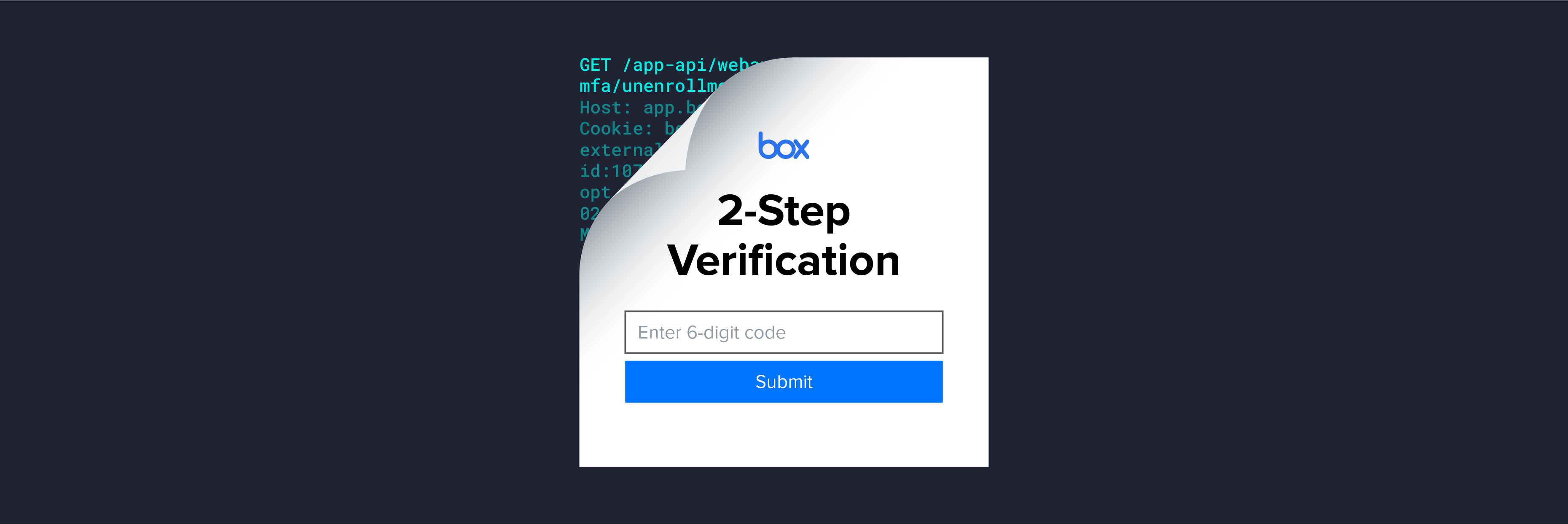

Umgehung der zeitabhängigen Einmalkennwort-MFA von Box

Das Varonis-Forschungsteam hat eine Möglichkeit entdeckt, die Multi-Faktor-Authentifizierung für Box-Konten zu umgehen, die Authentifizierungs-Apps wie den Google Authenticator verwenden.

Tal Peleg

2 min read

-

Bedrohungsanalyse

BedrohungsanalyseNov 17, 2021

REST in peace: Prüfen sie Ihre Jira Permissions: Jetzt!

Varonis-Forscher haben eine Liste mit 812 Subdomänen erstellt und 689 zugänglichen Jira-Instanzen gefunden. Wir haben 3.774 öffentliche Dashboards, 244 Projekte und 75.629 Issues mit E-Mail-Adressen, URLs und IP-Adressen in diesen Instanzen gefunden.

Omri Marom

4 min read

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital