-

Bedrohungsanalyse

BedrohungsanalyseMär 17, 2025

Salt Typhoon: Die Bedrohungsgruppe hinter bedeutenden Cyberangriffen

Varonis Threat Labs analysiert Salt Typhoon, eine APT-Gruppe, die für eine Reihe von Sicherheitsverletzungen verantwortlich ist, die auf die US-Infrastruktur und Regierungsbehörden abzielen.

Joseph Avanzato

5 min read

-

Bedrohungsanalyse Datensicherheit

Bedrohungsanalyse DatensicherheitDez 06, 2024

Gefangen im Netz: Entlarvung fortschrittlicher Phishing-Techniken

Lernen Sie neue, fortschrittliche Phishing-Taktiken kennen, die von Angreifern eingesetzt werden, und wie Ihr Unternehmen diese bekämpfen kann.

Tom Barnea

4 min read

-

Bedrohungsanalyse

BedrohungsanalyseFeb 08, 2024

Entdeckung von Sicherheitslücken in Outlook und neue Möglichkeiten, NTLM-Hashes zu leaken

Varonis Threat Labs hat einen neuen Outlook-Exploit und drei neue Möglichkeiten entdeckt, auf NTLM-v2-Hash-Passwörter zuzugreifen.

Dolev Taler

7 min read

-

Bedrohungsanalyse

BedrohungsanalyseJul 18, 2023

Microsoft Office „im Sturm“ erobern

Die Ransomware-Gruppe „Storm-0978“ nutzt aktiv eine ungepatchte Sicherheitslücke in Microsoft Office und Windows HTML zur Remote-Ausführung von Code aus.

Jason Hill

3 min read

-

Bedrohungsanalyse

BedrohungsanalyseMai 31, 2023

Ghost Sites: Datendiebstahl aus deaktivierten Salesforce-Communitys

Varonis Threat Labs hat entdeckt, dass inkorrekt deaktivierte „Ghost Sites“ auf Salesforce von Angreifern leicht gefunden, darauf zugegriffen und mit Exploits ausgenutzt werden können.

Nitay Bachrach

2 min read

-

Bedrohungsanalyse

BedrohungsanalyseFeb 07, 2023

VMware ESXi im Ransomware-Visier

Server, auf denen der beliebte Virtualisierungshypervisor VMware ESXi läuft, wurden in der vergangenen Woche von mindestens einer Ransomware-Gruppe angegriffen. Das geschah wahrscheinlich im Anschluss an Scan-Aktivitäten, um Hosts mit OpenSLP-Schwachstellen (Open Service Location Protocol) zu identifizieren.

Jason Hill

10 min read

-

Bedrohungsanalyse

BedrohungsanalyseJan 23, 2023

CrossTalk und Secret Agent: zwei Angriffsvektoren auf Oktas Identity Suite

Varonis Threat Labs hat zwei Angriffsvektoren auf Oktas Identity Suite entdeckt und offengelegt: CrossTalk und Secret Agent.

Tal Peleg and Nitay Bachrach

7 min read

-

Bedrohungsanalyse

BedrohungsanalyseNov 24, 2022

Varonis Threat Labs entdecken SQLi- und Zugriffsschwachstellen in Zendesk

Varonis Threat Labs haben eine Schwachstelle für SQL-Injection und für den logischen Zugriff in Zendesk Explore gefunden, dem Berichts- und Analytics-Dienst der beliebten Kundenservice-Lösung Zendesk.

Tal Peleg

3 min read

-

Bedrohungsanalyse Featured

Bedrohungsanalyse FeaturedOkt 28, 2022

Der lange und gefährliche Atem des Internet Explorers: Varonis entdeckt gefährliche Windows-Schwachstellen

You don’t have to use Internet Explorer for its legacy to have left you vulnerable to LogCrusher and OverLog, a pair of Windows vulnerabilities discovered by the Varonis Threat Labs team.

Dolev Taler

3 min read

-

Bedrohungsanalyse Featured

Bedrohungsanalyse FeaturedAug 01, 2022

Spoofing von SaaS-Vanity-URLs für Social-Engineering-Angriffe

SaaS-Vanity-URLs können gespooft und für Phishing-Kampagnen und andere Angriffe verwendet werden. In diesem Artikel stellen wir jeweils zwei Typen von Links in Box, Zoom und Google vor, die wir spoofen konnten.

Tal Peleg

6 min read

-

Bedrohungsanalyse

BedrohungsanalyseMär 11, 2022

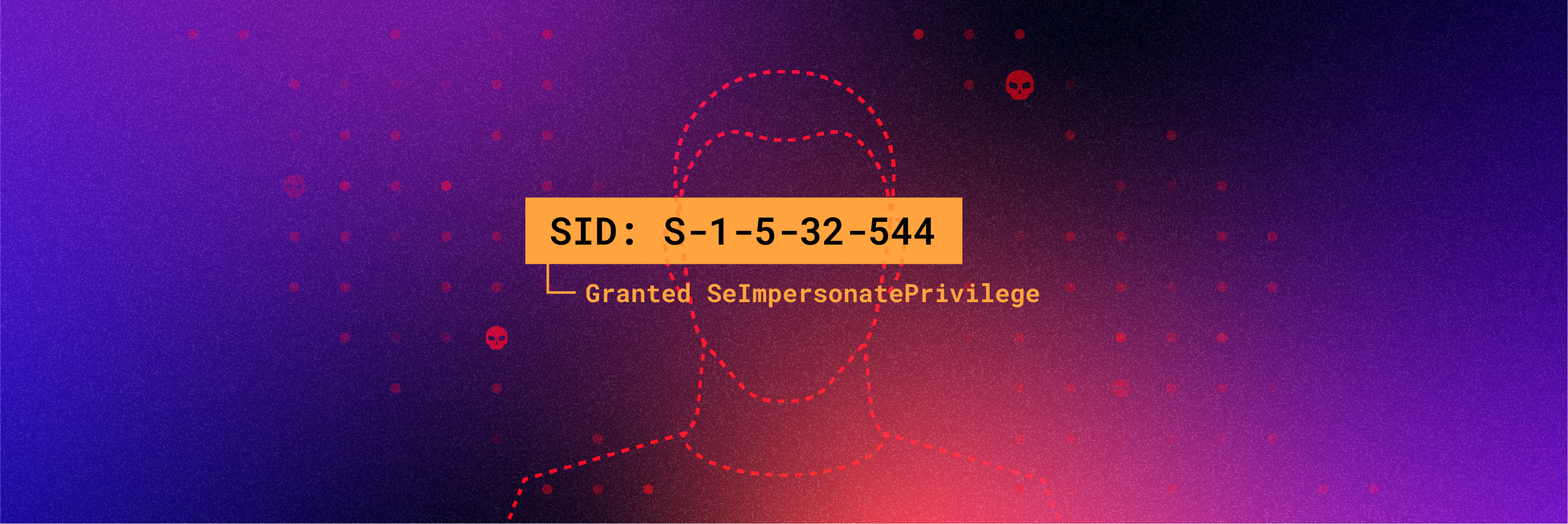

Ist diese SID schon vergeben? Varonis Threat Labs entdeckt Injektionsangriff mit synthetischen SIDs

Eine Technik, bei der Bedrohungsakteure mit bereits bestehenden hohen Berechtigungen synthetische SIDs in eine ACL einfügen, um so Backdoors und versteckte Berechtigungen zu schaffen.

Eric Saraga

3 min read

-

Bedrohungsanalyse

BedrohungsanalyseFeb 03, 2022

Ransomware-Jahresrückblick 2021

In diesem Beitrag erläutern wir fünf wichtige Ransomware-Trends im Jahr 2021.

Michael Buckbee

10 min read

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital