Hervorgehoben

Datensicherheit

Rob Sobers

Rob Sobers

Datensicherheit

Eugene Feldman

Datensicherheit

Nolan Necoechea

Datensicherheit

-1.png)

Lexi Croisdale

-

Varonis Produkte

Varonis ProdukteJun 29, 2022

Varonis fügt Unterstützung für Datenklassifizierung für Amazon S3 hinzu

Varonis stärkt sein Cloud-Sicherheitsangebot mit Datenklassifizierung für Amazon S3.

Nathan Coppinger

5 min read

-

Featured Varonis Produkte

Featured Varonis ProdukteJun 23, 2022

DATA-NG ist neuer Varonis Certified Delivery Partner

DATA-NG ist neuer Varonis Certified Delivery Partner (VCDP). Als exklusiver Installationspartner bieten die Münchener IT-Infrastrukturexperten Endkunden und dem Channel sämtliche Post-Sales-Services, um das Beste aus den eingesetzten Lösungen wie DatAlert zu holen.

Michael Scheffler

1 min read

-

Datensicherheit

DatensicherheitJun 15, 2022

Was ist Terraform: Alles, was Sie wissen müssen

Terraform ist eine IaC-Lösung (Infrastructure-as-Code), mit der DevOps-Teams Multi-Cloud-Bereitstellungen verwalten können. Erfahren Sie, was Terraform ist, welche Vorteile IaC bietet und wie Sie loslegen können.

David Harrington

5 min read

-

Datensicherheit & Compliance

Datensicherheit & ComplianceJun 13, 2022

Was ist das NIST-Framework für Cybersecurity?

Erfahren Sie, wie Sie das NIST-Framework für Cybersecurity in Ihrer eigenen Organisation umsetzen können.

Josue Ledesma

5 min read

-

Datensicherheit

DatensicherheitJun 01, 2022

Und immer wieder Ransomware

Ransomware ist die derzeit wohl größte Herausforderung für Sicherheitsverantwortliche. Kaum ein Tag vergeht, an dem nicht ein weiteres Unternehmen von Attacken betroffen ist. Was können Unternehmen tun, um sicherzustellen, dass sie nicht das nächste Opfer sind? Sind Angriffe unvermeidlich?

Michael Scheffler

2 min read

-

Datensicherheit Featured

Datensicherheit FeaturedMai 31, 2022

4 Jahre DSGVO: DSGVO-Konformität schützt auch vor Ransomware-Schäden

Was waren das für Zeiten damals 2018, als das Inkrafttreten der DSGVO für die scheinbar größtmögliche Aufregung in der Wirtschaft und IT gesorgt hat.

Michael Scheffler

1 min read

-

Datensicherheit

DatensicherheitMai 24, 2022

Ghidra für das Reverse Engineering von Malware

Eine Übersicht über das Malware-Analysetool Ghidra. In diesem Artikel erfahren Sie, wie Sie die Ghidra-Schnittstelle installieren und navigieren.

Neil Fox

7 min read

-

Active Directory

Active DirectoryMai 12, 2022

12 Best Practices für Gruppenrichtlinien: Einstellungen und Tipps für Administratoren

Die Gruppenrichtlinie konfiguriert Einstellungen, Verhalten und Berechtigungen für Benutzer und Computer. In diesem Artikel erfahren Sie mehr über Best Practices für die Arbeit mit Gruppenrichtlinien.

Jeff Brown

5 min read

-

Datensicherheit

DatensicherheitMai 10, 2022

Was ist ein Botnet? Definition und Prävention

Erfahren Sie, warum Botnets so gefährlich sein können und was Ihr Unternehmen tun kann, um Ihre IoT-Geräte und Ihr Netzwerk zu schützen.

Josue Ledesma

4 min read

-

Datensicherheit

DatensicherheitMai 05, 2022

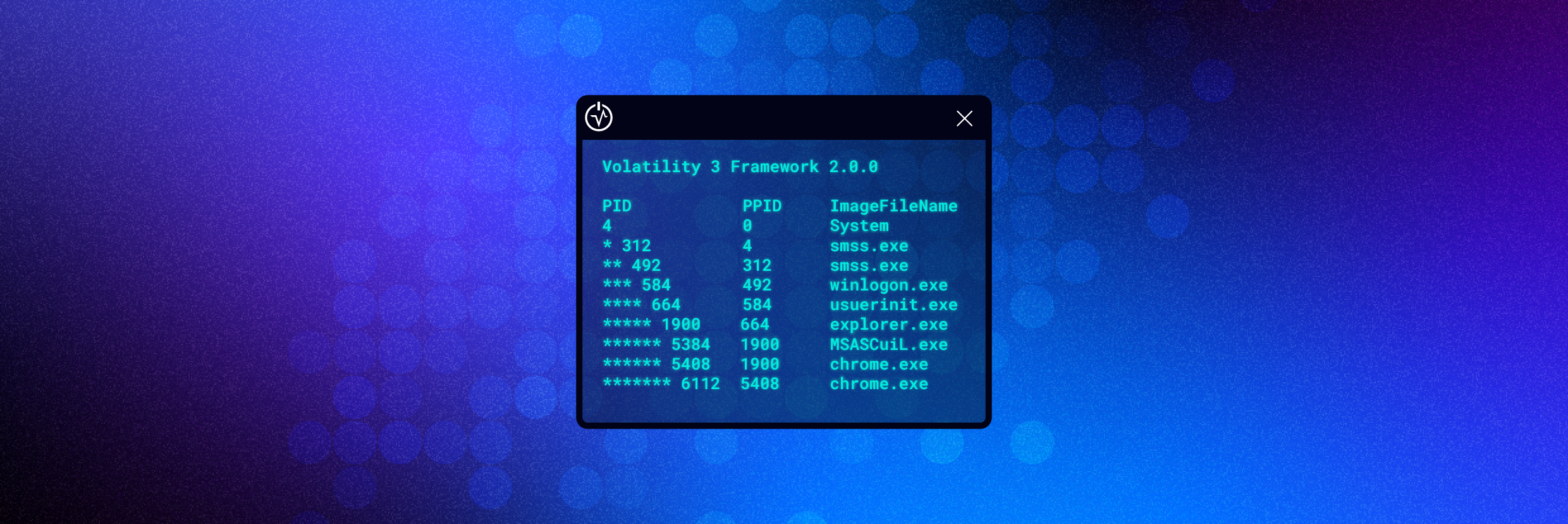

Volatility für die Speicherforensik und -analyse

In diesem Artikel erfahren Sie, was Volatility ist, wie Sie es installieren und vor allem, wie Sie es verwenden.

Neil Fox

7 min read

-

Mai 03, 2022

Varonis stellt bahnbrechende Funktionen zur Salesforce-Sicherheit vor

Varonis stellt bahnbrechende Funktionen zur Salesforce-Sicherheit vor

Avia Navickas

5 min read

-

Datensicherheit

DatensicherheitApr 29, 2022

Ihr Leitfaden für simulierte Cyberangriffe: Was sind Penetrationstests?

Penetrationstests simulieren einen realen Cyberangriff auf Ihre kritischen Daten und Systeme. Hier erfahren Sie, was Penetrationstests sind, welche Prozesse und Tools dahinterstehen und wie man damit Schwachstellen aufdecken kann, bevor Hacker sie finden.

David Harrington

7 min read

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital