Nmap ist ein Netzwerkabbildungsprogramm, das sich als eines der beliebtesten, kostenlosen Tools zur Netzwerkerkennung auf dem Markt etabliert hat. Nmap ist heute eines der wichtigsten Werkzeuge für Netzwerkadministratoren, die ihre Netzwerke abbilden möchten. Die Anwendung kann verwendet werden, um Live-Hosts in einem Netzwerk zu finden sowie Port-Scans, Ping-Sweeps, Betriebssystemerkennung und Versionserkennung durchzuführen.

Eine Reihe von neuen Cyberangriffen hat die Aufmerksamkeit erneut auf die Art von Netzwerkprüfung gelenkt, die mit Nmap durchgeführt werden kann. Analysten haben darauf hingewiesen, dass beispielsweise der jüngste Capital-One-Hack früher hätte erkannt werden können, wenn Systemadministratoren vernetzte Geräte überwacht hätten. In dieser Anleitung bieten wir einen Überblick darüber, was Nmap ist, was es kann und wie man die gängigsten Befehle benutzt.

Laden Sie den kompletten Netcat-Spickzettel herunter

Im Idealfall sollte Nmap im Rahmen einer integrierten Datensicherheitsplattform eingesetzt werden. Sobald damit ein Netzwerk abgebildet wurde, kann eine Plattform wie DatAdvantage von Varonis verwendet werden, um fortschrittliche Zugriffskontrollen zu implementieren.

Was ist Nmap?

Im Kern ist Nmap ein Netzwerk-Scanning-Tool, das anhand von IP-Paketen alle an ein Netzwerk angeschlossenen Geräte identifiziert und Informationen über die Dienste und Betriebssysteme liefert, die darauf ausgeführt werden.

Das Programm wird am häufigsten über eine Befehlszeilenschnittstelle ausgeführt (grafische Frontends sind auch verfügbar) und ist für viele verschiedene Betriebssysteme verfügbar, beispielsweise Linux, Free BSD und Gentoo. Seine Beliebtheit hat es auch seiner aktiven und begeisterten Benutzersupport-Community zu verdanken.

Nmap wurde für Unternehmensnetzwerke entwickelt und kann Tausende von angeschlossenen Geräten scannen. In den letzten Jahren wird es jedoch zunehmend auch von kleineren Unternehmen verwendet. Insbesondere die zunehmende Verbreitung des IoT führt dazu, dass die von diesen Unternehmen verwendeten Netzwerke komplexer geworden sind und somit schwieriger zu sichern sind.

Daher wird Nmap mittlerweile in vielen Website-Überwachungstools verwendet, um den Traffic zwischen Webservern und IoT-Geräten zu inspizieren. In letzter Zeit sind IoT-Botnets wie Mirai aufgetaucht, und mit ihnen ist auch das Interesse an Nmap gewachsen. Das liegt nicht zuletzt an der Möglichkeit, Geräte abzufragen, die über das UPnP-Protokoll verbunden sind, und alle möglicherweise bösartigen Geräte zu kennzeichnen.

Was macht Nmap?

In der Praxis wird Nmap verwendet, um detaillierte Echtzeitinformationen über Ihre Netzwerke und die daran angeschlossenen Geräte zu liefern.

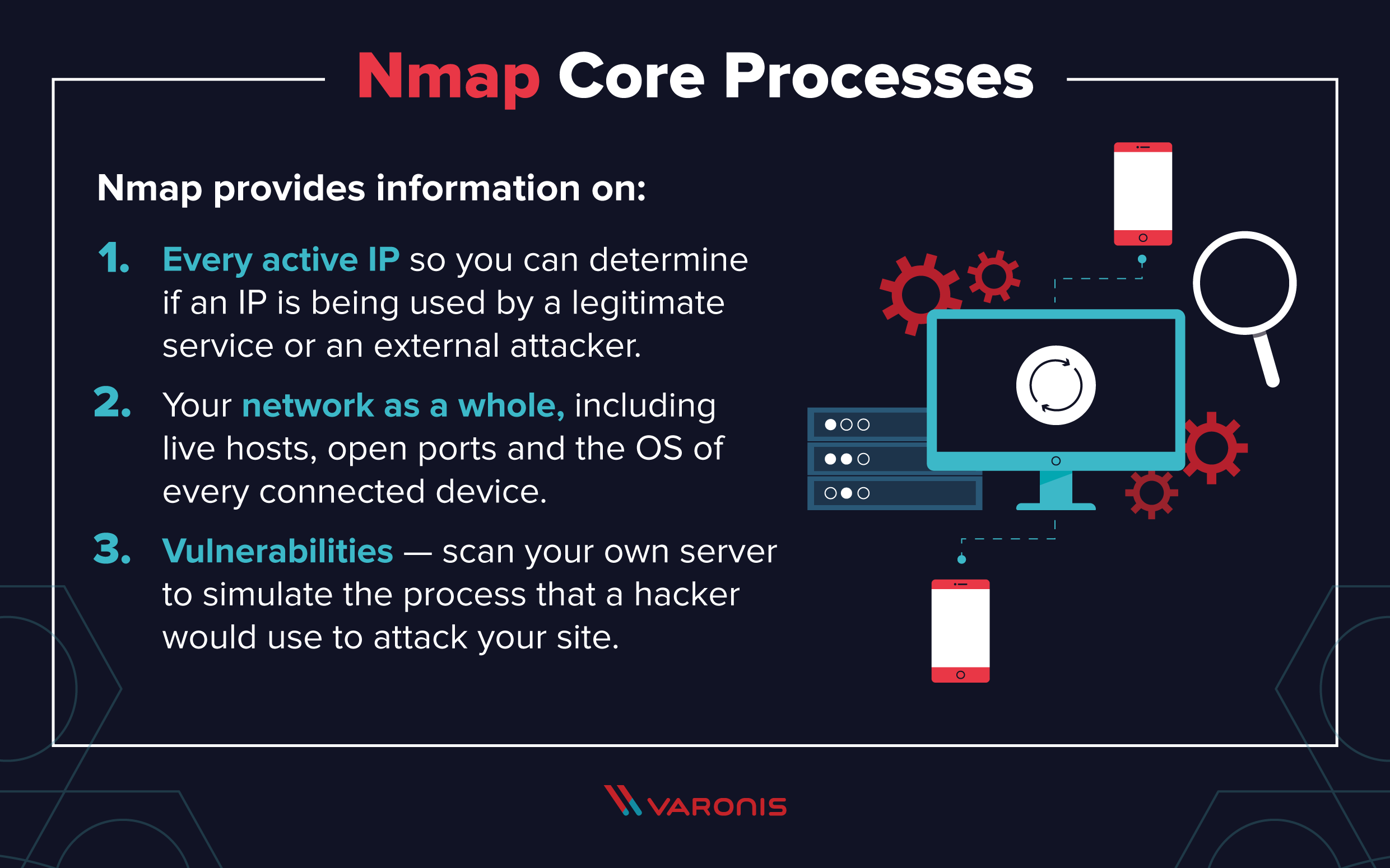

Die primären Einsatzzwecke von Nmap lassen sich in drei Kernprozesse unterteilen. Das Programm liefert Ihnen zunächst detaillierte Informationen über jede IP, die in Ihren Netzwerken aktiv ist, und jede IP kann anschließend gescannt werden. So können Administratoren überprüfen, ob eine IP-Adresse von einem legitimen Dienst oder von einem externen Angreifer verwendet wird.

Zweitens liefert Nmap Informationen über Ihr Netzwerk insgesamt. Es kann verwendet werden, um eine Liste der aktiven Hosts und offenen Ports zu erstellen und das Betriebssystem jedes angeschlossenen Geräts zu identifizieren. Dadurch wird es zu einem wertvollen Werkzeug für die laufende Systemüberwachung und zu einer wichtigen Komponente für Pentests. Nmap kann zusammen mit dem Metasploit-Framework verwendet werden, um beispielsweise Netzwerkschwachstellen zu testen und zu reparieren.

Drittens ist Nmap auch zu einem wertvollen Tool für Benutzer geworden, die persönliche und Unternehmenswebsites schützen wollen. Wenn Sie Nmap verwenden, um Ihren eigenen Webserver zu scannen – vor allem, wenn Sie Ihre Website von zu Hause aus hosten – simulieren Sie im Wesentlichen die Vorgehensweise, mit der ein Hacker sie angreifen würde. Ihre eigene Website derart „anzugreifen“ ist also eine effektive Möglichkeit, Sicherheitslücken zu identifizieren.

Benutzung von Nmap

Nmap ist einfach zu bedienen, und die meisten der darin integrierten Tools sind Systemadministratoren bereits aus anderen Programmen vertraut. Der Vorteil von Nmap ist, dass es eine breite Palette solcher Tools in einem einzigen Programm vereint, sodass man nicht zwischen separaten, eigenständigen Netzwerküberwachungs-Tools hin und her springen muss.

Um Nmap benutzen zu können, müssen Sie mit Befehlszeilenschnittstellen vertraut sein. Die meisten fortgeschrittenen Benutzer sind in der Lage, Skripte zu schreiben, um gängige Aufgaben zu automatisieren. Für grundlegende Netzwerküberwachung ist das jedoch nicht erforderlich.

Installation von Nmap

Nmap ist leicht zu installieren, mit unterschiedlichen Verfahren für verschiedene Betriebssysteme. Die Windows-, Mac- und Linux-Versionen des Programms können hier heruntergeladen werden.

- Für Windows wird Nmap über ein eigenes Installationsprogramm installiert (namp<version>setup.exe). Laden Sie es herunter und führen Sie es aus. Nmap wird dann automatisch auf Ihrem System konfiguriert.

- Unter macOS verfügt Nmap ebenfalls über ein eigenes Installationsprogramm. Führen Sie die Datei „Nmap-<Version>mpkg“ aus, um es zu starten. Bei einigen neueren Versionen von macOS sehen Sie möglicherweise eine Warnung, dass Nmap von einem „nicht identifizierten Entwickler“ stammt. Diese können Sie jedoch ignorieren.

- Linux-Benutzer können Nmap entweder aus dem Quellcode kompilieren oder den Paketmanager ihrer Wahl verwenden. Wenn Sie beispielsweise apt verwenden möchten, können Sie „Nmap -version“ ausführen, um zu überprüfen, ob es installiert ist, und „sudo apt-get install Nmap“, um es zu installieren.

Nmap-Tutorial und Beispiele

Nach der Installation von Nmap führen Sie am besten einige grundlegende Netzwerk-Scans durch, um sich damit vertraut zu machen.

Ping-Scans ausführen

Eine der grundlegendsten Funktionen von Nmap besteht darin, aktive Hosts in Ihrem Netzwerk zu identifizieren. Das erfolgt über einen Ping-Scan. Damit werden alle IP-Adressen identifiziert, die derzeit online sind, ohne dass Packer an diese Hosts gesendet werden.

Führen Sie den folgenden Befehl für einen Ping-Scan aus:

# nmap -sp 192.100.1.1/24

Dieser Befehl gibt dann eine Liste der Hosts in Ihrem Netzwerk und die Gesamtzahl der zugewiesenen IP-Adressen aus. Falls Sie in dieser Liste Hosts oder IP-Adressen entdecken, die Sie nicht zuordnen können, lassen sich diese mit weiteren Befehlen untersuchen (siehe unten).

Host-Scans ausführen

Host-Scans mit Nmap sind eine leistungsfähigere Möglichkeit, Ihre Netzwerke zu scannen. Im Gegensatz zu einem Ping-Scan sendet ein Host-Scan aktiv ARP-Anfragepakete an alle mit Ihrem Netzwerk verbundenen Hosts. Jeder Host antwortet dann auf dieses Paket mit einem weiteren ARP-Paket, das seinen Status und seine MAC-Adresse enthält.

Führen Sie den folgenden Befehl für einen Host-Scan aus:

# nmap -sp <IP-Zielbereich>

Diese Funktion gibt Informationen über jeden Host, seine Latenzzeit, seine MAC-Adresse und eine Beschreibung zu dieser Adresse zurück. Auf diese Weise können Sie verdächtige Hosts aufspüren, die mit Ihrem Netzwerk verbunden sind.

Wenn Sie in dieser Liste etwas Ungewöhnliches sehen, können Sie eine DNS-Abfrage zu einem bestimmten Host ausführen, indem Sie:

# namp -sL <IP-Adresse>

Dieser Befehl gibt eine Liste von Namen zurück, die mit der gescannten IP verbunden sind. Diese Beschreibung gibt Auskunft darüber, wozu die IP dient.

Nmap unter Kali Linux verwenden

Nmap kann unter Kali Linux genauso ausgeführt werden wie unter jeder anderen Linux-Variante auch.

Dennoch bietet Kali bei Nmap-Scans gewisse Vorteile. In den meisten modernen Kali-Distributionen ist bereits eine voll funktionsfähige Nmap-Suite integriert, mit einer fortschrittlichen grafischen Benutzeroberfläche, einer Ergebnisanzeige (Zenmap), einem flexiblen Datenübertragungs-, Umleitungs- und Debugging-Tool (Ncat), einem Dienstprogramm zum Vergleich von Scan-Ergebnissen (Ndiff) und einem Tool zur Paketerzeugung und Antwortanalyse (Nping).

Nmap-Befehle

Die meisten gängigen Funktionen von Nmap können mit einem einzigen Befehl ausgeführt werden, und das Programm verwendet auch eine Reihe von Kurzbefehlen, die zur Automatisierung gängiger Aufgaben verwendet werden können.

Hier ist eine kurze Zusammenfassung:

1. Ping-Scans

Wie bereits erwähnt gibt ein Ping-Scan Informationen zu jeder aktiven IP in Ihrem Netzwerk zurück. Einen Ping-Scan können Sie mit dem folgenden Befehl durchführen:

# nmap -sp 192.100.1.1/24

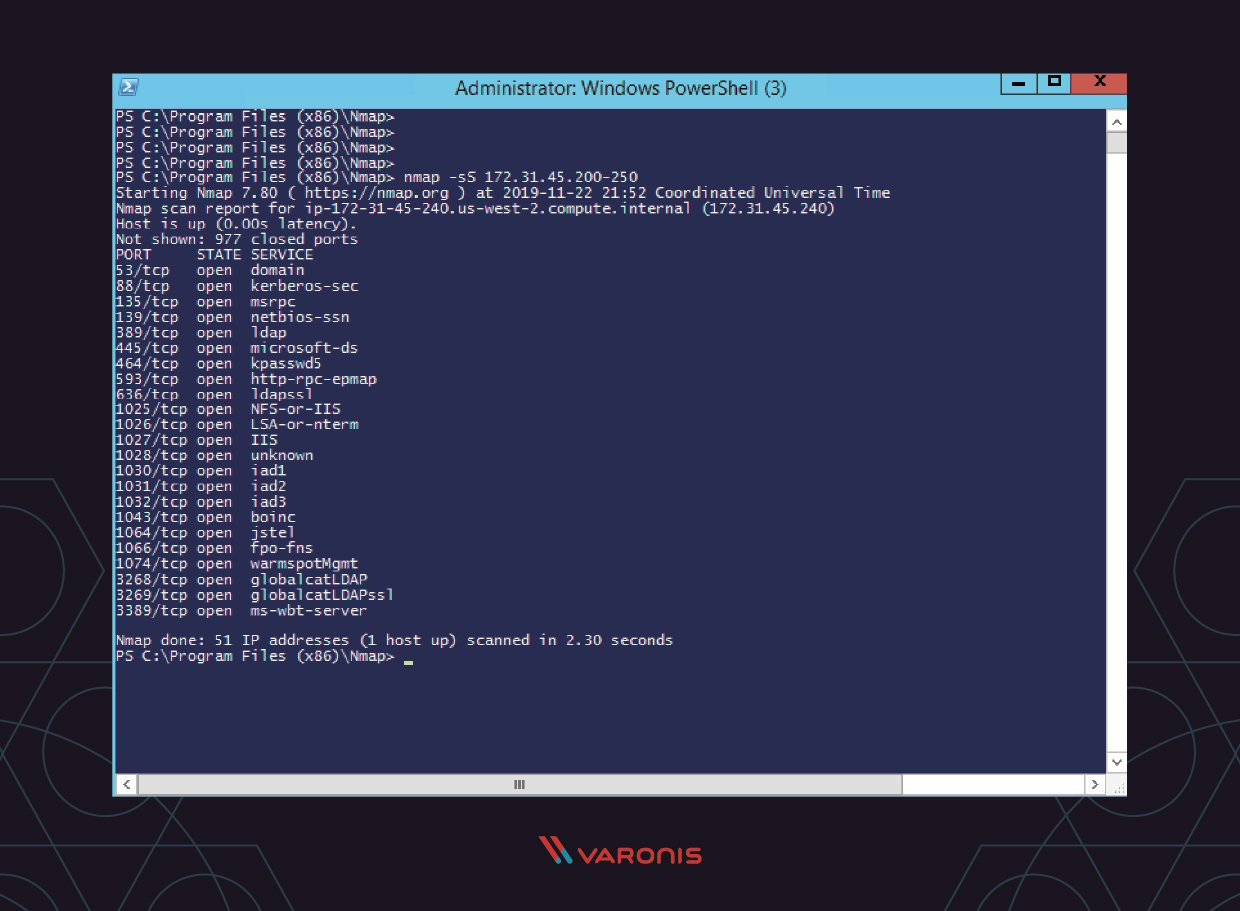

2. Port-Scanning

Es gibt mehrere Möglichkeiten, Port-Scans mit Nmap durchzuführen. Die am häufigsten verwendeten sind:

# sS TCP SYN scan # sT TCP connect scan # sU UDP scans # sY SCTP INIT scan # sN TCP NULL

Die wichtigsten Unterschiede zwischen diesen Scans bestehen darin, ob TCP- oder UDP-Ports abgedeckt werden und ob sie eine TCP-Verbindung hergestellt wird. Hier sind die grundlegenden Unterschiede:

- Der einfachste Scan ist der „sS TCP SYN“-Scan, der den meisten Benutzern alle benötigten Informationen liefert. Es scannt Tausende von Ports pro Sekunde, und bleibt unverdächtig, da er keine TCP-Verbindungen herstellt.

- Die Hauptalternative zu einem solchen Scan ist der „TCP Connect“-Scan, der jeden Host aktiv abfragt und eine Antwort anfordert. Er dauert länger als ein SYN-Scan, kann aber zuverlässigere Informationen liefern.

- Der UDP-Scan funktioniert ähnlich wie der „TCP Connect“-Scan, verwendet allerdings UDP-Pakete zum Scannen von DNS-, SNMP- und DHCP-Ports. Dies sind die Ports, auf die es Hacker am häufigsten abgesehen haben. Daher ist ein solcher Scan ein sehr nützliches Instrument, um Schwachstellen zu finden.

- Der „SCTP INIT“-Scan deckt andere Dienste ab: SS7 und SIGTRAN. Ein solcher Scan kann auch verwendet werden, um keine Aufmerksamkeit zu erregen, wenn ein externes Netzwerk gescannt wird, da hierbei nicht der gesamte SCTP-Prozess abgeschlossen wird.

- Der „TOP NULL“-Scan ist ebenfalls eine sehr raffinierte Scantechnik. Es nutzt ein Schlupfloch im TCP-System aus, das den Status von Ports offenlegen kann, ohne sie direkt abzufragen. Dadurch kann man ihren Status auch dann sehen, wenn sie durch eine Firewall geschützt sind.

3. Host-Scanning

Das Host-Scanning liefert detailliertere Informationen über einen bestimmten Host oder einen Bereich von IP-Adressen. Wie bereits erwähnt können Sie mithilfe des folgenden Befehls einen Host-Scan durchführen:

# nmap -sp <IP-Zielbereich>

4. Betriebssystem-Scanning

Das Scannen nach Betriebssystemen ist eine der leistungsfähigsten Funktionen von Nmap. Bei diesem Scan sendet Nmap TCP- und UDP-Pakete an einen bestimmten Port und analysiert dann seine Antworten. Es vergleicht diese Antwort mit einer Datenbank von 2.600 Betriebssystemen und liefert Informationen über das Betriebssystem (und die Version) eines Hosts.

Führen Sie den folgenden Befehl für einen Betriebssystem-Scan aus:

# nmap -O <Ziel-IP>

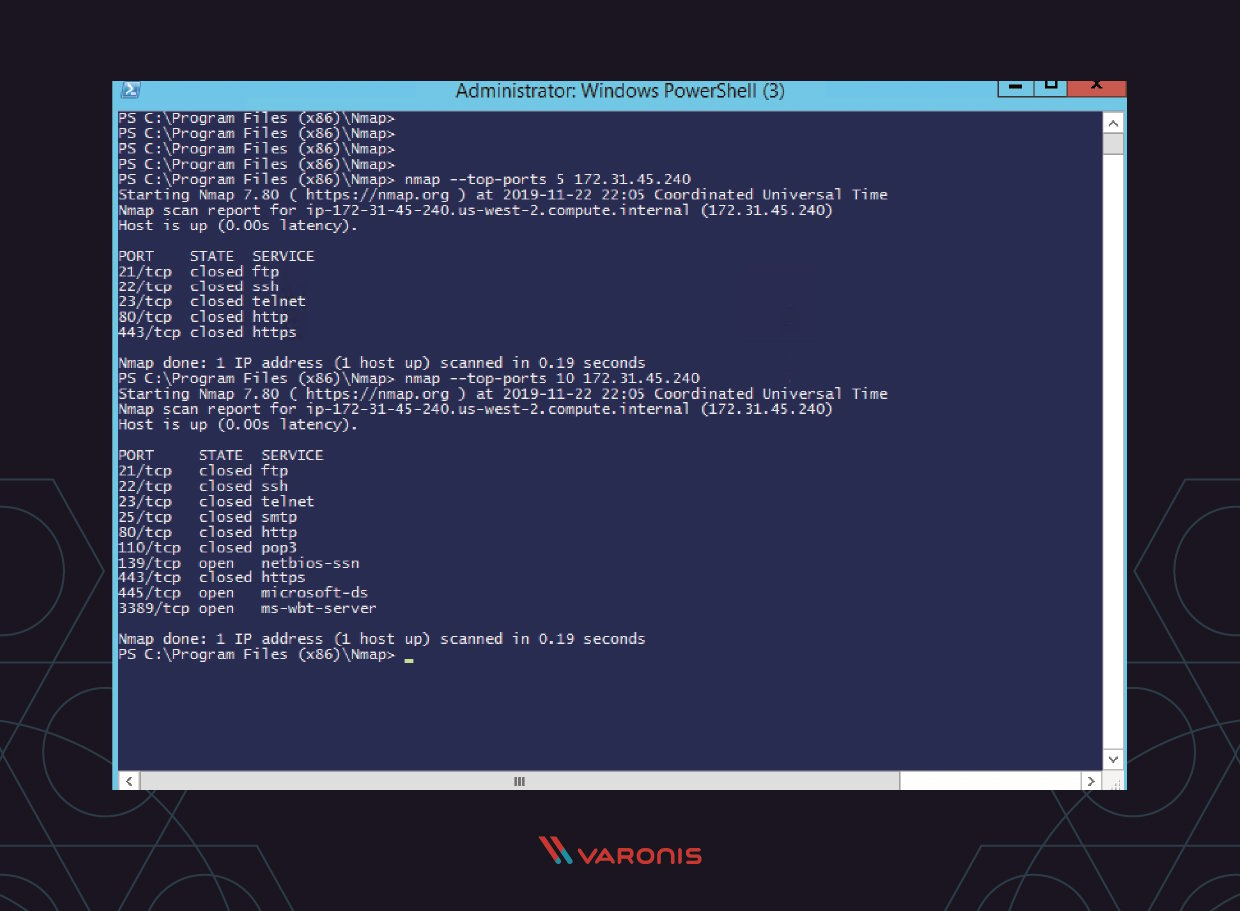

5. Scannen der beliebtesten Ports

Wenn Sie Nmap auf einem Heimserver einsetzen, ist dieser Befehl sehr nützlich. Es scannt automatisch eine Reihe der „beliebtesten“ Ports für einen Host. Sie können diesen Befehl folgendermaßen ausführen:

nmap --top-ports 20 192.168.1.106

Ersetzen Sie die 20 durch die Anzahl der zu scannenden Ports und Nmap scannt diese dann schnell. Es liefert eine übersichtliche Ausgabe, die den Status der gängigsten Ports angibt. So können Sie schnell feststellen, ob Sie unnötig offene Ports haben.

6. Dateiausgabe

Wenn Sie die Ergebnisse Ihrer Nmap-Scans in eine Datei ausgeben möchten, können Sie Ihre Befehle entsprechend erweitern. Fügen Sie einfach die folgende Eingabe an:

-oN output.txt

Hierdurch werden die Ergebnisse in eine Textdatei ausgegeben. Alternativ ist auch der folgende Befehl möglich:

-oX output.xml

Dadurch wird eine XML-Datei ausgegeben.

7. DNS-Namensauflösung deaktivieren

Schließlich können Sie Ihre Nmap-Scans beschleunigen, indem Sie den Parameter „-n“ verwenden, um die umgekehrte DNS-Auflösung zu deaktivieren. Dies kann sehr nützlich sein, wenn Sie ein großes Netzwerk scannen möchten. Sie können beispielsweise das „-n“ anfügen, um die DNS-Auflösung für den oben genannten einfachen Ping-Scan zu deaktivieren:

# nmap -sp -n 192.100.1.1/24

Nmap-FAQ

Die oben erläuterten Befehle decken die meisten grundlegenden Funktionen von Nmap ab. Möglicherweise ist dennoch etwas unklar geblieben, also bieten wir hier Antworten auf häufige Fragen.

F: Welche Nmap-Alternativen gibt es?

Es gibt einige Alternativen zu Nmap, aber die meisten davon bieten eher spezifische Nischenfunktionen, die der durchschnittliche Systemadministrator selten benötigt. MASSCAN zum Beispiel ist viel schneller als Nmap, liefert aber weniger Details. Mit Umit lassen sich hingegen mehrere Scans gleichzeitig durchführen.

In Wirklichkeit bietet Nmap jedoch alle Funktionen und eine angemessene Geschwindigkeit für die meisten Durchschnittsbenutzer – vor allem in Verbindung mit ähnlich beliebten Tools wie NetCat (zur Verwaltung und Kontrolle des Netzwerktraffics) und ZenMap (als grafische Benutzeroberfläche für Nmap).

F: Wie funktioniert Nmap?

Nmap baut auf älteren Netzwerkprüfungs-Tools auf und bietet schnelle, detaillierte Scans des Netzwerktraffics. Es verwendet IP-Pakete, um die Hosts und IPs zu identifizieren, die in einem Netzwerk aktiv sind. Diese Pakete werden anschließend analysiert, um Informationen zu jedem Host und zu jeder IP sowie zu den laufenden Betriebssystemen zu erhalten.

F: Ist Nmap legal?

Ja. Wenn es richtig eingesetzt wird, hilft Nmap, Ihr Netzwerk vor Hackern zu schützen, denn es ermöglicht Ihnen, Sicherheitslücken in Ihren Systemen schnell zu erkennen.

Ob das Port-Scanning auf externen Servern legal ist, ist eine andere Frage. Die Gesetzeslage in diesem Bereich ist komplex und unterscheidet sich je nach Jurisdiktion. Die Verwendung von Nmap zum Scannen externer Ports kann dazu führen, dass Sie von Ihrem ISP gesperrt werden. Informieren Sie sich also unbedingt über die rechtlichen Folgen der Verwendung des Programms, bevor Sie es in größerem Umfang einsetzen.

Fazit

Wenn Sie sich die Zeit nehmen, Nmap zu lernen, können Sie die Sicherheit Ihrer Netzwerke drastisch erhöhen, denn das Programm bietet eine schnelle und effiziente Möglichkeit, Ihre Systeme zu überprüfen. Selbst die grundlegenden Funktionen des Programms – beispielsweise das Port-Scanning – zeigen schnell alle verdächtigen Geräte auf, die in Ihrem Netzwerk aktiv sind.

Indem Sie Ihr Netzwerk mit Nmap regelmäßig überprüfen, können Sie potenziellen Angreifern die Arbeit erschweren und gleichzeitig mehr über Ihr eigenes Netzwerk erfahren. Darüber hinaus bietet Nmap Funktionen, die umfassendere Datensicherheitsplattformen wie z. B. die von Varonis ergänzen. In Verbindung mit diesen Tools kann es Ihre Cybersicherheit drastisch verbessern.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.