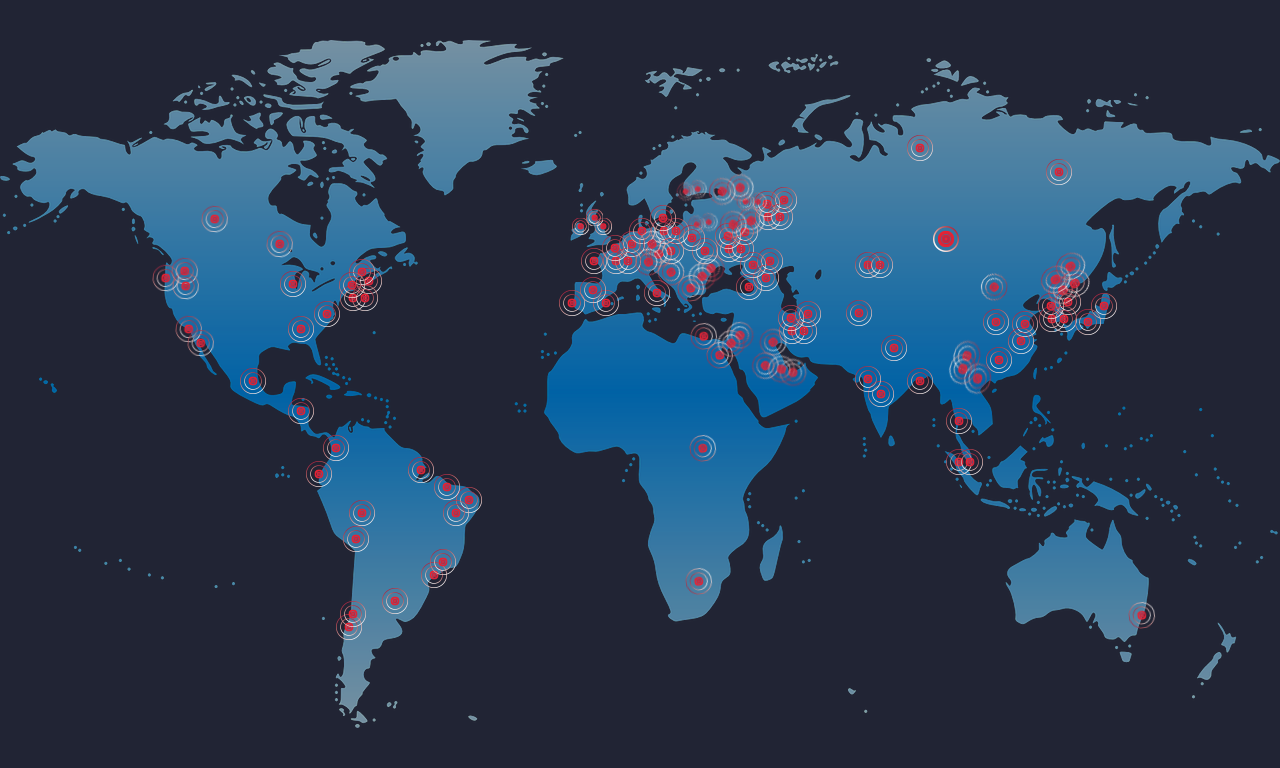

Erinnern Sie sich noch an die NSA-Exploits, die vor einigen Monaten geleakt wurden? Eine neue Variante von Ransomware, die diese Sicherheitslücken ausnutzt, breitet sich weltweit gerade rasant aus – und betrifft viele Organisationen vom britischen NHS, über Telefomunternehmen bis hin zu FedEx.

Was wir bisher wissen

Ransomware findet Einfallstore über Social Engineering und Phishing-Angriffe, doch auch Systeme sind in Gefahr und anfällig, falls der TCP-Port 445 offen liegt. Anders als übliche Ransomware, die über einen einzelnen infizierten Knoten jede beliebige zugängliche Datei verschlüsselt, bewegt sich diese Ransomware über einen Exploit lateral (z. B. durch EternalBlue) auf ungeschützte, nicht gepatchte Workstations und Server zu und fährt mit dem Angriff fort. Gefährdet sind alle nicht gepatchten Windows-Hosts (Vista, 7, 8,10, Server 2008, 2008r2, 2012, 2012r2 und 2016), auf denen SMB v1 ausgeführt wird.

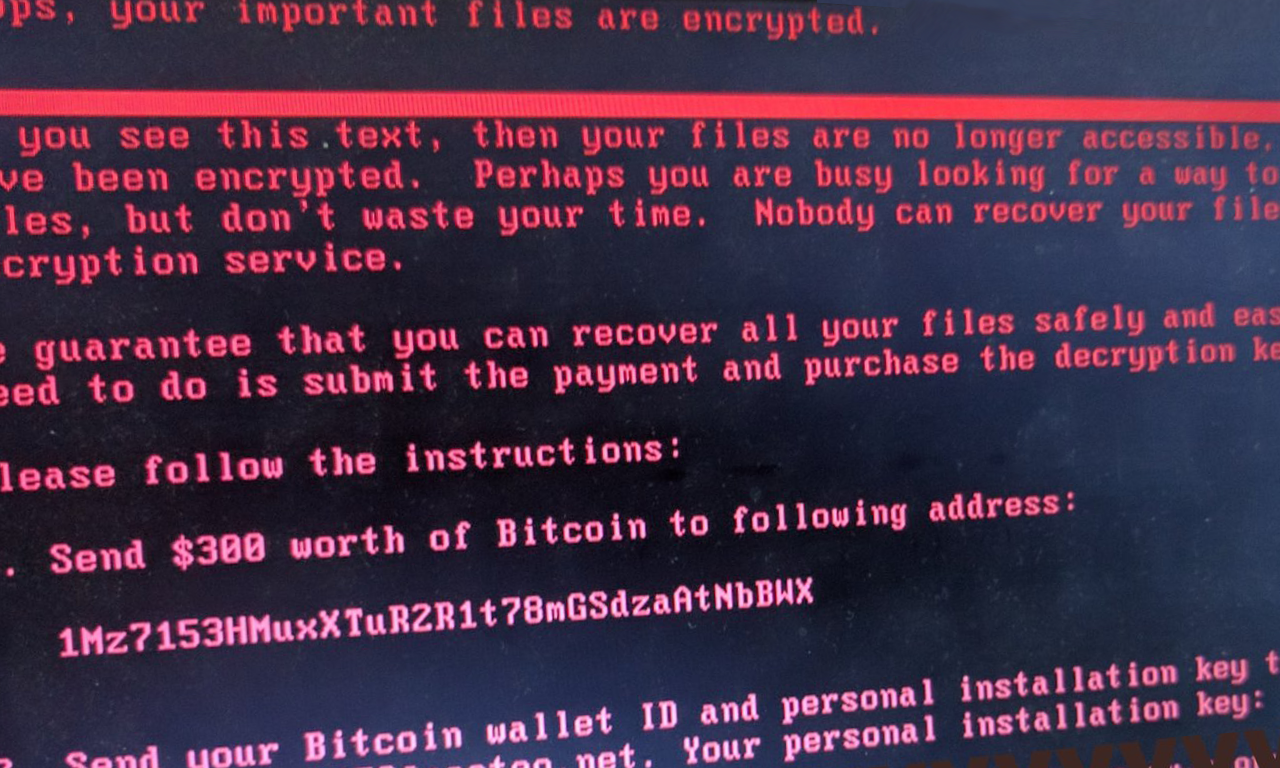

Infizierte Hosts, die Stränge von Ransomware wie Wanna Decrypt0r (siehe unten) ausführen, Dateien verschlüsseln und deren Endungen in Folgende ändern:

- .WRNY

- .WCRY (+ .WCRYT for temp files)

- .WNCRY (+ .WNCRYT for temp files)

Die Ransomware hinterlässt bei Dateien außerdem eine Notiz mit dem Namen @Please_Read_Me@.txt oder !Please_Read_Me!.txt und zeigt eine Bildschirm warnung an.

Folgendes können wir tun

- SMBv1 deaktivieren, während der Patch durchgeführt wird. Wie das geht, sehen Sie hier

- Blockieren des TCP-Ports 445 von außen (oder zwischen Segmenten, wenn möglich)

- Sicherstellen, dass DatAlert aktiviert und aktuell ist

- Patch durchführen! – https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

MS17-010, im März veröffentlicht, schließt einige Lücken bei Windows SMB Server. Diese Exploits wurden allesamt im kürzlichen NSA-Leak zu Hacking-Tools bekannt gemacht. Exploit-Tools wie z. B. EternalBlue, EternalChampion, EternalSynergy und EternalRomance (alle zur Fuzzbunch-Exploit-Plattform gehörend) infizieren gefährdete Hosts mit DoublePulsar. DoublePulsar wurde von der NSA entwickelt und ist im Grunde ein Malware-Downloader, der als Zwischenstation zum Downloaden noch stärkerer ausführbarer Malware-Dateien auf infizierten Hosts verwendet wird.

DatAlert-Kunden

Falls Sie ein DatAlert Analytics-Kunde sind, wurde das Bedrohungsmodell „Immediate Pattern Detected: user actions resemble ransomware“ (Grundmuster entdeckt: Nutzeraktivitäten ähneln Ransomware) entwickelt, um diese und andere Zero-Day-Varianten von Ransomware zu finden. Allerdings empfehlen wir nachdrücklich, dass Sie die Wörterbücher aktualisieren, die von den signaturbasierten Regeln von DatAlert verwendet werden. Anweisungen zur Aktualisierung Ihre Wörterbücher finden Sie hier: https://connect.varonis.com/docs/DOC-2749

Wenn Sie aus irgendeinem Grund nicht auf die Connect-Community zugreifen können, sehen Sie hier, wie Sie Ihre Wörterbücher aktualisieren, damit sie für diese Variante die neuen Erweiterungen enthalten:

Öffnen Sie die DatAdvantage UI > Tools > Dictionaries > Crypto files (Predefined)

Öffnen Sie die DatAdvantage UI > Tools > Dictionaries > Encrypted files (Predefined)

Details

Sicherheitslücken

Die Malware nutzt zahlreiche Windows SMBv1 Remote-Code-Sicherheitslücken aus:

Windows Vista, 7, 8,10, Server 2008, 2008r2, 2012, 2012r2, 2016 sind alle gefährdet, wenn sie nicht gepatcht und SMBv1 Windows-Funktionen aktiviert sind.

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Ransomware-Stränge

WCry/WannaCry/WannaCrypt0r/WannaCrypt/Wana Decrypt0r

Diese Ausbreitung ist die Version 2.0 der WCry-Ransomware, die zum ersten Malim März auftrat. Vor diesem Ausbruch war diese Ransomware-Familie kaum bekannt. Sie breitet sich sehr wahrscheinlich durch Phishing und Social Engineering-Angriffe aus, falls der TCP-Port 445 auf gefährdeten Windows-Rechnern offen liegt, was durch die Fuzzbunch-Exploit-Plattform ausgenutzt wird.

NEUGIGKEITEN:

Hier ein schneller Update zum massiven #WannaCry-Cyber-Angriff: Bevor ich beginne, möchte ich darauf hinweisen, dass es sich zwar nach guten Nachrichten ANHÖRT. Doch zugleich muss gesagt werden, dass diese Malware SEHR leicht wieder reaktiviert werden kann. Befolgen Sie also die hier beschriebenen Anweisungen zur Patch-Ausführung.

Offenbar gab es einen in die Malware eingebauten Kill-Switch. Unternommen wird dabei ein HTTP GET-Request auf iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com. Falls dieser Request Erfolg hat, stoppt dies die weitere Verbreitung, wie dies auf Talos Intelligience beschrieben wird:

Letzten Freitag beobachtete @MalwareTechBlog den Traffic zur gefälschten Domain, registrierte diese, leitete den Traffic auf das „Sinkhole“ um und stoppte somit die weitere massenhafte Verbreitung. Kurioserweise war dem Sicherheitsexperten in diesem Moment noch gar nicht klar, dass es diesen Kill-Switch per Domain-Check gab. Pures Glück war also im Spiel:

@MalwareTechBlog est le héros accidentel de #WannaCry.

Unglaublich, aber wahr. @MalwareTechBlog: #WannaCry ein Zufallsheld.

Doch Didier Stevens weist darauf hin, dass der Kill-Switch NICHT „Proxy-aware“ ist. Diese Vorgehensweise wird also nicht für Unternehmen funktionieren, die über einen Proxy verfügen.

Andere hilfreiche Links

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.