Erinnern Sie sich noch an die Zeiten, als das Internet noch kabelgebunden war und später lediglich Computer WLAN-Zugang hatten? Mittlerweile sind wir an dem Punkt angelangt, an dem selbst die alltäglichsten Geräte in Ihrem Haus wahrscheinlich WiFi-fähig sind.

Leider mussten wir jetzt erkennen, dass jedes einzelne dieser Geräte – jedes einzelne Smartphone, jeder drahtlose Access Point und jeder WiFi-fähige Laptop – aufgrund eines grundlegenden Fehlers bei WPA2 (Wireless Protected Access v2) anfällig ist: Das WPA2-Protokoll kann so manipuliert werden kann, dass es Verschlüsselungsschlüssel wiederverwendet. Genau das macht die Krack Attacke.

Was bedeutet das?

Angreifer können Ihren verschlüsselten Datenverkehr einsehen und kompromittieren, Ihre Systeme mit Ransomware infizieren, sich Ihre Zugangsdaten aneignen und vertrauliche Informationen wie Kreditkartennummern, Passwörter, E-Mails, Fotos und vieles mehr stehlen.

Wer ist davon betroffen?

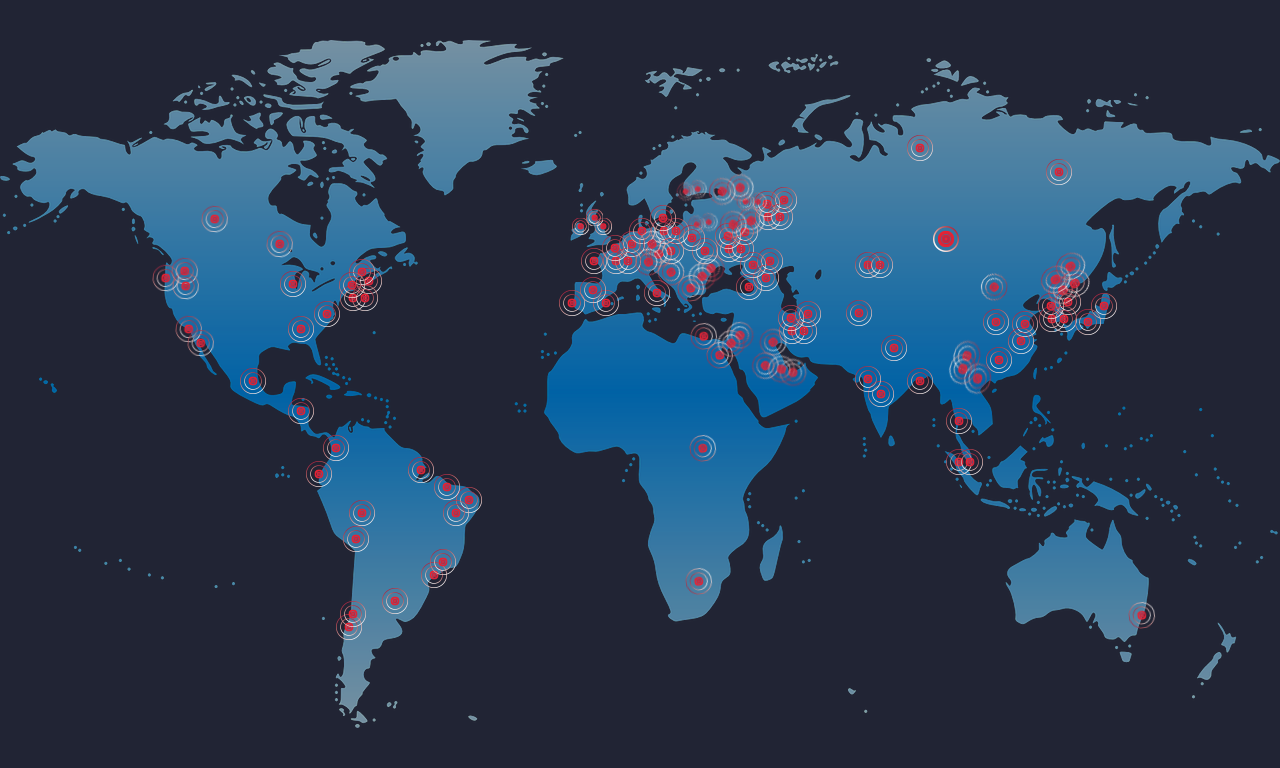

Aufgrund seiner Funktionsweise sind alle WLAN-Netzwerke und damit alle WLAN-aktivierten Geräte von solchen Angriffen betroffen.

Während die Schwachstelle im WPA2-Protokoll selbst liegt, unterscheidet sich die Implementierung dieses Protokolls von Hersteller zu Hersteller. Apples iOS-Geräte und Windows-Rechner sind weitestgehend unberührt, da sie das WPA2-Protokoll und die Schlüssel-Neuinstallation nicht konsequent umsetzen.

Die größte betroffene Gruppe sind Android-Benutzer und die anderer Client-Geräte, die das WPA2-Protokoll sehr strikt implementiert haben.

Wie verläuft der Angriff?

Die Attacke greift WLAN-Clients an, wobei sich der Angreifer innerhalb der WLAN-Reichweite des Zielgeräts befinden muss. Dabei verwendet er eine spezielle WLAN-Karte, die einen zuvor verwendeten Sitzungsschlüssel erneut überträgt, was eine Neuinstallation dieses Schlüssels auf dem Client-Gerät erzwingt.

Auf diese Weise (und je nachdem, wie genau WPA2 auf dem Client-Gerät implementiert ist) kann der Angreifer gefälschte Daten an den Client senden. Ein Angreifer kann zum Beispiel den Text und die Links auf einer Webseite stillschweigend manipulieren.

Wie praktikabel ist die Attacke?

Ein wesentlicher Punkt dieses Angriffs ist, dass er stark von der physischen Nähe abhängt: Um einen Client zu kompromittieren, muss man sich in WLAN-Reichweite befinden. Zudem benötigt ein Angreifer auch ein spezielles Netzwerkgerät und muss in der Lage sein, den Exploit manuell zu kodieren – da es bisher noch keine Software für diese Attacke gibt.

Was können Sie heute tun um sich zu schützen?

Je mehr Verschlüsselung Sie auf verschiedenen Ebenen des Kommunikations-Stacks ausführen, desto besser. Wenn Sie für eine Website verantwortlich sind, ist dies nur einer von vielen Gründen, warum Sie SSL/TLS auf Ihrer Website erzwingen sollten.

Außerdem sind VPNs eine starke (zusätzliche) Option: Sie sind kostengünstig, einfach zu konfigurieren und sorgen dafür, dass Krack nicht zu einem Problem wird. Ein Angreifer kann zwar die verschlüsselten Daten sehen/erfassen, kann aber nichts damit anfangen.

Was können Sie in den nächsten Wochen tun?

Aktualisieren Sie Ihre Geräte – und achten Sie darauf, wo und bei welchen Geräten Sie WLAN verwenden.

Jeder Hersteller wird wahrscheinlich einen Patch für diese Sicherheitslücke veröffentlichen: Installieren Sie das nächste Produkt-Update, das Sie erhalten – und ermutigen und überzeugen Sie Ihre Umgebung, Sicherheitsupdates zu installieren.

Vernachlässigte Sicherheitsupdates sind die eigentliche große und anhaltende Schwachstelle: Es gibt sie aus gutem Grund – installieren Sie sie! Eine starke Verbreitung hilft jedem. Wenn Sie noch Argumente benötigen, schauen Sie sich Lektion 4 von Troy Hunts Internet Security Basics an.

Was können Sie langfristig tun?

Die Krack Attacke muss dafür sorgen, WLAN-Sicherheitslücken genauer unter die Lupe zu nehmen.

Natürlich kann man sich nicht auf das Unbekannte und Unerwartete vorbereiten. Was man allerdings tun kann, ist folgendes: Stellen Sie sich darauf ein, schnell zu reagieren, indem Sie gute Notfallmaßnahmen für Patchmanagement einrichten, etablieren Sie eine tiefgreifende, mehrschichtige Abwehr und halten Sie Ihre Systeme stets aktuell!

Dieser Angriff macht deutlich, dass man sich nicht auf eine einzige Sicherheitsebene verlassen darf. Bei Privatnetzwerken sind mehrschichtige Sicherheitsmaßnahmen allerdings eher die Ausnahme. Denken Sie jedoch immer daran, was passiert, wenn eine Verteidigungsebene versagt.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.