Unabhängig davon, wie sich Kommunikations- und Informationstechnologien weiterentwickeln, gibt es immer Daten, die übertragen werden. Angreifer werden immer auf die Hauptverkehrsadern und -wege des Datenverkehrs abzielen. Daher ist die Überwachung des Netzwerkverkehrs für Unternehmen jeder Art und Größe von entscheidender Bedeutung. Die Überwachung des Netzwerkverkehrs hilft dabei, die Netzwerkleistung und -geschwindigkeit aufrechtzuerhalten, und fungiert gleichzeitig als Schutz- und Frühwarnsystem bei potenziellen Problemen.

Bei der Überwachung des Netzwerkverkehrs werden Probleme bei der Netzwerknutzung analysiert, diagnostiziert und behoben, die sich auf die Sicherheit und Leistung der im Netzwerk laufenden Anwendungen auswirken. In diesem Artikel behandeln wir sowohl die Vorteile der Überwachung des Netzwerkverkehrs als auch ihre optimale Implementierung.

Außerdem werden wir die besten Tools, Methoden und Praktiken für die Überwachung des Datenverkehrs vorstellen.

- Überblick: Anwendungsfälle und Vorteile

- Überwachung des Netzwerkverkehrs

- Die drei besten Netzwerküberwachungstools

- Drei Best Practices für die Datenverkehrsüberwachung für Sysadmins

Übersicht: Anwendungsfälle und Vorteile

Insgesamt ist die Überwachung des Netzwerkverkehrs wichtig, um den reibungslosen und fehlerfreien Betrieb Ihres Netzwerks für Benutzer zu gewährleisten. Durch die Echtzeitüberwachung lässt sich auch das Risiko minimieren, dass Hacker in Ihr System und Ihre Daten eindringen. Wenn Fehler in Echtzeit erkannt werden, können Probleme in Echtzeit behoben werden, und Netzwerkdienste können ohne Unterbrechung effizient weiterlaufen.

Die Überwachung des Netzwerkverkehrs bietet die folgenden Möglichkeiten:

Fehlerbehebung bei der Bandbreitenüberlastung

Die Bandbreite ist die Menge an Informationen, die über eine Verbindung übertragen werden kann. Durch die Überwachung des Netzwerkverkehrs können Sie Bandbreitenprobleme, die Ihre Geschwindigkeit verlangsamen könnten, analysieren und beheben.

Audit Trail der Benutzeraktivitäten im gesamten Netzwerk verfolgen

Der Audit Trail zeigt alle Änderungen an, die an einer Datenbank oder Datei vorgenommen wurden. Durch die Verfolgung von Audit Trails können Sie sehen, wie die Benutzer Ihr Netzwerk nutzen, und erhalten Alarmmeldungen über verdächtige Malware.

Verbesserung der Benutzererfahrung

Dank eines gründlichen Einblicks in Ihre Netzwerknutzung laufen Ihre Dienste fehlerfrei und mit hoher Geschwindigkeit, damit die Nutzer mit der Qualität Ihres Netzwerks zufrieden sind.

Die Überwachung des Netzwerkverkehrs ist unerlässlich, um die Netzwerkleistung für die Benutzer zu optimieren und Sicherheitsvorfälle zu verhindern. Dazu müssen Sie wissen, wie Sie den Datenverkehr in Ihrem Netz genau überwachen können. Darauf gehen wir als Nächstes ein.

Überwachung des Netzwerkverkehrs

Angesichts der zahllosen Möglichkeiten und Software-Angebote, die zur Überwachung des Netzwerkverkehrs eingesetzt werden, ist es oft relativ überwältigend und zeitaufwändig, herauszufinden, welche Methode am besten für einen geeignet ist. Mit diesen spezifischen Schritten können Sie herausfinden, wie Sie den Netzwerkverkehr auf jedem Gerät überwachen können.

Schritt 1: Wählen Sie die am besten geeignete Datenquelle

Um die Tiefen Ihres Netzwerks zu erforschen, müssen Sie sich einen Überblick über die Daten verschaffen. Es gibt drei wichtige Datenquellen, aus denen Sie wählen können, um Ihre Ziele bei der Überwachung des Netzwerkverkehrs optimal zu erreichen.

- Flussdaten– Die gängigste Datenquelle, die auch als Netzwerkflussüberwachung bezeichnet wird, ermöglicht Ihnen die Überwachung von Bandbreite und Netzwerkpaketen.

- Paketdaten – Die aus den Netzwerkpaketen extrahierten Paketdaten bieten Ihnen die Möglichkeit, die Nutzung Ihrer Dienste durch die Benutzer zu überwachen und sich über verdächtige Malware zu informieren.

- WLAN-Daten – Mit Hochgeschwindigkeits-WLAN (802.11ac) zur Netzwerküberwachung ermöglicht diese Datenquelle die Analyse des WLAN-Datenverkehrs.

Schritt 2: Erfassen Sie die wichtigsten Anwendungen, die in Ihrem Netzwerk laufen

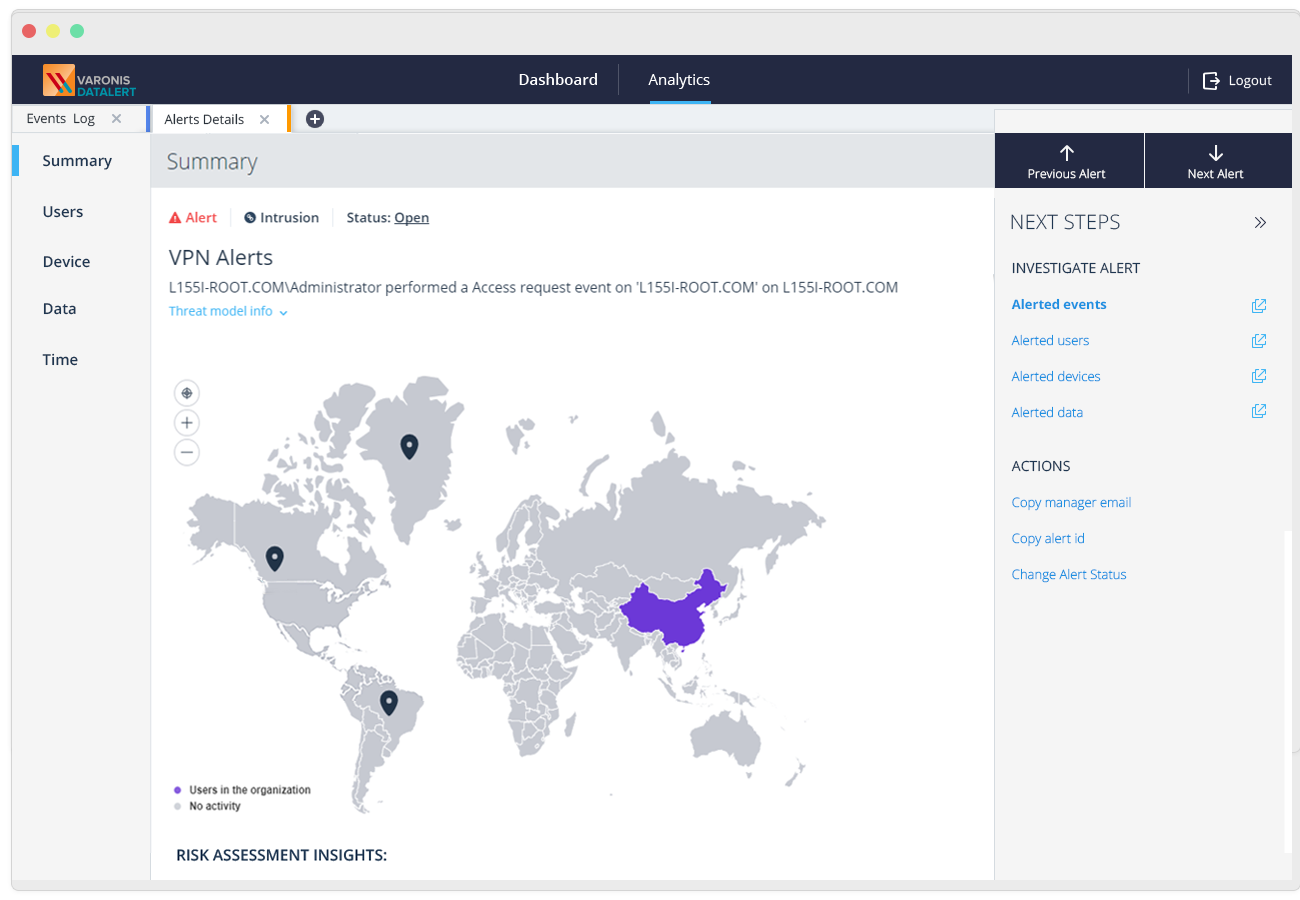

Nachdem Sie eine geeignete Datenquelle identifiziert haben, können Sie herausfinden, wie die Nutzer auf Ihr Netzwerk zugreifen, um die Nutzung bis dorthin zurückzuverfolgen, wo der Nutzer herkam. Eine Netzwerk-Topologiezuordnung ist ein spezielles Tool, das die Echtzeit-Datennutzung von Geräten, Schnittstellen, Anwendungen, VPNs und Benutzern in einem visuellen Kontext ermöglicht. Auf diese Weise können Sie den Verkehrsfluss in Ihrem Netzwerk darstellen und die unerwünschte Nutzung überwachen.

Schritt 3: Wenden Sie Netzwerküberwachungstools an

Zusätzlich zu einer Netzwerk-Topologiezuordnung gibt es mehrere Netzwerküberwachungswerkzeuge, mit denen Sie die volle Kontrolle über den Datenverkehr und die Sicherheit Ihres Netzwerks erhalten können. Es gibt heute eine Vielzahl von Netzwerküberwachungs-Tools auf dem Markt. Daher sollten Sie sich zunächst einen Überblick verschaffen, bevor Sie sich entscheiden, welche Tools für Ihr Budget und Ihren Technologie-Stack am besten geeignet sind.

Die drei besten Netzwerküberwachungstools

Hier sind einige der wichtigsten Netzwerküberwachungstools, die Sie in Ihrem Unternehmen implementieren können.

1. Wireshark

Wireshark ist eines der am weitesten verbreiteten Tools für die Netzwerküberwachung und -analyse. Es ist bekannt als leistungsfähiges Werkzeug für Systemadministratoren und IT-Experten in allen Bereichen. Wireshark erkennt Netzwerkprobleme schnell und ermöglicht Systemadministratoren die Behebung von Netzwerkfehlern in Echtzeit. Außerdem erkennt es verdächtige Aktivitäten im Netzwerk und bietet die Möglichkeit, den Datenverkehr genauer zu untersuchen und die Ursache des Problems zu ermitteln.

2. SolarWinds Network Performance Monitor

Als Teil der umfangreichen SolarWind-Suite an Netzwerkleistungstools ist der Network Performance Monitor eines der effektivsten und benutzerfreundlichsten Netzwerküberwachungstools auf dem Markt. SolarWinds NPM eignet sich hervorragend für die Überwachung von Netzwerken von mehreren Anbietern. Wenn Ihr Technologie-Stack also aus Komponenten verschiedener Marken oder Anbieter zusammengestellt ist, ist Solarwinds eine gute Wahl. Die Plattform ermöglicht auch die Überwachung der Verfügbarkeit, die Visualisierung von kritischen Pfaden und erweiterte Warnmeldungen.

3. DataDog

DataDog, ein neuerer Akteur auf dem Gebiet der Netzwerküberwachung, hat ein relativ beeindruckendes Netzwerküberwachungstool in Hinblick auf die Datenvisualisierung entwickelt. Mit DataDog können Administratoren den Netzwerkverkehr in einem gesamten cloudbasierten oder hybriden Netzwerk visualisieren. Für Benutzer, die visuell orientiert sind und ein bewährtes Tool zur Überwachung des Netzwerkverkehrs für Unternehmen suchen, ist die Überwachungsfunktion für die Netzwerkleistung von DataDog eine zuverlässige Option.

Drei Best Practices für die Datenverkehrsüberwachung für Sysadmins

Die Auswahl des richtigen Netzwerküberwachungstools ist nur das erste Puzzleteil. Hier sind einige Tipps für Systemadministratoren, wie sie das Beste aus ihren bestehenden Netzwerken herausholen und diese viel effektiver überwachen können.

1. Überwachen Sie alles, was Sie können

Lassen Sie sich nicht dazu verleiten, nur bestimmte Netzwerkkomponenten oder -kanäle zu überwachen, die Sie für besonders anfällig oder wichtig halten. Denn Probleme werden unweigerlich auch an Orten auftreten, an denen man sie am wenigsten erwartet. Die Überwachung von nur wenigen Ports eines Switches zum Beispiel schafft potenzielle blinde Flecken. Überwachen Sie alles, was Sie können, und decken Sie so viel Fläche wie möglich ab.

2. Interpretieren Sie die richtigen Datenquellen

Sie müssen den Unterschied zwischen Fluss- und Paketdaten kennen, damit Sie die Vorgänge in Ihrem Verkehrsüberwachungsprogramm richtig interpretieren können. Flussdaten eignen sich zum Beispiel hervorragend zum Aufspüren von unbefugtem WAN-Verkehr. Paketdaten hingegen können Administratoren beispielsweise auf verdächtige Malware- oder Trojanerangriffe hinweisen. Informieren Sie sich über Ihre Datenquellen und darüber, was man daraus lesen kann.

3. Überprüfen Sie Datenpakete sorgfältig

Datenpakete sind in der Regel der Ort, an dem bösartige Software oder Malware in Ihre Netzwerke übertragen wird. An dieser Stelle kommt ein robustes Netzwerküberwachungs-Tool in Kombination mit einer Art von Intrusion-Detection-System (IDS) ins Spiel. Stellen Sie außerdem sicher, dass Ihre Firewalls korrekt konfiguriert sind. So lässt sich die Wahrscheinlichkeit erhöhen, dass verdächtige Datenpakete gestoppt und untersucht werden.

Abschließende Überlegungen

Die Überwachung des Netzwerkverkehrs trägt zu einer robusten Cybersicherheitslage bei und warnt Systemadministratoren vor verdächtigen oder bösartigen Aktivitäten, bevor es zu größeren Schäden kommt. Die Überwachung des Netzwerkverkehrs ist jedoch nur ein Element einer effektiven Gesamtstrategie für die Netzwerksicherheit eines Unternehmens.

Sie sollten beispielsweise über eine NAC-Lösung zur Ergänzung der Datenverkehrsüberwachung nachdenken. Durch die Implementierung der richtigen Überwachungstools – und die Zusammenarbeit mit einem erfahrenen Partner wie Varonis – sind Sie in der Lage, bösartigen Code oder Software sofort zu stoppen und zu löschen.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.