Herausforderungen beim Management von Verteilerlisten

Aus Unternehmenssicht sind E-Mail-Verteilerlisten (VLs) eine gut eingeführte und taugliche IT-Methode. Folglich erfreuen sie sich großer Beliebtheit: Exchange-Administratoren verwenden sie häufig und erstellen eine Vielzahl von Active Directory-Objekten in ihren Domains.

VLs beschleunigen die virtuelle Zusammenarbeit: mit ihrer Hilfe lässt sich das Potenzial von Gruppen besser nutzen, Fragen können beantwortet, Ideen eingebracht und diskutiert sowie Neuigkeiten ausgetauscht werden. Beim Entwickeln und Warten des Linux-Betriebssystems wurden Patches jahrelang über eine Mailingliste verschickt…

Verteilerlisten sind wunderbar…einfach und praktisch – was könnte da noch schief gehen?

In der Praxis ist es eher problematisch VLs zu verwalten. Wie so ziemlich alles in der IT sind sie einem bestimmten Lebenszyklus unterworfen: Sie werden erstellt, verwendet und sind irgendwann veraltet. Wenn Mitarbeiter die Abteilung oder den Aufgabenbereich wechseln, sollte man die Verteilerlisten immer aktualisieren. Das ist selten der Fall.

Der zuständige Manager oder Abteilungsleiter ist schlicht zu beschäftigt, um auch der IT-Abteilung mitzuteilen, dass ein ehemaliger Mitarbeiter von den Listen gelöscht und ein neuer hinzugefügt werden sollte. Die Konsequenz: in den meisten Unternehmen gibt es eine ganze Reihe Verteilerlisten, die entweder komplett überflüssig sind oder ihren ursprünglichen Zweck nicht mehr erfüllen.

Aktuelle Optionen im Visier

Zahlreiche Unternehmen verwalten ihre Verteilerlisten in Exchange oder verwenden per E-Mail aktivierte Sicherheitsgruppen. Wir beleuchten die Vor- und Nachteile dieser Methode.

Verteilerlisten in Exchange

Verteilerlisten sind so alt wie Exchange selbst. Sie wurden schon immer verwendet, um über eine einzige E-Mail-Adresse Informationen an eine Gruppe von Nutzern zu senden. Sobald die E-Mail den Server erreicht, wird sie an alle Mitglieder verschickt. Dabei können Sie sogar zulassen (oder verhindern), dass alle Benutzer sehen, wer zur entsprechenden Gruppe gehört. Der größte Nachteil, wenn man Verteilerlisten in Exchange verwaltet: Die IT-Abteilung muss Nutzer manuell hinzufügen und entfernen.

Sicherheitsgruppen, per E-Mail aktiviert

Wenn eine Gruppe von Benutzern auf ähnliche Ressourcen zugreifen und häufig E-Mails an diese Gruppe versenden muss, bietet es sich an, universelle Sicherheitsgruppen zu verwenden, die per E-Mail aktiviert werden. Solche sicheren Gruppen sind sinnvoll, solange sämtliche Mitglieder auf der Verteilerliste stehen wollen. In der Praxis sieht das oft anders aus. Es gibt zusätzliche Nutzer, die auf bestimmte Ordner zugreifen wollen oder müssen, die aber nicht unbedingt auf der Verteilerliste stehen wollen. Statt diese Benutzer einfach mit in die Sicherheitsgruppe aufzunehmen, müssen sie für jeden Ordner manuell hinzugefügt und entfernt werden. Natürlich kann auch das Gegenteil der Fall sein: Benutzer, die nicht auf die Ressourcen der per E-Mail aktivierten Sicherheitsgruppe zugreifen sollten, möchten in den Verteiler aufgenommen werden. Dann ist sowieso eine neue Verteilerliste erforderlich.

Fazit: In einem Szenario, in dem die Nutzer der Sicherheitsgruppe und die Verteilerliste 1:1 übereinstimmen, können solche per E-Mail aktivierten Sicherheitsgruppen eine gute Option sein. Es gibt allerdings ein großes ABER, denn Sie können einen Nutzer nicht aus der VL nehmen, ohne zugleich seine Berechtigungen aufzuheben. Das mündet unter Umständen schnell ins Chaos.

Eine Herausforderung bleibt: manuelle Prozesse

Alles in allem sind Exchange-Verteilerlisten und per E-Mail aktivierte Sicherheitsgruppen absolut taugliche Features. Das Problem, die Nutzer manuell zu verwalten besteht jedoch nach wie vor. Will man IT-Kosten senken und Prozesse optimieren, gibt es Alternativen.

VL-Verwaltung an die im Unternehmen zuständigen Mitarbeiter delegieren und mit DataPrivilege automatisieren

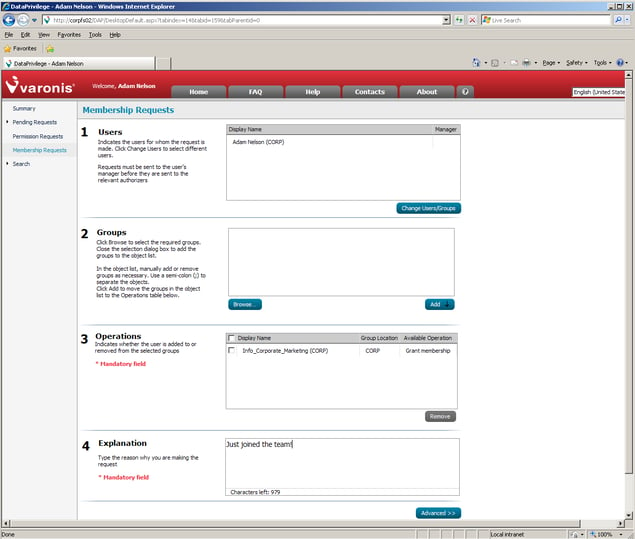

Will man den Aufwand für IT-Administratoren beim Verwalten von Verteilerlisten reduzieren nimmt man dafür am besten die Hilfe von Data Ownern in Anspruch. Mit Lösungen wie Varonis DataPrivilege sind die im Sinne eines ‚Need-to-Know’ Verantwortlichen – wie beispielsweise die entsprechenden Manager- autorisiert Berechtigungen zu erteilen und aufzuheben.

Sobald die Data Owner für die Verteilerlisten festgelegt sind, verwalten die Data Owner auch die Mitglieder und können die entsprechenden Anfrageprozesse automatisieren.

Sie können zudem anderen Mitarbeitern erlauben, Berechtigungen regelmäßig zu überprüfen, zu gewähren oder aufzuheben, denn realistisch gesehen benötigen selbst Data Owner manchmal Unterstützung.

Testen Sie Varonis DataPrivilege kostenlos, um Ihre Verteilerliste optimal und automatisiert zu verwalten…Damit IT-Administratoren sich darauf konzentrieren, Technologien zu managen und nicht Geschäftsprozesse.

Beispiel: Adam Nelson möchte vom Data Owner in den Verteiler “Corporate Marketing“ aufgenommen werden

The post Exchange-Verteilerlisten automatisiert verwalten appeared first on Varonis Deutsch.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.