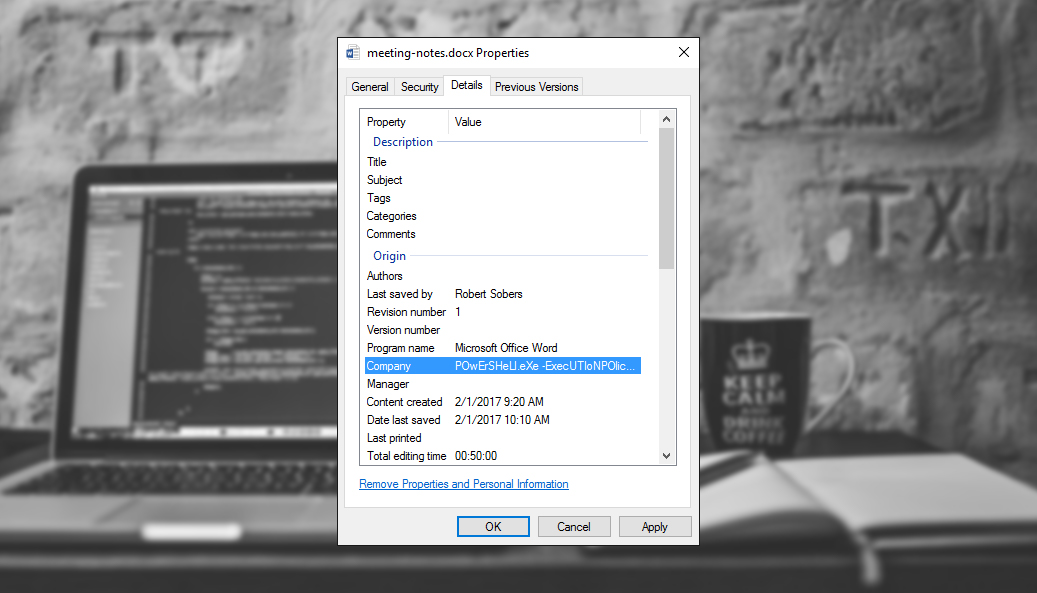

Haben Sie Dokumenteneigenschaften, wie „Unternehmen“, „Titel“ und „Kommentare“ schon mal als Übertragungselemente für schädliche Payloads angesehen? Werfen Sie einen Blick auf diesen raffinierten PowerShell-Payload in den Unternehmensmetadaten:

#powershell payload stored in office metadata

Document Properties -> Advanced Properties -> Summary -> Companyhttps://t.co/S8GfQt7Gei pic.twitter.com/BQqMe9uit0— JaromirHorejsi (@JaromirHorejsi) March 27, 2017

Hier finden Sie den vollständigen VirusTotal-Eintrag. Das Opfer des Angriffs öffnet das Office-Dokument und bei aktivierten Metadaten wird der in den Metadaten des Dokuments gespeicherte Payload ausgeführt und beginnt seine Arbeit. Es werden keine zusätzlichen Dateien auf das Laufwerk oder Netzwerk geschrieben.

Die Frage, ob DatAlert derartige Probleme erkennen könnte, kam in einem Twitter-Thread auf, sodass ich mich entschied eine Anleitung zu diesem Thema zu verfassen.

Auffinden schädlicher Metadaten mit Varonis

Was Sie brauchen: DatAdvantage, Data Classification Framework, DatAlert

Schritt 1: Hinzufügen erweiterter Dateieigenschaften zum Scannen vom Data Classification Framework.

- Öffnen der Varonis Management-Konsole

- Klicken Sie auf Konfiguration → Erweiterte Dateieigenschaften

- Fügen Sie eine neue Eigenschaft für das Feld hinzu, das Sie scannen wollen (z. B. „Unternehmen“)

(Hinweis: Vor Version 6.3. wurden die erweiterten Eigenschaften in DatAdvantage unter Extras → DCF und DW → Konfiguration → Erweitert erstellt)

Schritt 2: Definition einer Klassifizierungsregel für schädliche Metadaten

- Wählen Sie im Hauptmenü von DatAdvantage Extras → DCF und DW → Konfiguration

- Erstellen Sie eine neue Regel

- Erstellen Sie einen neuen Filter

- Wählen Sie Eigenschaften → Unternehmen (oder die Eigenschaft, die Sie scannen wollen)

- Wählen Sie „ähnlich“, um nach Teilstrings zu suchen

- Fügen Sie den schädlichen Wert hinzu, nach dem Sie suchen wollen (z. B., .exe oder .bat)

Schritt 3: Erstellen Sie eine Warnung in DatAlert, um informiert zu werden, wenn eine Datei mit schädlichen Metadaten erkannt wird

- Wählen Sie im Hauptmenü von DatAdvantage Extras → DatAlert

- Klicken Sie auf das grüne „+“, um eine neue Regel zu erstellen

- Klicken Sie auf das „Wo (betroffenes Objekt)“ Untermenü auf der linken Seite

- Neuen Filter hinzufügen → Klassifizierungsergebnisse

- Namen für die neue Regel auswählen (z. B. „Schädliche Metadaten“)

- „Dateien mit Treffern“ und „Trefferzahl (zu ausgewählten Regeln)“ größer als 0

Sie können die restlichen Details Ihrer Regel ausfüllen – wie die zu scannenden Systeme oder den gewünschten Erhalt der Warnungen etc.

Als zusätzliche Vorsichtsmaßnahme können Sie eine Data Transport Engine Regel basierend auf dem gleichen Klassifizierungsergebnis erstellen, um die Dateien, die mit schädlichen Metadaten gefunden werden, automatisch unter Quarantäne zu setzen.

Das war’s! Sie können Ihre „schädlichen Metadaten“ über die Zeit aktualisieren, wenn Sie Berichte von Malware-Forschern über neue oder ausgefeiltere Wege zur Verschlüsselung schädlicher Teile von Dokumentenmetadaten finden.

Wenn Sie bereits ein Varonis-Kunde sind, können Sie mit Ihrem zugewiesenen Varonis-Techniker einen Termin vereinbaren, um Ihre Klassifizierungsregeln und Warnungen zu überprüfen. Noch kein Varonis-Kunde? Worauf warten Sie noch? Holen Sie sich noch heute eine Demo für unsere Datenschutz-Plattform.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.