Wussten Sie, dass der 462 Seiten starke NIST 800-53-Datensicherheitsstandard über 206 Steuerungen mit über 400 Teilsteuerungen1 verfügt? Übrigens können Sie sich hier die komfortable XML-Version anzeigen lassen. PCI DSS steht dem mit hunderten Teilsteuerungen in seinen Spezifikationen in nichts nach. Und dann gibt es noch den weit verbreiteten IS0 27001-Datenstandard!

Nicht zu vergessen die Sicherheitsframeworks, wie etwa COBIT und NIST CSF, die eine Art Meta-Standard sind, der in andere Sicherheitskontrollen überführt. Bei Organisationen aus dem Gesundheits- oder Finanzwesen, die den US-Bestimmungen für Datensicherheit unterliegen, müssen HIPAA und die GLBA-Datenrichtlinien ebenfalls berücksichtigt werden. Und wenn Sie dem EU-Markt angehören, kommt die DSGVO zum Tragen; in Kanada ist es PIPEDA; auf den Philippinen ist es das, usw.

Die technische und juristische Komplexität reicht aus, um Teams von IT-Sicherheitsexperten, Rechtsanwälte, Wirtschaftsprüfer und Diplomaten bis ans Ende der Zeit auf Trab zu halten.

Als Sicherheitsblogger habe ich mich auch über die oben genannten Standards und Vorschriften gewundert und nachgedacht. Ich bin nicht der Erste, der das Offensichtliche bemerkt: Datenschutzstandards fallen in Muster, die sie alle sehr ähnlich machen.

Sicherheitskontrollverbindungen

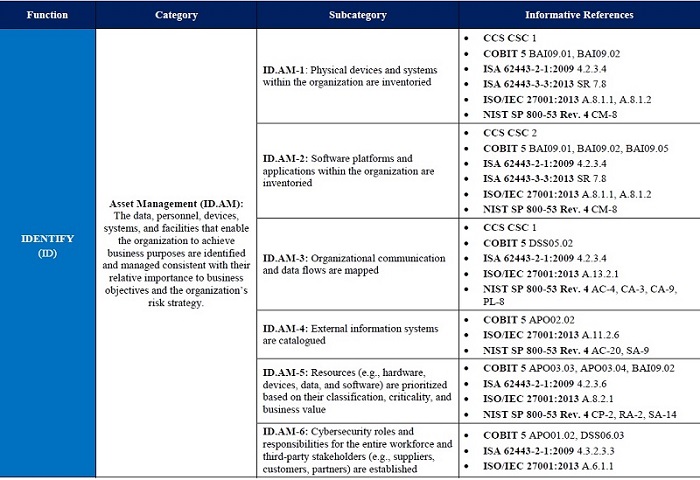

Wenn Sie eine gemeistert und umgesetzt haben, dann wird es wahrscheinlich auch bei anderen ähnlich gut funktionieren. Genau genommen ist das ein guter Grund, Frameworks zu nutzen. Beispielsweise können Sie mit NIST CSF Ihre Investitionen in ISO 27001 oder ISA 62443 durch ihre abbildungsunabhängige Steuerungsmatrix voll ausschöpfen (siehe unten).

Ich denke, wir sind uns alle darin einig, dass die meisten Unternehmen es unmöglich finden werden, alle Kontrollen in einem typischen Datenstandard mit der gleichen Aufmerksamkeit zu implementieren. Wann haben Sie beispielsweise das letzte Mal die Protokolle der physischen Zugriffsprüfung auf Ihre Datenübertragungsanlagen (NIST 800-53, PE-3b) überprüft?

Um es Unternehmen und ihren Mitarbeitern einfacher zu machen, haben einige der Normungsgremien weitere Richtlinien herausgegeben, die die riesige Liste der Kontrollen in erreichbare Ziele aufbrechen.

Die PCI-Gruppe verfolgt einen priorisierten Ansatz beim Umgang mit ihrem DSS: Sechs praktische Meilensteine, die sich in kleinere Teilmengen relevanter Kontrollen unterteilen. Sie bietet auch einen Praxisleitfaden, der — und das ist wichtig — Sicherheitskontrollen in drei breitere Funktionsbereichen einteilt: Bewertung, Behebung und Überwachung.

Auch wir haben ein interessantes Whitepaper erstellt, in dem wir diese Best Practices erläutern und erklären, wie Sie die Ergebnisse des Monitorings in die nächste Runde der Bewertungen zurückführen sollten. Kurzum: Sie befinden sich immer in einem Sicherheitsprozess.

NIST CSF, das selbst eine abgespeckte Version von NIST 800-53 ist, hat auch eine ähnliche Untergliederung seiner Kontrollen in breitere Kategorien, einschließlich Identifizierung, Schutz und Erkennen. Wenn Sie sich die CSF-Identifizierungskontrollen genauer ansehen, zu denen größtenteils die Inventarisierung Ihrer IT-Datenbestände und -Systeme gehört, werden Sie feststellen, dass das Hauptziel in diesem Bereich darin besteht, die Sicherheitsrisiken der erfassten Assets zu bewerten oder einzuschätzen.

Dateiorientierte Risikobewertung

Meines Erachtens bietet das Trio aus Bewertung, Schutz und Überwachung eine gute Möglichkeit, sämtliche Datensicherheitsstandards zu organisieren und anzuzeigen.

Beim Umgang mit diesen Datenstandards können Organisationen eine praktische Abkürzung über diese Kontrollen nehmen, basierend auf dem, was wir über die Art der Bedrohungen in unserer Welt wissen — und nicht auf den Datenstandards, die Verfasser beim Schreiben vor Augen hatten!

Wir befinden uns derzeit in einer Zeit mit stillen und heimtückischen Angreifern, die oftmals unerkannt über Phishing-E-Mails in Systeme eindringen sowie zuvor gestohlene Anmeldeinformationen oder Zero-Day-Schwachstellen nutzen. Sobald sie im System sind, bewegen sie sich mit Malware-freien Methoden unterhalb des Überwachungsradars, finden gewinnbringende Daten, um diese dann zu entfernen bzw. herauszuschleusen.

Selbstverständlich ist es wichtig, die Netzwerkinfrastruktur zu bewerten, zu schützen und zu überwachen, aber diese neuartigen Attacken legen nahe, dass das Hauptaugenmerk auf das Innere des Unternehmens zu richten ist.

Und da sind wir wieder bei einem beliebten IOS-Blog-Thema. Sie sollten Hackern auf jeden Fall das Auffinden wertvoller Daten — wie Kreditkarten- oder Kontonummern, Unternehmens-IP-Adressen — auf Ihren Dateisystemen erschweren und diese Angreifer so schnell wie möglich erkennen und aufhalten.

Denken Sie daher über Dateisysteme nach, wenn Sie wissen möchten, wie typische Datensicherheitskontrollen anzuwenden sind!

Für NIST 800.53 bedeutet das beispielsweise, Dateisysteme zu scannen, nach sensiblen Daten zu suchen, die ALCs oder Berechtigungen zu untersuchen und dann die Risiken zu bewerten (CM-8, RA-2, RA-3). Für die Behebung oder den Schutz würde dies bedeuten, dass Active Directory-Gruppen reorganisiert und ACLs stärker zurückgesetzt würden (AC-6). Zur Erkennung sollten Sie nach ungewöhnlichen Dateisystemzugriffen suchen, die wahrscheinlich auf Hacker hinweisen, die sich die Anmeldeinformationen von Mitarbeitern (SI-4) „ausleihen“.

Das Wichtigste ist, diese Datenstandards nicht bloß als gigantische Liste separater Kontrollen zu betrachten, sondern diese im Kontext „bewerten-schützen-überwachen“ zu sehen und dann für Ihre Dateisysteme anzuwenden.

In den nächsten Wochen werde ich mehr über eine daten- oder dateifokussierte Sicht auf Datensicherheitskontrollen berichten.

1 Woher wusste ich, dass NIST 800-53 über 400 Teilsteuerungen hat? Ich habe die XML-Datei ausgewählt und diese erstaunlichen zwei Zeilen von PowerShell ausgeführt:

[xml]$books = Get-Content 800-53-controls.xml$books.controls.control|%{$_.statement.statement.number}| measure -line

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)