Die immer länger werdende Liste aufsehenerregender Datenlecks zeigt, dass die herkömmlichen, perimeterorientierten Sicherheitsmaßnahmen nicht ausreichen, um die Herausforderungen der Datensicherheit im Cloud-Zeitalter zu bewältigen.

Nur sehr wenige Daten befinden sich auf Endpoints, die in erster Linie als Gateways zu den Orten dienen, an denen kritische Daten wirklich gespeichert sind – in komplexen Hybrid-Cloud-Umgebungen.

Die meisten Unternehmen nutzen Dutzende Kollaborations-Apps wie Microsoft 365, Google Workspace und Salesforce – alle enthalten geschäftskritische Daten. Hinzu kommen hybride NAS-Geräte, On-premise-Dateifreigaben, AWS, Azure und GCP. Da verwundert es nicht, dass Unternehmen den Überblick darüber verloren haben, wo sich ihre sensiblen Daten befinden, wer Zugriff darauf hat und ob sie angegriffen werden.

Hier kommt DSPM ins Spiel

Data Security Posture Management (DSPM, Management der Datensicherheitslage) bietet Transparenz darüber, wo sich sensible Daten befinden, wer Zugriff darauf hat, wie sie verwendet wurden und wie die Sicherheitslage des Datenspeichers oder der Anwendung ist.

DSPM ist zwar ein neues Akronym, Datenermittlung, Datenzugriffskontrolle und Datenüberwachung sind jedoch keine neuen Konzepte. Das Aufkommen von DSPM als Produktkategorie hat dazu beigetragen, der Datensicherheit in einer Zeit, in der die Datenflut, die Komplexität und das Risiko so hoch wie nie zuvor sind, die verdiente Aufmerksamkeit zukommen zu lassen.

Wir haben diesen Leitfaden erstellt, um Ihnen zu helfen, die verschiedenen Arten von DSPM-Lösungen zu verstehen, häufige Fallstricke zu vermeiden und Fragen zu stellen, um sicherzustellen, dass Sie eine Datensicherheitslösung kaufen, die Ihren individuellen Anforderungen entspricht.

Drei Bewertungstipps von CISOs

1. Führen Sie einen Proof-of-Concept (POC) durch

„Meine goldene Regel bei der Evaluierung einer neuen Technologie ist, Behauptungen mit einem POC zu validieren. Bei Anbietern, die sich weigern, einen POC durchzuführen, sollten Sie vorsichtig sein. Versuchen Sie, POCs auf Produktionssystemen oder Sandboxen durchzuführen, die den Umfang Ihrer Produktionsumgebung imitieren. Testen Sie bei DSPM die Datenklassifizierungsergebnisse auf falsch positive Ergebnisse.“

2. Fordern Sie eine Muster-Risikobewertung an

„Bitten Sie um einen anonymisierten Risikobericht eines echten Kunden – keine Marketingbroschüre. Auf diese Weise können Sie besser verstehen, ob der Anbieter die gewünschte Granularität und Tiefe bietet. Musterberichte können Ihnen helfen festzustellen,

ob sich ein POC lohnt.“

3. Lesen Sie echte Kundenbewertungen

„Seien Sie vorsichtig bei der Beurteilung von Anbietern auf der Grundlage von Auszeichnungen und Presse, denn vieles davon ist bezahlt. Suchen Sie nach validierten DSPM-Bewertungen von vertrauenswürdigen Quellen wie Gartner und Forrester. Bitten Sie darum, direkt mit Referenzkunden zu sprechen. Stellen Sie sicher, dass auf der Website Fallstudien von Kunden verfügbar sind. Sie wollen nicht der erste große Kunde sein.“

Nicht alle DSPM-Lösungen sind gleich

Viele Anbieter versuchen, auf der DSPM-Welle mitzureiten. Der Markt ist voll von Lösungen, die als DSPMs beworben werden, die aber Ihre Datensicherheitslage nicht wirklich verbessern oder dazu beitragen, Datenlecks zu verhindern.

Hier sind einige passive DSPM-ähnliche Lösungen, auf die Sie achten sollten:

Reine Datenermittlungs-DSPMs

Anbieter mit Wurzeln in den Bereichen Datenschutz und Governance geben vor, DSPMs anzubieten. Ihnen fehlt jedoch der Kontext, der notwendig ist, um zu erkennen, ob sensible Daten gefährdet sind, was zu nicht verwertbaren Informationen führt. Diese Produkte messen die Datensicherheit basierend auf der Menge sensibler Daten, ohne den Risikograd zu berücksichtigen, Probleme zu beheben oder Bedrohungen für Daten zu erkennen. DSPMs, die lediglich darauf abzielen, Daten zu entdecken, sind im Wesentlichen Datenkataloge.

Reine IaaS-DSPMs

Viele DSPM-Anbieter konzentrieren sich auf die drei großen IaaS-Plattformen (AWS, Azure und GCP), ignorieren aber andere wichtige Datenbereiche wie Cloud-Dateispeicher, On-premise-Dateifreigaben, SaaS-Apps und E-Mail. Datenbanken und Buckets sind zwar in Multi-Cloud-Umgebungen für die Sicherheit von entscheidender Bedeutung, Sie sollten jedoch nach einem DSPM-Anbieter suchen, der alle Ihre Datendomänen abdeckt, damit Sie eine umfassenden Überblick haben und konsistente Richtlinien anwenden können.

DSPM-Anbieter ohne Expertise im Bereich Cyber-Security

So wie Sie von Ihrem EDR/XDR-Anbieter erwarten, dass er über robuste Bedrohungsdaten und Forschungskapazitäten verfügt, sollten auch Ihre Datensicherheitsanbieter über Forschungsteams verfügen, die sich auf die Suche nach Schwachstellen, das Aufspüren von Bedrohungsakteuren und die Entwicklung neuer Bedrohungsmodelle konzentrieren.

Die fünf wichtigsten Dinge, auf die Sie bei einem DSPM achten sollten

1. Abdeckung aller Datendomänen und Datentypen

Die meisten großen Unternehmen speichern kritische Daten in drei großen Domänen: Dateien, SaaS und IaaS.

Der Kauf eines DSPM, der nur eine einzige Domain abdeckt, wäre wie der Kauf eines EDR, der nur für Macs funktioniert.

Ein einziges DSPM zu finden, das alle Datenspeicher abdeckt, die Ihr Unternehmen verwendet, ist wahrscheinlich unmöglich. Befolgen Sie hier die 80/20-Regel. Fragen Sie sich, wo sich Ihre wichtigsten Daten befinden und priorisieren Sie diese Datenspeicher.

Die DSPM-Abdeckung von Varonis

Varonis schützt Unternehmensdaten dort, wo sie sich befinden.

Varonis deckt strukturierte, unstrukturierte und halbstrukturierte Daten in allen drei Bereichen ab. Unsere Plattform bildet außerdem Angriffspfade, die den Zugriff auf Daten ermöglichen, ab und überwacht sie, darunter Directory-Dienste (Active Directory, Okta und Entra ID), Netzwerkverkehr von Proxy-Servern, VPNs, DNS und Firewalls sowie API/OAuth-Verbindungen.

Sehen Sie sich unsere gesamte Abdeckung an.

2. Genaue und skalierbare Datenklassifizierung

Datenermittlung und -klassifizierung sind ein grundlegendes Element von DSPMs. Viele Klassifizierungsprojekte scheitern jedoch, weil die Scan-Engine große Datensätze nicht verarbeiten kann oder zu viele falsch-positive Ergebnisse liefert, um verlässlich zu sein.

Suchen Sie nach einem DSPM mit Kunden, die der Größe und dem Umfang Ihres Unternehmens entsprechen. Stellen Sie während Ihres POC sicher, dass die Klassifizierung vollständige, kontextbezogene und aktuelle Ergebnisse liefern kann.

-

Ist Ihre Datenklassifizierung vollständig?

Scannt Ihr DSPM alle Ihre Daten oder verlässt es sich zu sehr auf Stichproben oder „prädiktives“ Scannen?

Die Stichprobenerstellung kann bei Datenbanken effektiv sein, funktioniert aber nicht für große Dateispeicher wie NAS-Arrays oder Objektspeicher wie S3 und Azure Blob. Anders als bei einer Datenbank können Sie nicht davon ausgehen, dass, nur weil Sie 2 TB eines S3-Kontos gescannt und keine sensiblen Inhalte gefunden haben, die anderen 500 TB an Daten nicht sensibel sind. -

Hat Ihre Datenklassifizierung Kontext?

Was passiert, nachdem Sie sensible Daten gefunden haben? Liegen die Daten offen?

Die meisten Unternehmen sind von der Menge an sensiblen Dateien und Datensätzen, die sie finden, überrascht – und schon morgen oder übermorgen ändert sich die Liste wieder. Wenn Ihr DSPM keine Berechtigungen zuordnet oder Zugriffsaktivitäten verfolgt, ist es praktisch unmöglich, etwas dagegen zu unternehmen.

Werden sie genutzt? Wer ist der Eigentümer der Daten? -

Ist Ihre Datenklassifizierung aktuell?

Scannt und klassifiziert Ihr DSPM Daten, die erstellt und geändert werden?

Wenn Ihr DSPM keinen Echtzeit-Audit Trail der Datenaktivität führt, muss seine Klassifizierungs-Engine das letzte Änderungsdatum für jedes einzelne Objekt überprüfen, um zu wissen, ob es erneut gescannt werden muss, oder in bestimmten Intervallen (in der Regel monatlich oder vierteljährlich) einen vollständigen erneuten Scan durchführen.

Die branchenführende Datenklassifizierung von Varonis

Die Datenklassifizierung von Varonis ist umfassend. Wir scannen Kundenumgebungen mit mehreren Petabyte vollständig und betrachten die Sensibilität im Kontext von Berechtigungen und Aktivitäten.

Die Klassifizierungsergebnisse von Varonis sind immer aktuell, da unsere Aktivitätsprüfung erstellte oder geänderte Dateien erkennt. Dadurch muss nicht jede Datei erneut gescannt oder das Datum der letzten Änderung überprüft werden.

Varonis-Datenklassifizierung

3. Tiefgreifende Analyse über die Datenklassifizierung hinaus

Was bedeutet es, eine Plattform wirklich zu „abzudecken“?

Viele DSPM-Anbieter geben an, eine Plattform abzudecken, wenn sie eine Verbindung mit ihr herstellen können, unabhängig davon, ob sie tatsächliche DSPM-Funktionen für sie bieten. Einige Anbieter geben sogar vor, einen Datenspeicher abzudecken, aber in Wirklichkeit stellen sie Ihnen lediglich ein Entwickler-SDK zur Verfügung, und Sie müssen Ihren eigenen Konnektor erstellen.

DSPM muss über die Beantwortung der Frage, ob eine Datei oder ein Objekt sensibel ist, hinausgehen und berücksichtigen, ob das Risiko eines Datenlecks besteht. Fragen wie die folgenden sollten beantwortet werden:

- Werden unsere Daten genutzt? Von wem? Gibt es ungewöhnliche Zugriffsmuster, die auf eine Gefährdung hinweisen könnten?

- Sind unsere sensiblen Daten korrekt gekennzeichnet, sodass unsere nachgelagerten DLP-Kontrollen funktionieren?

- Sind sensible Daten öffentlich einsehbar? Für alle Mitarbeitenden? Für Personen, die keinen Zugang benötigen?

- Sind unsere sensiblen Daten in nicht genehmigten Repositories gespeichert? Verstoßen wir gegen Anforderungen zur Datenaufbewahrung?

- Wie hoch ist die Wahrscheinlichkeit, dass ein kompromittierter Benutzer sensible Daten exfiltrieren könnte?

- Welche Daten sind veraltet und können archiviert oder gelöscht werden?

Mit der folgenden Bewertungskarte mit acht wichtigen DSPM-Komponenten und zwei Bonusfragen können Sie den Umfang der Abdeckung eines Anbieters für verschiedene Plattformen in Erfahrung bringen:

Stellen Sie diese Fragen, wenn Sie eine DSPM-Lösung für Ihr Unternehmen evaluieren.

Ansprüche vs. wirksame Berechtigungen

Eine der kritischsten Fragen bei der Datensicherheit lautet: Wer kann auf sensible Daten zugreifen?

Diese Frage ist nicht immer einfach zu beantworten. Die Berechnung der tatsächlichen wirksamen Berechtigungen eines Benutzers in Echtzeit kann eine rechnerische Herausforderung sein und geht weit über die bloße Berichterstattung über die Berechtigungen eines Benutzers hinaus. Diese Aufgabe ist für Plattformen wie Microsoft 365 und Salesforce, die äußerst komplexe Berechtigungsmodelle haben, besonders schwierig.

Ansprüche sind Berechtigungen oder Rechte, die einem Benutzer, einer Gruppe oder einer Entität zugewiesen werden. Sie sind wie Schlüssel an einem Schlüsselbund.

Wirksame Berechtigungen sind die Berechtigungen eines Benutzers oder einer Entität für eine Ressource. Sie berücksichtigen die kumulative Wirkung aller Ansprüche und Zugriffskontrolleinstellungen, einschließlich Vererbung, Stummschaltungsberechtigungen, Gruppenmitgliedschaften, explizite Berechtigungen, globaler Zugriff und andere dynamische Faktoren. Sie sind die Türen, die mit den Schlüsseln geöffnet werden.

Die Fähigkeit Ihres DSPM, wirksame Berechtigungen zu visualisieren, ist für die Untersuchung von Sicherheitsverstößen, Compliance-Audits und andere Anwendungsfälle im Bereich Datensicherheit von entscheidender Bedeutung. Diese Visualisierung ist nicht möglich, ohne spezielle Konnektoren für jeden Datenspeicher und jede Anwendung zu erstellen.

Die umfassende Datentransparenz von Varonis

Varonis geht in die Tiefe und in die Breite und versammelt alle acht Komponenten von den meisten Plattformen, die wir überprüfen.

Wir verfügen über mehr als 150 Patente, von denen sich viele auf die Kombination von Metadaten beziehen, um kritische Fragen zur Datensicherheit zu beantworten, etwa: „Welche Daten sind sensibel, exponiert und veraltet?“ oder „Auf welche sensiblen Daten kann ein Benutzer in unserer gesamten Umgebung zugreifen?“

Varonis automatisiert die Sanierung in großem Umfang.

Unsere einzigartige Metadatenanalyse ermöglicht es uns auch, die Sanierung in großem Maßstab zu automatisieren. Da wir z. B. wissen, ob Berechtigungen genutzt werden oder nicht, können wir überflüssige Berechtigungen einfach zurücknehmen und dabei sicher sein, dass kein Geschäftsprozess unterbrochen wird.

4. Automatisierte Sanierung

CISOs brauchen kein weiteres Produkt, das ihnen mitteilt, dass sie Probleme haben, ohne eine automatisierte Möglichkeit anzubieten, diese zu beheben. Suchen Sie nach einer DSPM-Lösung, die über die Sichtbarmachung hinausgeht und die Problembehebung auf den überwachten Datenplattformen automatisiert.

Wenn ein Anbieter angibt, dass er eine automatisierte Sanierung anbietet, fragen Sie:

- Nehmen Sie Änderungen an der Zielplattform vor, um das Risiko zu beseitigen?

- Können Sie die Änderung simulieren, bevor Sie sie festschreiben?

- Welche spezifischen Datenrisiken können Sie automatisch beheben?

- Können Sie die Sanierung nativ automatisieren oder muss auf eine Schaltfläche geklickt oder ein selbst entwickeltes Skript ausgeführt werden?

Oft behaupten Anbieter, dass die Sanierung automatisiert ist, obwohl sie tatsächlich ein ServiceNow-Ticket (oft als „Ergebnis“ oder „Fall“ bezeichnet) öffnen, das ein menschlicher Data Owner untersuchen, bearbeiten und manuell schließen muss.

Automatisierte Sanierung von Varonis

Varonis behebt kontinuierlich und automatisch Datensicherheitsrisiken.

Beseitigen Sie riskante Berechtigungen, Fehlkonfigurationen, Geisterbenutzer, Freigabelinks und mehr ohne manuellen Aufwand. Varonis bietet vorgefertigte Sanierungsrichtlinien, die Sie an Ihr Unternehmen anpassen können.

Passen Sie vorgefertigte Richtlinien an, um in Varonis automatisch Sanierungsmaßnahmen zu aktivieren.

5. Verhaltensbasierte Alerts und Incident Response in Echtzeit

Daten sind das Ziel fast aller Cyberangriffe und Insider-Bedrohungen.

Das Auffinden sensibler Daten und die Sicherstellung, dass nur die richtigen Personen Zugriff darauf haben, sind für die Aufrechterhaltung einer starken Datensicherheit unerlässlich. DSPM muss jedoch auch in der Lage sein, den Datenzugriff zu überwachen, Sie bei anormalem Verhalten zu warnen und Bedrohungen in Echtzeit zu stoppen.

Wie wir bereits erwähnt haben, ist es ein Warnsignal, wenn Ihr DSPM-Anbieter nicht über eine Incident Response-Funktion und ein Cyber-Security-Forschungsteam verfügt, das regelmäßig datenzentrierte Bedrohungsanalysen veröffentlicht.

Suchen Sie nach einem DSPM-Anbieter, der Data Detection and Response (DDR) integriert und Folgendes bieten kann:

- Protokollierung aller datenbezogenen Aktionen, nicht nur von Alerts.

Während einer Untersuchung benötigen Sie einen vollständigen durchsuchbaren forensischen Audit Trail in Ihrem DSPM. Sie möchten nicht in Ihr SIEM springen müssen oder mit leeren Händen dastehen, wenn Sie alle Aktionen zu einem bestimmten Datensatz sehen möchten. - Alerts bei Verhaltensanomalien.

Wenn Ihr DSPM nur über statische, regelbasierte Alerts verfügt (z. B. Alerts, wenn ein Benutzer mehr als 100 Dateien in weniger als einer Minute ändert), laufen Sie Gefahr, getarnte Angriffe und Insider-Bedrohungen zu übersehen. Finden Sie ein DSPM mit datenzentrierten Funktionen für die Analyse des Benutzer- und Entitätsverhaltens (UEBA). - Hilfe bei der Incident Response.

Hat Ihr DSPM-Anbieter ein Team, das Ihnen bei der Untersuchung eines Vorfalls helfen kann? Können seine Alerts zumindest an Ihr SIEM, SOC oder SOAR gesendet werden, damit Ihr eigenes Incident Response Team reagieren kann, wenn sensible Daten bedroht sind?

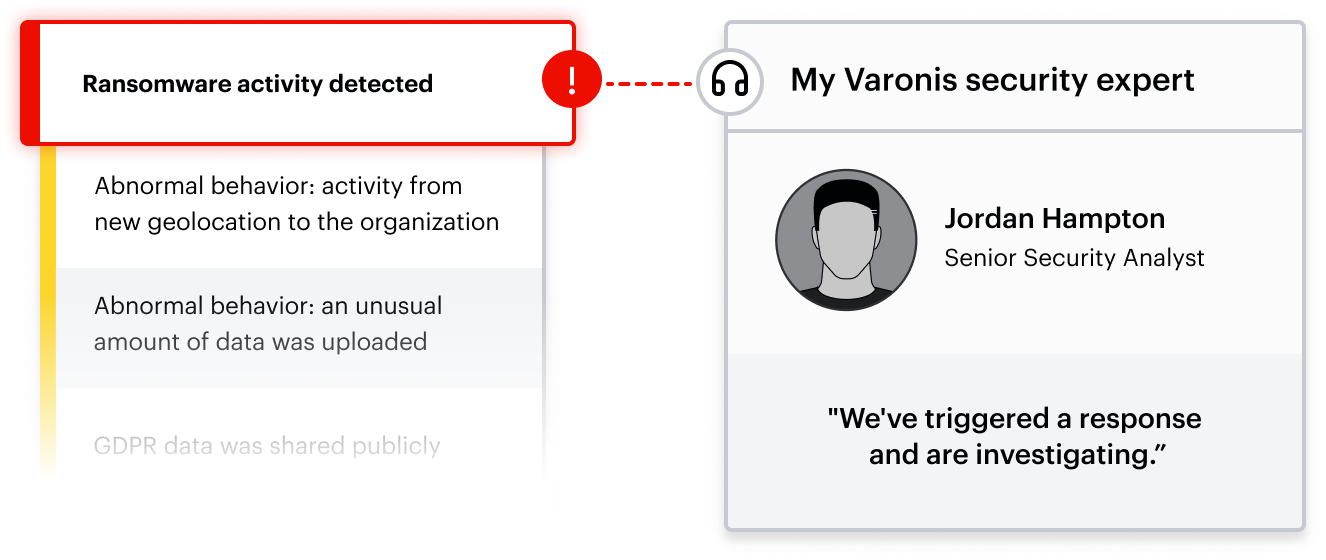

Die datenzentrierte UEBA von Varonis

Varonis überwacht die Datenaktivität in Echtzeit und bietet Ihnen einen vollständigen, durchsuchbaren Audit Trail der Ereignisse in Ihren Cloud- und On-premise-Daten, um Datenlecks zu stoppen.

Hunderte von fachkundig erstellten Bedrohungsmodellen erkennen automatisch Anomalien und warnen vor ungewöhnlichen Dateizugriffen, E-Mail-Sende-/Empfangsvorgängen, Änderungen von Berechtigungen, Geo-Hopping und vielem mehr. Varonis bietet außerdem Managed Data Detection and Response (MDDR).

Mit Varonis MDDR schützen wir Ihr Unternehmen rund um die Uhr mit Incident Response, Alert-Überwachung und Security Posture Management vor schwerwiegenden Datenlecks.

Ihre Daten. Unsere Mission.

Wir hoffen, dieser Leitfaden hilft Ihnen bei der Suche nach einem DSPM-Anbieter, der die gewünschten Ergebnisse erzielen kann! Wenn Sie Fragen haben, zögern Sie nicht, uns zu kontaktieren.

Die Einrichtung unserer kostenlosen Daten-Risikobewertung dauert nur wenige Minuten und bietet sofortigen Mehrwert. In weniger als 24 Stunden haben Sie einen risikobasierten Überblick über die wichtigsten Daten und einen klaren Weg zur automatischen Datensicherheit.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.