Anfang dieses Jahres haben wir über Forschungsergebnisse des Computer Emergency Response Teams (CERT) der Carnegie Mellon University (CMU) berichtet. Es ging im Speziellen um Insider-Bedrohungen. Die Forscher der CMU hatten herausgefunden, dass sich die Ziele von Insider-Angriffen grob in drei Kategorien einteilen lassen: finanzielle Bereicherung, Sabotage und Diebstahl geistigen Eigentums.

Bei der dritten Kategorie, dem Diebstahl geistigen Eigentums, spielt eine interessante psychologische Komponente eine Rolle. Darauf gehen wir im ersten Beitrag unserer neuen Blog-Serie zu Insider-Bedrohungen näher ein.

Bei der beschriebenen Form des Diebstahls werden vertrauliche Dokumente, Verträge, Pläne, Kundenlisten bis hin zu Handelsgeheimnissen entwendet. Es geht also nicht um personenbezogene Daten wie Passwörter und Kreditkarten- oder Sozialversicherungsnummern, über die sich der Dieb finanziell bereichern könnte.

Arbeitnehmer gegen Arbeitgeber

Die Studie der CMU zum Diebstahl geistigen Eigentums basiert auf Analysen aus einer Datenbank mit über 700 Fällen. Dabei wurde speziell nach solchen Beispielen gefiltert, in denen der Insider – ein US-Bürger – letztendlich gerichtlich verfolgt wurde und genügend Informationen vorlagen, um einen tieferen Einblick in die Methodik und Struktur der Tat zu gewinnen.

Die CMU fand 48 Fälle, auf die diese Kriterien zutrafen.

Der Diebstahl geistigen Eigentums ist häufig sowohl für den Arbeitnehmer als auch für den Arbeitgeber eine heikle Angelegenheit, weil der Insider vielfach eine direkte Verbindung zu genau diesem geistigen Eigentum hatte: Rund 60 Prozent der Arbeitnehmer haben nämlich Inhalte entwendet, die sie selbst mit entwickelt hatten oder auf die sie nach dem Unterzeichnen einer entsprechenden Vereinbarung legitim zugreifen durften.

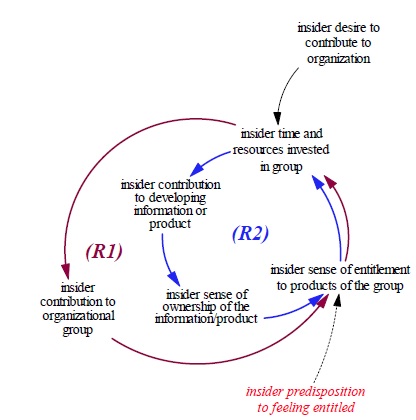

Source: A Preliminary Model of Insider Theft of Intellectual Property (CMU CERT)

Die Forscher der CMU sprechen in solchen Fällen von „Entitled Independents“, also Einzelpersonen, die einem bestimmten persönlichen Anspruch mit diesem geistigen Eigentum verknüpfen. Dabei handelt es sich um Arbeitnehmer, die eine besondere Beziehung zu dieser Art geistigen Eigentums entwickeln.

Als Akademiker haben die CMU-Mitarbeiter selbstverständlich Erklärungsmodelle erarbeitet und kamen zu folgendem Schluss: Wie die meisten Arbeitnehmer entscheiden sich auch solche Mitarbeiter für ein Unternehmen, um dort etwas zu bewegen, einen Beitrag zu leisten. So weit, so gut.

Insider, die direkt in die Konzeption oder Entwicklung eines Produkts eingebunden sind, entwickeln proportional umso höhere Ansprüche, je mehr Arbeitsleistung sie in das geistige Eigentum investiert haben. Daran ist zunächst nichts Ungewöhnliches. Bei einigen Arbeitnehmern geht das Anspruchsdenken jedoch so weit, dass sie das geistige Eigentum komplett für ihr eigenes halten.

Daher sollten Unternehmen zukünftige Mitarbeiter, die direkt mit dem für die Firma wichtigsten intellektuellen Kapital arbeiten, nicht nur Geheimhaltungs- und sonstige Rechtsdokumente sowie Vereinbarungen unterzeichnen lassen.

Genauso wichtig ist es, die Sicherheitsrichtlinien ausführlich zu erläutern, Mitarbeiter im Rahmen der Einarbeitung entsprechend zu schulen und Informationen darüber zu vermitteln in welchen Fällen ein Unternehmen berechtigt ist Mitarbeiter zu überwachen. Die Forschungsergebnisse der CMU belegen, dass diese Schritte tatsächlich abschreckend wirken und helfen die Zahl der Insider-Angriffe zu verringern.

Geistiges Eigentum und überzogene Ansprüche

Was dann oft als Nächstes passiert, wird die Leser unserer bisherigen Blog-Beiträge zu Insider-Angriffen nicht weiter überraschen: Ein Ereignis löst bei dem späteren Täter eine grundlegende Verärgerung seiner Haltung aus.

Zu den Auslösern gehören Stellenangebote anderer Firmen, ebenso verweigerte Beförderungen, Enttäuschung über die Entwicklung des Unternehmens, Probleme mit dem Spesenkonto und dergleichen mehr.

Bei Arbeitnehmern mit einer entsprechenden psychischen Disposition steigt nun die Wahrscheinlichkeit, dass sie geistiges Eigentum stehlen. Softwareentwickler stehlen vielleicht wichtige Codebestandteile, Vertriebsmitarbeiter nehmen Kundendaten mit und Führungskräfte kopieren Dokumente zur strategischen Ausrichtung oder Produktplanung.

Verblüffend an diesen 48 Fällen ist vor allem der hohe Prozentsatz von Insidern – über 40 Prozent –, die keinerlei Vorkehrungen getroffen haben, um den Diebstahl zu verschleiern. Insider, die personenbezogene Daten stehlen oder Sabotage betreiben wollen, testen nämlich im Vorfeld normalerweise zunächst die Sicherheitsvorkehrungen.

Doch manch einer der Insider mit überzogenen Ansprüchen fühlt sich derart im Recht, dass er sich das geistige Eigentum ganz offen aneignet. Er ist der Ansicht, dass es tatsächlich sein Eigentum ist.

Analyse des Nutzerverhaltens und Diebstahl geistigen Eigentums

Wo man das Risiko von Insider-Bedrohungen eindämmen will, spielt die Analyse des Nutzerverhaltens eine tragende Rolle.

Allerdings ist bei dieser speziell ausgeprägten Form von Anspruchsdenken mehr Fingerspitzengefühl gefragt als sonst. IT-Sicherheitsteams sollten in einem ersten Schritt feststellen, wo im Dateisystem das wichtigste geistige Eigentum (Code, Verträge, Präsentationen usw.) gespeichert ist.

Als Nächstes sollten sie spezifische, differenzierte Regeln für die Analyse des Nutzerverhaltens festlegen, um Zugriffe auf einzigartige Inhalte nachzuverfolgen. Denn geistiges Eigentum zeichnet sich meist durch genau diese Einzigartigkeit aus. Das ist alles andere als trivial und erfordert intensive Gespräche mit dem Management.

Die Regeln, die dann am Ende entwickelt werden halten einen zielstrebigen Insider vielleicht nicht davon ab geistiges Eigentum zu entwenden. Doch mit Hilfe dieser Regeln lässt sich der Dieb dingfest machen. Schließlich handelt es sich um einen Insider, dem rechtmäßig besondere Zugriffsrechte gewährt worden sind. Daher kommt es an dieser Stelle nicht selten zu „false positives“. Doch zumindest ist ein Unternehmen dann im Besitz der erforderlichen gerichtsverwertbaren Beweise.

Im nächsten Beitrag dieser Reihe gehen wir genauer auf die Regeln ein mit denen sich der Diebstahl geistigen Eigentums durch Insider aufdecken lässt. Der Schwerpunkt dann: Software-Diebstähle erkennen.

The post Diebstahl geistigen Eigentums, Teil 1: Insider und ihre missverstandenen Ansprüche appeared first on Varonis Deutsch.