Die Vorteile der User Behavior Analysis (UBA) in der Praxis

Viele der massiven Datenschutzverletzungen der letzten Wochen und Monate weisen strukturelle Ähnlichkeiten auf. Sie beginnen beispielsweise bei jemandem, der bereits ein Insider ist, so wie Snowden, oder die Angreifer haben sich in den Besitz der Login-Daten eines Mitarbeiters gebracht wie es beim OPM Hack (Office of Personnel Management) und beim Angriff auf die Handelskette Target der Fall war. Egal ob Mitarbeiter, externer Dienstleister oder Hacker, was Insider-Bedrohungen gemeinsam haben ist, dass sie schwer zu entdecken und noch schwerer zu verhindern sind.

Bereits in früheren Blogs haben wir uns mit der Analyse des Nutzerverhaltens beschäftigt. In diesem Blog wollen wir uns im Detail mit der Anatomie einer Datenschutzverletzung beziehungsweise dem „Lebenszyklus“ eines Datenlecks beschäftigen. Und damit, wie man die User Behavior Analysis (kurz UBA) so nutzen kann, dass sie tiefere Einblicke in wichtige Bereiche gibt. Und zwar genau die Bereiche, die von den üblichen Sicherheits-Tools nicht unbedingt erfasst werden (können).

Dazu gehören beispielsweise:

- Das eigentliche Benutzerverhalten

- Dateiaktivitäten/bestimmte Muster, die in Zusammenhang mit Daten auftreten

- Damit verbundene, potenzielle Sicherheitsrisiken

- Soziale Verbindungen

Grundsätzlich können UBA-Systeme schon eine ganze Menge. Sie überwachen nämlich nicht nur das Nutzerverhalten. Sie sind auch in der Lage Beziehungen zwischen Daten und Benutzern herzustellen und auf Basis lernender Algorithmen ein als „normal“ definiertes Muster zu erstellen und spätere Abweichungen davon zu erkennen. Sieht man sich an, welche Ziele Angreifer ins Visier nehmen, sind das zu einem sehr großen Teil unstrukturierte Daten, die in E-Mails, Word-Dokumenten, Präsentationen, Fileshares und so weiter gespeichert sind. In aller Regel sind das sensible, wenn nicht sogar hoch vertrauliche Daten. Und es sind genau die Daten von denen Unternehmen die weitaus meisten haben und über die sie im Umkehrschluss am wenigsten wissen.

Hat man die Möglichkeit neben den Zugriffsaktivitäten auch die zugehörigen Metadaten zu erheben (über verschiedene Plattformen hinweg), sie zusätzlich zu analysieren und zu klassifizieren sowie diese Informationen mit einer Analyse des Nutzerverhaltens zu kombinieren, ergibt sich ein weit kompletteres und vor allem aktuelles Bild. Anomalien beim Zugriffsverhalten oder verdächtige Aktivitäten sind beispielsweise auf Basis von automatisierten „Bedrohungsmodellen“ sehr frühzeitig zu erkennen und damit potenzielle Datenschutzverstöße, Leaks und Insider-Aktivitäten im Anfangsstadium.

Was bei einer Datenschutzverletzung passiert, oder passieren kann….

Ein Rückblick, nebst einigen Zahlen, auf die spektakuläre Datenschutzverletzung bei Sony: Gestohlen wurden nicht weniger als 47.000 Sozialversicherungsnummern, Gehaltslisten, persönliche Daten und Adressen, ebenso wie Visa- und Ausweisnummern, Steueraufzeichnungen, über 30.000 vertrauliche Geschäftsdokumente, dazu die E-Mail-Korrespondenz auf C-Level sowie private Schlüssel zu den Sony-Servern. Also so ziemlich alles was man stehlen kann, wurde auch gestohlen. Kostenpunkt allein für die Bereinigung: 15.000.000 U$-Dollar. Weitere Kosten im Fiskaljahr: 35.000.000 U$-Dollar.

Die „Kill Chain“…

Grundsätzlich wiederholen sich bei einem Angriff dieser Art im Prinzip diese fünf Phasen:

1. Die Erkundungsphase: Einem Angreifer ist es mit Hilfe gestohlener Anmeldedaten (beispielsweise über eine Phishing-Mail) gelungen ins System einzudringen. Mit Hilfe der entsprechenden Tools verschafft sich der Eindringling jetzt einen Überblick über das komplette System.

2. Erst dann folgt das eigentliche Infiltrieren des Systems beispielsweise über eine Malware, die auf einem oder mehreren Servern deponiert wird; versehen mit den Anmeldeinformationen eines geeigneten Mitarbeiters, um die Malware dort problemlos ausführen zu können.

3. Ist es gelungen Passwörter zu erbeuten, kann der Angreifer die ursprünglich vergebenen Berechtigungen leicht manipulieren und vor allem erweitern. So lassen sich Benutzernamen-/Passwortkombinationen für alle möglichen Ziele erstellen, vom internen System bis hin zum Twitter-Account der betreffenden Firma.

4. Ein wahrer Schatz sind klarschriftliche Passwörter; in aller Regel haben Angreifer damit Zugriff auf alles, was sie brauchen und auf das gesamte geistige Kapital des Unternehmens. Selbst Zertifikate und RSA-Token-Informationen sind dann nicht mehr sicher.

5. Und auf dieser Basis lassen sich enorme Mengen sensibler und vertraulicher Daten aus einem Unternehmen heraus schleusen. Siehe unser Sony-Beispiel.

Die „Kill Chain“….durchbrechen

Bei Sony haben Hacker es geschafft, die komplette „Kill Chain“ unbehelligt zu durchlaufen. Sie wurden nirgendwo aufgehalten oder auch nur bemerkt. An welcher Stelle dieser Kette hätte eine Analyse des Benutzerverhaltens helfen können und mit welchen Methoden?

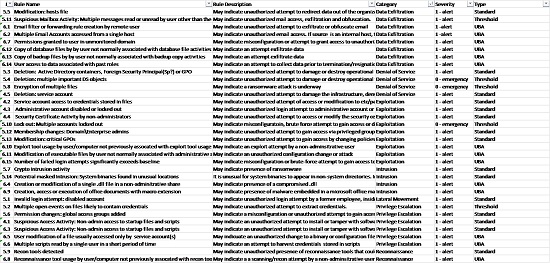

Sehr kleinteilig und detailliert gesetzte Regeln sind ein probates Mittel, um alle möglichen Formen unerwünschter und/oder gefährlicher Aktivitäten aufzudecken. Wie viele Regeln das in der Praxis sind, welche anormalen Verhaltensweisen sie identifizieren und mit welchen Arten potenzieller Datenschutzverletzungen sie assoziiert sind, zeigt das Schaubild.

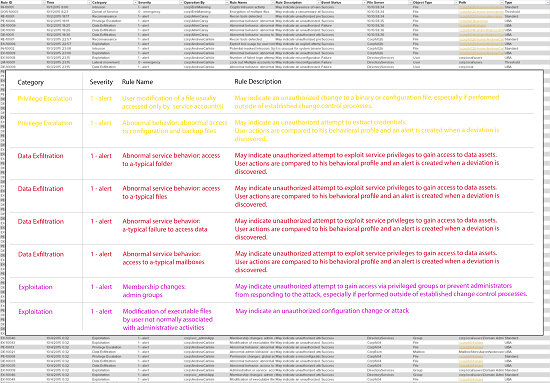

Wie Sony den Datenschutzskandal möglicherweise hätte vermeiden können, visualisiert die nächste Abbildung.

Man kann durchaus davon ausgehen, dass bei einem detaillierten Regel-Set wie in diesem Falle an irgendeiner Stelle innerhalb der „Kill Chain“ eine der Regeln angesprochen worden wäre und sie eine entsprechende Benachrichtigung ausgelöst hätte. Sei es eine Zugriffsaktivität auf eine sensible Datei oder einen sensiblen Ordner, sei es ein abweichendes Benutzerverhalten oder eine andere Anomalie.

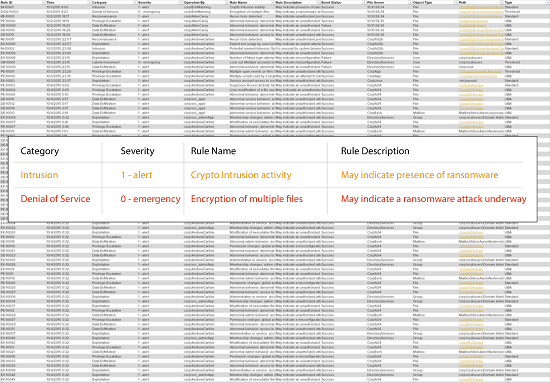

Was den Sony Hack anbelangt bewegen wir uns hier im Bereich der Spekulation. Über 30 % unserer Kunden aber haben (laut einer Kundenbefragung von Varonis) mit dieser Methode verdächtige Insider-Aktivitäten aufgedeckt sowie Malware und Ransomware wie Cryptolocker aufgespürt.

Ein Kunde aus dem Bereich Finanzdienstleistungen identifizierte über den Audit-Trail alle Benutzer, die auf die korrumpierte Datei zugegriffen hatten. Danach stellte er eine spezielle Suchanfrage in Bezug auf einen bestimmten Nutzer und sah, dass von genau diesem Benutzerkonto bereits über 400.000 Zugriffe erfolgt waren. In dem Moment war klar, dass es sich um einen Virus handeln musste.

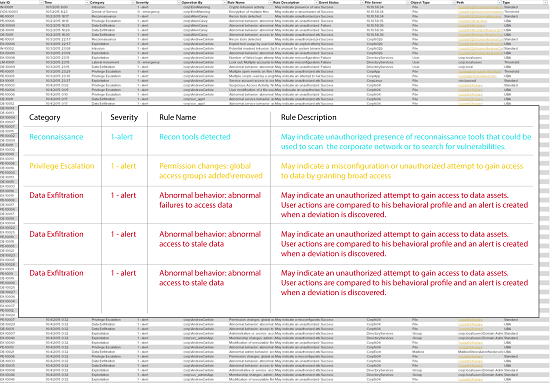

Eine Militäreinrichtung war mit einem Fall konfrontiert, dem Snowden-Leak nicht ganz unähnlich. Ein Administrator, also ein Insider ausgestattet mit den entsprechenden Zugriffsrechten, hatte hunderte von Dateien abgezogen und an Journalisten weitergegeben, ohne dass etwas bemerkt worden war. In diesem Fall nicht ganz unwichtig: Die Einrichtung hatte Millionen in IT-Sicherheit investiert und neben Firewalls auch eine IAM-, DLP- und SIEM-Lösung integriert. Trotzdem wurde der Insider-Verstoß erst bemerkt als es schon zu spät war. Unnötig zu erwähnen, dass zu diesem Zeitpunkt noch niemand mit Bestimmtheit hätte sagen können wie viele Dateien gestohlen worden waren und von wem.

Auch hier hilft es sich anzuschauen, an welchen Stellen zusätzliche Sicherheitsanalysen und Regeln greifen:

Es gibt eine Vielzahl von Details wie man solche Regeln am besten definiert und setzt um einen möglichst optimalen Effekt zu erzielen.

Dazu gehören der

– Name der Regel

– Die eigentliche Beschreibung

– Kategorie

– Strenge der Regel

– Typ

Ein großer Vorteil liegt darin, die Analyse des Benutzerverhaltens mit den erhobenen und analysierten Metadaten zu kombinieren. Das gilt nicht nur für Unternehmen und Institutionen wie in unseren beiden angeführten Beispielen. Auch Managed Services Provider profitieren auf mehreren Ebenen davon:

- Sie bieten ihren Kunden einen Benachrichtigungsservice in Echtzeit

- Sie entdecken Malware-/Ransomware-Infektionen wie beispielsweise Cryptolocker frühzeitig und können sie blockieren (in etwa 5 Minuten)

- Sie erkennen Anomalien, die bei Zugriffsaktivitäten auf sensible Daten auftreten auch tatsächlich als solche und können frühzeitig Gegenmaßnahmen ergreifen (wie bestimmte Konten sperren zum Beispiel)

- Sie sind in der Lage Datenschutzverletzungen oder das Exfiltrieren von auf dem Server gespeicherten Daten zu erkennen und zu stoppen

Davon profitieren der MSP, der seinen Kunden einen Mehrwert bietet, und die Kunden ihrerseits durch einen wesentlich höheren Datenschutzlevel als sie ihn mit üblichen IT-Sicherheitsmaßnahmen erreichen würden.

The post Die „Killing Chain“ durchbrechen appeared first on Varonis Deutsch.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)