Wenn die Daten Ihres Unternehmens geändert oder gelöscht werden und Sie nicht wissen, wie, wann und von wem, kann das schwerwiegende Folgen für datengetriebene Geschäftsentscheidungen haben. Deshalb ist Datenintegrität absolut unverzichtbar. Um ihre Bedeutung für den Unternehmenserfolg zu verstehen, müssen wir untersuchen, was sie ist, warum sie wichtig ist und wie sie aufrechterhalten werden kann.

Entdecken Sie Ihre Schwachstellen und stärken Sie Ihre Resilienz: Führen Sie einen kostenlosen Ransomware-Bereitschaftstest durch

Was ist Datenintegrität?

Datenintegrität bezeichnet die Zuverlässigkeit und Vertrauenswürdigkeit von Daten während ihres gesamten Lebenszyklus. Der Begriff kann den Zustand Ihrer Daten – z. B. gültig oder ungültig – oder den Prozess der Sicherstellung und Erhaltung der Gültigkeit und Genauigkeit der Daten beschreiben. Fehlerprüfung und Validierung sind beispielsweise gängige Methoden zur Sicherstellung der Datenintegrität im Rahmen eines Prozesses.

Was ist der Unterschied zwischen Datenintegrität und Datensicherheit?

Datenintegrität und Datensicherheit sind zwei sehr unterschiedliche Dinge. Datensicherheit bezieht sich auf den Schutz von Daten, während Datenintegrität auf die Vertrauenswürdigkeit von Daten verweist.

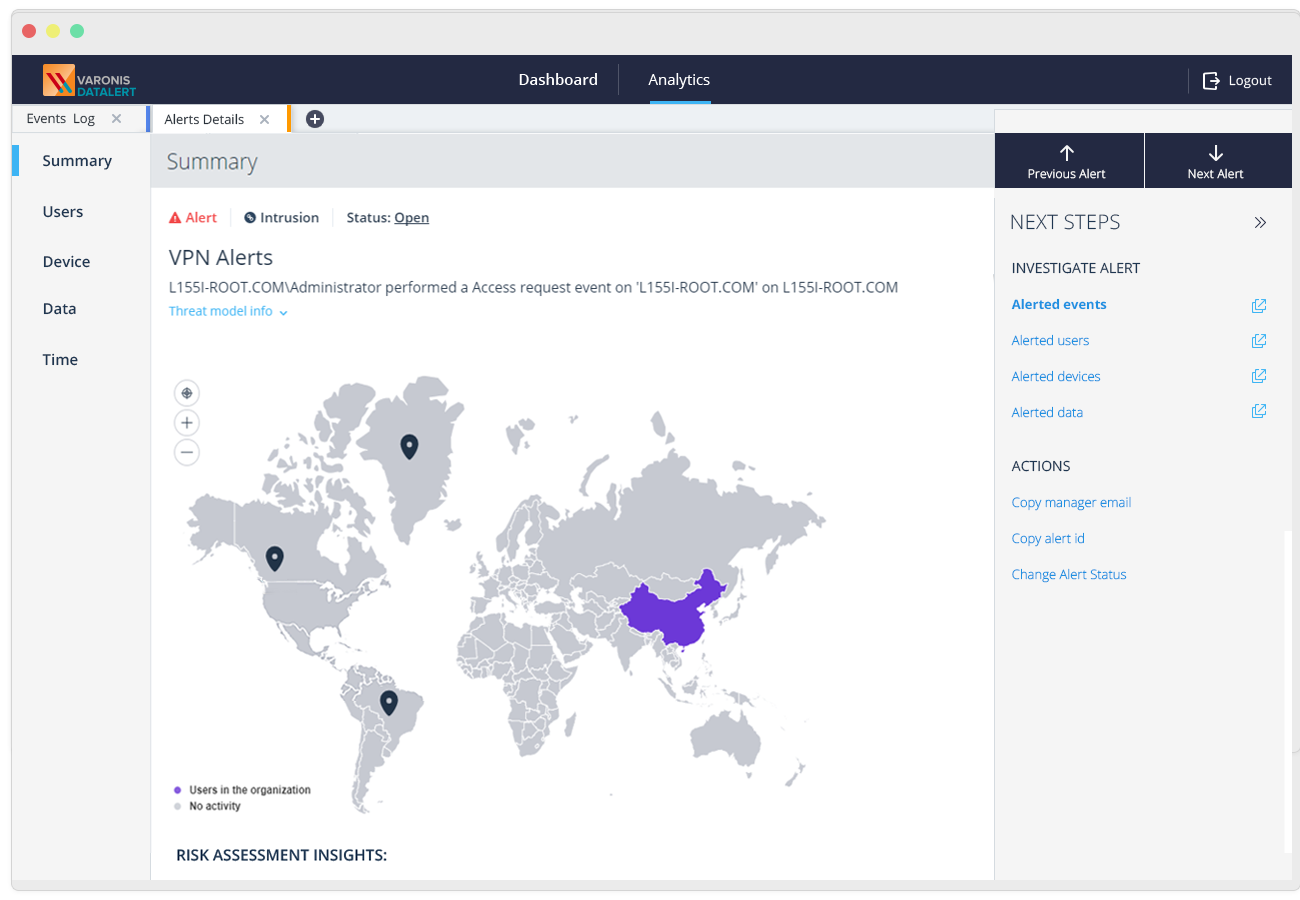

Bei der Datensicherheit liegt der Schwerpunkt auf der Minimierung des Risikos, dass geistiges Eigentum, Geschäftsdokumente, Gesundheitsdaten, E-Mails, Geschäftsgeheimnisse usw. verloren gehen. Zu den Taktiken der Datensicherheit gehören Berechtigungsverwaltung, Datenklassifizierung, Identitäts- und Zugriffsmanagement, Bedrohungserkennung und Sicherheitsanalysen.

Warum ist die Bewahrung der Datenintegrität wichtig?

Stellen Sie sich vor, dass Sie sich bei einer äußerst wichtigen Geschäftsentscheidung auf Daten stützen, die komplett (oder vielleicht nur teilweise) falsch sind. Unternehmen treffen laufend datengesteuerte Geschäftsentscheidungen, und wenn diese Daten nicht integer sind, können diese Entscheidungen dramatische Auswirkungen auf die Unternehmensziele haben.

Ein aktueller Bericht von KPMG International zeigt, dass eine große Mehrheit der Führungskräfte kein hohes Maß an Vertrauen in die Art und Weise hat, wie ihr Unternehmen Daten, Analysen oder künstliche Intelligenz einsetzt.

Nur 35 % haben demnach Vertrauen in die Art und Weise, wie ihr Unternehmen Daten und Analysen einsetzt. 92 % sind über die potenziellen negativen Auswirkungen von Daten und Analysen auf die Reputation des Unternehmens besorgt. Darüber hinaus gaben 62 % der Führungskräfte an, dass Technologiefunktionen und nicht Vertreter der Führungsriege und Funktionsbereiche die Verantwortung tragen, wenn ein Computer oder ein Algorithmus nicht ordnungsgemäß funktioniert.

Unternehmen müssen unbedingt ihre Datenintegrität sichern, damit die richtigen Geschäftsentscheidungen getroffen werden können.

Gefahren für die Datenintegrität

Die Datenintegrität kann durch menschliches Versagen oder in schlimmeren Fällen durch böswillige Handlungen beeinträchtigt werden. Gefahren mit Einfluss auf den Zustand der Datenintegrität sind z. B.:

- Unbeabsichtigte Übertragungsfehler

- Fehlkonfigurationen und Sicherheitsfehler

- Malware, Insider-Bedrohungen und Cyberangriffe

- Kompromittierte Hardware

Wie können Sie also erkennen, dass die Integrität Ihrer Daten gesichert ist? Sie müssen auf die folgenden Aspekte achten:

Abrufbarkeit und Zugänglichkeit: Wenn jemand an Prognosen, einem Geschäft oder einer Präsentation arbeitet, müssen genaue Daten zur richtigen Zeit am richtigen Ort verfügbar sein. Wenn der ordnungsgemäße und einfache Zugang und Abruf fehlen, kann das für Ihr Unternehmen schädlich sein.

Rückverfolgbarkeit: Heutzutage können Sie jeden Kontakt zu einem Interessenten oder Kunden nachvollziehen. Wie? Durch einen Datenpunkt. Die Daten können Entscheidungsträger informieren, rote Fahnen setzen, Mängel oder Einschränkungen hervorheben. Achten Sie darauf, dass der Inhalt dieser Touchpoints richtig ist.

Zuverlässigkeit: Verlässliche, konsistente Geschäftskennzahlen, die einen Vergleich mit den Unternehmenszielen und dem Wettbewerb zulassen, ebnen einem Unternehmen den Weg an die Spitze.

Methoden zur Bewahrung der Datenintegrität [Checkliste]

Die oben aufgeführten Bedrohungen der Datenintegrität unterstreichen auch einen Aspekt der Datensicherheit, der zur Wahrung der Datenintegrität beitragen kann. Verwenden Sie die folgende Checkliste, um die Datenintegrität zu erhalten und das Risiko für Ihr Unternehmen zu minimieren:

- Eingaben validieren: Wenn Ihr Datensatz von einer bekannten oder unbekannten Quelle (einem Endbenutzer, einer anderen Anwendung, einem bösartigen Benutzer oder einer sonstigen Quelle) geliefert wird, sollten Sie eine Eingabevalidierung verlangen. Daten sollten überprüft und validiert werden, um sicherzustellen, dass die Eingabe korrekt ist.

- Daten validieren: Sie müssen unbedingt sicherstellen, dass Ihre Datenprozesse nicht kompromittiert wurden. Identifizieren Sie Spezifikationen und Schlüsselattribute, die für Ihr Unternehmen wichtig sind, bevor Sie die Daten validieren.

- Redundante Daten löschen: Sensible Daten aus einer sicheren Datenbank können leicht ihren Weg in ein Dokument, eine Tabellenkalkulation, eine E-Mail oder in einen freigegebenen Ordner finden, in denen Mitarbeiter auf sie zugreifen können, die sie für ihre Arbeit gar nicht benötigen. Daten an falschen Speicherorten sollten unbedingt bereinigt und Duplikate entfernt werden.

Kleinere Unternehmen ohne dafür abgestelltes Personal können diese Tools nutzen, um sich beim Aufspüren von redundanten Dateien auf einer Festplatte oder in der Cloud unterstützen zu lassen.

- Clone Files Checker

- Duplicate Images Finder

- Easy Duplicate Finder

- Duplicate Cleaner

- CCleaner

- DoubleKiller

- WinMerge

Bei Windows-Servern: Verwenden Sie die Funktion Daten-Deduplizierung, um geklonte Dateien zu löschen. Probieren Sie auch den File Server Resource Manager aus, um fehlplatzierte Dateien zu löschen.

- Datensicherung: Neben dem Löschen von Duplikaten zur Gewährleistung der Datensicherheit sind Datensicherungen ein wichtiger Bestandteil des Prozesses. Backups sind notwendig und tragen wesentlich dazu bei, dauerhafte Datenverluste zu verhindern. Wie häufig sollte eine Datensicherung durchgeführt werden? So häufig wie möglich. Denken Sie daran, dass Backups Ihre Rettung sein können, wenn Ihr Unternehmen von einen Ransomware-Angriff betroffen ist. Stellen Sie nur sicher, dass Ihre Backups nicht auch verschlüsselt werden!

- Zugriffskontrollen: Personen innerhalb eines Unternehmens ohne ordnungsgemäßen Zugriff und mit böswilliger Absicht können dem Datenbestand schweren Schaden zufügen. Schlimmer noch: Auch ein Außenstehender, der sich als Insider ausgibt, kann Schäden anrichten. Eine sehr erfolgreiche Form der Zugriffskontrolle ist die Implementierung des Prinzips der minimalen Rechtevergabe, bei dem nur Benutzer, die Zugriff auf Daten benötigen, diesen Zugriff erhalten. Häufig übersehen wird dabei der physische Zugriff auf den Server. Nur Personen mit Zugangsberechtigung sollten einen Zugangsschlüssel erhalten, um sicherzustellen, dass die Schlüssel zur Schatzkammer nicht in falsche Hände geraten.

- Speichern Sie immer einen Audit-Trail: Bei jeder Datenschutzverletzung ist es für die Datenintegrität entscheidend, dass Sie die Quelle aufspüren können. Die dafür angelegten Aufzeichnungen, der sogenannte Audit-Trail, bieten einem Unternehmen die Möglichkeit, die Ursache des Problems genau zu lokalisieren.

Üblicherweise weist ein Audit-Trail die folgenden Eigenschaften auf:

- Audit-Trails werden automatisch generiert

- Benutzer haben keine Möglichkeit zum Zugriff oder zur Manipulation des Audit-Trails

- Jedes Ereignis – Erstellen, Löschen, Lesen, Ändern – wird verfolgt und protokolliert

- Außerdem wird jedes Ereignis einem Benutzer zugeordnet, so dass Sie wissen, wer auf die Daten zugegriffen hat

- Jedes Ereignis trägt einen Zeitstempel, so dass Sie wissen, wann das Ereignis stattgefunden hat

Datenintegrität macht Entscheidungsträger handlungsfähig

Vor nicht allzu langer Zeit war die Datensammlung sehr schwierig. Heutzutage ist sie kein Thema mehr. Tatsächlich können wir so viele Daten sammeln, dass die Wahrung der Datenintegrität nun zur wichtigen Aufgabe wird. Nur so kann das Management datengesteuerte Entscheidungen treffen, die das Unternehmen in die richtige Richtung lenken.

Sie möchten noch mehr über Datenintegrität erfahren? Hören Sie sich unseren Podcast mit Ann Cavoukian über die DSGVO und Zugriffskontrollen an oder stöbern Sie in unserem Artikel über den Unterschied zwischen dem Benutzer-Provisioning von IAM und dem Datenzugriffsmanagement.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.