Mit dem U2F-Standard (Universal Second Factor) der FIDO-Allianz sollen Unternehmen in die Lage versetzt werden, ihre bestehende Verschlüsselungsinfrastruktur vergleichsweise einfach mit einem starken zweiten Faktor auszustatten. Die meisten von uns sind wahrscheinlich noch nicht bereit, den Sprung zum passwortfreien UAF (Universal Authentication Factor) zu wagen, den ich im letzten Blog-Eintrag dieser Serie angeschnitten habe. U2F ist also ein komfortabler Mittelweg, der die leistungsstarke Verschlüsselungstechnologie von FIDO nutzt und der dennoch erlaubt, weiterhin wie gewohnt ein Passwort einzugeben.

U2F ist eine ehrgeizige Initiative, um die Messlatte in puncto Authentifizierung für alle höher zu legen. Dabei verfolgt U2F keinen proprietären Ansatz, sondern ist ein offener Standard mit eigenem Ökosystem, der von Browser-Anbietern und Geräteherstellern unterstützt wird.

Der große Vorteil im Vergleich zu aktuell eingesetzten Verfahren liegt darin, dass eine gravierende Schwachstelle bei Implementierungen mit Zwei-Faktor-Authentifizierung (2FA) ausgebügelt wird.

Was ist das Problem bei der normalen 2FA?

Sie ist anfällig für Man-in-the-Middle-Angriffe. Eine derartige Attacke beginnt in der Regel mit einer Phishing-E-Mail.

„Fischen“ nach Faktoren

Sehen wir uns die Zwei-Faktor-Authentifizierung noch einmal genauer an. Dabei wird nicht nur nach dem Passwort gefragt (etwas, was der Benutzer weiß), sondern auch nach etwas, was er besitzt, zum Beispiel ein Handy. Wenn Sie sich beispielsweise bei einer 2FA-basierten Website anmelden, werden Sie aufgefordert, ein zusätzliches Einmalpasswort einzugeben, das Sie per SMS erhalten. Das Einmalkennwort besteht häufig aus einer Zahlenfolge mit zeitlich begrenzter Gültigkeit.

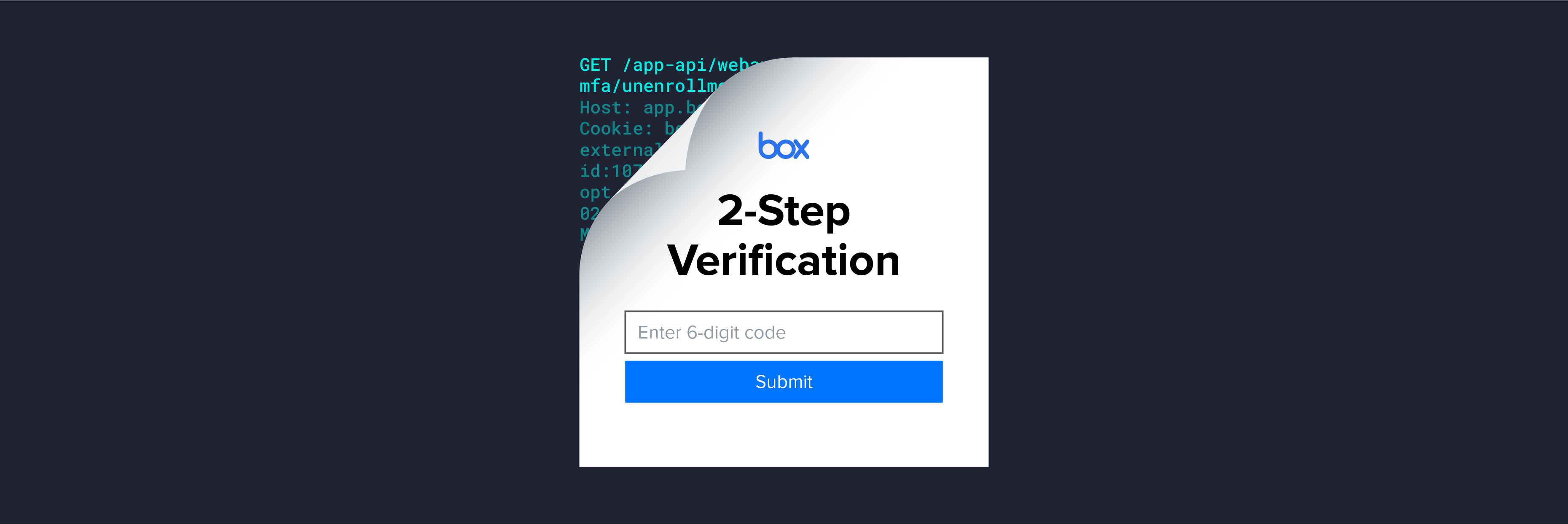

Ein cleverer Hacker muss nur eine gefälschte Website einrichten, die genau wie die Zielseite aussieht – zum Beispiel die Website eines Express-Lieferservice. Er könnte eine Nachricht an Mitarbeiter eines großen Unternehmens schicken und sie darum bitten, ein geliefertes Paket zu verifizieren, indem sie auf einen Link klicken, der zur Phantom-Website führt.

Nach der Standardprozedur bei Man-in-the-Middle-Angriffen leitet der Hacker das Passwort nun einfach an die echte Website weiter und löst so die Zustellung des Einmalpassworts aus. Wenn der Benutzer das Einmalkennwort eingibt, wird auch dieses an die echte Website weitergeleitet, und schon hat der Hacker vollen Zugriff darauf.

Mission erfüllt.

U2F macht Hackern das Leben schwer

U2F funktioniert anders. Dabei kommt nämlich genau die Verschlüsselungs-methode mit einem öffentlichen Schlüssel zum Einsatz, die ich letztes Mal beschrieben habe. Genau wie UAF verwendet er das öffentlich-private Schlüsselpaar, das vorher für das Gerät registriert wurde, auf dem der zweite Faktor basiert.

Damit bietet U2F Unternehmen eine praktische Möglichkeit an die Hand, die Identitätsüberprüfung zu verbessern, ohne ausgefallene biometrische Techniken einzuführen.

Hersteller haben bereits FIDO-konforme Dongles auf den Markt gebracht. Im Prinzip handelt es sich dabei um einen USB-Stick, auf dem der private Schlüssel gespeichert ist. In naher Zukunft werden Smartphone-Hersteller in der Lage sein, den FIDO-Standard mithilfe von Nahfeldkommunikations-Technologien zu unterstützen.

Wie das funktioniert?

Wenn sich Nutzer an einer U2F-gestützten Website oder einem Unternehmensportal anmelden, werden sie aufgefordert, ihr Passwort einzugeben und ihren FIDO-Dongle an ihren Laptop oder ein entsprechendes Gerät anzuschließen. Wenn Smartphones künftig FIDO unterstützen, legen die Nutzer ihr iPhone oder Android-Telefon neben den NFC-Leser ihres Laptops.

Dann wird der Dongle aufgefordert, eine zufällige Zeichenfolge zu signieren, die – und das ist der Knackpunkt – mit der URL der Website verkettet ist, die diese Informationen anfordert (siehe Grafik).

Diese signierten Daten werden nach dem Zurücksenden an die Website entschlüsselt. Stimmt die zufällige Zeichenfolge überein, hat der Nutzer seine Identität nachgewiesen. Und wenn die entschlüsselte URL mit den Erwartungen des Nutzers übereinstimmt – also der Adresse der Website, die den zweiten Faktor verifiziert –, dann wird somit auch die Website authentifiziert.

Nicht perfekt, aber …

Natürlich ist U2F auf die Unterstützung von Chrome, Firefox und anderen Browsern angewiesen, damit die URLs an den Dongle weitergegeben werden. Und nein, die Lösung ist nicht per se fehlerfrei, aber sie macht Man-in-the-Middle-Angriffen einen Strich durch die Rechnung.

Denn wenn eine gefälschte Website die Anmeldedaten an den Authentifizierungsserver der echten Website weiterleitet, werden diese abgelehnt! Die Phishing-URL der gefälschten Website (www.fed3x.com) kann nach der Entschlüsselung nicht mit der URL der echten Website (www.fedex.com) übereinstimmen.

Eine sehr überzeugende Lösung!

U2F weist zwar einige potenzielle Schwächen auf, sollte Standard-Hacking-Angriffen jedoch den Garaus machen und dadurch etliche Sicherheitsvorfälle vermeiden.

Zweifellos arbeiten Hacker bereits an einer Malware, um die starke Sicherheit von U2F zu umgehen – vielleicht an einem cleveren Keylogger, der sich auf dem Gerät des Nutzers einnistet. Es würde mich auch nicht wundern, wenn einige Präsentationen der diesjährigen Black Hat Conference mögliche Angriffspunkte für Hacker aufzeigen würden. Wir werden sehen.

Windows 10: Nichts ist in Stein gemeißelt

Ich hatte eigentlich am Ende dieses Blog-Eintrags geplant eine weitere Sicherheitsverbesserung in Windows 10 vorzustellen: einen ernsthafteren Versuch zur Data Loss Prevention (DLP). Doch das wird leider nichts. Denn dazu sind noch weniger Informationen verfügbar als zu den hier bereits diskutierten Verbesserungen bei der Authentifizierung.

Natürlich weiß keiner, was schlussendlich implementiert wird, denn Windows 10 wird erst in etwa einem Jahr allgemein verfügbar sein, und bei den Features gilt laut Microsoft die Devise „Änderungen vorbehalten“.

Ich bin zwar vorsichtig optimistisch, dass die schlimmsten Hacking-Methoden auf Basis der Windows-Authentifizierung bald ein Ende haben, doch der Realist in mir sagt, dass neue Hacking-Tricks bereits in Arbeit sind.

The post Das neue Sicherheitskonzept in Windows 10, Teil 3: FIDO und mehr appeared first on Varonis Deutsch.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.