Mit dem rasanten technologischen Fortschritt gewinnt Cyber-Security weltweit immer mehr an Bedeutung. Der Schwerpunkt auf Sicherheit ergibt sich aus der Notwendigkeit, dass Unternehmen darauf vorbereitet sein müssen, wann – und nicht ob – es zu einem Verstoß kommt.

Leider sind menschliche Fehler häufig die Ursache für Verstöße. Es ist von entscheidender Bedeutung, zu wissen, wie man Cyberangriffe bekämpft, da der Schutz sensibler Informationen in unserer datengesteuerten Welt die Verantwortung von allen ist.

Zu Ehren des Cybersecurity Awareness Month haben wir die besten Sicherheitstipps zusammengestellt, die Sie implementieren können, um sicherer zu werden. Wenn Sie diese Taktiken einbeziehen, verringern Sie die Wahrscheinlichkeit, dass Ihre Informationen oder Handlungen einen katastrophalen Sicherheitsverstoß verursachen.

#1 Aktivieren Sie die Multifaktor-Authentifizierung (MFA)

Die Multifaktor-Authentifizierung fügt eine zusätzliche Sicherheitsebene hinzu, indem sie die Identität eines Nutzers durch Methoden wie den Erhalt eines Verifizierungscodes oder das Anklicken eines Links bei der Anmeldung verifiziert. Die Aktivierung von MFA ist von entscheidender Bedeutung, da das Fehlen dieser Funktion Ihre Anfälligkeit für Risiken erhöht.

„Angreifer brechen nicht ein, sie melden sich an“, sagte Joseph Avanzato, Forensik-Experte bei Varonis, während einer Live-Sitzung zum Thema Die Denkweise eines Bedrohungsakteurs verstehen.

Aktivieren Sie MFA für Services, die sie anbieten, und verwenden Sie eine Authentifizierungs-App, falls verfügbar. Melden Sie alle ungewöhnlichen Anmeldeversuche sofort. Für Organisationen ist es am besten, MFA zu verlangen und die Option zum Deaktivieren einzuschränken.

#2 Vermeiden Sie organisationsweites Teilen von Links.

Es ist verlockend, einen Link zu erstellen, auf den alle Zugriff haben und nicht nur bestimmte Nutzer, für den Fall, dass zusätzliche Beteiligte Zugang benötigen.

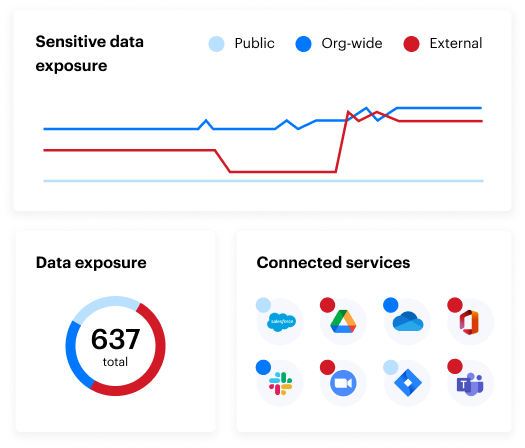

Microsoft berichtet jedoch, dass nur 1 % der erteilten organisationsweiten Berechtigungen tatsächlich genutzt werden. Eine große Anzahl von Geschäftsdokumenten enthält sensible Informationen, auf die nicht alle im Unternehmen Zugriff haben sein sollten, geschweige denn jemand im Internet.

Wenn Sie die Möglichkeit entfernen, organisationsweite Links zu erstellen, kann der mögliche Schaden für Ihre Organisation erheblich reduziert werden. In einem durchschnittlichen Unternehmen werden etwa 157.000 sensible Datensätze für alles im Internet verfügbar und zwar in Form von SaaS-Freigabefunktionen, das Äquivalent eines Datenleck-Risikos von 28 Millionen USD.

Anstatt einen Link mit zu vielen Berechtigungen zu wählen, sollten Benutzer Dateien direkt mit denjenigen teilen, die den Zugriff für ihre Arbeit benötigen, und andere von Fall zu Fall zum Zugriff einladen.

#3 Seien Sie misstrauisch gegenüber Links und unbekannten Kontakten.

Social Engineering und Phishing-Taktiken zählen noch immer zu den wirksamsten Methoden, mit denen sich Hacker Zugriff verschaffen. Zu den häufigsten Anzeichen von Phishing gehören eine merkwürdige Absenderadresse, eine Art von Dringlichkeit in der Anfrage und die Aufforderung, auf einen Link zu klicken.

Phishing-Simulationen sind eine effektive Möglichkeit für Organisationen, Teams über die Auswirkungen verdächtiger Kommunikation aufzuklären und Nutzer zu ermutigen, proaktiv nach Betrugsversuchen zu suchen.

Als Verbraucher oder Angestellter ist es wichtig, unbekannte Absender zu überprüfen, die Sie per SMS, E-Mail und mehr kontaktieren. Ein einziger Klick genügt, um Bedrohungsakteuren den Schlüssel zum Datenreich zu geben.

#4 Melden Sie verdächtige Aktivitäten, wenn sie passieren.

Um auf Tipp Nummer drei einzugehen: Es reicht nicht aus, eine verdächtige Textnachricht zu ignorieren und es dabei zu belassen.

Die meisten Phishing-Versuche zielen auf mehr als einen Benutzer in einem Unternehmen ab. Wenn Sie also einen solchen Versuch erhalten, melden Sie ihn Ihrer IT-Abteilung. Einige Unternehmen verfügen über Plug-ins für ihren E-Mail-Service oder einen speziellen Posteingang, an den verdächtige Aktivitäten weitergeleitet werden.

Selbst eine einfache Antwort auf Phishing-Versuche kann üble Folge haben, vermeiden Sie also jede Art von Unterhaltung. Geben Sie außerdem niemals Informationen weiter und tätigen Sie keine Einkäufe, ohne die Identität des Kontakts zu überprüfen.

#5 Nicht jeder muss ein Administrator sein.

Der Administratorzugriff in Cloud-Plattformen wie Salesforce ist einflussreich. In vielen Unternehmen können die vorhandenen Administratoren anderen Nutzern ohne IT-Aufsicht Zugriff auf diese Tools erteilen.

Dies führt zu einem Eskalieren der Berechtigungen vieler Nutzer und deren Zugriff auf sensible Informationen. Im DSPM Snapshot Report von Varonis stellten wir fest, dass 60 % der Administrator-Konten eines durchschnittlichen Unternehmens MFA nicht aktivieren, was es für Angreifer vereinfacht, intern verfügbare Daten zu kompromittieren.

Viele Unternehmen sind sich des Modells der gemeinsamen Verantwortung nicht bewusst, bei dem SaaS-Anbieter für die Sicherung der Infrastruktur einer Plattform und die Bereitstellung einer hochverfügbaren Lösung verantwortlich sind, während die Verbraucher für den Schutz und die Sicherung ihrer Daten verantwortlich sind.

Wenn jemand in Ihrem Unternehmen Administratorzugriff auf eine von Ihnen verwaltete Anwendung beantragt, prüfen Sie, ob die Anfrage gerechtfertigt ist und ziehen Sie in Erwägung, die Berechtigungen mit einem Ablaufdatum zu versehen, um die Sicherheit aufrechtzuerhalten. Stimmen Sie sich mit Ihren IT- und Sicherheitsteams ab, um sicherzustellen, dass alle Administratoren das Modell der gemeinsamen Verantwortung verstehen und sich an die festgelegten Berechtigungsprotokolle halten.

#6 Bewerten Sie den Zugriff, den Sie Drittanbieter-Apps erteilen.

Stellen Sie sich vor, Sie melden sich bei der neuesten Social-Network-App an. Um kein langwieriges Formular ausfüllen zu müssen, können Sie die App einfach mit Ihrem Goggle Mail-Konto verbinden und ihr so Zugriff auf Ihre in dieser App gespeicherten Informationen erteilen.

Das Einrichten dieser Verbindung ist zwar einfach, aber es ist schwierig zu verstehen, wie die Apps konfiguriert sind und welchen Zugriff sie auf Informationen haben, die in Ihrem verbundenen Service gespeichert sind.

Es besteht auch das Risiko, dass Apps Schwachstellen enthalten, die Bedrohungsakteure ausnutzen könnten. Mit einem einzigen Klick kann der Zugriff auf diese bösartigen Anwendungen erteilt werden.

Das Team der Varonis Threat Labs erstellte ein Angriffsszenario, bei dem wir eine realistisch aussehende App erstellten und eine Phishing-Technik verwendeten, um einen Nutzer davon zu überzeugen, eine App zu installieren und vollständigen Zugriff auf seine Microsoft 365-Umgebung zu erteilen. Unser Szenario war zwar eine Simulation, aber die meisten Hacker und Ransomware-Gruppen würden da nicht einhalten, um sich Zugang zu verschaffen, sondern die gefundenen Informationen weiter ausnutzen.

Da die Nutzung von Drittanbieter-Apps zunimmt, ist es wichtig, dass Sie Ihre verbundenen Apps und die damit verbundenen Risiken bewerten. Wir empfehlen, die Berechtigungen für jede App zu analysieren und ihr Risiko als niedrig, mittel oder hoch einzustufen.

Mit Varonis können Unternehmen sehen, wie viele Mitarbeitende eine Drittanbieter-App verwenden und deren Aktivität-Levels über Automatisierung oder manuelle Berichte anzeigen. Um Verstöße zu vermeiden, sollten Nutzern, die in den letzten sechs Monaten keine App mit hohem Risiko geöffnet haben, die Berechtigungen entzogen werden. Vielleicht sollten Sie die App ganz abschalten, wenn sie nicht benutzt wird.

#7 Verwenden Sie öffentliche WLAN-Netzwerke mit Vorsicht.

Da sich die Technologie weiterentwickelt hat, erwartet die Öffentlichkeit fast überall Zugang zu WLAN, sagte Matt Radolec, Vice President of Incident Response and Cloud Operations von Varonis, in einem Interview mit CNBC.

Er fügte hinzu, dass die Nutzer die Geschäftsbedingungen nicht lesen oder die URLs nicht überprüfen, wenn sie sich mit kostenlosen WLAN-Optionen verbinden, was die Wahrscheinlichkeit einer Kompromittierung erhöht.

„Es ist fast ein Spiel, bei dem es darum geht, zu sehen, wie schnell Sie auf ‚Akzeptieren‘ und dann auf ‚Anmelden‘ oder ‚Verbinden‘ klicken können.“ Das ist die Masche, vor allem, wenn man einen neuen Ort besucht. Ein Nutzer weiß vielleicht nicht einmal, wie eine legitime Website aussehen sollte, wenn ihm eine gefälschte Website präsentiert wird“, sagte Matt.

Seien Sie vorsichtig bei kostenlosen WLAN-Netzwerken, mit denen Sie Ihr Gerät verbinden, und sorgen Sie dafür, dass Ihr Computer diese Netzwerke nach Beendigung Ihrer Sitzung aus den gespeicherten Netzwerken löscht.

#8 Seien Sie vorsichtig, was Sie mit KI-Tools der neuen Generation teilen.

Große Sprachmodelle (LLMs) wie ChatGPT können Ihre Daten nutzen, um ihre Systeme zu trainieren. Wenn Sie während eines Chats sensible Informationen weitergeben, könnten Ihre Daten unwissentlich in einer anderen Sitzung oder – noch schlimmer – in den Händen eines Hackers auftauchen.

Tools wie Microsoft 365 Copilot sind außerdem darauf ausgelegt, auf alles zuzugreifen, was dem Nutzer zur Verfügung steht und das ist oft viel zu viel. Stellen Sie sicher, dass Ihr Unternehmen bereit ist, KI-Tools vor, während und nach der Einführung sicher einzusetzen.

Datenschutz ist ein wichtiges Anliegen in Bezug auf KI. Unternehmen erkennen die Notwendigkeit, die Privatsphäre zu schützen und gleichzeitig die KI-Funktionalität aufrechtzuerhalten, was eine Herausforderung sein kann.

„Wir wollen die LLM-Technologie nutzen“, sagte Varonis Security Architect Brock Bauer während eines Webinars über LLM-Risiken in der Cloud. „Wir wollen unseren Nutzern Produktivitätsfähigkeiten bieten, aber wir müssen auch die Privatsphäre der Daten schützen, auf die sie Zugriff haben.“

Wenn Sie KI verwenden, halten Sie Ihre sensiblen Daten immer aus Chats heraus. Sicherheitsteams sollten in ihren Organisationen KI-Richtlinien festlegen und sicherstellen, dass die Mitarbeitenden in der ordnungsgemäßen Nutzung genehmigter KI-Lösungen der neuen Generation geschult sind.

#9 Führen Sie routinemäßige Updates durch, wenn Sie dazu aufgefordert werden.

Es kann lästig sein, wenn mitten in einer wichtigen Aufgabe ein Fenster „automatischer Neustart“ auftaucht. Aber je länger Sie mit der Aktualisierung Ihres Computers warten, desto mehr Fehlkonfigurationen bleiben ungepatcht.

Patches sind Lösungen für Schwachstellen, die in unterschiedlicher Software und Cloud-Plattformen entdeckt werden. Im Jahr 2021 identifizierte unser Forschungsteam einen Bug in Salesforce, den wir „Einstein's Wormhole nannten. Dieser Fehler legte Kalenderereignisse offen, die hochsensible Daten wie Namen von Teilnehmern, E-Mails, Meeting-URLs, Passwörter und an Unternehmen gesendete Antworten enthalten konnten. Bevor der Fehler gepatcht wurde, waren die Sitzungsdaten mit potenziell sensiblen Informationen im gesamten Internet verfügbar.

Proaktives Handeln mit Ihrem Gerät und Software-Updates verringert die Wahrscheinlichkeit, durch eine Fehlkonfiguration kompromittiert zu werden.

#10 Verwenden Sie einen Passwort-Manager.

Mit Passwortmanagern können Sie komplexe Passwörter für Ihre gesamten Zugangsdaten erstellen und verhindern, dass Bedrohungsakteure Zugriff auf Ihre Konten erhalten.

Unabhängig davon, ob Sie einen Passwort-Manager verwenden oder nicht, ist es wichtig, für unterschiedliche Websites unterschiedliche Passwörter zu erstellen, sich für zusätzliche Sicherheitsmaßnahmen wie MFA zu entscheiden und Alerts festzulegen, wenn Anmeldungen von unbekannten Geräten oder Standorten aus vorkommen.

Diese kleinen Best Practices für das Erstellen von Passwörtern können der Schlüssel zur Vermeidung von Datenkompromittierungen bei einem Datenverstoß sein.

Warten Sie nicht, bis es zu einem Verstoß kommt.

Angesichts der zunehmenden Zahl von Sicherheitsverstößen muss der Cyber-Security höchste Priorität eingeräumt werden. Wenn Sie diese präventiven Tipps zur Cyber-Security befolgen, können Sie Ihre Sicherheitspraktiken bei der Arbeit und zu Hause verbessern.

Für Unternehmen ist die Kombination aus effektiven Schulungen und erstklassiger Sicherheitstechnologie eine ideale Lösung für die Cyber-Security.

Möchten Sie mehr erfahren? Beginnen Sie mit einer kostenlosen Datenrisikobewertung, um zu sehen, ob Varonis die richtige Wahl für Sie ist.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)