Diese wenigen, häufig anzutreffenden Herausforderungen machen Organisationen anfällig für erhebliche Risiken und Cyber-Bedrohungen. Tatsächlich erreichten die durchschnittlichen Kosten eines Datenlecks im Jahr 2024 mit 4,88 Millionen US-Dollar einen historischen Höchststand. Diese erschütternde Zahl unterstreicht die finanziellen Auswirkungen unzureichender Cloud-Sicherheitsmaßnahmen. Über die unmittelbaren finanziellen Verluste hinaus müssen Unternehmen auch mit langfristigen Folgen wie Reputationsschäden, Verlust des Kundenvertrauens und möglichen Bußgeldern rechnen.

Sehen wir uns diese Probleme einmal genauer an, einschließlich dessen, wie sie sich auf Organisation auswirken und diese möglicherweise Datenlecks und anderen Sicherheitsvorfällen aussetzen.

Drei häufige Probleme mit der Cloud-Sicherheit

Mangelnde Eigenverantwortung

Eine der größten Hürden in der Cloud-Sicherheit ist der ständige Wandel innerhalb von Organisationen. Bei häufigen Verschiebungen und Reorganisationen ist es schwer festzustellen, wer für was verantwortlich ist.

Stellen Sie sich vor, eine Umstrukturierung betrifft 6000 Entwickler. Plötzlich bleiben kritische Sicherheitsaufgaben in der Cloud unerledigt, und niemand weiß, wer die Verantwortung übernehmen soll. Dieser Mangel an klarer Zuständigkeit kann zu Verzögerungen bei der Behebung von Sicherheitsproblemen führen und das Risiko von Sicherheitsverletzungen erhöhen. Ohne einen bestimmten Eigentümer geht die Verantwortlichkeit verloren, und Sicherheitsmaßnahmen können auf der Strecke bleiben.

62 % der Cloud-Sicherheitsvorfälle sind auf Schwachstellen zurückzuführen, die Sicherheitsteams bereits identifiziert, aber nicht behoben haben. Dies geschieht oft, weil es keine klare Zuständigkeit gibt oder der Sanierungsprozess zu komplex ist.

Unzureichende Schulung

Eine weitere bedeutende Herausforderung ist die unzureichende Schulung. Kubernetes ist ein Wendepunkt für KI-Projekte in der Cloud, es wird jedoch nicht immer gut von Cloud Security Posture Management (CSPM)-Tools abgedeckt.

Wenn Unternehmen fusionieren oder neue Teams übernehmen, sind diese Teams möglicherweise nicht auf dem neuesten Stand bezüglich Cloud- oder Kubernetes-Sicherheit. Ein Experte für eine Cloud-Plattform zu sein, bedeutet nicht, auch ein Experte für eine andere sind, was zu Lücken in der Sicherheitsstrategie führen kann. Diese Qualifikationslücke kann zu Fehlkonfigurationen und übersehenen Schwachstellen führen. Kontinuierliche Schulungen und Weiterbildungen sind unerlässlich, um mit den sich entwickelnden Cloud-Technologien und Sicherheitspraktiken Schritt zu halten.

Im Jahr 2024 kam es beispielsweise bei einem großen Telekommunikationsunternehmen zu einem erheblichen Datenleck aufgrund eines falsch konfigurierten Identity and Access Management (IAM)-Systems. Durch die Sicherheitsverletzung wurden die Anrufaufzeichnungen fast aller Wireless-Kunden offengelegt, was die Bedeutung einer ordnungsgemäßen Schulung und Konfiguration unterstreicht.

Fragmentierte Sichtbarkeit

Fragmentierte Sichtbarkeit ist ebenfalls ein großes Problem. Viele Unternehmen operieren in einer Mischung aus Multi-Cloud- und Hybrid-Cloud-Umgebungen, was es für Sicherheitsteams schwierig macht, ein vollständiges Bild zu erhalten. Dies gilt insbesondere, wenn verschiedene Teams Produkte verwenden, die nicht miteinander kompatibel sind.

Ohne einheitliche Sichtbarkeit ist es schwierig, Bedrohungen schnell zu identifizieren und darauf zu reagieren. Isolierte Sicherheitstools können zu uneinheitlichen Sicherheitsrichtlinien und Abdeckungslücken führen. Umfassende Transparenz in allen Cloud-Umgebungen ist entscheidend für eine effektive Bedrohungserkennung und -bekämpfung.

Die durchschnittliche Organisation setzt zwischen 41 und 60 verschiedene Sicherheitstools bei mehreren Anbietern ein. Dieser Wildwuchs an Tools stellt Sicherheitsteams vor Herausforderungen, da es schwierig ist, Bedrohungen zu korrelieren und effizient darauf zu reagieren.

Ein Cloud-Sicherheitsprogramm von Grund auf neu aufbauen

Der Aufbau eines soliden Cloud-Sicherheitsprogramms erfordert die Bewältigung dieser Herausforderungen. Es gibt keinen universellen Ansatz für die Cloud-Sicherheit, aber für diejenigen, die ein solides Programmfundament schaffen möchten, haben wir unten einen Leitfaden erstellt, der Sie durch die Schritte führt und Ihnen einen starken Start ermöglicht.

-

Erstellen Sie eine organisationsweite Bestandsaufnahme der Cloud-Apps:

Es gibt einige Möglichkeiten, die genehmigten Anwendungen zu ermitteln, die Ihr Team verwendet. Ein einfacher Ansatz besteht darin, sich mit der Finanzabteilung zusammenzusetzen. Diese kann Verträge mit Cloud-Anbietern, Bestellungen und anderen Dokumenten prüfen, um die SaaS- oder IaaS-Angebote zu identifizieren, mit denen Ihr Unternehmen formelle Beziehungen unterhält.

Um nicht genehmigte Anwendungen zu identifizieren, müssen Sie einen anderen Ansatz wählen, und dieser erfordert einige Detektivarbeit mit Ihrem Netzwerk-Traffic-Team. Fragen wie „Was sind die 20 wichtigsten Ziele für den täglichen Netzwerk-Traffic unseres Unternehmens?“ können sowohl die Netflix-Gewohnheiten von Bob in der Buchhaltung als auch sein öffentliches GitHub-Repository aufdecken.

-

Führen Sie eine Risikobewertung durch:

Nachdem Sie die Cloud-Anwendungen und -Dienste identifiziert haben, die Ihr Unternehmen nutzt, besteht der nächste Schritt darin, das Gesamtrisiko der Zusammenarbeit mit diesen verschiedenen Cloud-Anbietern zu messen. Die Frage, die Sie beantwortet haben möchten, lautet: „Welche geschäftlichen Auswirkungen hätte ein potenzielles Datenleck?“

Die Einstufung der einzelnen Apps auf einer Skala von „hoch“, „mittel“ oder „niedrig“ ist eine effektive Methode, um die Risikobewertung der jeweiligen App zu bestimmen – welche in den falschen Händen den größten Schaden anrichten würden. So beherbergt beispielsweise Salesforce, eine beliebte CRM-Anwendung, sensible Informationen, regulierte Daten, geschäftskritische Informationen und Deal-Room-Daten. Dies würde sicherlich eine Bewertung von „hoch“ rechtfertigen.

Auf der anderen Seite ist eine Anwendung, die zum Veröffentlichen von Beiträgen in sozialen Netzwerken verwendet wird, nicht so kritisch wie eine App, die personenbezogene Daten wie Sozialversicherungsnummern oder Geburtsdaten speichert. Diese Arten von Apps können als „mittel“ oder sogar „niedrig“ eingestuft werden.

-

Bestimmen Sie Ihre Sicherheitslage:

Nachdem Sie ein Inventar Ihrer Cloud-Apps erstellt und das Gesamtrisiko bewertet haben, sollten Sie eine Sicherheitsüberprüfung jeder Anwendung durchführen. Indem Sie mit dem „Eigentümer“ oder Administrator der jeweiligen Apps im Unternehmen zusammenarbeiten, können Sie sich ein besseres Bild von den Einstellungen, den Konfigurationen und der Stärke Ihrer aktuellen Sicherheitslage machen.

Von dort aus können Sie eine tiefergehende Analyse durchführen und sich Fragen stellen wie: „Ist das die Sicherheitsstrategie, die ich mir wünsche? Sollte ich diese Einstellungen ändern?“, oder sogar: „Gibt es in unserem Unternehmen übermäßige Zugriffsrechte auf Daten und Ressourcen?“

-

Automatisieren, automatisieren, automatisieren:

Nun, da Sie nun Ihr Inventar erstellt, Ihre Risikobewertung abgeschlossen haben und versuchen zu bestimmen, was zuerst in Angriff genommen werden soll oder worauf sich die Bemühungen Ihres Teams konzentrieren sollen, werden Sie schnell erkennen, wie wichtig der Einsatz von Automatisierung ist. Bei den Schritten, die Sie bisher abgeschlossen haben, handelt es sich nicht um ein Set-it-and-forget-it-Modell – ohne kontinuierliche Überwachung und Aktualisierung wird Ihre Arbeit umsonst sein.

Die ständige Wartung dieser Cloud-Apps würde jedoch ein ganzes Team von Mitarbeitern erfordern, das sich um die Inventarisierung, Risikobewertung und Kontrolle der Sicherheitslage in Ihren SaaS-Anwendungen kümmert. Deshalb ist die Automatisierung dieser Aufgaben entscheidend, um die Daten in diesen Cloud-Apps zu schützen, ohne Ihr Sicherheitsteam zu überlasten.

-

Denken Sie an die Compliance:

Vergessen Sie die Compliance nicht. Indem Sie die oben genannten Aufgaben ausführen, werden Sie ein solides Cloud-Sicherheitsprogramm erreichen, das Ihnen bei internen und externen Audits einen Vorteil verschafft. Sie werden in der Lage sein, die Einhaltung von Vorschriften nachzuweisen, die ein tiefes Verständnis sowohl des Datenbestands als auch der Risiko- und Sicherheitslage in Ihrem Cloud-Technologie-Stack erfordern.

Wenn Sie Ihr Cloud-Sicherheitsprogramm von Grund auf neu aufbauen, werden Sie die Notwendigkeit einer kontinuierlichen Überwachung und Erkennung feststellen. Durch Automatisierung sind Sie in der Lage, die Risiken von Drittanbieteranwendungen im Auge zu behalten, sich auf Compliance-Audits vorzubereiten und den Sicherheitsrisiken in der Cloud einen Schritt voraus zu sein.

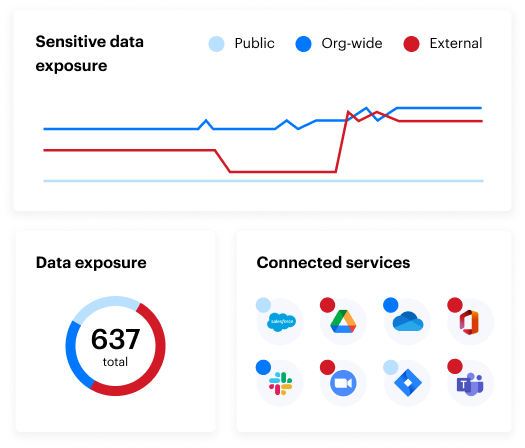

Sichern Sie Ihre Cloud-Umgebungen mit Varonis

Cloud-Sicherheit ist komplex, aber mit den richtigen Tools und Strategien können Sie diese Herausforderungen überwinden. Zu wissen, wo sich Ihre sensitiven Daten befinden, wer darauf zugreifen kann und was die Benutzer damit machen, sind entscheidende Fragen, die beantwortet werden müssen, um sie vor Cyberangriffen zu schützen. Varonis vereint diese wichtigen Sicherheitsaspekte auf einzigartige Weise in einer einheitlichen Lösung.

Unsere einheitliche Datensicherheitsplattform lässt sich in nur wenigen Minuten installieren und schützt Ihre sensiblen Daten, wo immer sie sich befinden, einschließlich Cloud, SaaS und Rechenzentren. Wir bei Varonis haben es uns zur Aufgabe gemacht, automatisierte Sicherheitsergebnisse mit einem ganzheitlichen Ansatz für die Datensicherheit zu liefern.

Möchten Sie wissen, welche Risiken in Ihrer Umgebung bestehen könnten? Sichern Sie sich eine kostenlose Daten-Risikobewertung. Sie lässt sich in wenigen Minuten einrichten und bietet sofortigen Mehrwert. In weniger als 24 Stunden haben Sie einen klaren, risikobasierten Überblick über die wichtigsten Daten und einen klaren Weg zur automatischen Datensicherheit.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)