Dieser Bericht bietet einen monatlichen Überblick vom Forensik-Team von Varonis und dokumentiert die Aktivitäten, die wir beobachtet haben, während wir auf Ereignisse reagiert, forensische Untersuchungen durchgeführt und Malware-Proben durch Reverse Engineering nachkonstruiert haben. Dieser Bericht dient dazu, Ihnen zu helfen, die sich stets weiterentwickelnden Bedrohungsszenarien besser zu verstehen und Ihre Abwehrmaßnahmen entsprechend anzupassen.

Malware-Überblick – Ryuk

[1] Ryuk ist ein Ransomware-Stamm, der im August 2018 entdeckt wurde. Er unterscheidet sich von anderen Ransomware-Varianten, wie z. B. WannaCry, dadurch, dass er vor allem bei gezielten Angriffen eingesetzt wird. Ryuk ist so konstruiert, dass er den Angreifer dazu zwingt, jedem Angriffsziel einzeln Aufmerksamkeit zu schenken.

Bekannte Varianten von Ryuk verwenden 2 Hauptinfektionsmethoden: eigens verfasste Spear-Phishing-E-Mails, die sich in der Regel an bestimmte Mitarbeiter innerhalb eines Unternehmens richten; und die Verwendung vorab erhaltener Zugangsdaten für den Zugriff auf Geräte in bestimmten Umgebungen per Remote Desktop.

[2] Vor Kurzem wurde beobachtet, dass Ryuk auch den Zerologon-Exploit (CVE-2020-1472) ausnutzt, wodurch Cyberkriminelle ihre Berechtigungen viel schneller eskalieren können, als mit anderen Methoden. Daher können Angreifer häufig das Passwort des primären Domaincontrollers verwenden, um sich lateral zu den übrigen Domaincontrollern zu bewegen und über diese Ransomware im gesamten Netzwerk zu verteilen.

Malware-Überblick – Silent Librarian APT

[3] Silent Librarian, auch bekannt als COBALT DICKENS und TA407, ist ein Bedrohungsakteur, der Spear-Phishing-Techniken einsetzt, um Universitäten anzugreifen – vor allem in den Vereinigten Staaten, aber auch in anderen Teilen der Welt. Er greift insbesondere Universitätsmitarbeiter und Studenten an, da er vor allem auf den Diebstahl akademischer Forschungsdaten abzielt.

Silent Librarian greift aus dem Iran an und wird höchstwahrscheinlich von der iranischen Regierung finanziert. Somit reflektiert er die Absichten und Interessen des Iran, mit der wissenschaftlichen Entwicklung der Welt Schritt zu halten, trotz der schwerwiegenden Sanktionen, denen das Land unterliegt.

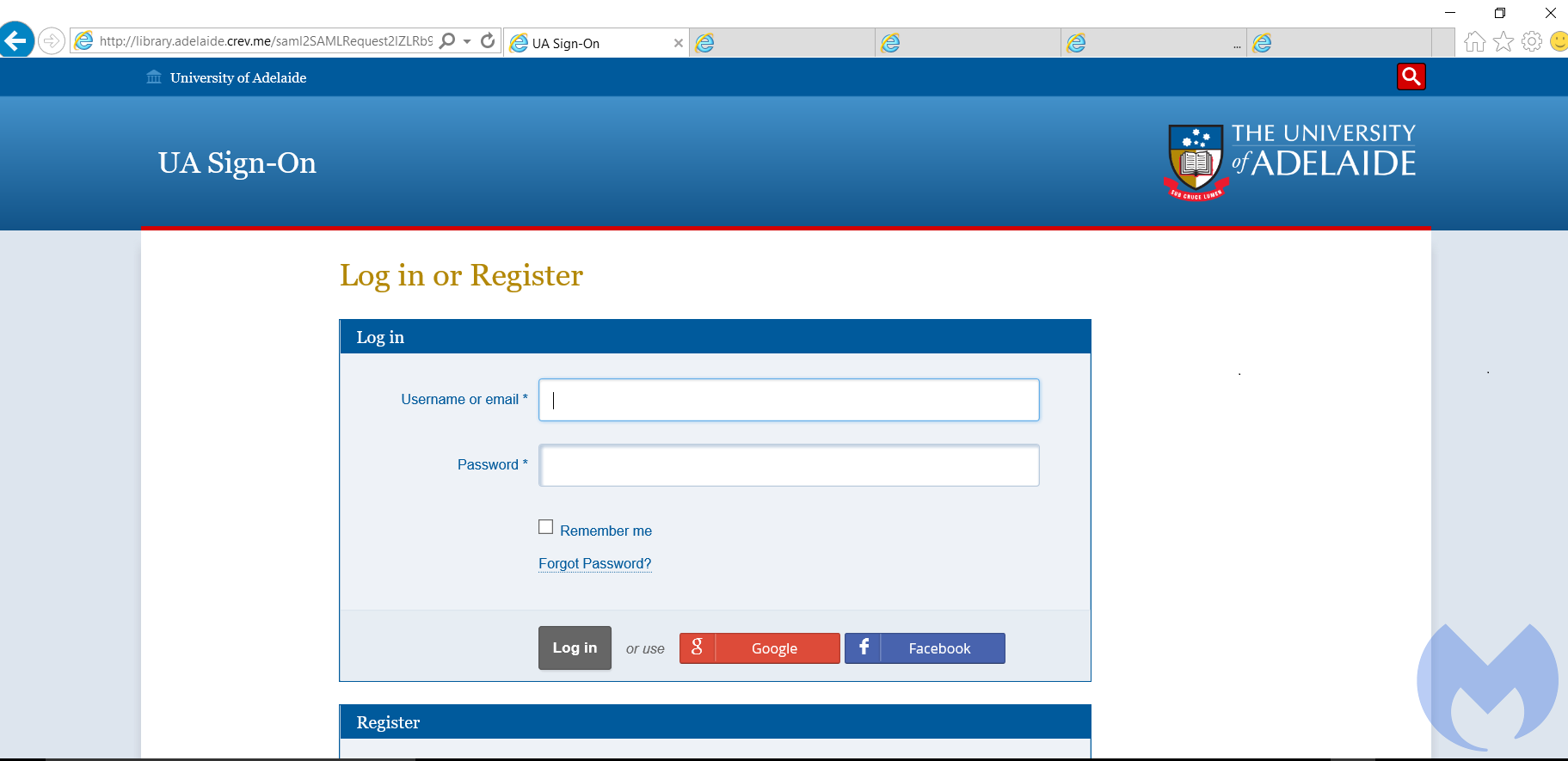

Um seine Opfer in die Falle zu locken, verwendet Silent Librarian Domainnnamen, die dem echten Domainnamen der Universität sehr ähnlich sind. Es wird einfach die Top-Level-Domain gegen eine andere ausgetauscht.

Zum Beispiel ist die Domain der „Western University Canada“ „login.proxy1.lib.uwo.ca“, und die Angreifer verwenden die Domain „login.proxy1.lib.uwo.ca.sftt.cf“. Für „Die Bibliothek der University of Adelaide“ lautet der echte Domainname „library.adelaide.edu.au“, während der Angreifer die Domain „library.adelaide.crev.me“ verwendet hat. Die Phishing-Website sah folgendermaßen aus:

Silent Librarian nutzt den Cloudflare-Dienst, um den Hosting-Standort zu verbergen, da die Angreifer dazu neigen, Infrastruktur in ihrem eigenen Land zu nutzen. Das ist höchstwahrscheinlich darauf zurückzuführen, dass sie keine Infrastruktur in anderen Ländern erwerben können.

Malware-Überblick – Mekotio

Mekotio ist ein Banking-Trojaner, der erstmals 2015 in freier Wildbahn gesichtet wurde. Banking-Trojaner sind in den letzten Jahren zunehmend beliebter geworden, da sie als Nutzdaten eines erfolgreichen Angriffs sehr profitabel sein können.

[4] Um nicht von AV- und EDR-Lösungen entdeckt zu werden, müssen sich Banking-Trojaner ständig verändern und weiterentwickeln. Der lateinamerikanische Trojaner Mekotio ist ein hervorragendes Beispiel dafür – einerseits ändert sich sein Funktionsumfang häufig, andererseits wird auch angenommen, dass stets mehrere Varianten von Mekotio gleichzeitig entwickelt werden. Mekotio wird meist über Spam-E-Mails zugestellt und verwendet mehrere Stufen von Ladeprogrammen.

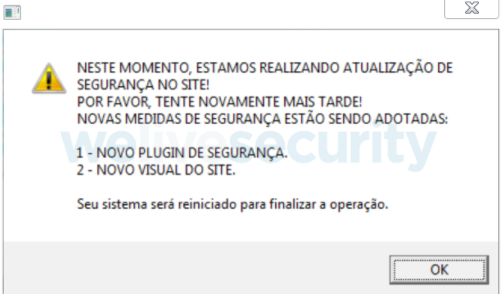

Bei seinen Angriffen neigt Mekotio dazu, speziell gestaltete Pop-up-Fenster zu verwenden, die sorgfältig auf lateinamerikanische Banken zugeschnitten sind, um vertrauliche Daten zu sammeln. Mekotio verfügt über fortschrittliche Spionagefunktionen, um die Firewall-Konfiguration, die Windows-Version und ggf. installierte Sicherheitslösungen zu erkennen und zu ermitteln, ob der aktuelle Benutzer über Administratorrechte verfügt. Er verwendet auch gängige Techniken zur Etablierung von Persistenz, indem er Registrierungsschlüssel oder den Windows-Startordner benutzt.

Neben den gängigen Kapazitäten wie Keylogging und Screenshots verfügt Mekotio auch über einige interessante Funktionen – z. B. das Exfiltrieren von in Google Chrome gespeicherten Anmeldeinformationen, den Diebstahl von Krypto-Währungen durch den Austausch von Zeichenketten in der Zwischenablage und die teilweise Zerstörung von Daten durch Entfernen von Dateien und Ordnern in systemnahen Verzeichnissen.

Aufgrund der unterschiedlichen Banking-Systeme in den einzelnen Ländern sind die Varianten der Banking-Trojaner tendenziell ortsspezifisch. Das gilt auch für Mekotio. Obwohl sein Hauptziel lateinamerikanische Banken sind, sind auch Dutzende von anderen Opfern bekannt, vor allem in Brasilien, Chile, Mexiko und Peru.

Varonis-Erkennungen

Varonis DatAlert verfügt über mehrere Bedrohungsmodelle, die die genannten Malware-Varianten in verschiedenen Stufen ihrer Aktivität identifizieren können:

- „Krypto-Aktivität erkannt“: erkennt die Erstellung von Lösegeldforderungen auf einem Dateiserver oder Cloud-Datenspeicher.

- „Unmittelbares Muster erkannt: Benutzeraktivitäten deuten auf Ransomware hin“: erkennt den Verschlüsselungsprozess von Dateien auf einem Dateiserver, ohne sich auf bekannte Ransomware-Dateinamen oder -Erweiterungen zu verlassen, und ermöglicht so die Erkennung neuer Varianten von Ransomware/Datenvernichtungsprogrammen.

- „Ungewöhnliches Verhalten: Eine ungewöhnliche Datenmenge wurde auf externe Websites hochgeladen“: erkennt das Hochladen gesammelter Daten auf eine Website, die nicht zur Domain der Organisation gehört, indem die Menge der gesendeten Daten untersucht wird.

- „Potenzieller Phishing-Angriff: Zugriff auf eine riskante Website, deren Domainname ungewöhnliche Zeichen enthält“: erkennt, wenn ein Benutzer auf eine Website zugreift, die möglicherweise Malware enthält, auf Grundlage ungewöhnlicher Zeichen in der URL der Website.

- „Verdächtige E-Mail: Es wurde eine E-Mail mit einem verdächtigen böswilligen Anhang empfangen“: erkennt, wenn ein E-Mail-Anhang bösartigen Code oder einen Link zu einer bösartigen Website enthalten könnte.

Erfolgsgeschichte des Monats

Ein Kunde von Varonis – ein Chemieunternehmen in den USA mit Tausenden von Mitarbeitern – hatte einen Vorfall mit der NetWalker-Ransomware.

Ende September wandte sich das Forensikteam eigenhändig an den Kunden, als unsere Bedrohungserkennungssysteme anzeigten, dass es sich um einen unerkannten Ransomware-Angriff handeln könnte.

Während einer Untersuchung wurde klar, dass der Kunde einen kompromittierten Benutzer in O365 hatte, den der Angreifer benutzt hat, um sich Zugriff auf das On-Premise-Netzwerk zu verschaffen.

Innerhalb des Netzwerks gelang es dem Angreifer, ein Dienstkonto zu kompromittieren, über das sowohl Cobalt-Strike- als auch NetWalker-Ransomware ausgeführt wurde.

Unser Team half dem Kunden dabei:

- Varonis zu benutzen, um die Alarme gemeinsam zu untersuchen und zu überprüfen, ob alles überprüft wurde

- Die bekannten Phasen des Angriffs den jeweiligen granularen Ereignissen in Varonis zuzuordnen

- IOCs für die NetWalker-Variante bereitzustellen, damit der Kunde forensische Untersuchungen in seinen anderen Sicherheitslösungen durchführen kann

- Einen vollständigen und umfassenden Malware-Bericht zu erstellen, einschließlich Erläuterungen zu den Funktionen der NetWalker-Variante durch Reverse Engineering der Probe, die in der Kundenumgebung gefunden wurde

Neue Varianten, die im Oktober analysiert wurden

| Name der Variante | Verbreitung | Datenzentrierte IOCs |

| mechu-Ransomware | 1 | Erweiterung: .mechu4Po |

| Babaxed-Ransomware | 2 | Erweiterung: .babaxed |

| Dharma-Ransomware | 3 | Erweiterung: .WSHLP |

| EasyRansom-Ransomware | 1 | Lösegeldforderung: easyransom_readme.txt

Erweiterung: .easyransom |

| STOP-Ransomware | 3 | Erweiterung: .lyli |

| Dharma-Ransomware | 3 | Erweiterung: .fresh |

| Mame-VSE-Ransomware | 1 | Erweiterung: .mame vse |

| Dharma-Ransomware | 3 | Erweiterung: .homer |

| Dharma-Ransomware | 3 | Erweiterung: .flyu |

| Babaxed-Ransomware | 2 | Erweiterung: .osnoed |

| STOP-Djvu-Ransomware | 3 | Erweiterung: .moss |

| SantaCrypt-Ransomware | 2 | Lösegeldforderung: HOW_TO_RECOVER_MY_FILES.TXT

Erweiterung: .$anta |

| Curator-Ransomware | 1 | Erweiterung: .CURATOR |

| WoodRat-Ransomware | 1 | Erweiterung: .woodrat |

| Cyber_Splitter | 1 | Erweiterung: .Dcry |

| Dharma-Ransomware | 3 | Erweiterung: .gtsc |

| Snatch-Ransomware | 1 | Erweiterung: .clhmotjdxp |

| Nibiru-Ransomware | 1 | Erweiterung: .Nibiru |

| Geneve-Ransomware | 1 | Erweiterung: .fezmm |

| Ranzy-Locker-Ransomware | 1 | Erweiterung: .RNZ |

| Matrix ransomware | 3 | Lösegeldforderung: J91D_README.rtf

Erweiterung: .J91D |

| Matrix-Ransomware | 3 | Lösegeldforderung: S996_INFO.rtf

Erweiterung: .S996 |

| Matrix-Ransomware | 3 | Lösegeldforderung: FDFK22_INFO.rtf

Erweiterung: .FDFK22 |

| Consciousness-Ransomware | 1 | Lösegeldforderung: Consciousness Ransomware Text Message.txt |

| AIDS_NT-Ransomware | 1 | Lösegeldforderung: AIDS_NT_Instructions.txt |

| Lösegeldforderung der XoristenRansomware | 2 | Erweiterung: .emilisub |

| ThunderX | 1 | Erweiterung: .tx_locked |

| Xorist-Ransomware | 2 | Erweiterung: .hnx911 |

| MedusaLocker | 2 | Erweiterung: .networkmaze |

| OGDO STOP | 1 | Erweiterung: .ogdo |

| Flamingo-Ransomware | 1 | Erweiterung: .FLAMINGO |

| Dharma-Ransomware | 3 | Erweiterung: .eur |

| Dharma-Ransomware | 3 | Erweiterung: .blm |

| XMRLocker | 1 | Erweiterung: .[XMRLocker] |

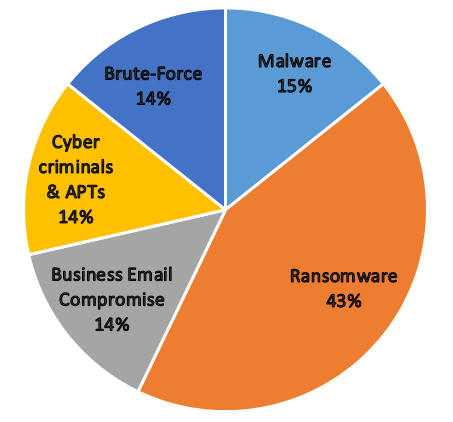

Top-Angriffsvektoren für Oktober

– Auf Englisch veröffentlichter Artikel von BEN ZION LAVI, Sicherheitsspezialist, Mitglied unseres Reaseach-Teams

Quellenverzeichnis

[1] – https://www.checkpoint.com/cyber-hub/threat-prevention/ransomware/ryuk-ransomware/

[2] – https://threatpost.com/ryuk-ransomware-gang-zerologon-lightning-attack/160286/

[3] – https://blog.malwarebytes.com/malwarebytes-news/2020/10/silent-librarian-apt-phishing-attack/

Varonis-Forensikteam

Datum des Berichts: Oktober 2020

Für Fragen und zusätzliche Informationen kontaktieren Sie uns bitte unter dl-eng-forensics@varonis.com

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.