Unternehmen investieren weiterhin in Microsoft Azure – so meldete Microsoft im zweiten Quartal des Geschäftsjahres 2025 ein Wachstum von 21 % bei ihren Serverprodukten und Cloud-Diensten. Während es mehrere Treiber für den Trend zur Cloud-Nutzung gibt, darunter KI, gibt es weiterhin nur einen einzigen Treiber für die Mehrheit der Cloud-Sicherheitsverletzungen: das Identitätsrisiko.

Im Laufe der Zeit entwickelt sich in vielen Unternehmen ein äußerst kompliziertes Netz, da Jahr für Jahr und Monat für Monat neue Azure-Abonnements, -Ressourcen und -Ressourcengruppen hinzugefügt werden. Zusätzlich wird dieses organische Wachstum durch die Übernahme anderer Unternehmen und die Integration der erworbenen Datenbestände in die Muttergesellschaft verstärkt.

Eine der Hauptmethoden zur Verwaltung der Vielzahl von Rollenkombinationen und Berechtigungsumfängen ist die rollenbasierte Zugriffskontrolle (RBAC). Die Verwaltung von RBAC im Azure-Portal kann jedoch mühsam und unmöglich zu skalieren sein. Infolgedessen melden Unternehmen regelmäßig, dass Scoping- und Zugriffszuweisungen im Laufe der Zeit inaktiv oder veraltet werden und Staub und Spinnweben ansetzen.

Wir stellen vor: der Azure Access Graph.

Varonis setzt seine Investitionen in die Verwaltung von Azure-Zugriffen und -Berechtigungen fort, indem es seine branchenführende Datensicherheitsplattform (DSP) um den Azure Access Graph erweitert, der Ihnen Folgendes ermöglicht:

- Analysieren Sie den effektiven Zugriff, indem Sie verstehen, welche Rollen, Gruppen, Bereichsrichtlinien und Ressourcenrichtlinien den Zugriff beeinflussen.

- Verhindern Sie die Daten-Exposure, indem Sie Richtlinien identifizieren, die sensitive Daten öffentlich zugänglich machen.

- Bereinigen Sie veraltete Berechtigungen, die durch das Erkennen von Inaktivität ausgenutzt werden können

- Visualisieren Sie die Container und verschiedenen Ressourcen, auf die eine einzelne Identität zugreifen kann

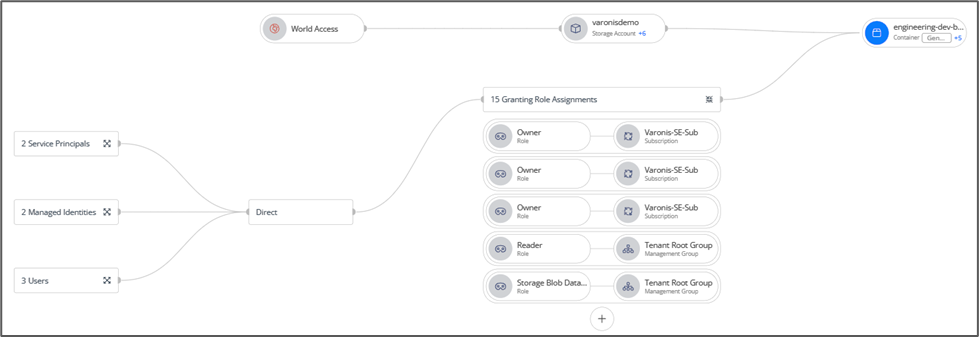

Wie bei Varonis für AWS können Sicherheitsteams leicht verstehen, wie Benutzer, Rollen, Gruppen und Richtlinien Daten zugeordnet werden. Anhand dieser Informationen können die Teams dann Zugriffspfade blockieren und die Exposure verringern.

Visualisieren Sie effektiven Datenzugriff.

Angesichts der Einstellung von Entra Permissions Management wünschen sich Unternehmen Cloud Infrastructure Entitlement Management (CIEM)-Funktionen von ihrem DSP, um ungenutzte und übermäßige Berechtigungen in Azure für das Least-Privilege-Prinzip zu erkennen, zu überwachen und anzupassen. Der Azure Access Graph von Varonis und viele andere Funktionen der Plattform können diese Lücken schließen.

Wie im nachfolgenden Schnappschuss gezeigt, bietet das Zugriffsdiagramm von Varonis eine vereinfachte Ansicht der Identitäten und Service-Principals, die auf eine Ressource zugreifen können, sowie die Möglichkeit, die Ursprünge ihrer Berechtigungen zu erkunden.

Anstatt sich durch Dutzende von Rollen, Rollenzuweisungen und geerbten Bereichen im Azure-Portal zu klicken oder PowerShell zu verwenden, vereinfacht das Zugriffsdiagramm den Untersuchungsprozess. Benutzer können ganz einfach in das jeweilige verbundene Element hineinzoomen, um übermäßige Exposure und Zugangswege zu finden.

Erkunden Sie den bidirektionalen Datenzugriffsfluss zwischen Identitäten, Rollen und Ressourcen in Azure

Erkunden Sie den bidirektionalen Datenzugriffsfluss zwischen Identitäten, Rollen und Ressourcen in Azure

Das Zugriffsdiagramm passt sich an Veränderungen in der Umgebung an, um den Sicherheits- und Cloud-Teams den neuesten Überblick zu verschaffen. Dies ist entscheidend, wenn Unternehmen einen potenziell kompromittierten Benutzer entdecken oder eine Bedrohung vermuten, da sie leicht alle Ressourcen sehen können, auf die ein bestimmtes Konto Zugriff hat.

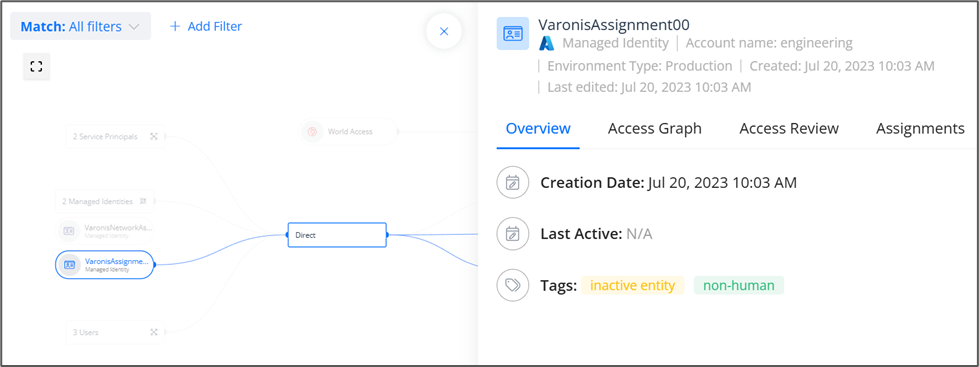

Verbessern Sie Ihre Sicherheitslage.

Unternehmen haben Schwierigkeiten, Privilegien und Berechtigungen zu verwalten, die sich ständig weiterentwickeln. Die Identifizierung übermäßiger oder veralteter Berechtigungen kann eine Herausforderung darstellen. Das Zugriffsdiagramm ermöglicht es Administratoren intuitiv, eine Identitätskarte zu öffnen, um wichtige Details zu erfahren, wie z. B. ob die Identität inaktiv oder veraltet ist, sowie weitere Informationen über die Zuweisungen dieser Identität an anderer Stelle zu erhalten.

Untersuchen Sie Azure-Konten und relevante Details auf der Identitätskarte direkt aus dem Zugriffsdiagramm.

Untersuchen Sie Azure-Konten und relevante Details auf der Identitätskarte direkt aus dem Zugriffsdiagramm.

Vom Zugriffsdiagramm aus können Benutzer auch andere Dashboards und Listen in der Varonis-Plattform erkunden, um Prioritäten für die Sanierung von Sicherheitslücken im gesamten Unternehmen zu setzen. Datengesteuerte Erkenntnisse sind eines der wichtigsten Merkmale eines gesunden Cloud-Governance-Programms. Aus diesem Grund forscht Varonis kontinuierlich nach Bedrohungen, um die Darstellung von Datenrisiken auf der Plattform zu verfeinern und wichtige Probleme ans Licht zu bringen.

Varonis für Azure ermöglicht es Teams außerdem, datengesteuerte Maßnahmen für das Konto und/oder die Ressource zu ergreifen, indem der öffentliche Zugriff auf Azure-Speichercontainer blockiert, der anonyme Blob-Zugriff auf Speicherkonten sowie veraltete Azure-Benutzer deaktiviert werden und vieles mehr.

Varonis steht Ihnen und Ihrer Cloud zur Seite.

Im Jahr 2025 haben in der Multi-Cloud-Sicherheitsbranche bereits mehrere Übernahmen stattgefunden, und einige Dienste erreichen das Ende des Supports. In der Zwischenzeit beschleunigt Varonis seine Unterstützung für Multi-Cloud-Kunden in Azure und anderswo. Die Plattform wurde auf Azure-Datenbanken erweitert, und Varonis hat kürzlich ein innovatives Unternehmen für Database Access Monitoring (DAM) übernommen, das Echtzeitüberwachung und Just-in-Time-Autorisierungsrichtlinien für On-Premise- und Cloud-Datenquellen bereitstellt.

Diese Investition endet nicht bei Microsoft Azure: Amazon Redshift, MongoDB, MySQL, PostgreSQL, Google Workspace, Google Cloud, Salesforce, Box, UNIX/LINUX und ServiceNow gehören zu einer wachsenden Liste anderer Cloud-Quellen, in denen Varonis heute aktiv Daten schützt. Die Mission: Daten sichern – unabhängig von der Cloud.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.