-

Datensicherheit

DatensicherheitJul 18, 2018

Befindet sich Ihr größtes Sicherheitsrisiko innerhalb Ihres Unternehmens ?

Die Person neben Ihrem Arbeitsplatz könnte das größte Sicherheitsrisiko in Ihrem Unternehmen sein. Die groß angelegten Angriffe, über die wir in den Nachrichten lesen — Yahoo, Equifax, WannaCry Ransomware —...

Rob Sobers

1 min read

-

Varonis Produkte

Varonis ProdukteNov 28, 2017

Mehr Datensicherheit für Nasuni

Die Varonis Datensicherheits-Plattform wird in einer kommenden Version datenzentrierte Prüfung und Schutz für Nasuni Enterprise File Services ermöglichen. Nasuni ist ein wichtiger Varonis-Partner im wachsenden Markt für Network Attached Storage...

Rob Sobers

1 min read

-

Datensicherheit

DatensicherheitJul 20, 2017

Reality Leah Winner und das Zeitalter der Insider-Risiken

Den Strafverfolgungsbehörden zufolge hat die 25-jährige Subunternehmerin Reality Leah Winner ein NSA-Dokument der höchsten Geheimhaltungsstufe bezüglich der laufenden Untersuchung über russische Hacker-Aktivitäten bei der Wahl im letzten November ausgedruckt und...

Rob Sobers

2 min read

-

Datensicherheit

DatensicherheitJul 12, 2017

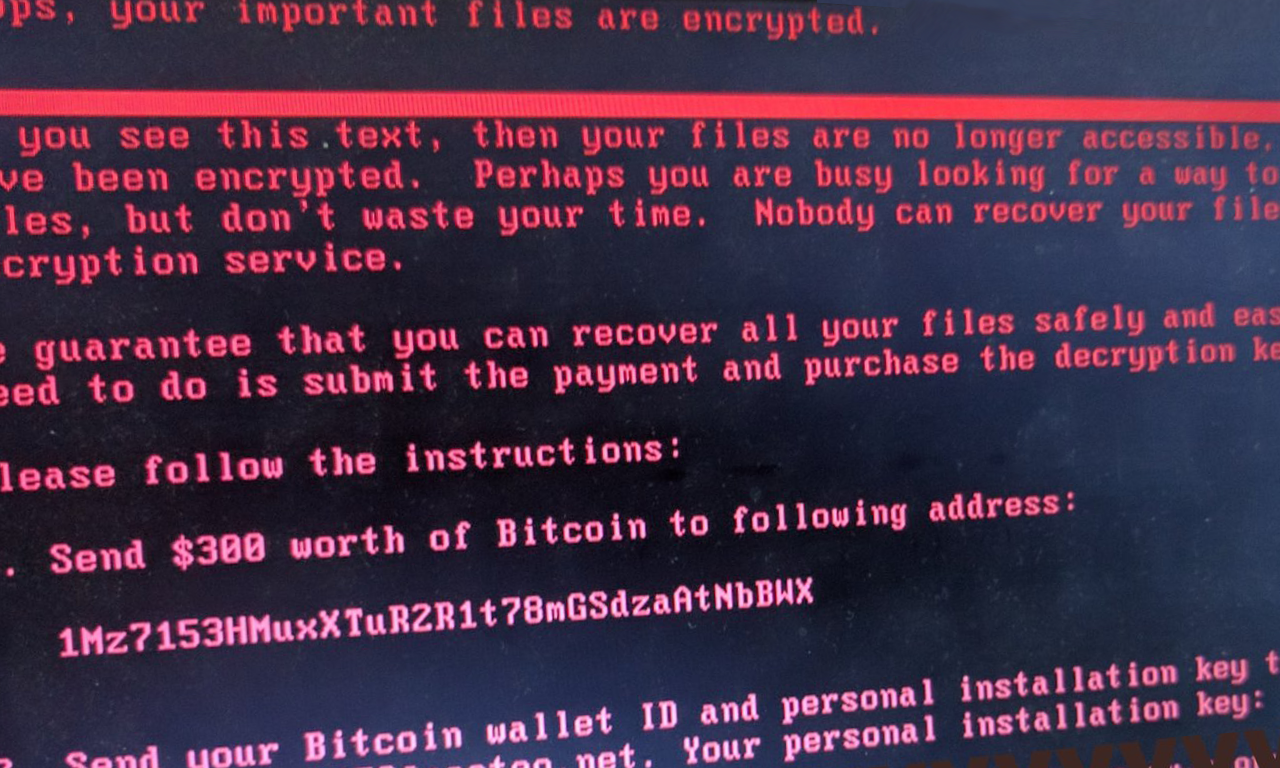

Ausbreitung der an Petya angelehnten Ransomware: Was Sie jetzt wissen müssen

Im Kielwasser der massiven Verbreitung von WannaCry im letzten Monat sorgt gerade eine neue Variante von Ransomware für massive Störungen, dieses Mal unter der Bezeichnung „NotPetya“. Fast den gesamten Morgen...

Rob Sobers

4 min read

-

Datensicherheit

DatensicherheitJun 23, 2017

Was ist eine Datenschutzplattform?

Eine Datenschutzplattform (DSP) ist eine Kategorie an Sicherheitsprodukten, die herkömmliche, isolierte Sicherheits-Tools ersetzen. DSP kombinieren Datenschutzfunktionalitäten, wie das Aufspüren sensibler Daten, die Zugriffsverwaltung, Benutzerverhaltensanalysen, erweiterte Bedrohungserkennung, Aktivitätsüberwachung sowie Compliance-Berichterstattung und...

Rob Sobers

5 min read

-

Datensicherheit

DatensicherheitMai 25, 2017

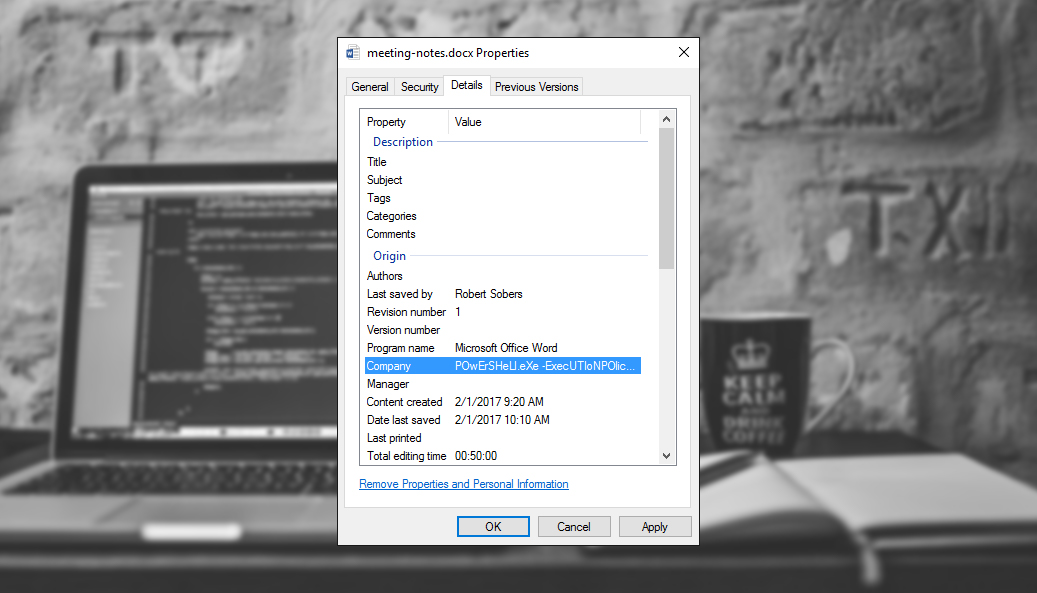

Erkennung von Malware-Payloads in den Metadaten von Office-Dokumenten

Haben Sie Dokumenteneigenschaften, wie „Unternehmen“, „Titel“ und „Kommentare“ schon mal als Übertragungselemente für schädliche Payloads angesehen? Werfen Sie einen Blick auf diesen raffinierten PowerShell-Payload in den Unternehmensmetadaten: #powershell payload stored...

Rob Sobers

2 min read

-

Datensicherheit

DatensicherheitOkt 27, 2016

Malware-Coding für IT-ler, Teil II: Fun mit FUD-Ransomware!

Ransomware ist – nüchtern betrachtet – nur ein kleines Stückchen Schadcode, entwickelt mit primär einem Ziel: sämtliche Dateien des betroffenen Benutzers zu verschlüsseln. Ist noch kein Entschlüsselungs-Tool verfügbar, bleibt dem...

Rob Sobers

3 min read

-

Datensicherheit

DatensicherheitOkt 27, 2016

Der Unterschied zwischen Jeder/Alle und authentifizierten Benutzern

Um Zugriffskontrollen ordnungsgemäß zu pflegen ist es wichtig, zu verstehen, wofür jedes Element einer Zugriffskontrollliste (ACL) steht, einschließlich der implizierten Identitäten, die in eine Windows-Umgebung integriert sind. Es gibt eine...

Rob Sobers

1 min read

-

Datensicherheit

DatensicherheitOkt 27, 2016

Der Unterschied zwischen CIFS und SMB

Wir erhalten sowohl von Neulingen als auch von erfahrenen Systemadministratoren etliche Fragen zu vernetzten Dateisystemen und Filesharing-Protokollen. Eine Frage, die immer wieder auftaucht, ist: „Worin besteht der Unterschied zwischen CIFS...

Rob Sobers

2 min read

-

Datensicherheit

DatensicherheitOkt 13, 2016

Malware-Coding für IT-ler, Teil 1: FUD (Fully Undetected) Malware selbst programmieren

Im Großen und Ganzen unterscheidet man drei verschiedene Kategorien von Angreifern: „Skids“ oder Script Kiddies – inzwischen ist damit jeder Hacker-Anfänger gemeint, der mit bereits existierendem Code und vorhandenen Tools...

Rob Sobers

6 min read

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital