Michael Buckbee

Michael hat als Systemadministrator und Softwareentwickler für Startups im Silicon Valley, die US Navy und alles dazwischen gearbeitet.

-

Datensicherheit & Compliance

Datensicherheit & ComplianceApr 10, 2018

Gedanken über die NIS-Richtlinie der EU nach Davos

Ich hatte mir fest vorgenommen, den 80-seitigen Bericht des Weltwirtschaftsforums (WWF) über die globalen Risiken mit denen die Menschheit heute konfrontiert ist, durchzulesen. Das sind dieselben Leute, die alljährlich für...

Michael Buckbee

3 min read

-

Datensicherheit

DatensicherheitMär 30, 2018

12 Wege, wie Varonis Sie bei der Steuerung von Fusionen und Übernahmen unterstützt

Ein gut geordneter Plan für Fusionen und Übernahmen (M&A) reduziert den Zeitaufwand, die Kosten und die Risiken einer bevorstehenden Fusion und/oder Übernahme. Gartner rät Unternehmen, die ein Wachstum durch Übernahmen...

Michael Buckbee

6 min read

-

Datensicherheit

DatensicherheitMär 23, 2018

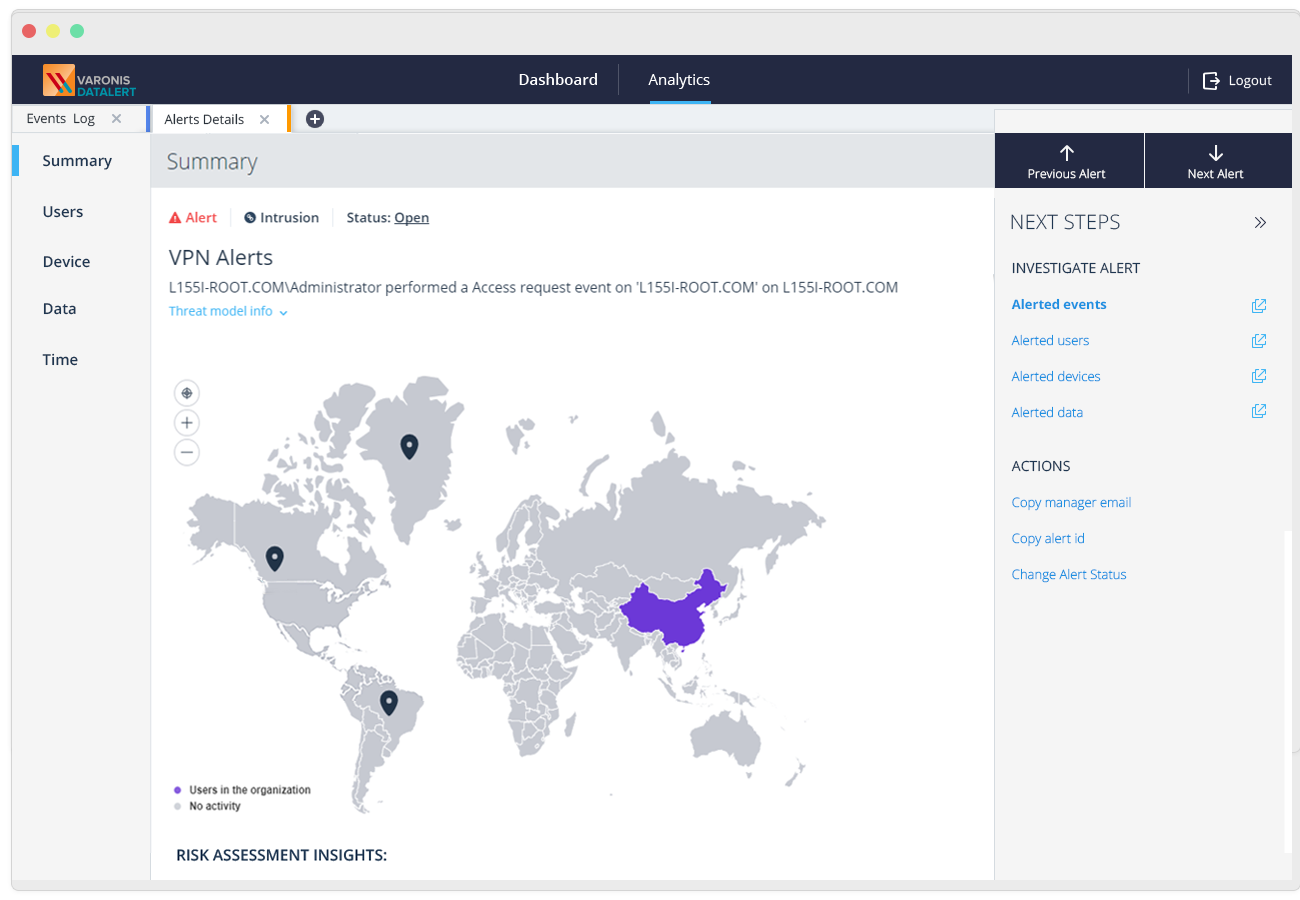

SIEM Tools: Varonis ist die Lösung, mit der Sie Ihr SIEM optimal nutzen

SIEM-Anwendungen sind ein wichtiger Bestandteil des Datensicherheits-Ökosystems: Sie aggregieren Daten aus mehreren Systemen, normalisieren diese Daten und analysieren sie, um abnormales Verhalten oder Angriffe zu erkennen. Das SIEM ist die...

Michael Buckbee

4 min read

-

Datensicherheit

DatensicherheitMär 21, 2018

Malware -Abwehr: Schützen Sie Ihre Daten mit Varonis Sicherheitsanalysen

Malware ist zum Sammelbegriff für jedes Stück Code geworden, das versucht, sich zu verbergen um dann die Absichten des Eigentümers des Computers zu untergraben. Viren, Rootkits, Lock-Screens und Trojaner sind...

Michael Buckbee

6 min read

-

Datensicherheit & Compliance

Datensicherheit & ComplianceMär 07, 2018

[Video] Varonis DSGVO-Risikobewertung

Sind Sie bereit für die DSGVO? Der Befragung auf unserer Website von 500 Entscheidungsträgern aus IT-Management und Risikomanagement zufolge, sehen sich drei von vier Unternehmen mit ernsthaften Herausforderungen bei der...

Michael Buckbee

1 min read

-

Datensicherheit

DatensicherheitMär 02, 2018

Der Unterschied zwischen Daten-Governance und IT-Governance

Wir waren in der letzten Zeit so sehr mit Daten-Governance beschäftigt, also damit, wie wir den maximalen Mehrwert aus unseren Daten gewinnen und die nächste große Datenschutzkatastrophe verhindern, dass viele...

Michael Buckbee

3 min read

-

Datensicherheit

DatensicherheitFeb 27, 2018

Bessere Zugangskontrollen durch Hinzufügen von Varonis zum IAM

Das Verwalten von Berechtigungen ist eine enorme Aufgabe, in der zahlreiche Gefahren lauern. Ordner mit zu großzügigen Berechtigungen sind ein Albtraum für die Informationssicherheit und ein gefundenes Fressen für Hacker....

Michael Buckbee

2 min read

-

Datensicherheit Varonis Produkte

Datensicherheit Varonis ProdukteFeb 13, 2018

Einführung der Varonis Datensicherheitsplattform 6.4.100:

Zum Einstieg in das neue Jahr bringen wir eine grossartige neue Beta-Version heraus, die wir mit Ihnen teilen wollen. Die Beta-Version der Varonis Datensicherheitsplattform 6.4.100 ist zu Monatsbeginn verfügbar geworden....

Michael Buckbee

2 min read

-

Datensicherheit

DatensicherheitJan 16, 2018

Weshalb ein Honigtopf keine umfassende Sicherheitslösung ist

Ein wesentliches Sicherheitsprinzip und vielleicht eine der wichtigsten Lektionen, die Sie als Sicherheitsexperte lernen werden, ist AHAT (Always have an audit trail = Immer ein Protokoll machen). Warum? Wenn Sie...

Michael Buckbee

5 min read

-

Datensicherheit & Compliance

Datensicherheit & ComplianceJan 05, 2018

Machen Sie Ihre DSGVO-Hausaufgaben und reduzieren Sie damit die Gefahr von Strafzahlungen!

Was in Ihrer Schulzeit ein guter Ratschlag war, ist auch relevant, wenn es um Konformität mit der Datenschutz-Grundverordnung (DSGVO) geht: Machen Sie Ihre Hausaufgaben, weil Ihre Zensur davon abhängt. Bei...

Michael Buckbee

3 min read

-

Datensicherheit

DatensicherheitJan 02, 2018

Für eine maximale Investitionsrendite: Arbeiten nach dem Prinzip der notwendigsten Berechtigung

Berechtigungen zu verwalten kann sehr teuer werden. Bei einem Unternehmen mit 1.000 Mitarbeitern kann der Aufwand, der aus der Bearbeitung von Berechtigungsanforderungen entsteht, bei bis zu 180.000 US-Dollar pro Jahr...

Michael Buckbee

5 min read

-

Datensicherheit & Compliance

Datensicherheit & ComplianceDez 29, 2017

IT-Leitfaden zur Meldepflicht laut EU- DSGVO

Die Datenschutz-Grundverordnung (DSGVO) soll in wenigen Monaten – genau am 25. Mai 2018 – in Kraft treten. Das Dokument ist zwar eine großartige Lektüre für erfahrene auf Datenschutz spezialisierte Rechtsanwälte,...

Michael Buckbee

7 min read

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital