Nachdem bekannt wurde, dass Mitglieder der berüchtigten Ransomware-Gruppe REvil, die vornehmlich große Ziele angriff, von den russischen Strafverfolgungsbehörden verhaftet wurden und damit die Gruppe und ihre Machenschaften zerschlagen wurden, wandern die Mitglieder nun mit hoher Wahrscheinlichkeit zu anderen Anbietern von Ransomware-as-a-Service (RaaS) ab.

Varonis Threat Labs hat beobachtet, dass ein solcher RaaS-Anbieter, ALPHV (auch bekannt als BlackCat Ransomware), seit Ende 2021 zunehmend aktiv wird, neue Partner rekrutiert und Organisationen in verschiedenen Branchen weltweit ins Visier nimmt.

Hier sind die wichtigsten Erkenntnisse:

- Die Gruppe rekrutiert aktiv ehemalige REvil-, BlackMatter- und DarkSide-Mitglieder

- Erhöhte Aktivität seit November 2021

- Lukrative Auszahlungen an Partner (bis zu 90 %)

- Rust-basierte ausführbare Ransomware (schnell, plattformübergreifend, stark an das jeweilige Opfer angepasst)

- AES-Verschlüsselung als Standard

- Integrierte Berechtigungseskalation (UAC-Umgehung, Masquerade_PEB, CVE-2016-0099)

- Kann über PsExec an Remote-Hosts propagieren

- Löscht Schattenkopien mit VSS Admin

- Stoppt virtuelle VMware-ESXi-Maschinen und löscht den Snapshot

Die Leak-Website der Gruppe, die seit Anfang Dezember 2021 aktiv ist, hat bis Ende Januar 2022 mehr als zwanzig Opferorganisationen genannt. Die Gesamtzahl der Opfer, einschließlich derer, die ein Lösegeld gezahlt haben, um Öffentlichkeit zu vermeiden, ist jedoch wahrscheinlich höher.

In diesem Artikel erhalten Sie einen Überblick über diese aufkommende Ransomware-Bedrohung, mit Einzelheiten sowohl zur Linux- als auch zur Windows-Variante des Verschlüsselungstools.

Hintergrund

ALPHV, auch bekannt als ALPHV-ng, BlackCat und Noberus, wurde erstmals im November 2021 beobachtet und ist eine Ransomware-as-a-Service-Bedrohung (RaaS), die Unternehmen in zahlreichen Sektoren weltweit angreift und dabei eine Triple-Extortion-Taktik (dreifache Erpressung) verwendet.

Hierbei wird auf der üblichen Extortion aufgebaut, bei der sensible Daten vor der Verschlüsselung gestohlen werden und das Opfer mit der Veröffentlichung dieser Daten erpresst wird. Bei Triple Extortion wird zusätzlich mit einem DDoS-Angriff (Distributed Denial-of-Service) gedroht, falls die Forderungen der Ransomware-Gruppe nicht erfüllt werden.

Aufgrund der offensichtlichen Erfahrung in diesem Bereich – z. B. der Verwendung bewährter Taktiken, Techniken und Prozeduren (TTP) für große Ziele und des bekanntgewordenen Erfolgs in letzter Zeit – ist eher davon auszugehen, dass ehemalige Mitglieder einer Ransomware-Gruppierung dahinterstehen, statt Neulinge.

Darüber hinaus haben einige Cyberkriminalitäts-Forenmitglieder angemerkt, dass ALPHV sogar eine Weiterentwicklung bzw. ein Rebranding von BlackMatter sein könnte, das seinerseits ein „Spin-off“ oder Nachfolger von REvil und DarkSide ist.

In russischsprachigen Cyberkriminalitätsforen wurden zuvor Partner angeworben (Abbildung 1) mit dem Versprechen, bis zu neunzig Prozent der Lösegelder zu erhalten.

Abbildung 1 – ALPHV „sucht nach WINDOWS/LINUX/ESX-Pentestern“

Bei der Arbeit mit diesen neuen Partnern werden für die erste Intrusion in ein Opfernetzwerk wahrscheinlich bewährte Methoden verwendet. Zum Beispiel werden gängige Sicherheitslücken in Netzwerkinfrastrukturgeräten wie VPN-Gateways ausgenutzt und Anmeldeinformationen werden über ungeschützte RDP-Hosts (Remote Desktop Protocol) missbraucht.

Anschließend wurde beobachtet, dass bei ALPHV-Angriffen PowerShell verwendet wurde, um die Sicherheitseinstellungen von Windows Defender im gesamten Netzwerk des Opfers zu ändern und die Ransomware-Binärdatei, einen interaktiven Prozess, mit PsExec auf mehreren Hosts zu starten.

Ransomware

Nachdem die Gruppe Zugriff auf ein Opfernetzwerk erlangt hat, führt sie anschließend Phasen zur Erkundung und zur lateralen Bewegung durch, in denen sensible und wertvolle Daten identifiziert werden, die verschlüsselt und anschließend exfiltriert werden können.

Unter Verwendung einer eigenen ausführbaren Ransomware-Datei, die neu erstellt wird und nicht auf einer bestehenden Bedrohung basiert, entwickelt der Bedrohungsakteur eine auf das jeweilige Opfer zugeschnittene Bedrohung. Hierbei werden bestimmte Elemente, wie die Verschlüsselungsleistung berücksichtigt und große Dateien möglicherweise nur teilweise verschlüsselt. Außerdem werden eingebettete Anmeldedaten des Opfers verwendet, um die automatische Propagierung des Ransomware-Payloads auf andere Server zu ermöglichen.

Im Gegensatz zu vielen anderen Ransomware-Bedrohungen wurde ALPHV mit Rust entwickelt, einer Programmiersprache, die für ihre schnelle Leistung und ihre plattformübergreifenden Kapazitäten bekannt ist. Dadurch konnten im Dezember 2021 und Januar 2022 sowohl Linux- als auch Windows-Varianten beobachtet werden.

Viele gehen zwar davon aus, dass ALPHV die erste Ransomware-Bedrohung „in freier Wildbahn“ sein könnte, die mit Rust entwickelt wurde, allerdings wurde bereits im Juni 2020 auf GitHub ein Proof-of-Concept einer Rust-Ransomware veröffentlicht. Es deutet allerdings nichts darauf hin, dass dieses irgendeine Verbindung zur Ransomware selbst aufweist.

Vor allem die Verwendung von Rust, neben anderen modernen Sprachen wie Golang und Nim, scheint in den letzten ein bis zwei Jahren ein zunehmender Trend in der Cyberkriminalität zu sein.

Neben der Schaffung neuer plattformübergreifender und leistungsstarker Bedrohungen haben einige Bedrohungsakteure auch ihre älteren Bedrohungen neu geschrieben. Dadurch können die Erkennung vermieden und die Analyse sabotiert werden, wie etwa beim aktualisierten Buer-Downloader „RustyBuer“.

Die Analyse kürzlich gesammelter ALPHV-Proben deutet darauf hin, dass der Entwicklungsprozess wahrscheinlich Anfang bis Mitte November 2021 stattfand, wenn man die Veröffentlichungshistorie der dafür verwendeten Rust-„Crates“ (Programmierbibliotheken) betrachtet.

Die kürzlich beobachteten ALPHV-Proben verwenden Zeroize 1.4.3, das erst am 4. November 2021 veröffentlicht wurde, und benutzen außerdem Kryptographieversionen für öffentliche Schlüssel, die durch die am 16. und 17. November 2021 veröffentlichten Versionen ersetzt wurden.

Viele der verwendeten Rust-Crates sind relativ offensichtlich, z. B. die Befehlszeilenschnittstellen- und Verschlüsselungsbibliotheken. Die Verwendung von Zeroize – einer Bibliothek, die Geheimnisse sicher aus dem Speicher löscht – deutet allerdings auf einen bewussten Versuch hin, zu verhindern, dass Verschlüsselungsgeheimnisse von einem kompromittierten Host wiederhergestellt werden können.

Konfiguration

Jede opferspezifische Binärdatei für ALPHV-Ransomware verfügt über eine eingebettete JSON-Datenstruktur (Abbildung 2) mit einer maßgeschneiderten Konfiguration, in die die Kenntnisse des Bedrohungsakteurs über das Opfernetzwerk einfließen.

Abbildung 2 – Beispiel für eine eingebettete JSON-Datenstruktur

Zu den kürzlich beobachteten Proben gehören Konfigurationen mit einem gemeinsamen Satz von Optionen (Tabelle 1), von denen einige für beide Varianten gelten und andere betriebssystemspezifisch sind.

|

Konfigurationsoption |

Beschreibung |

|

config_id |

In kürzlich beobachteten Proben nicht festgelegt. |

|

public_key |

Opferspezifischer, öffentlicher RSA-Schlüssel, der zur Sicherung des Verschlüsselungsschlüssels verwendet wird. |

|

Erweiterung |

Opferspezifische Erweiterung, die an verschlüsselte Dateien angehängt wird, eine scheinbar zufällig generierte Zeichenfolge aus sieben Kleinbuchstaben und Ziffern (regulärer Ausdruck: [a-z0-9]{7}). |

|

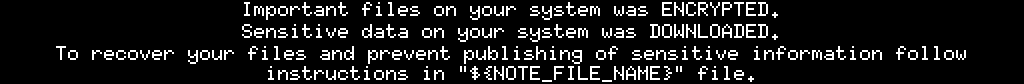

note_file_name |

Dateiname der Lösegeldforderung, eingestellt auf „RECOVER-${EXTENSION}-FILES.txt“ in kürzlich beobachteten Proben. |

|

note_full_text |

Text der Lösegeldforderung, der in allen kürzlich beobachteten Proben eine opferspezifische Tor-Onion-Adresse für Verhandlungen enthielt. |

|

note_short_text |

Windows-Desktophintergrundtext, mit dem das Opfer zur Lösegeldforderung geführt wird, in allen kürzlich beobachteten Proben vorhanden. |

|

default_file_mode |

Normalerweise auf „Auto“ eingestellt. Es wurden jedoch zwei „SmartPattern“-Werte beobachtet, die dazu führen, dass eine bestimmte Anzahl an Megabyte jeder Datei in Zehnerschritten verschlüsselt wird:

Diese Werte werden aus Leistungsgründen auf bestimmten Opfer-Hosts festgelegt, z. B. wenn sehr große Dateien verarbeitet werden sollen. |

|

default_file_cipher |

In allen kürzlich beobachteten Proben auf „Best“ festgelegt. Es wird versucht, zuerst AES-Verschlüsselung zu verwenden und danach ggf. ChaCha20. |

|

credentials |

Opferspezifisch und wahrscheinlich für die Propagierung verwendet. In einigen Proben wurden sowohl Domänen- als auch lokale Administratoranmeldedaten beobachtet. |

|

kill_services |

Typische Liste gängiger Windows-Dienste im Zusammenhang mit Anwendungen, Backup-Dienstprogrammen, Sicherheitslösungen und Servern mit opferspezifischen Diensten, die in den letzten Proben beobachtet wurden. |

|

kill_processes |

Typische Liste gängiger Windows-Prozesse im Zusammenhang mit Anwendungen, Backup-Dienstprogrammen, Sicherheitslösungen und Servern mit opferspezifischen Diensten, die in den letzten Proben beobachtet wurden. |

|

exclude_directory_names |

Typische Liste von Windows-Systemverzeichnissen, um sicherzustellen, dass der Host nach der Verschlüsselung stabil bleibt (und die Lösegeldforderung geöffnet werden kann). |

|

exclude_file_names |

Typische Liste von Windows-Systemdateien, um sicherzustellen, dass der Host nach der Verschlüsselung stabil bleibt (und die Lösegeldforderung geöffnet werden kann). |

|

exclude_file_extensions |

Typische Liste von Windows-Systemdateierweiterungen, um sicherzustellen, dass der Host nach der Verschlüsselung stabil bleibt (und die Lösegeldforderung geöffnet werden kann). |

|

exclude_file_path_wildcard |

In kürzlich beobachteten Proben nicht festgelegt. Schließt bestimmte Dateipfade vom Verschlüsselungsprozess aus, spezifisch für den Host/das Opfer. |

|

enable_network_discovery |

Boolescher Wert, der in kürzlich beobachteten Proben auf „true“ festgelegt ist und die Netzwerkerkennung über NetBIOS/SMB ermöglicht, um andere Hosts zur Verschlüsselung zu finden. |

|

enable_self_propagation |

Boolescher Wert, verschiedene Konfigurationen, die in kürzlich beobachteten Proben anscheinend spezifisch für den jeweiligen Host/das Opfer festgelegt werden. |

|

enable_set_wallpaper |

Boolescher Wert, der in kürzlich beobachteten Proben auf „true“ festgelegt ist und dank dem auf dem Windows-Desktophintergrund „note_short_text“ angezeigt wird. |

|

enable_esxi_vm_kill |

Boolescher Wert, der bestimmt, ob virtuelle VMware-ESXi-Maschinen beendet werden. |

|

enable_esxi_vm_snapshot_kill |

Boolescher Wert, der festlegt, ob Snapshots virtueller VMware-ESXi-Maschinen entfernt werden (Konfigurationsoption nur in kürzlich beobachteten Linux-Proben vorhanden). |

|

strict_include_paths |

In kürzlich beobachteten Proben nicht festgelegt. Führt dazu, dass der Verschlüsselungsprozess nur Dateien innerhalb der angegebenen Pfade verarbeitet. |

|

esxi_vm_kill_exclude |

Boolescher Wert, führt dazu, dass bestimmte virtuelle VMware-ESXi-Maschinen nicht beendet werden. |

Tabelle 1 – ALPHV-Konfigurationsmöglichkeiten

Obwohl viele Optionen in den eingebetteten Konfigurationen beider Proben auftauchen, scheint die Ransomware diejenigen zu ignorieren, die für den jeweiligen Host nicht verwendet werden können. So enthalten kürzlich beobachtete Windows-Proben beispielsweise Referenzen auf VMware ESXi – eine Plattform, die von der Linux-Variante unterstützt wird. Kürzlich beobachtete Linux-Proben enthalten hingegen Referenzen auf Windows-Verzeichnisse, Dateien und Dateierweiterungen.

Basierend auf den Befehlszeilenoptionen, die für beide Varianten verfügbar sind, können viele der eingebetteten Konfigurationsoptionen vermutlich bei der Ausführung deaktiviert werden.

Befehlszeilenschnittstelle

Wenn die Ransomware mit dem Parameter „--help“ gestartet wird, werden die verfügbaren Optionen bequem angezeigt (Abbildung 3) und man erhält einen Einblick in die Kapazitäten der Ransomware.

Abbildung 3 – ALPHV-„Kernoptionen“ (Windows-Varianten)

Unterschiede in den angezeigten Optionen können auf eine frühere Version oder spezifische Variante für das Opfer bzw. die Windows-Version hindeuten. Viele Optionen ermöglichen es dem Bedrohungsakteur, eingebettete Konfigurationen zu überschreiben.

Zusätzlich zu diesen Kernfunktionen bietet die Analyse einer neueren Linux-Variante Einblicke (Abbildung 4) in die Unterstützung von VMware-ESXi-Hosts, einschließlich der Möglichkeit, virtuelle Maschinen anzuhalten und, falls aktiviert, Snapshots virtueller Maschinen zu löschen, um eine Wiederherstellung zu verhindern.

Abbildung 4 – „ESXi“-Optionen von ALPHV (Linux-Variante)

Nach dem ersten Start enthalten sowohl die Linux- als auch die Windows-Variante einen Multi-Thread-Worker-Pool, der einen „Datei-Worker-Pool“ mit vier Workern erzeugt. Diese werden verwendet, um alle Zieldateien zu öffnen und bearbeiten, wobei der ursprüngliche Inhalt durch verschlüsselte Daten ersetzt wird.

Windows-Variante

Nach der Initialisierung seiner Kernfunktionen, einschließlich der Erstellung des Datei-Worker-Pools, kann die Windows-Variante unter bestimmten Bedingungen Funktionen zur Berechtigungseskalation ausführen.

Da die manuelle Ausführung des Ransomware-Elements nach der Erkundungs- und Datenexfiltrationsphase erfolgt, ist davon auszugehen, dass der Bedrohungsakteur bereits über erweiterte Berechtigungen verfügt.

Unabhängig davon scheinen die folgenden Berechtigungseskalationsfunktionen in die Ransomware eingebettet zu sein und erhöhen wahrscheinlich die Erfolgschancen, wenn sie an andere Windows-Hosts propagiert werden:

- „Masquerade_PEB“ wurde zuvor als Proof-of-Concept-Skript [6] veröffentlicht und diente dazu, einen PowerShell-Prozess als anderen Prozess zu tarnen. Dieser würde wiederum erweiterte Operationen ermöglichen.

- Umgehung der Benutzerkontensteuerung (User Account Control, UAC) über eine erweiterte COM-Schnittstelle, in diesem Fall durch Missbrauch des COM-Objekts der Admin-API des Microsoft-Verbindungsmanager-Hilfsprogramms für die Einrichtung (cmstplua.dll):

- %SYSTEM32%\DllHost.exe /Processid:{3E5FC7F9-9A51-4367-9063-A120244FBEC7}

- CVE-2016-0099, ein sekundärer Anmeldedienstexploit über die „CreateProcessWithLogonW“-API.

Darüber hinaus führt die Windows-Variante vor der Verschlüsselungsphase eine Reihe von Prozessen aus, die sich von den üblichen Ransomware-Bedrohungen unterscheiden, nämlich:

- Erfassen des universell eindeutigen Bezeichners (UUID) des Hosts mit dem Befehlszeilenprogramm der Windows-Verwaltungsschnittstelle (WMIC), das zusammen mit dem Wert des „Zugriffstokens“ einen „Zugriffsschlüssel“ erzeugt, mit dem auf die opferspezifische Tor-Seite zugegriffen werden kann:

- wmic csproduct get UUID

- Aktivieren der beiden symbolischen Verknüpfungen „remote zu lokal“ und „remote zu remote“ mit dem Dateisystemdienstprogramm (fsutil), um die Erstellung von Verknüpfungen zu ermöglichen, die zu einer anderen Datei oder einem anderen Verzeichnis weiterleiten:

- fsutil behavior set SymlinkEvaluation R2L:1

- fsutil behavior set SymlinkEvaluation R2R:1

- Indem die Anzahl der Netzwerkanforderungen, die der Serverdienst machen kann, auf das Maximum festgelegt wird, werden Probleme beim Remote-Dateizugriff bei der Ausführung des Verschlüsselungsprozesses vermieden, indem die Konfiguration in der Windows-Registrierung aktualisiert wird:

- reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v MaxMpxCt /d 65535 /t REG_DWORD /f

- Aufzählen aller lokalen Datenträgerpartitionen und, wenn versteckte Partitionen gefunden werden, deren Einbinden, um die Verschlüsselung zusätzlicher Daten zu ermöglichen. Hierdurch können potenzielle Wiederherstellungspartitionen eliminiert werden.

- Die Propagierung verwendet, sofern sie aktiviert ist, wahrscheinlich Anmeldeinformationen, die in der eingebetteten Konfiguration enthalten sind, und nutzt PsExec, ein Sysinternals-Dienstprogramm von Windows, um die Ransomware auf einem Remote-Host auszuführen:

- psexec.exe -accepteula \\<TARGET_HOST> -u <USERNAME> -p <PASSWORD> -s -d -f -c <ALPHV_EXECUTABLE> [FLAGS] [OPTIONS] --access-token <ACCESS_TOKEN> [SUBCOMMAND]

Zusätzlich zur Unterdrückung der Anzeige des PsExec-Lizenzdialogs (-accepteula) wird der propagierte Ransomware-Prozess mit dem SYSTEM-Konto (-s) in einer nicht-interaktiven Sitzung ausgeführt (-d). Hierdurch muss nicht auf den Abschluss des Remote-Prozesses gewartet werden und die ausführbare Datei der Ransomware wird auf den Remote-Host (-c) kopiert, wobei alle bestehenden Dateien überschrieben werden (-f).

Die legitime PsExec-Datei ist in die Windows-Variante eingebettet und wird im %TEMP%-Verzeichnis des Opfers abgelegt.

Wie zu erwarten, werden auch die üblichen Windows-Ransomware-Funktionen ausgeführt:

- Löschen von Schattenkopien mit vssadmin, dem Verwaltungsdienstprogramm „Volume Shadow Copy Service“ (VSS), um die Wiederherstellung zu verhindern:

- vssadmin.exe delete shadows /all /quiet

- Beenden der in der Konfiguration angegebenen Prozesse und/oder Dienste, um die Anzahl der gesperrten (geöffneten) Dateien zu minimieren und möglicherweise Sicherungsprogramme und Sicherheitssoftware zu deaktivieren und so die Erkennung zu umgehen.

- Leeren des Papierkorbs.

Standardmäßig wird AES-Verschlüsselung verwendet, wie an der Konfigurationsoption „best“ zu sehen ist. Der Prozess kann jedoch auf die Verwendung von ChaCha20 zurückgreifen bzw. dafür konfiguriert werden.

Nachdem eine Datei verschlüsselt wurde, wird die vorkonfigurierte siebenstellige alphanumerische Dateierweiterung an den Dateinamen angehängt. Dieser Wert scheint sich je nach Opfer zu unterscheiden.

Nach der Verschlüsselungsphase werden eine Reihe von abschließenden Aufgaben ausgeführt:

- Netzwerkerkundung mit NetBIOS und SMB, wahrscheinlich zur Vorbereitung der Propagierung, anscheinend unter Verwendung des Befehls des nativen Adressauflösungsprotokolls (ARP), um die IP-Adressen und MAC-Adressen aus der ARP-Tabelle zu ermitteln (einer Liste der Hosts, die dem Opfer-Host bekannt sind):

- arp -a

- Erstellen der vordefinierten Lösegeldforderung in jedem Ordner, der verschlüsselte Dateien enthält, sowie eines Bildes mit der kurzen Lösegeldforderung auf dem Desktop aller Benutzer:

- RECOVER-<ENCRYPTED_FILE_EXTENSION>-FILES.txt

- %USERPROFILE%\Desktop\RECOVER-<ENCRYPTED_FILE_EXTENSION>-FILES.txt.png

- Festlegen des Desktop-Hintergrundbildes (Abbildung 5) auf die heruntergeladene PNG-Bilddatei für jeden Benutzer über eine Aktualisierung eines Windows-Registrierungsschlüssels:

- HKEY_USERS\<SID>\Control Panel\Desktop\WallPaper = "C:\\Users\\<USERNAME>\\Desktop\\RECOVER-<ENCRYPTED_FILE_EXTENSION>-FILES.txt.png"

Abbildung 5 – Desktop-Hintergrundbild nach der Verschlüsselung

- Wiederholen des Schattenkopienlöschvorgangs mit vssadmin.

- Verwenden des Windows-Ereignisprotokolldienstprogramms (wevtutil), um alle Ereignisprotokolle aufzulisten und dann zu löschen:

- for /F \"tokens=*\" %1 in ('wevtutil.exe el') DO wevtutil.exe cl \"%1\""

VMware-ESXi-Verhalten

Sofern die ESXi-Optionen nicht deaktiviert sind, wird das VMware-ESXi-Befehlszeilenschnittstellen-Dienstprogramm (esxcli) aufgerufen, das eine CSV-Liste aller laufenden virtuellen Maschinen erstellt:

- esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list

Die Ausgabe dieses Befehls wird anschließend an AWK weitergeleitet, ein Textverarbeitungsprogramm. Damit werden die Ergebnisse analysiert und das ESXI-Befehlszeilenschnittstellen-Dienstprogramm wird gestartet, um die Beendigung jeder virtuellen Maschine zu erzwingen:

- awk -F "\"*,\"*" '{system("esxcli vm process kill --type=force --world-id="$1)}'

Mithilfe des Verwaltungsdienstprogramms für virtuelle Infrastruktur von VMware (vimcmd) wird eine weitere Liste virtueller Maschinen erfasst und analysiert, deren Ergebnisse mit dem Befehl „snapshot.removeall“ an vimcmd zurückgegeben werden. Hierdurch werden alle Snapshots gelöscht:

- for i in `vim-cmd vmsvc/getallvms| awk '{print$1}'`;do vim-cmd vmsvc/snapshot.removeall $i & done

Wer wird angegriffen?

Wie allgemein bei Ransomware-Bedrohungen, die sich auf große Ziele spezialisiert haben, werden in der Regel große Unternehmen anvisiert, von denen größere Lösegeldsummen erbeutet werden können. Berichten zufolge bewegen sich die Forderungen im Bereich von 400.000 bis 3.000.000 US-Dollar, die in Kryptowährung bezahlt werden müssen.

Die tatsächliche Zahl der Opfer ist zwar unbekannt, allerdings wurden auf der Tor-Leak-Website der Gruppe über zwanzig Organisationen aus einer Vielzahl von Branchen und Ländern genannt, darunter:

- Australien, Bahamas, Frankreich, Deutschland, Italien, Niederlande, Philippinen, Spanien, Vereinigtes Königreich und USA.

- Unternehmensdienstleistungen, Bauwesen, Energie, Mode, Finanzen, Logistik, Fertigung, Pharmazeutik, Einzelhandel und Technologie.

Kompromittierungsindikatoren (IOCs)

Linux-Prozesse

Die folgenden legitimen, wenn auch verdächtigen, Prozesse wurden von der Linux/VMware-ESXi-Variante gestartet:

- esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list | awk -F "\"*,\"*" '{system("esxcli vm process kill --type=force --world-id="$1)}'

- for i in `vim-cmd vmsvc/getallvms| awk '{print$1}'`;do vim-cmd vmsvc/snapshot.removeall $i & done

Windows-Prozesse

Die folgenden legitimen, wenn auch verdächtigen, Prozesse wurden von der Windows-Variante gestartet:

- arp -a

- %SYSTEM32%\DllHost.exe /Processid:{3E5FC7F9-9A51-4367-9063-A120244FBEC7}

- for /F \"tokens=*\" %1 in ('wevtutil.exe el') DO wevtutil.exe cl \"%1\""

- fsutil behavior set SymlinkEvaluation R2L:1

- fsutil behavior set SymlinkEvaluation R2R:1

- psexec.exe -accepteula \\<TARGET_HOST> -u <USERNAME> -p <PASSWORD> -s -d -f -c <ALPHV_EXECUTABLE> [FLAGS] [OPTIONS] --access-token <ACCESS_TOKEN> [SUBCOMMAND]

- reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v MaxMpxCt /d 65535 /t REG_DWORD /f

- wmic csproduct get UUID

Linux-Ransomware-Ausführungsdateien (SHA256)

Da jede Probe auf das jeweilige Opfer zugeschnitten ist, eignen die folgenden Angaben eher zu Forschungszwecken als zur Erkennung:

- 3a08e3bfec2db5dbece359ac9662e65361a8625a0122e68b56cd5ef3aedf8ce1

- 5121f08cf8614a65d7a86c2f462c0694c132e2877a7f54ab7fcefd7ee5235a42

- 9802a1e8fb425ac3a7c0a7fca5a17cfcb7f3f5f0962deb29e3982f0bece95e26

- e7060538ee4b48b0b975c8928c617f218703dab7aa7814ce97481596f2a78556

- f7a038f9b91c40e9d67f4168997d7d8c12c2d27cd9e36c413dd021796a24e083

- f8c08d00ff6e8c6adb1a93cd133b19302d0b651afd73ccb54e3b6ac6c60d99c6

Windows-Ransomware-Ausführungsdateien (SHA256)

Da jede Probe auf das jeweilige Opfer zugeschnitten ist, eignen die folgenden Angaben eher zu Forschungszwecken als zur Erkennung:

- 0c6f444c6940a3688ffc6f8b9d5774c032e3551ebbccb64e4280ae7fc1fac479

- 13828b390d5f58b002e808c2c4f02fdd920e236cc8015480fa33b6c1a9300e31

- 15b57c1b68cd6ce3c161042e0f3be9f32d78151fe95461eedc59a79fc222c7ed

- 1af1ca666e48afc933e2eda0ae1d6e88ebd23d27c54fd1d882161fd8c70b678e

- 2587001d6599f0ec03534ea823aab0febb75e83f657fadc3a662338cc08646b0

- 28d7e6fe31dc00f82cb032ba29aad6429837ba5efb83c2ce4d31d565896e1169

- 2cf54942e8cf0ef6296deaa7975618dadff0c32535295d3f0d5f577552229ffc

- 38834b796ed025563774167716a477e9217d45e47def20facb027325f2a790d1

- 3d7cf20ca6476e14e0a026f9bdd8ff1f26995cdc5854c3adb41a6135ef11ba83

- 4e18f9293a6a72d5d42dad179b532407f45663098f959ea552ae43dbb9725cbf

- 59868f4b346bd401e067380cac69080709c86e06fae219bfb5bc17605a71ab3f

- 5bdc0fb5cfbd42de726aacc40eddca034b5fa4afcc88ddfb40a3d9ae18672898

- 658e07739ad0137bceb910a351ce3fe4913f6fcc3f63e6ff2eb726e45f29e582

- 7154fdb1ef9044da59fcfdbdd1ed9abc1a594cacb41a0aeddb5cd9fdaeea5ea8

- 722f1c1527b2c788746fec4dd1af70b0c703644336909735f8f23f6ef265784b

- 731adcf2d7fb61a8335e23dbee2436249e5d5753977ec465754c6b699e9bf161

- 7b2449bb8be1b37a9d580c2592a67a759a3116fe640041d0f36dc93ca3db4487

- 7e363b5f1ba373782261713fa99e8bbc35ddda97e48799c4eb28f17989da8d8e

- 9f6876762614e407d0ee6005f165dd4bbd12cb21986abc4a3a5c7dc6271fcdc3

- aae77d41eba652683f3ae114fadec279d5759052d2d774f149f3055bf40c4c14

- b588823eb5c65f36d067d496881d9c704d3ba57100c273656a56a43215f35442

- bd337d4e83ab1c2cacb43e4569f977d188f1bb7c7a077026304bf186d49d4117

- be8c5d07ab6e39db28c40db20a32f47a97b7ec9f26c9003f9101a154a5a98486

- c3e5d4e62ae4eca2bfca22f8f3c8cbec12757f78107e91e85404611548e06e40

- c5ad3534e1c939661b71f56144d19ff36e9ea365fdb47e4f8e2d267c39376486

- c8b3b67ea4d7625f8b37ba59eed5c9406b3ef04b7a19b97e5dd5dab1bd59f283

- cda37b13d1fdee1b4262b5a6146a35d8fc88fa572e55437a47a950037cc65d40

- cefea76dfdbb48cfe1a3db2c8df34e898e29bec9b2c13e79ef40655c637833ae

- d767524e1bbb8d50129485ffa667eb1d379c745c30d4588672636998c20f857f

- f837f1cd60e9941aa60f7be50a8f2aaaac380f560db8ee001408f35c1b7a97cb

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.