Denken Sie an Ihre letzte Sicherheitsschulung zum Thema Phishing-Angriffe. Sie enthielt wahrscheinlich auch Richtlinien zur Vermeidung des Klickens auf verdächtige Links und Übungen zur Erkennung subtiler Unterschiede in der Schrift, wie z. B. die Unterscheidung zwischen dem Buchstaben „O“ und einer Null.

Leider sind die Zeiten vorbei, in denen selbst der unerfahrenste Techniknutzer eine Phishing-E-Mail leicht erkennen konnte.

In den letzten Jahren sind die Angreifer immer raffinierter und kreativer geworden. Tippfehler und Grammatikprobleme sind für nicht-englischsprachige Bedrohungsakteure kein Problem mehr, da die rasante Entwicklung der KI erheblich zur Qualität dieser Angriffe beigetragen hat.

Vor Kurzem untersuchte das Forensik-Team von Varonis Managed Data Detection and Response (MDDR) eine clevere Phishing-Kampagne, bei der eine bösartige E-Mail einem Bedrohungsakteur den Zugriff auf die Organisation ermöglichte.

In diesem Blog-Beitrag erfahren Sie, welche Taktiken der Bedrohungsakteur anwendet, um nicht entdeckt zu werden, und welche IoCs wir bei unserer Untersuchung entdeckt haben.

Technischer Überblick

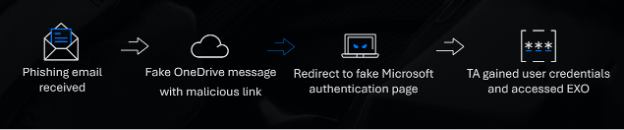

Ein im Vereinigten Königreich ansässiger Versicherungskunde wurde Opfer eines einzigartigen Phishing-Angriffs. Es begann damit, dass eine Löschregel, die von einer US-amerikanischen IP-Adresse erstellt wurde, im Postfach eines leitenden Managers gefunden wurde. Diese Regel mit dem Namen „a“ löschte dauerhaft E-Mails, die ein bestimmtes Schlüsselwort in der E-Mail-Adresse enthielten.

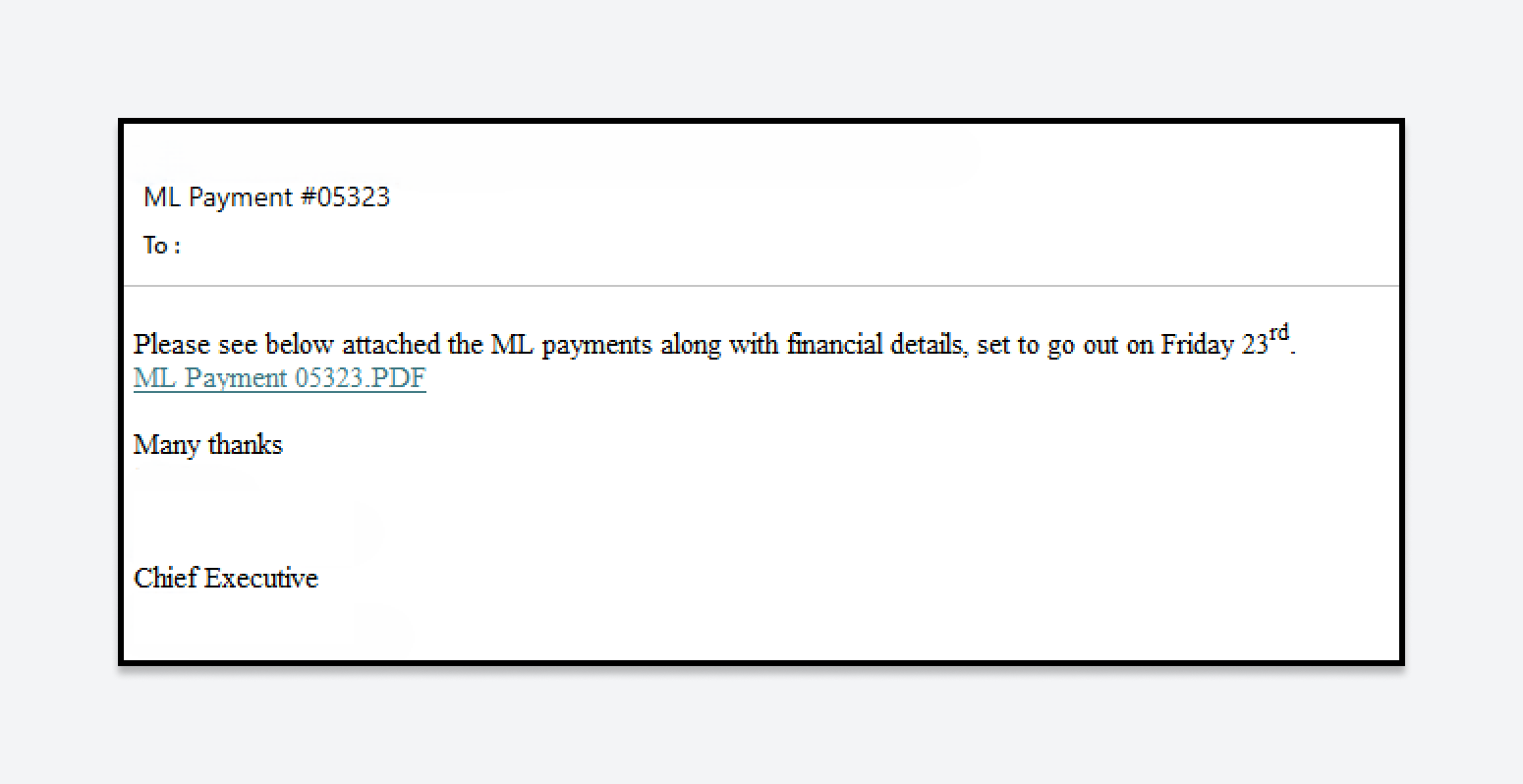

Nachdem der Kunde über den Angriff informiert wurde, identifizierte das Varonis MDDR-Team die Phishing-E-Mail mit dem Titel „ML Payment #05323“ und ihren Absender. Wir haben alle Empfänger von E-Mails erfasst, diejenigen, die geantwortet haben, diejenigen, die den Vorfall gemeldet haben, und andere Kommunikationen mit der Domain des Bedrohungsakteurs. Diese umfassende Tabelle war entscheidend für die Eindämmung von Vorfällen.

Ursprünglich waren unsere einzigen Indikatoren für eine Kompromittierung die E-Mail-Adresse des Empfängers und die Quell-IP des Ereignisses zur Erstellung der Löschregel, die sich als eine allgemeine Microsoft-IP herausstellte und daher in diesem Fall nicht sehr nützlich war.

Die Untersuchung nahm jedoch eine interessante Wendung, als wir entdeckten, dass die Phishing-E-Mail offenbar von einem vertrauenswürdigen Absender stammte: dem CEO eines großen internationalen Transportunternehmens, der zuvor mit den Mitarbeitern unseres Kunden kommuniziert hatte. Der Bedrohungsakteur hat wahrscheinlich das E-Mail-Konto dieses CEO kompromittiert und benutzt es, um weitere Unternehmen zu schädigen.

Das spezifische Schlüsselwort in der Löschregel war Teil der Absender-Domain. Es wurde entwickelt, um alle E-Mails an oder von dieser Domain spurlos zu löschen. Der nächste Schritt bestand darin, die ursprüngliche EML-Datei zu analysieren, um die Phishing-Methode zu verstehen.

Die ursprüngliche Phishing-E-Mail wurde an 26 Empfänger in der Organisation gesendet. Anstatt eine PDF-Datei anzuhängen, enthielt die E-Mail einen Link zu einer PDF-Datei, die auf einem AWS-Server gehostet wurde.

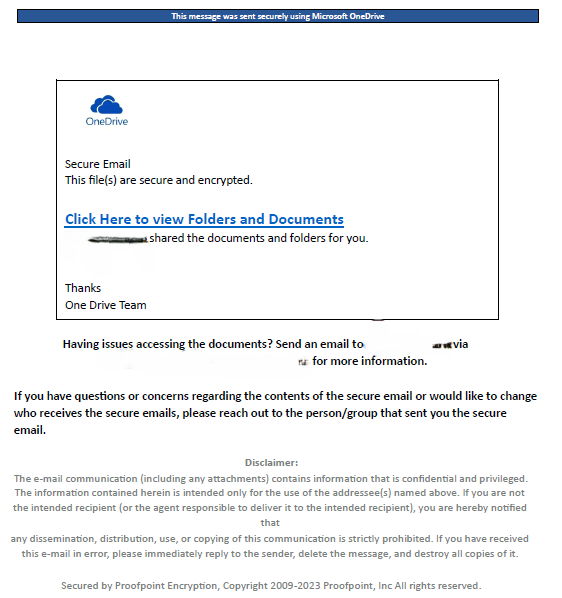

Die PDF-Datei schien eine offizielle OneDrive-Nachricht zu sein, die anzeigte, dass der Absender eine Datei freigegeben hatte. Während ein Cyber-Security-Experte die E-Mail als Phishing-Versuch identifizieren könnte, könnte die qualitativ hochwertige Nachricht den durchschnittlichen Benutzer leicht täuschen.

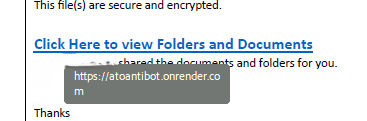

Interessanterweise enthielt der PDF-Link die Phrase „atoantibot“. ATO steht für Account Takeover. Auf den ersten Blick schien der Link vor ATO-Angriffen zu schützen, doch der Phishing-Versuch war letztendlich das genaue Gegenteil. Auf diesen kleinen „Hacker-Humor“ werden wir später im Artikel noch einmal zurückkommen.

Um einen Teil des Angriffs zu entwickeln, nutzte der Bedrohungsakteur die öffentliche Plattform Render, eine einheitliche Cloud-Plattform, die es Entwicklern ermöglicht, Anwendungen und Websites einfach zu erstellen, bereitzustellen und zu skalieren. Durch die Nutzung einer legitimen Plattform stellte der Angreifer sicher, dass sich seine bösartigen Aktivitäten nahtlos einfügten, was es für E-Mail-Sicherheitssysteme schwierig machte, die Bedrohung zu erkennen.

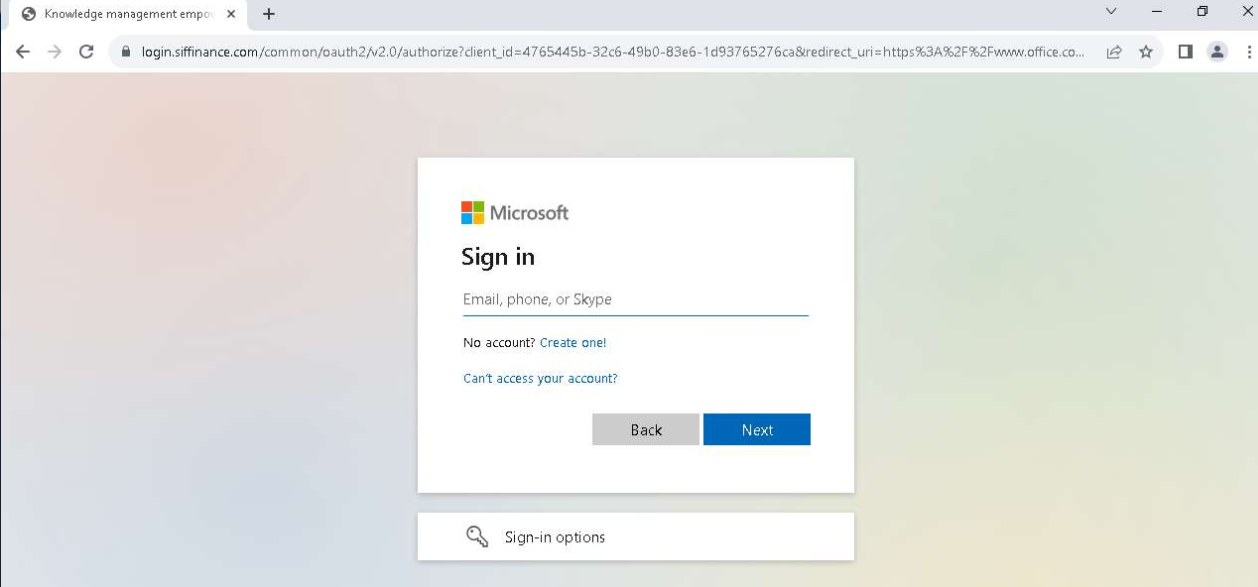

Nachdem der Benutzer auf „freigegebenes Dokument anzeigen“ geklickt hatte, wurde er zu „login.siffinance[.]com“ weitergeleitet, eine gefälschte Microsoft-Authentifizierungsseite. An diesem Punkt, als das Opfer seine Zugangsdaten eingab, hatte der Angreifer sein Ziel erreicht. Der Benutzer wurde dann auf die offizielle Microsoft Office-Website weitergeleitet, wodurch der Vorfall wie eine Panne aussah.

Um auf den oben erwähnten „Hacker-Humor“ zurückzukommen: Der Angreifer hat die schädliche Domain blockiert (oder deaktiviert), aber wenn Sie heute versuchen, darauf zuzugreifen, werden Sie zu einem beliebten Internet-Streich weitergeleitet, der als Rickrolling bekannt ist.

Nach Eingabe der Anmeldeinformationen auf der Phishing-Seite antwortete das Opfer unerklärlicherweise auf die E-Mail des Angreifers. Da der Kunde die gesendete E-Mail jedoch nicht abrufen konnte, ist der Inhalt der Nachricht ein Rätsel. Zwei Minuten später wurde ein erfolgreicher Login von einer US-IP-Adresse (138.199.52[.]3) erkannt, obwohl sich das Opfer im Vereinigten Königreich befand Diese „unmögliche Reise“ bestätigte den Zugriff des Angreifers.

Zum Glück handelte das Sicherheitsteam unseres Kunden schnell, deaktivierte das Konto, beendete die Sitzung und setzte die Anmeldedaten des Benutzers innerhalb von 30 Minuten zurück. Die einzige Aktion, die der Angreifer erfolgreich durchführen konnte, war die Erstellung einer Löschregel.

Unsere Untersuchung ergab, dass dieser Vorfall Teil einer umfassenderen Phishing-Kampagne war, die auf mehrere Unternehmen abzielte. Der Angreifer setzte mehrere ausgeklügelte Taktiken ein, die die Entdeckung und Untersuchung erschwerten:

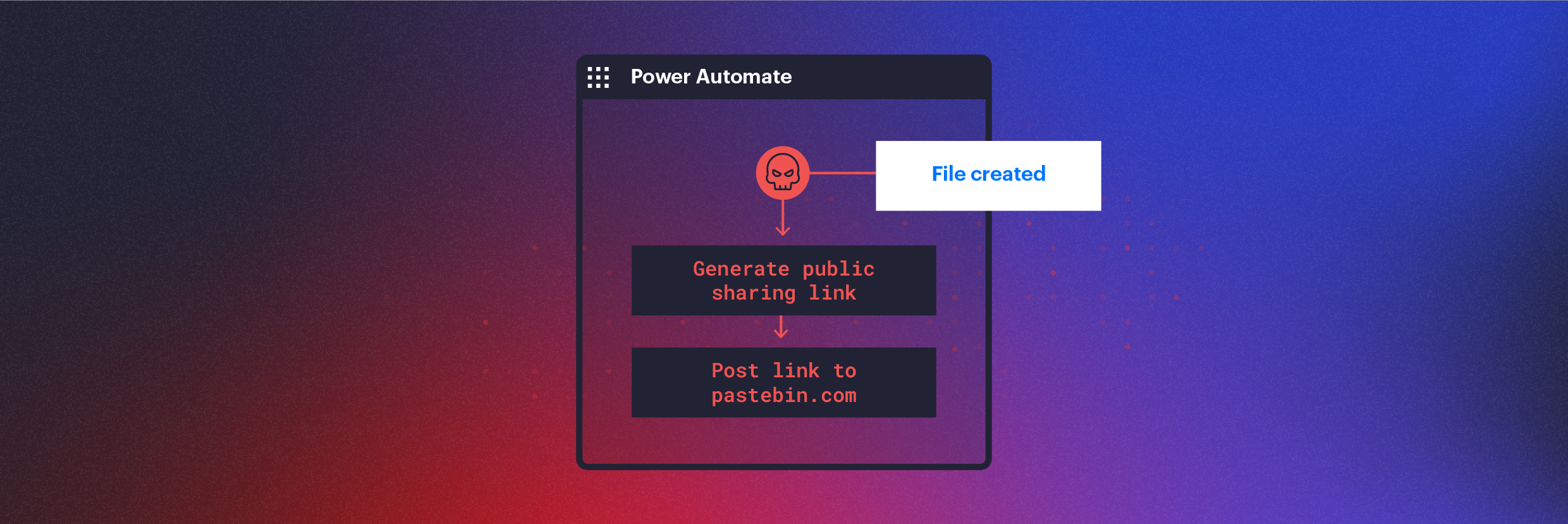

- Verwischen ihrer Spuren: Nachdem sie sich Zugriff auf die M365-Umgebung des Opfers verschafft hatten, bestand die erste Aktion darin, eine Löschregel zu erstellen.

- Verwendung einer vertrauenswürdigen Absenderadresse: Der Angreifer verwendete eine bekannte E-Mail-Adresse, um bei den Mitarbeitern keinen Verdacht zu erregen.

- Nutzung legitimer Plattformen: AWS hostete das bösartige PDF und Render wurde verwendet, um einen Teil der Angriffswebsite zu erstellen. Diese Plattformen halfen dem Angreifer, E-Mail-Sicherheitssoftware zu umgehen.

- Die russische Matrjoschkapuppen-Methode: Ähnlich wie bei Matrjoschkapuppen hat der Angreifer mehrere Links ineinander eingebettet und so eine komplexe Kette geschaffen, die die endgültige Phishing-Website verschleiert. Jeder Link führte zu einer anderen legitim aussehenden Seite, wobei glaubwürdige Plattformen genutzt wurden, um E-Mail-Sicherheitsfilter zu umgehen. Dadurch erschien die Phishing-E-Mail harmlos und war schwer zu erkennen. Als der Benutzer die gefälschte Authentifizierungsseite erreichte, war er von der Navigation durch mehrere Websites erschöpft, wodurch er weniger aufmerksam war und anfälliger für den Betrug wurde.

Empfehlungen

Sicherheitsbewusstsein der Benutzer

Wie so oft in der Cyber-Security beginnt und endet der Prozess mit dem Sicherheitsbewusstsein der Benutzer. Obwohl es für den durchschnittlichen Benutzer schwierig sein kann, raffinierte Phishing-E-Mails zu erkennen, gibt es mehrere Best Practices, über die Sie Ihre Benutzer aufklären können, um sie vor diesen Fallen zu schützen:

- E-Mail-Gewohnheiten: Ermutigen Sie die Benutzer, Nachrichten oder freigegebene Dateien direkt aus der entsprechenden Plattform zu öffnen, anstatt auf E-Mail-Links zu klicken.

- Link-Virtualisierung: Bewegen Sie den Mauszeiger über E-Mail-Links, um die URL zu überprüfen. Stellen Sie sicher, dass diese logisch zum E-Mail-Inhalt passt.

- Sicherheit der Anmeldeinformationen: Überprüfen Sie die URL der Authentifizierungsseite, bevor Sie die Anmeldeinformationen eingeben.

- Phishing-Erkennung: Bringen Sie den Benutzern bei, wie sie Phishing-E-Mails erkennen und die damit verbundenen Risiken verstehen können.

Technische Maßnahmen

Im Folgenden finden Sie einige technische Schritte, die Ihnen helfen, sich vor Phishing- und Kontoübernahme-Angriffen zu schützen:

- Passwort-Richtlinie: Erzwingen Sie komplexe Passwörter und verlangen Sie alle 90 Tage einen Passwortwechsel.

- Multifaktor-Authentifizierung (MFA): Implementieren Sie MFA für alle Benutzer.

- E-Mail-Sicherheit: Verwenden Sie eine robuste E-Mail-Sicherheitslösung.

- Meldemechanismus: Bieten Sie Benutzern eine einfache Möglichkeit, verdächtige E-Mails zu melden.

- Warnungen vor externen E-Mails: Fügen Sie Standardwarnungen für von externen Quellen empfangene E-Mails hinzu.

IoCs

- 138.199.52[.]3

- siffinance[.]com

- login.siffinance[.]com

- www.siffinance[.]com

- ywnjb.siffinance[.]com

- atoantibot.onrender[.]com

- file365-cloud.s3.eu-west-2.amazonaws[.]com

So kann Varonis helfen

Varonis überwacht E-Mail- und Browsing-Aktivitäten sowie Benutzer- und Datenaktivitäten in Echtzeit und bietet ein umfassendes Tool für forensische Untersuchungen im Internet. So können Sie schnell die Auswirkungen und potenziellen Risiken einer Phishing-Kampagne ermitteln, die auf Ihre Organisation abzielt.

Das Varonis MDDR-Team bietet rund um die Uhr, 365 Tage im Jahr, Datensicherheitsexpertise und Vorfallsreaktion und gewährleistet so kontinuierliche Unterstützung bei praktisch allen Sicherheitsfragen.

Möchten Sie Varonis in Aktion sehen? Vereinbaren Sie noch heute eine Demo.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.