Allerdings zögern Unternehmen aufgrund von Sicherheits- und Datenschutzbedenken, Copilot einzusetzen. Es gibt betriebliche, regulatorische und Reputationsrisiken, die jedes Unternehmen überwinden muss, bevor es Copilot nutzen kann.

In diesem Leitfaden erfahren Sie, welche Schritte Ihre Sicherheitsteams unternehmen können, um sicherzustellen, dass Ihr Unternehmen vor und nach dessen Implementierung auf Microsoft Copilot vorbereitet ist, und wie Varonis dabei helfen kann.

Bevor wir das tun, ist es wichtig zu verstehen, wie Microsoft Copilot funktioniert.

So funktioniert Microsoft Copilot

Microsoft drückt es wie folgt aus: „Copilot kombiniert die Leistung großer Sprachmodelle (LLMs) mit den Daten Ihres Unternehmens – alles im laufenden Betrieb – um Ihre Worte in eines der leistungsfähigsten Produktivitätswerkzeuge der Welt zu verwandeln. Es funktioniert zusammen mit beliebten Microsoft 365 (M365)-Apps wie Word, Excel, PowerPoint, Outlook, Teams und mehr. Copilot bietet intelligente Unterstützung in Echtzeit und ermöglicht es Benutzern, ihre Kreativität, Produktivität und Fähigkeiten zu steigern.“

Das hört sich doch alles großartig an, oder? Nutzen Sie die Leistungsfähigkeit von LLMs und generativer KI, um Ihre Unternehmensdaten zu indexieren und daraus zu lernen, damit Ihre Mitarbeiter produktiver werden und Sie noch mehr Wert aus all den Daten ziehen können, die Sie in den vergangenen Jahren, wenn nicht sogar Jahrzehnten, erstellt haben.

Wahrscheinlich haben Sie M365 bereits im Einsatz und Ihre Benutzer erstellen bereits relevante Daten im gesamten Microsoft-Ökosystem und arbeiten gemeinsam daran. Durch die Aktivierung von Copilot werden sie noch produktiver. Was kann schon schiefgehen?

Nun, zwei Dinge:

Zunächst bestimmt Copilot anhand vorhandener Benutzerberechtigungen, auf welche Daten eine Person zugreifen kann.

Wenn ein Benutzer Copilot auffordert, Informationen zu einem Projekt oder einem Unternehmen auszugeben, analysiert Copilot alle Inhalte – Dateien, E-Mails, Chats, Notizen usw. –, auf die diese Person Zugriff hat, um Ergebnisse zu erzielen. Da dieser Benutzer technisch Zugriff auf die Datei hat, weiß Copilot nicht, dass ich keine darin enthaltenen Mitarbeiterdaten einsehen können sollte.

Zweitens erleichtert Copilot die Erstellung neuer Inhalte, die sensible Informationen umfassen. Ich kann Copilot beispielsweise bitten, alles zusammenzufassen, was mit Project Mango zu tun hat, und genau das wird es tun, indem es relevante Dokumente und andere Inhalte vorschlägt, auf die ich Zugriff habe. Plötzlich habe ich ein brandneues Dokument mit mehr sensiblen Informationen erstellt, die gesichert werden müssen.

Microsoft hat einige Richtlinien zur Vorbereitung auf Copilot, die Sie beachten sollten, insbesondere in Bezug auf die Sicherheit.

Laut Microsoft „nutzt Copilot Ihre bestehenden Berechtigungen und Richtlinien, um die relevantesten Informationen zu liefern, und baut dabei auf unserem bestehenden Engagement für Datensicherheit und Datenschutz im Unternehmen auf“.

Wenn Sie Menschen neue Tools für den Zugriff auf und die Nutzung von Daten zur Verfügung stellen möchten, müssen Sie sicherstellen, dass die Daten sicher sind. Die Herausforderung besteht natürlich darin, dass bei kollaborativen, unstrukturierten Datenplattformen wie M365 die Verwaltung von Berechtigungen ein Alptraum ist, mit dem jeder zu kämpfen hat. Hier ist ein Beispiel dafür, was wir normalerweise sehen, wenn wir ein Varonis Data Risk Assessment in einer M365-Umgebung durchführen:

Ein Beispiel für den typischen Risikograd in M365, wenn Microsoft nicht mit Varonis ausgestattet ist – wenn dieser Risikograd vor der Implementierung generativer KI-Tools nicht berücksichtigt wird, steigt Ihr Risiko, dass Daten offengelegt werden.

Ein Beispiel für den typischen Risikograd in M365, wenn Microsoft nicht mit Varonis ausgestattet ist – wenn dieser Risikograd vor der Implementierung generativer KI-Tools nicht berücksichtigt wird, steigt Ihr Risiko, dass Daten offengelegt werden.

Was sehen Sie? Sensible Daten an Orten, an denen sie sich wahrscheinlich nicht befinden sollten, wie in persönlichen OneDrive-Freigaben. Wichtige Informationen sind für alle Mitarbeiter des Unternehmens sowie für Gäste und externe Benutzer verfügbar.

Diese Exposures traten bei lokalen Dateisystemen bereits sehr häufig auf, doch mit M365 explodiert das Ausmaß des Problems. Reibungslose Zusammenarbeit bedeutet, dass Benutzer Daten mit jedem teilen können, mit dem sie sie teilen möchten, und so Daten für Personen verfügbar machen, die keinen Zugriff darauf haben sollten.

Wie können Sie Copilot also sicher einsetzen und die damit verbundenen Risiken minimieren? Die gute Nachricht ist, dass Sie vor und nach dem Implementierung von Copilot bestimmte hilfreiche Maßnahmen ergreifen können.

Schauen wir uns an, was zu tun ist, bevor Sie Copilot in Ihrem Unternehmen einführen.

Phase eins: Vor Copilot

Bevor Sie Copilot aktivieren, müssen Ihre Daten ordnungsgemäß gesichert werden. Copilot verwendet Ihre bestehenden Benutzerberechtigungen, um zu bestimmen, was analysiert und angezeigt werden soll. Die zu erreichenden Ergebnisse sind Sichtbarkeit, eine Umsetzung des Least-Privilege-Prinzips, kontinuierliche Überwachung sowie die sichere Verwendung von nachgelagerter Data Loss Prevention (DLP) wie Purview. Hierbei kann Varonis Ihnen helfen.

Schritt eins: Sichtbarkeit verbessern.

Sie können Ihre Daten nicht schützen, ohne zu wissen, welche Daten Sie haben, wo sie gespeichert sind, welche Informationen wichtig sind, wo die Kontrollen nicht richtig umgesetzt werden und wie Ihre Daten verwendet werden – und von wem.

Welche Apps von Drittanbietern sind verknüpft und worauf haben sie Zugriff? Wo werden sensible Daten unternehmensweit oder mit externen Dritten geteilt? Welche Daten werden nicht einmal mehr verwendet? Sind unsere Daten korrekt oder überhaupt gekennzeichnet?

Das Scannen aller Identitäten, Konten, Berechtigungen, Dateien, Ordner, Website-Berechtigungen, geteilten Links, der Datensensibilität sowie vorhandener (oder nicht vorhandener) Kennzeichnungen für alle Ihre Daten kann diese Fragen beantworten.

Varonis zeigt Ihnen, wie es um Ihre allgemeine Datensicherheit bestellt ist, welche sensiblen Daten offengelegt sind, welche Fehlkonfigurationen bestehen und vieles mehr.

Die Implementierung von Varonis erfolgt schnell und ermöglicht Ihnen, nicht nur zu sehen, wo sich sensible und regulierte Daten befinden, sondern auch, wer genau Zugriff darauf hat, wo sie offen liegen, ob sie gekennzeichnet sind (oder ob diese Kennzeichnung korrekt ist) und wie sie verwendet werden.

Unserer Erfahrung nach werden Sie wahrscheinlich Daten an Orten finden, an denen Sie sie nicht erwarten, wie z. B. Kundendaten im OneDrive eines Mitarbeiters oder digitale Geheimnisse wie private Schlüssel in Teams. Außerdem werden Sie Daten aufspüren, auf die das gesamte Unternehmen zugreifen kann, und Links, die von externen Benutzern oder – noch schlimmer – von jedermann im Internet verwendet werden können.

Ohne Sichtbarkeit können Sie das Risiko nicht messen, und ohne die Messung des Risikos können Sie es nicht sicher reduzieren. Dies ist ein wichtiger erster Schritt zum Schutz Ihrer Daten vor der Einführung von Copilot.

Schritt zwei: Kennzeichnungen hinzufügen und korrigieren.

Microsoft stellt über Purview Funktionen für den Datenschutz bereit, die Kontrollen erfordern jedoch, dass die Dateien selbst über genaue Sensibilitätskennzeichnungen verfügen. Der Trick ist: Wie wendet man diese an?

Wenn Sie einfache oder ungenaue Klassifizierungen verwenden und diese automatisch anwenden, können Daten „übermäßig gekennzeichnet“ werden, d. h. zu viele Daten werden als sensibel markiert und die Kontrollen werden zu restriktiv. Die Zusammenarbeit wird beeinträchtigt, Geschäftsprozesse können scheitern oder beeinträchtigt werden, und Benutzer werden dazu angeregt, weniger einschränkende Kennzeichnungen anzuwenden, um Kontrollen zu vermeiden.

Das Ergebnis ist häufig die Deaktivierung nachgelagerter DLP-Kontrollen, um Auswirkungen auf das Geschäft zu vermeiden. Wenn Sie sich auf Ihre Benutzer verlassen, werden die meisten Ihrer Daten nie eingesehen, und wenn die Dateien nicht gekennzeichnet sind, werden die Kontrollen überhaupt nicht greifen.

Mit genauem, automatischem Scannen und der Integration mit Microsoft Purview können Sie die meisten dieser Probleme lösen.

Kennzeichnungen, die für in Purview verfügbare Informationen verwendet werden.

Kennzeichnungen, die für in Purview verfügbare Informationen verwendet werden.

Viele von uns hatten bereits mit diesem Dilemma zu kämpfen. Zwingen Sie Benutzer, alles zu kennzeichnen? Wie viele Ihrer Daten werden auf diese Weise tatsächlich korrekt gekennzeichnet? Was ist mit all den Daten, die bereits erstellt wurden? Niemand wird zurückgehen und sich alles ansehen. Was ist mit Benutzern, die Fehler machen oder Dateien absichtlich falsch kennzeichnen, um Kontrollen zu umgehen?

Automatisierung ist hier der Schlüssel.

Wenn Sie jede Datei genau scannen können, um sensible Inhalte wie PII, Zahlungskarteninformationen, digitale Geheimnisse wie Passwörter, Schlüssel und Token sowie geistiges Eigentum wie Code zu identifizieren, können Sie automatisch eine neue Kennzeichnung hinzufügen oder eine falsche korrigieren.

Der Schlüssel hier ist, dass Sie jede Datei scannen müssen, auch wenn Dateien geändert werden, und dass Sie eine automatische Klassifizierungs-Engine mit genauen Regeln verwenden müssen.

Dies ist im großen Maßstab nicht unbedingt einfach zu bewerkstelligen. Falschmeldungen verhindern, dass Kennzeichnungen nützlich sind, denn wenn Dateien „übermäßig gekennzeichnet“ und als sensibel oder intern gekennzeichnet sind, obwohl sie es nicht sind, können Benutzer in Situationen geraten, in denen sie ihre Arbeit nicht erledigen können. Dies hindert viele Unternehmen daran, DLP zu nutzen, da sie nichts kaputt machen wollen.

Mit den richtigen Kennzeichnungen sind Sie in einer viel besseren Position, um die Downstream-DLP-Kontrollen, die Sie mit Purview erhalten, zu nutzen.

Schritt drei: Hochrisiko-Exposure beseitigen.

Varonis identifiziert nicht nur, welche Daten vertraulich sind, sondern scannt auch jede Datei auf eine Kennzeichnung. Varonis kann mit Purview integriert werden, sodass Sie Kennzeichnungen auf Dateien anwenden können, die noch keine haben, aber auch solche korrigieren können, die entweder falsch sind oder von einem Benutzer absichtlich zu niedrig gewählt wurden.

Laut Microsoft stellt die Hälfte der Berechtigungen in der Cloud ein hohes Risiko dar, und 99 % der gewährten Berechtigungen werden nicht genutzt.

Viele Unternehmen bewegen sich in Richtung eines Zero-Trust-Modells, wobei Daten nur denjenigen zur Verfügung gestellt werden, die sie benötigen – nicht dem gesamten Unternehmen oder allen im Internet.

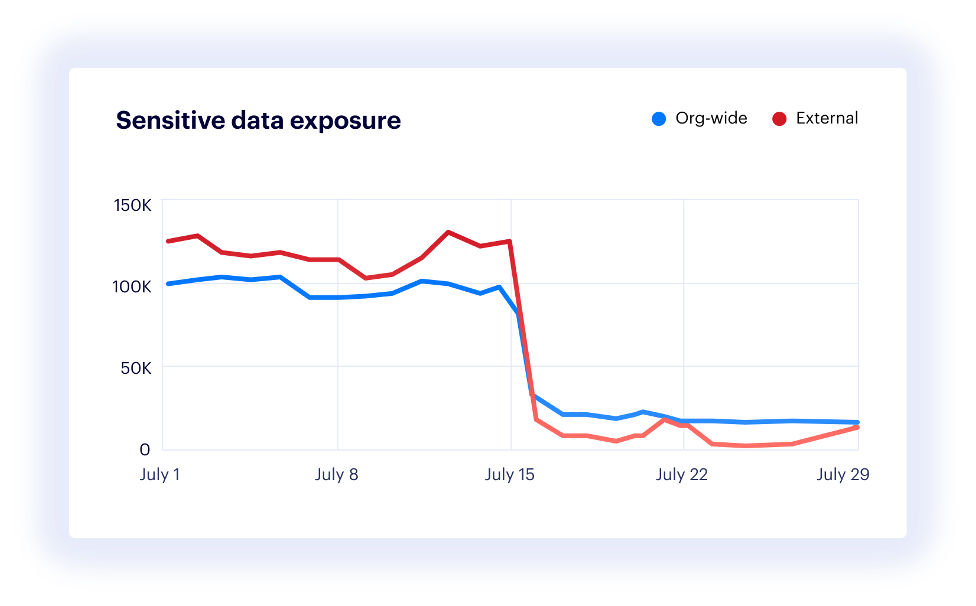

Dieses Diagramm verdeutlicht die Risiken, die entstehen, wenn ein Großteil der Dateien mit unternehmensweiten oder externen Berechtigungen geteilt wird. Wenn Varonis aktiviert ist, wird das Risiko drastisch reduziert.

Dieses Diagramm verdeutlicht die Risiken, die entstehen, wenn ein Großteil der Dateien mit unternehmensweiten oder externen Berechtigungen geteilt wird. Wenn Varonis aktiviert ist, wird das Risiko drastisch reduziert.

Es ist wichtig, dass Sie risikoreiche Berechtigungen wie unternehmensweite oder für jeden im Internet zugängliche Links entfernen, um Ihre Informationen zu schützen, insbesondere für sensible Daten. Varonis macht dies einfach und automatisch: Aktivieren Sie einfach die entsprechende Richtlinie, wählen Sie den Bereich und lassen Sie den Roboter das Problem beheben.

Ein Beispiel für das Hinzufügen einer Richtlinie zum Entfernen von Arten von Links für die Zusammenarbeit.

Ein Beispiel für das Hinzufügen einer Richtlinie zum Entfernen von Arten von Links für die Zusammenarbeit.

Schritt vier: Zugriff auf kritische Daten überprüfen.

Viele Unternehmen zögern, die Sanierung ihrer Daten zu automatisieren, weil sie nicht sicher sind, was dabei kaputt gehen könnte. Darüber hinaus ist nicht jeder Zugang so umfassend, dass jede Person im Internet zugreifen kann, aber das bedeutet nicht, dass die Informationen sicher sind.

Für Ihre wichtigsten Daten, z. B. streng geheimes geistiges Eigentum oder personenbezogene Informationen über Kunden oder Patienten mit hoher Beschränkung, ist es entscheidend, dass Sie sich ansehen, was Sie haben, und bestimmen, ob der Umfang des Zugriffs angemessen ist. Sie möchten ja nicht, dass Ihre Benutzer auf dem Börsenparkett beispielsweise einsehen können, wie viel Ihre Mitarbeiter bereits in die Rentenkasse eingezahlt haben.

Varonis kann ganz einfach herausfinden, wo sich Ihre wichtigsten Daten befinden, wer (und was) darauf Zugriff hat, wer sie verwendet und wem sie gehören, und sicherstellen, dass sie nicht für Personen zugänglich sind, die Copilot verwenden könnten, um sie offenzulegen oder neue Dateien damit zu erstellen.

Mit Athena AI von Varonis können Sie die Suche in natürlicher Sprache nutzen, um innerhalb von Minuten Probleme zu identifizieren und sicherzustellen, dass Ihre Daten geschützt sind.

Mit Athena AI von Varonis können Sie die Suche in natürlicher Sprache nutzen, um innerhalb von Minuten Probleme zu identifizieren und sicherzustellen, dass Ihre Daten geschützt sind.

Mit Athena AI, der neuen generativen KI-Ebene von Varonis, die in unsere Data Security Platform integriert ist, ist dieser Prozess jetzt noch einfacher. Sie können Athena AI verwenden, um die Ressourcen und Verhaltensweisen, die Sie benötigen, leicht zu identifizieren, indem Sie einfach fragen. Finden Sie Ihre wichtigsten Daten und stellen Sie sicher, dass sie nicht offengelegt sind oder sich am falschen Ort befinden – und das alles innerhalb weniger Minuten.

Schritt fünf: Zusätzliche riskante Zugänge beheben.

Sobald Sie sich um die ersten vier Schritte gekümmert haben, können Sie mit Hilfe von Automatisierungen sicherstellen, dass riskante oder veraltete Zugänge ohne jeglichen Aufwand beseitigt werden.

Es ist eine Sache, zu entscheiden, wie die Berechtigungsrichtlinien aussehen sollen, aber ohne die Möglichkeit der Automatisierung riskieren Sie, dass sich niemand wirklich daran hält.

Ein Beispiel dafür, wie Varonis veraltete oder riskante Links und Berechtigungen basierend auf den Richtlinien, die Ihr Unternehmen eingeführt hat, automatisch entfernen kann.

Ein Beispiel dafür, wie Varonis veraltete oder riskante Links und Berechtigungen basierend auf den Richtlinien, die Ihr Unternehmen eingeführt hat, automatisch entfernen kann.

Unsere sofort einsatzbereiten Roboter in Varonis beseitigen veraltete oder riskante Links und Berechtigungen, die nicht mehr benötigt werden, und entfernen Zugänge, die sensible Daten weithin offenlegen.

Diese Automatisierungen lassen sich leicht so konfigurieren, dass sie an bestimmten Stellen auf bestimmte Daten angewendet werden. So können Sie Dinge kontinuierlich oder nach einem Zeitplan korrigieren oder angeben, dass zunächst Ihre Zustimmung erforderlich ist. Stellen Sie dies einfach ein und denken Sie nicht mehr darüber nach, während Sie gleichzeitig sicherstellen, dass Ihre Richtlinien gelten, ohne dass eine Armee erforderlich ist, um sie umzusetzen.

Schritt sechs: Downstream DLP mit Purview aktivieren.

Aktivieren Sie die von Microsoft bereitgestellten vorbeugenden Kontrollen in Purview.

Aktivieren Sie die von Microsoft bereitgestellten vorbeugenden Kontrollen in Purview.

Jetzt, da Ihre Dateien korrekt gekennzeichnet sind und Ihre größten Risiken berücksichtigt sind, können Sie die vorbeugenden Kontrollen, die Microsoft über Purview bietet, sicher aktivieren.

Purview schützt Daten durch die Anwendung flexibler Schutzmaßnahmen wie Verschlüsselung, Zugriffsbeschränkungen und visuelle Markierungen auf gekennzeichnete Daten und bietet Ihnen so zusätzliche Kontrollen, um sicherzustellen, dass Ihre Daten nicht offengelegt werden.

Copilot implementieren

Nun, wo Sie alles gesichert, Ihre Dateien mit Tags versehen, risikoreiche Links entfernt und die Automatisierung eingerichtet haben, ist es an der Zeit, Copilot zu aktivieren! Jetzt können Sie auf sichere Weise von den Produktivitätssteigerungen der generativen KI profitieren und zusätzlichen Mehrwert aus Ihren Daten schöpfen.

Das war es also? Nicht ganz ...

Phase zwei: Nach Copilot

Wenn Sie Copilot einmal implementiert haben, müssen Sie sicherstellen, dass Ihr Blast Radius nicht größer wird und die Daten weiterhin sicher verwendet werden.

Es gibt bestimmte Schritte, die Sie unternehmen können, um sicherzustellen, dass böswilliges oder riskantes Verhalten schnell erkannt und behoben wird und Ihr Blast Radius nicht wieder außer Kontrolle gerät. Sehen wir uns an, was diese Schritte beinhalten.

Schritt sieben: Kontinuierliche Überwachung und Alerts.

Da es mit Copilot so einfach ist, sensible Informationen zu finden und zu nutzen, ist es von entscheidender Bedeutung zu beobachten, wie alle Ihre Daten genutzt werden, damit Sie die Zeit bis zur Entdeckung (TTD) und die Zeit bis zur Reaktion (TTR) auf jede Bedrohung dieser Daten verkürzen können.

Varonis überwacht alle Datenberührungen, Authentifizierungsereignisse, Statusänderungen, jegliche Erstellung und Nutzung von Links sowie Objektänderungen im Kontext dessen, worum es sich bei den Daten handelt und wie sie normalerweise verwendet werden.

Wenn ein Benutzer plötzlich auf eine ungewöhnliche Menge an sensiblen Informationen zugreift, die er sich noch nie angesehen hat, oder wenn ein Gerät oder Konto von einem böswilligen Dritten verwendet wird, erfahren Sie schnell davon und können problemlos darauf reagieren.

Amy Johnsons Verhalten löste einen Alarm aus, der auf den verwendeten Geräten, den Daten, auf die zugegriffen wurde, und dem abnormalen Benutzerverhalten basierte.

Unser Proactive Incident Response Team behält Ihre Alerts für Sie im Auge. Wenn uns etwas Verdächtiges auffällt – etwa ein Konto, das große Mengen sensibler Daten weitergibt, oder ein Benutzer, der sich wie ein Angreifer verhält – rufen wir Sie an und informieren Sie darüber.

Ihre TTD und TTR sinken mit weniger Aufwand für Sie.

Schritt acht: Richtlinien für die Zugriffskontrolle automatisieren.

Das automatische Sperren des Zugriffs ist so ähnlich wie das Mähen Ihres Rasens – nur weil Sie es einmal tun, heißt das nicht, dass Sie es nie wieder tun müssen.

Ihre Benutzer erstellen kontinuierlich mehr Daten und arbeiten mit anderen zusammen. Ihr Blast Radius dessen, was generative KI-Tools aufdecken könnten, wird immer größer werden, es sei denn, Sie haben eine Automatisierung eingerichtet, um dies zu korrigieren.

Die Varonis-Roboter überwachen Ihre Daten, wer ihren Zugang nutzt, wo kritische Daten offen liegen und wie sie verwendet werden, um Informationen sicher und intelligent zu schützen.

Das bedeutet, dass alle Vorbereitungen, die Sie vor dem Einsatz von Copilot getroffen haben, intakt bleiben und Sie Copilot weiterhin sicher und effizient nutzen können.

Varonis schützt Ihre Daten mithilfe der Kraft der Automatisierung kontinuierlich.

Warten Sie nicht, bis es zu einem Verstoß kommt.

Microsoft Copilot basiert auf der Leistung von LLMs und generativer KI und kann Ihre Mitarbeiter produktiver machen sowie den Wert der Berge von Inhalten, die Ihr Team seit Jahren erstellt, steigern.

Aber mit großer Macht geht auch ein großes Risiko einher. Wenn Ihr Unternehmen es versäumt, die in diesem Leitfaden beschriebenen Schritte zu befolgen, können generative KI-Tools Ihre sensiblen Daten offenlegen und leicht neue erstellen, wodurch Sie dem Risiko von Datenverlust, -diebstahl und -missbrauch ausgesetzt sind.

Durch Transparenz und Automatisierung kann Varonis Ihr Unternehmen in die Lage versetzen, Ihre Daten automatisch in M365 zu sichern und Copilot sicher und ohne Unterbrechungen einzusetzen.

Sehen Sie Varonis in Aktion und vereinbaren Sie noch heute eine kurze 30-minütige Demo.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)