Wenn Sie wissen, wie man Autoruns (AutoAusführen) verwendet, können Sie möglicherweise erkennen, ob Ihr PC zu Hause mit unerwünschter Software infiziert ist.

Hinweis: Dieser Artikel soll veranschaulichen, wie Malware auf einem privaten Laptop oder PC erkannt werden kann. Zur Erkennung und Beseitigung von Malware innerhalb einer Organisation sollte Ihr Vorfallsreaktionsplan befolgt werden.

- Was ist Autoruns?

- Autoruns: Die Grundlagen

- Verwendung von Autoruns zur Erkennung verdächtiger Software

- Verwendung von Autoruns zum Entfernen von Malware

- Tipps zur Verwendung von Sysinternals-Autoruns

Was ist Autoruns?

Autoruns ist ein Microsoft-Tool, das Software erkennt, die so konfiguriert ist, dass sie ausgeführt wird, wenn ein Gerät gebootet wird oder ein Benutzer sich in seinem Konto anmeldet. Beim Einschalten eines Gerätes wird oft legitime Software gestartet – Outlook ist ein geläufiges Beispiel, da Benutzer oft zuallererst ihre E-Mails abrufen, wenn sie sich bei ihrem Gerät anmelden.

Wenn ein Gerät kompromittiert wurde, muss jegliche installierte Malware auch einen Neustart überstehen können. Sobald ein Gerät ausgeschaltet wird, benötigt die Malware einen Mechanismus, um auf dem Gerät weiter ausgeführt zu werden. Dazu kann die Malware viele legitime Windows-Funktionen nutzen, mit denen sie beim Hochfahren des Systems gestartet werden kann.

Autoruns: Die Grundlagen

In der folgenden Abbildung können Sie erkennen, dass Autoruns aus mehreren Registerkarten besteht, die jeweils Daten zu einem Autostart-Mechanismus enthalten.

Auf der Registerkarte Logon werden Informationen zu den Standard-Startverzeichnissen für alle Benutzer des Geräts angezeigt. Dazu gehören Programmstartverzeichnisse sowie relevante Ausführungsschlüssel. Ein Ausführungsschlüssel ist Teil der Registrierung des Geräts – Malware-Anwendungen erstellen oft einen Ausführungsschlüssel, damit die Malware beim Hochfahren des Geräts automatisch gestartet wird.

Auf der Registerkarte Explorer werden Informationen zu den folgenden Elementen angezeigt:

- Shell extensions – Hierbei handelt es sich um individuelle Plugins für den Windows Explorer, z. B. zur Vorschauanzeige von PDF-Dateien.

- Browser Helper Objects – DLL-Module, die als Plugins für den Internet Explorer fungieren.

- Explorer Toolbars – Das sind Plugins von Drittanbietern für den Internet Explorer. Die Symbolleiste ermöglicht Ihnen den Zugriff auf die Plattform des Drittanbieters.

- Active Setup Executions – Ein Mechanismus zur einmaligen Ausführung von Befehlen je Benutzer während der Anmeldung.

Auf der Registerkarte Internet Explorer werden Browserhilfsobjekte, Internet-Explorer-Symbolleisten und Erweiterungen angezeigt.

Scheduled Tasks zeigt Aufgaben an, die so konfiguriert sind, dass sie beim Systemstart oder bei der Anmeldung beginnen. Diese gängige Technik wird von verschiedenen Malware-Familien verwendet.

Auf der Registerkarte Services werden alle Windows-Dienste angezeigt, die beim Hochfahren eines Geräts automatisch ausgeführt werden.

Drivers ermöglichen Hardware-Geräten die Kommunikation mit dem Betriebssystem des Geräts. Die Registerkarte „Drivers“ (Treiber) in Autoruns zeigt alle registrierten Treiber auf dem Gerät an, mit Ausnahme der deaktivierten Treiber.

Image Hijacks sind relativ hinterhältig, da die Windows-Registrierung einen Schlüssel zum Starten eines bestimmten Prozesses enthält, stattdessen aber zum Starten eines anderen bösartigen Prozesses umgeleitet wird.

AppInit DLLs zeigt DLLs an, die als Anwendungsinitialisierungs-DLLs registriert sind.

Auf der Registerkarte Boot Execute werden Startverzeichnisse angezeigt, die mit dem Sitzungsmanager-Subsystem (smss.exe) verbunden sind.

Known DLLs in Windows sind kernel32.dll und ntdll.dll. Darüber kann Software bestimmte Funktionen importieren. Einige Malware-Anwendungen installieren bösartige DLLs, die von einem Malware-Autor erstellt wurden. Diese können sich an Orten befinden, an denen man keine legitimen Windows-DLLs erwarten würde, z. B. in Verzeichnissen für temporäre Dateien.

Winlogon wird verwendet, wenn sich ein Benutzer an einem Windows-Gerät anmeldet. Auf dieser Registerkarte werden DLLs angezeigt, die für Benachrichtigungen über Winlogon-Ereignisse registriert werden.

Die Registerkarte Winsock Providers zeigt registrierte Winsock-Protokolle an. Mit Winsock bzw. Windows Sockets können Programme eine Verbindung zum Internet herstellen. Malware kann sich selbst als Winsock-Anbieter installieren, da solche Anwendungen oft schwer zu entfernen sind. Autoruns kann sie deaktivieren, aber nicht löschen.

Print Monitors zeigt DLLs an, die in den Druckspooling-Dienst geladen werden. Malware-Anwendungen können diesen Mechanismus durch Installation einer bösartigen DLL ausnutzen.

Anbieter für Windows Local Security – (LSA) Providers – unterstützen Prozesse, die mit Sicherheit und Authentifizierung zusammenhängen.

Verwendung von Autoruns zur Erkennung verdächtiger Software

Jetzt haben wir ein gutes Verständnis davon, was Autoruns erkennen kann, allerdings enthalten die Screenshots, die wir bisher gesehen haben, nur Einträge für legitime Software. Woher wissen wir, ob es sich bei einem in Autoruns aufgeführten Programm um vertrauenswürdige Software handelt oder um etwas, das weiter untersucht werden sollte, beispielsweise Malware?

In der Abbildung oben sehen Sie, dass unter der rot markierten Registerkarte „Logon“ ein Ausführungsschlüssel für eine Datei namens „ARP Service“ erstellt wurde, die sich an folgender Stelle in der Registrierung befindet:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

Dies ist ein gängiger Persistenzmechanismus, den Malware verwendet, um einen Neustart zu überleben. Wir können auch sehen, dass unter den Spalten „Description“ und „Publisher“ diese Felder leer sind. Die fehlende Beschreibung bedeutet zwar nicht, dass die Datei bösartig ist. Dennoch sollte man sie definitiv untersuchen, da sie weder über eine Beschreibung noch über einen Herausgeber verfügt.

Anhand der Spalte „Image Path“ können wir sehen, wo die Software installiert ist. In diesem Fall befindet sich die Datei unter „program files\arp service\arpsv.exe“.

Eine schnelle Suche in Google zeigt nur zwei Ergebnisse für diesen Dateipfad, die nicht gerade darauf hindeuten, dass es sich um legitime Software handelt.

Unter der Registerkarte „Scheduled Tasks“ sehen wir auch zwei Einträge, die sich auf die von uns identifizierte ARP-Service-Software beziehen.

Wenn Sie mit der rechten Maustaste auf eine Datei klicken, für die Sie sich interessieren, können wir diese an die Website virustotal.com schicken. Virustotal ist eine Malware-Datenbank, die angibt, ob eine Datei von mehreren Antiviren-Anbietern als bösartig erkannt wird.

Sobald die Datei abgeschickt wurde, zeigt die Spalte „Virus Total“ an, wie viele Virenschutzanbieter die Datei als böswillig einstufen. In der Abbildung unten sehen wir, dass 55 von 76 Anbietern eine Signatur haben, die diese Datei als böswillig erkennt.

Wenn Sie versuchen, Malware mit Autoruns zu identifizieren, sollten Sie einige wichtige Hinweise beachten:

- Google ist Ihr bester Freund! Wenn Sie sich nicht sicher sind, suchen Sie nach dem Dateinamen und dem Speicherort. Fragen Sie sich: Handelt es sich um eine anerkannte Software und wird sie im zu erwartenden Verzeichnis ausgeführt?

- Überprüfen Sie die Beschreibung auf verräterische Anzeichen, beispielsweise falsche Grammatik oder scheinbar zufällig generierte Beschreibungen – das alles könnte darauf hindeuten, dass Autoruns Software gefunden hat, die Sie sich genauer ansehen sollten.

- Suchen Sie nach temporären Verzeichnissen. Malware installiert sich oft in temporären Verzeichnissen im Dateisystem. Wenn eine Anwendung so eingestellt ist, dass sie beim Hochfahren eines Geräts gestartet wird, warum befindet sie sich dann in einem temporären Verzeichnis?

- Hashen Sie die Datei und schauen Sie auf virustotal.com nach. Wenn Malware mit Admin-Rechten installiert wurde, kann sie überall auf der Festplatte gespeichert sein. Überprüfen Sie mit virustotal, ob eine Datei bösartig ist.

Verwendung von Autoruns zum Entfernen von Malware

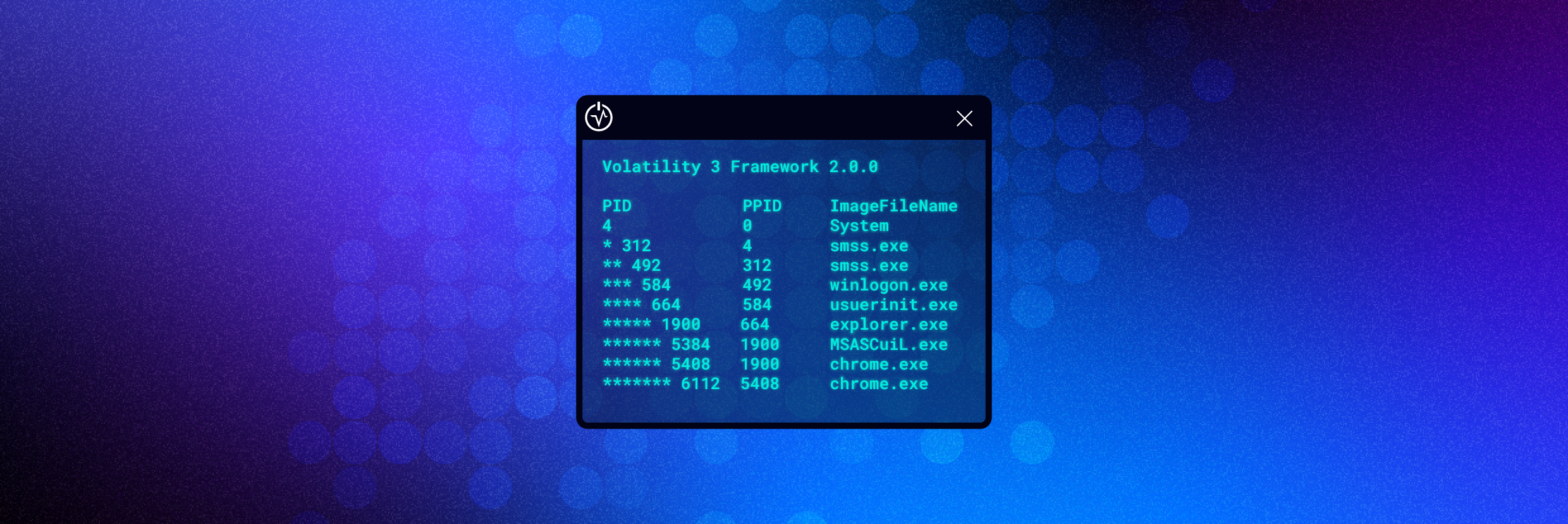

Schauen Sie zuerst nach, ob die Malware auf Ihrem Gerät ausgeführt wird, indem Sie den Task-Manager öffnen. Ich empfehle jedoch, Process Hacker zu verwenden – eines meiner bevorzugten Tools für die Analyse von Malware. Klicken Sie, sobald Sie es heruntergeladen haben, mit der rechten Maustaste auf das Symbol auf dem Desktop und wählen Sie „Als Administrator ausführen“ aus.

Sobald Process Hacker offen ist, können wir die Malware finden, die auf dem Gerät ausgeführt wird.

Wenn Sie mit der rechten Maustaste auf die Malware klicken, können Sie die Datei auf der Festplatte finden, indem Sie auf „Open file location“ klicken.

Daraufhin wird der Dateipfad im Windows Explorer geöffnet.

Indem Sie die Datei per Drag-and-Drop in ein Tool wie PeStudio ziehen, können Sie den Hash der Datei ermitteln.

Bf48a5558c8d2b44a37e66390494d08e

Wenn Sie nun zu virustotal navigieren und den Hash in die Suche eingeben, sehen Sie, dass es sich um einen RAT (Remote Access Trojan) mit dem Namen „Nanocore“ handelt.

Damit diese Malware nicht weiter ausgeführt wird, klicken Sie mit der rechten Maustaste auf den Prozessnamen und gehen Sie auf „Terminate“.

Bestätigen Sie anschließend, dass Sie den Prozess beenden möchten, indem Sie auf „Terminate“ klicken.

In Autoruns können dann die Persistenzmechanismen, die zum Starten der Malware verwendet wurden, durch Rechtsklick und „Delete“ gelöscht werden.

Bestätigen Sie die Löschung, indem Sie auf „Yes“ klicken. Wiederholen Sie diesen Vorgang für alle weiteren Persistenzmechanismen, die identifiziert wurden.

Die Malware kann jetzt aus dem Windows Explorer gelöscht werden.

Tipps zur Verwendung von Sysinternals-Autoruns

Ich rate stark davon ab, Autoruns als einziges Mittel zur Erkennung und Entfernung bösartiger Software zu verwenden. Wenn Sie mithilfe dieser Methoden eine Malware-Anwendung erkannt und entfernt haben, sollten Sie die folgenden Punkte bedenken:

Haben Sie Backups Ihrer Dateien und Daten? Wenn ein Gerät kompromittiert wurde, befindet sich mit hoher Wahrscheinlichkeit weitere Malware auf dem Gerät. Wenn Sie über Backups verfügen, kann Ihr Gerät wiederhergestellt werden – und Sie können sich sicher sein, dass die Gefahr vollständig beseitigt wurde.

Welche Antiviren-Software nutzen Sie (falls Sie überhaupt welche nutzen)? Wenn Sie Antiviren-Software installiert haben und trotzdem infiziert wurden, dann haben Ihre Sicherheitskontrollen versagt. Das ist ein guter Zeitpunkt, um zu überlegen, ob Sie nicht möglicherweise in eine Lösung investieren sollten, die Ihre Daten sicher schützt.

Nutzen Sie die Vergleichsfunktion von Autoruns, um auf einfache Weise nach unerwünschter Software zu suchen, die sich weiterhin auf Ihrem Gerät befindet. Das können Sie tun, indem Sie Autoruns auf einem sauberen Gerät ausführen, dann auf „File“ und anschließend auf „Save“ gehen.

Die Ausgabe wird nun als „AutoRuns Data“-Datei mit der Erweiterung „.arn“ Autoruns gespeichert. Im folgenden Beispiel habe ich die Ausgabe als „clean“ gespeichert.

Sie können diese Ausgabe jetzt mit allen künftigen Scans vergleichen, die Sie mit Autoruns ausführen. Wählen Sie dazu „File“ und dann „Compare“ aus.

Im folgenden Beispiel wähle ich die Ausgabe aus, die ich „Clean“ genannt habe.

Autoruns zeigt dann nur neue Software an, die einen Persistenzmechanismus erstellt hat. Das ist praktisch, um legitime Software aus einer Neuinstallation herauszufiltern.

Ich verwende Autoruns hauptsächlich für die Malware-Analyse. In diesem Artikel haben wir jedoch gezeigt, wie es mehrere Mechanismen erkennen kann, mit denen sich bösartige Software auf Ihrem Gerät einnistet.

Was mir an Autoruns auch sehr gut gefällt, ist der Preis! Es gibt eine Fülle von kostenlosen Tools, die Ihnen nicht nur bei der Malware-Analyse, sondern auch als Sysadmin helfen können. Schauen Sie sich daher unbedingt diesen Artikel über 21 kostenlose Tools, die jeder Sysadmin kennen sollte an.

Wenn die Gefahr besteht, dass Malware in Ihrem Unternehmen unentdeckt bleibt, dann gehen Sie auf die Varonis-Website und schauen Sie sich an, wie wir live einen Angriff aufhalten. Ebenso können Sie sich eine Demo unserer Bedrohungserkennung und -bekämpfung ansehen.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.