Notre équipe de réponse aux incidents suit un nombre sans précédent d’infections par le malware Emotet. Le nombre d’analyses simultanées liées à ce programme malveillant est trois fois supérieur au record précédent observé. Dans cette note de blog, nous allons présenter les indices trahissant une infection, les mesures de réduction des risques à mettre en place et les actions que Varonis peut prendre pour vous aider à détecter et bloquer Emotet à chaque phase d’une attaque.

Présentation d’Emotet

Après s’être fait discret pendant le printemps 2020, le groupe cybercriminel TA542 (également connu sous le nom de « Mummy Spider ») fait son retour avec une nouvelle campagne de malspam reposant sur plusieurs botnets internationaux et un nouveau malware redoutable.

Emotet, qui était au départ un cheval de Troie bancaire, a été observé pour la première fois en 2014. Son principal objectif était alors d’intercepter des identifiants bancaires en réalisant des attaques de type man-in-the-browser. Depuis, Emotet est devenu un outil généraliste, capable de se mettre à jour seul et de distribuer des codes malveillants, comme Qbot et Trickbot (qui à son tour distribue Ryuk et Mimikatz, effet « poupées russes » garanti).

Emotet étant polymorphe, ses indicateurs de compromission, comme ses URLs de chargement, ses combinaisons adresse IP/port de C2 et ses modèles de spam, changent constamment. Pour les outils basés sur des règles, sa neutralisation s’apparente ainsi à un véritable jeu du chat et de la souris, rendu plus difficile encore par le fait qu’il existe trois botnets Emotet distincts, chacun disposant de sa propre infrastructure. L’équipe Cryptolaemus propose d’ailleurs un journal quotidien des indicateurs de compromission d’Emotet très détaillé.

Une fois qu’il est parvenu à pénétrer dans un réseau, Emotet a recours à diverses stratégies pour se déplacer latéralement, élever les privilèges, s’établir de manière persistante et exfiltrer des données. Par chance, les modèles de menaces comportementaux de Varonis peuvent détecter les premiers signes d’infection par Emotet, ainsi que son comportement après l’intrusion.

Flux d’attaque Emotet

Infection initiale

Emotet infecte les ordinateurs par le biais d’emails de phishing envoyés par trois botnets internationaux, Epoch 1, Epoch 2 et Epoch 3 (ou E1, E2, E3 en version abrégée). Chacun dispose de sa propre infrastructure C2, de son propre calendrier de mise à jour et de ses propres modèles de malspam. Le spam envoyé par un réseau Epoch donné contiendra des pièces jointes avec macro ou des liens malveillants conçus pour infecter de nouveaux hôtes et ajouter des spammers à son cluster.

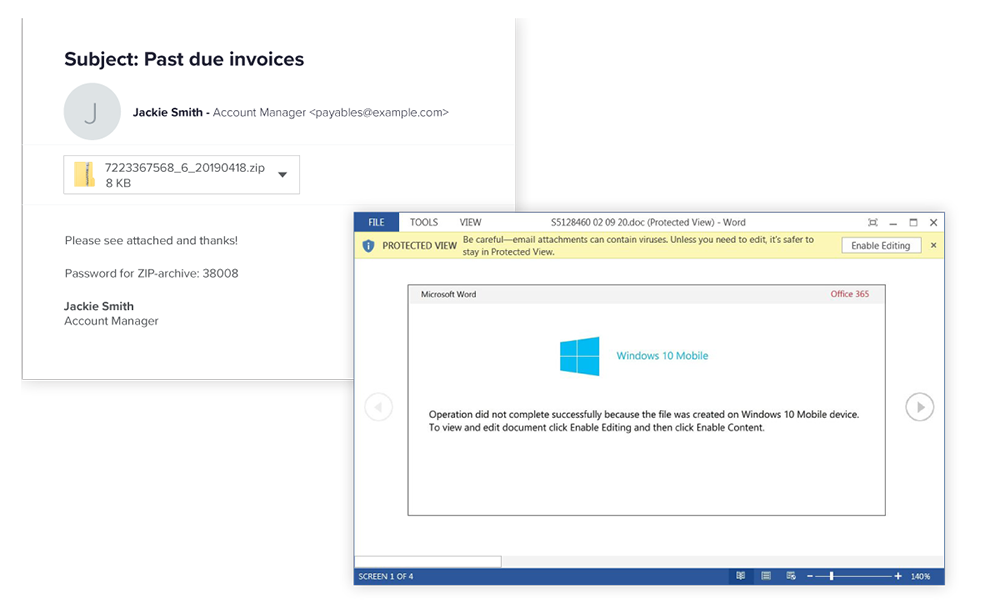

Au cours de la dernière vague d’infections, les e-mails d’Emotet contenaient des pièces jointes au format ZIP et protégées par un mot de passe. Cette manoeuvre a pour but d’empêcher que les filtres de messagerie analysent ces pièces jointes et détectent les documents avec macro malveillants qui s’y cachent. Elle a été surnommée « Operation Zip Lock ».

Le mot de passe de l’archive est généralement indiqué en texte clair dans le corps de l’e-mail, par exemple :

Fichier ZIP joint à l’e-mail :

informations très urgentes du 24-09-2020.zip

Le mot de passe du document est LQWMFXu

Étant donné que les pièces jointes au format ZIP sont en plein boom, il est recommandé de mettre en quarantaine les e-mails qui en contiennent.

Toutefois, gardez à l’esprit qu’Emotet peut aussi utiliser des documents Office joints tels quels aux e-mails.

Des campagnes de malspam ont été détectées dans de nombreuses langues, notamment en anglais, en néerlandais, en français, en allemand, en italien et en japonais.

Les Epochs semblent disposer de cibles géographiques. Par exemple, E3 se concentre sur le Japon.

Détournement de fils de discussion

Emotet dérobe les e-mails et listes de contacts de ses victimes par le biais de requêtes HTTP POST redirigeant vers le serveur C2. Le botnet utilise ensuite ces données pour se faire passer pour l’expéditeur et s’insérer dans des discussions. Pour ce faire, le hacker peut usurper l’identité de l’expéditeur, ou s’il dispose du contrôle total sur la machine de la victime, envoyer directement l’e-mail depuis sa boîte.

Cette technique donne aux spams d’Emotet une légitimité apparente qui augmente la probabilité qu’une nouvelle victime ouvre une pièce jointe malveillante.

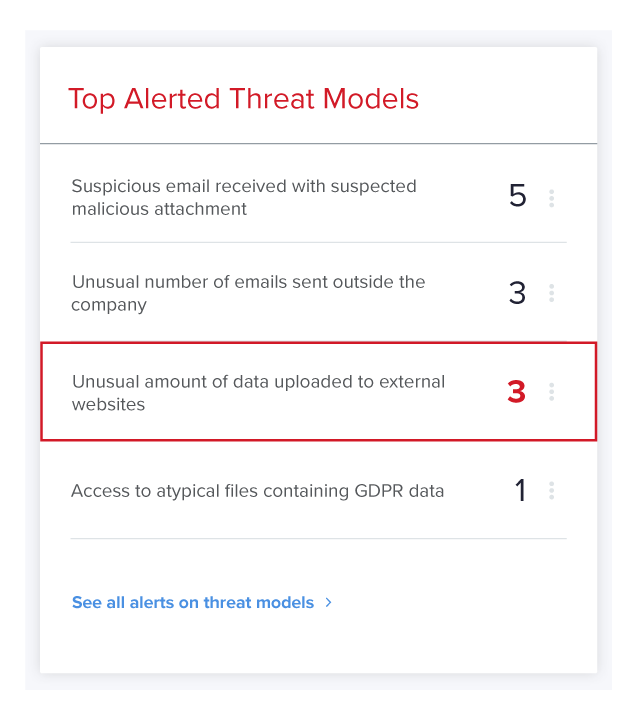

Varonis surveille les boîtes aux lettres Microsoft Exchange et Exchange Online, et est en mesure de détecter les pièces jointes malveillantes faisant partie du dictionnaire des modèles connus de spams envoyés par Emotet. Avec la détection basée sur proxy d’Edge, les clients peuvent également détecter les clics sur des liens inclus dans le corps d’un e-mail et qui entraînent le téléchargement du loader d’Emotet.

Varonis analyse toutes les actions en lien avec la boîte aux lettres (envoi, réception, ouverture, suppression, etc.) pour identifier rapidement les comptes compromis qui ont commencé à envoyer des spams (en interne ou en externe). Un profil de comportement des utilisateurs sur les différentes plates-formes est établi. De légères déviations dans le comportement lié aux e-mails, associées à des ouvertures de session, des connexions réseau et des consultations de données suspectes permettent de générer efficacement des alertes, avec peu de faux positifs.

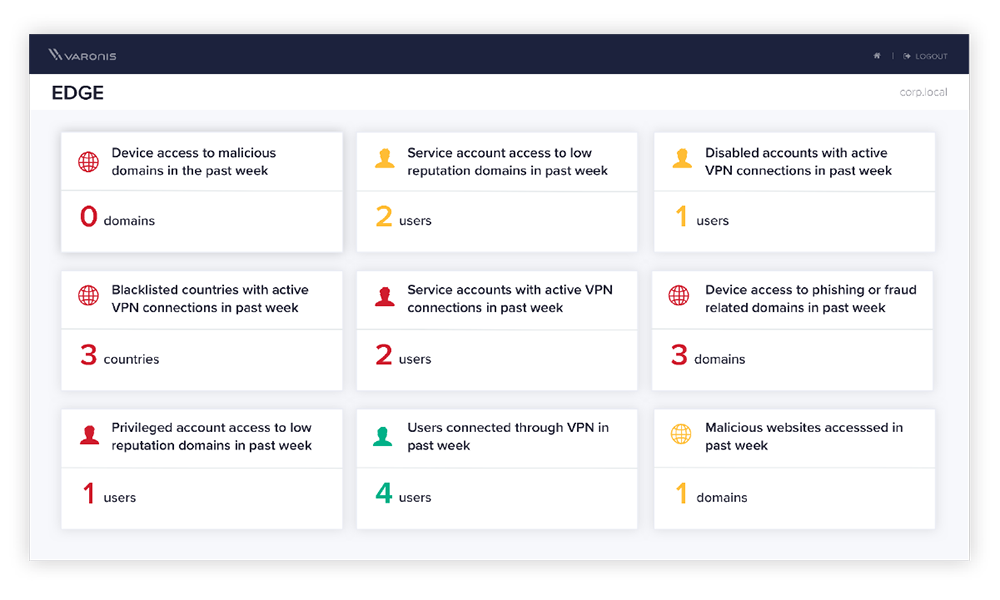

Varonis Edge peut détecter des actions comme l’exfiltration d’e-mails et de contacts Outlook. C’est par la surveillance des proxys que nous avons principalement pu observer des récupérations d’e-mails et de contacts. Emotet utilise en effet des commandes HTTP POST pour exfiltrer les données. Toutefois, s’il venait à utiliser un canal DNS plus discret à l’avenir, sachez qu’Edge dispose de modèles d’exfiltration basés sur les serveurs DNS.

La détection de connexions inhabituelles aux serveurs C2 peut intervenir de plusieurs façons.

Tout d’abord, si une connexion est établie avec un domaine ayant mauvaise réputation, Varonis émettra une alerte et marquera ces connexions. Varonis détecte également les tentatives de masquage de trafic parmi de nombreuses connexions (« technique de la fumée blanche ») à l’aide d’un algorithme de génération de domaines.

Par ailleurs, les modèles comportementaux de Varonis détectent également l’utilisation par les attaquants d’un DNS pour envoyer des commandes ou transférer des données en toute discrétion.

Enfin, Varonis signale toute activité Web remarquable, comme l’utilisation d’agents utilisateurs inédits ou inhabituels1, un accès inaccoutumé ou un premier accès à Internet par un compte, ou l’envoi inhabituel de fichiers.

1 Un agent utilisateur est une chaîne envoyée au serveur Web par le client Web. Elle permet d’indiquer la version du navigateur et du système d’exploitation.

Déplacement latéral

Emotet dispose de divers modules, ou plug-ins, qui peuvent être chargés dynamiquement depuis le serveur C2 pour étendre ses fonctionnalités. Il existe ainsi un module d’envoi de spams, de vol d’e-mails, de piratage bancaire, etc. Il s’agit d’un principe similaire à l’ajout d’applications sur votre smartphone.

Un module mérite une attention toute particulière :

le module de mouvement latéral, qui permet au malware de se propager à l’aide d’exploits SMB comme EternalBlue (MS17-010) et en accédant aux partages d’administration masqués (ICP$, C$ et Admin$). Nous recommandons d’appliquer les correctifs nécessaires aux machines toujours vulnérables à EternalBlue et de désactiver les partages d’administration.

Emotet se propage principalement via SMB, mais le malware essaiera également de craquer les réseaux Wi-Fi à proximité par force brute et de se propager sur les ordinateurs qui s’y connectent.

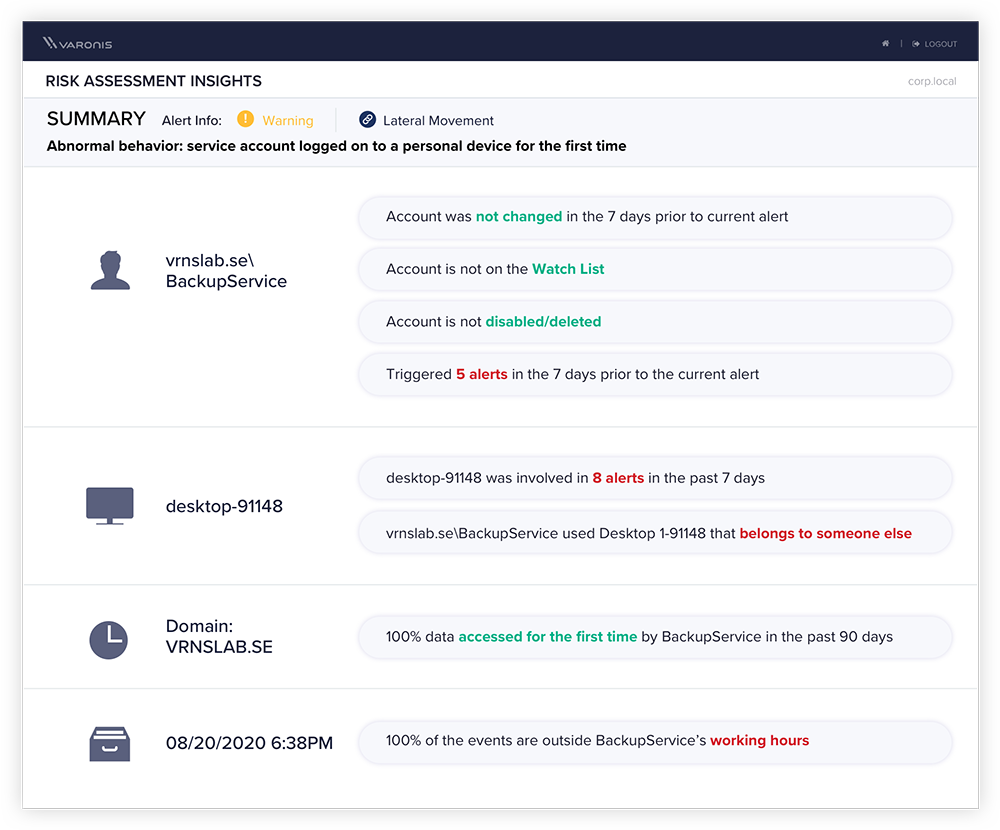

Varonis suit les associations entre les utilisateurs et les appareils et ressources auxquels ils accèdent, ce qui permet à ses modèles de menaces de détecter les connexions en nombre inhabituel réalisées par un compte, les connexions à des systèmes inhabituels, ainsi que les tentatives d’attaque par force brute comme la pulvérisation de mots de passe et le credential stuffing.

Élévation de privilèges

Les attaquants obtiennent les identifiants de comptes à privilèges en utilisant des outils open source connus, en recherchant des mots de passe enregistrés en clair et en récupérant les identifiants depuis Active Directory. Une fois les identifiants d’administrations récupérés, ils peuvent ajouter un ou plusieurs utilisateurs à un groupe d’administration et envoyer les identifiants sur des services de stockage dans le cloud.

En surveillant l’activité du système de fichiers, Varonis peut détecter rapidement l’enregistrement d’outils d’intrusion connus sur le disque ou la recherche par un utilisateur de fichiers contenant des mots de passe ou d’autres données sensibles.

Chaque compte utilisateur dispose généralement d’un accès à bien plus de données qu’il ne le devrait, et ces recherches sont le plus souvent fructueuses. Nous verrons un peu plus loin comment atténuer ce problème.

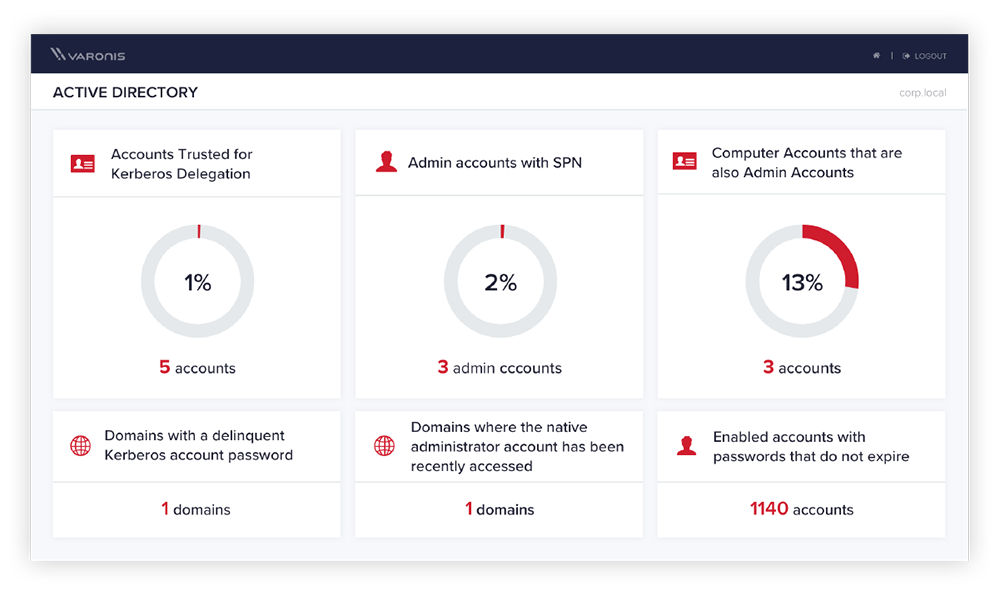

Emotet est connu pour charger d’autres souches de malwares, notamment Ryuk, qui charge ensuite des outils de hacking comme Mimikatz afin de récupérer des identifiants et élever des privilèges. Varonis analyse l’activité liée à Active Directory pour détecter les récupérations d’identifiants (par ex. Kerberoasting) et d’autres types d’attaques. Pour réduire le risque que ces attaques réussissent, Varonis met en évidence les cibles potentielles (par ex. comptes d’administration associés à un nom de principal du service (SPN)) dans un tableau de bord, ce qui réduit la surface d’attaque liée à AD et rend la tâche des groupes exploitant des ransomwares plus difficile. Varonis émet également une alerte lors de l’ajout d’un compte à un groupe d’administration.

Comme ci-dessus, si un de ces comptes se connecte à Internet pour la première fois, se connecte à des domaines de mauvaise réputation ou

présente une activité de chargement inhabituelle, Varonis émet une alerte.

Résumé

Si vous passez à côté des signes d’une infection, d’un mouvement latéral ou d’une élévation de privilèges, Varonis assure la protection de vos dépôts de données les plus importants en défendant vos serveurs Windows et UNIX, vos NAS et vos systèmes SharePoint et Exchange (sur site et dans Microsoft 365).

Varonis capture davantage d’informations sur les interactions des utilisateurs avec les données que toutes les autres technologies : il analyse l’activité du système de fichiers sur des plates-formes qui fournissent des capacités d’audit adéquates par le biais de leurs API, comme Microsoft 365 et les NAS de NetApp et EMC, et utilise des filtres de système de fichiers éprouvés pour capturer des métadonnées lorsque les plates-formes ne possèdent pas de capacités d’audit en natif, telles que Windows, UNIX, Exchange et SharePoint.

Si un utilisateur commence à accéder à une quantité inhabituelle de données, Varonis le détectera à l’aide d’un ou de plusieurs de ses nombreux modèles comportementaux (et détectera également les chargements inhabituels, comme mentionné précédemment). Si un utilisateur commence à chiffrer des fichiers, il sera également détecté.

De nombreux clients automatisent les réponses à apporter à ce type de comportement (désactivation du compte et interruption des connexions actives).

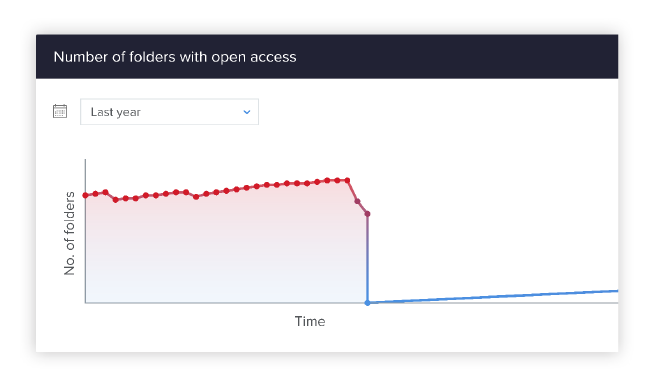

Varonis indique également où les données sont trop facilement accessibles et quels utilisateurs ou groupes disposent d’accès dont ils n’ont pas besoin, et automatise les processus de verrouillage de ces accès. La limitation des accès aux données stratégiques permet de réduire la surface d’attaque et de rendre le travail des hackers plus difficile.

Un journal détaillé et interrogeable de tous les accès au système de fichiers permet d’évaluer la situation et de reprendre l’activité bien plus rapidement.

Au lieu de rechercher des notes aléatoires dans des répertoires, vous pouvez exécuter une requête pour trouver toutes les consultations de fichiers et modifications effectuées par n’importe quel utilisateur sur une période quelle qu’elle soit afin de localiser les fichiers concernés et rétablir la version correcte du fichier.

Conclusion

Le botnet d’Emotet constitue l’outil le plus étendu et le plus sophistiqué permettant de propager un malware. S’il est difficile de prédire comment TA542 utilisera cet outil à l’avenir ou quel APT l’exploitera, nous savons toutefois que les campagnes d’Emotet surviennent en rafales et sont de natures très variées. Il est ainsi extrêmement important de disposer d’une stratégie de protection à plusieurs niveaux incluant la gestion des correctifs, la sensibilisation au phishing, le filtrage des e-mails, la détection des terminaux et une approche de la sécurité centrée sur les données.

Des outils sophistiqués de détection et la réduction de la surface d’attaque peuvent donner une longueur d’avance à votre organisation. La technologie axée sur les données de Varonis fonctionne de l’intérieur vers l’extérieur, en établissant des anneaux de contrôle depuis les données jusqu’à Active Directory, les serveurs DNS, les VPN et les proxys. Varonis met également en lumière les comptes et données vulnérables pour que vous puissiez les protéger avant que des attaquants ne parviennent à les exploiter. Ces contrôles protègent votre organisation de tous les acteurs, qu’il s’agisse d’une personne interne à votre entreprise et peu expérimentée ou de l’un de ces experts obstinés que l’on croise désormais trop souvent.

NDLR: N’hésitez pas à partager et utiliser le contenu de cette note de blog, en téléchargeant notre Livre-Blanc associé.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.