La liste croissante de fuites de données très médiatisées montre que les solutions de sécurité traditionnelles axées sur le périmètre ne permettent pas de relever les défis de sécurité des données auxquels nous sommes confrontés à l’ère du cloud.

Très peu de données se trouvent sur les terminaux, qui servent principalement de passerelles vers les lieux où se trouvent réellement les données critiques, c’est-à-dire dans des environnements de cloud hybride complexes.

La plupart des entreprises utilisent des dizaines d’applications de collaboration telles que Microsoft 365, Google Workspace et Salesforce, qui hébergent toutes des données stratégiques. Ajoutez à cela les périphériques NAS hybrides, les partages de fichiers sur site, AWS, Azure et GCP, et vous comprendrez aisément pourquoi les entreprises ont perdu toute visibilité sur l’emplacement de leurs données sensibles, sur les personnes qui y ont accès et sur les attaques qui menacent les données.

C'est là qu'entre en jeu la DSPM

La gestion de la posture de sécurité des données (ou DSPM en anglais) offre une visibilité sur l’endroit où se trouvent les données sensibles, les personnes qui ont accès à ces données, la façon dont ces données ont été utilisées et le niveau de sécurité du dépôt de données ou de l’application.

Bien que la DSPM soit un acronyme encore peu connu, la découverte de données, le contrôle d’accès aux données et la surveillance des données ne datent pas d’hier. Cependant, l’émergence de la DSPM en tant que catégorie de produit a contribué à attirer une attention méritée sur la sécurité des données à une époque où la prolifération, la complexité et les risques des données n’ont jamais été aussi élevés.

Nous avons conçu ce guide pour vous aider à comprendre les différents types de solutions DSPM, à éviter les pièges les plus courants et à poser les questions qui vous permettront d’acquérir une solution de sécurité des données répondant à vos besoins spécifiques.

Trois conseils d'évaluation pour les RSSI

1. Réalisez une validation de concept (POC).

« Lorsque j’évalue une nouvelle technologie, ma règle d’or est de valider les affirmations à l’aide d’un POC. Si un fournisseur refuse le POC, cela devrait vous mettre la puce à l’oreille. Essayez de réaliser des POC sur des systèmes de production ou des sandbox qui reproduisent l’échelle de votre environnement de production. Pour la DSPM, testez les résultats de classification des données à la recherche de faux positifs. »

2. Demandez un exemple d'évaluation des risques.

« Demandez à voir un rapport de risque anonymisé provenant d’un vrai client, et non une brochure marketing. Cela peut vous aider à déterminer si le fournisseur propose le niveau de détail et de profondeur que vous recherchez. Les exemples de rapports peuvent vous aider à déterminer si un POC en vaut la peine. »

3. Lisez de vrais témoignages clients.

« Ne vous fiez pas uniquement aux récompenses et à la bonne presse de certains fournisseurs, car certains paient pour ce type de retour. Recherchez les avis validés sur la DSPM provenant de sources fiables comme Gartner et Forrester. Demandez à parler directement aux clients référents. Assurez-vous que le fournisseur a des études de cas clients sur son site Web. Évitez d’être son premier gros client. »

Toutes les solutions de DSPM ne se valent pas.

De nombreux fournisseurs essaient de surfer sur la vague de la DSPM. Le marché regorge de solutions présentées comme étant de la DSPM qui n’améliorent pas réellement votre sécurité des données ni ne contribuent à mettre fin aux fuites de données.

Gardez un œil sur ces solutions passives qui sont présentées comme DSPM :

DSPM réservée à la découverte

Les fournisseurs dont l’entreprise a été fondée sur la confidentialité et la gouvernance des données se font passer pour des solutions de DSPM. Ils ne disposent pas du contexte nécessaire pour déterminer si des données sensibles sont menacées, ce qui se traduit par des informations non exploitables. Ces produits mesurent le niveau de sécurité des données en comptant les découvertes de données sensibles et ne prennent pas en compte les niveaux d’exposition, ne corrigent pas les problèmes et ne détectent pas les menaces qui pèsent sur les données. La DSPM réservée à la découverte s’apparente à un catalogue de données.

DSPM basée uniquement sur l'IaaS

De nombreux fournisseurs de DSPM se concentrent sur les trois grandes plateformes IaaS (AWS, Azure et GCP) mais ignorent d’autres domaines de données critiques tels que le stockage de fichiers dans le cloud, les partages de fichiers sur site, les applications SaaS et le courrier électronique. Bien qu’il soit essentiel de sécuriser les bases de données et les buckets dans les environnements multi-cloud, recherchez un fournisseur de DSPM qui couvre tous vos domaines de données afin d’avoir une visibilité unifiée et d’appliquer des politiques cohérentes de manière globale.

Fournisseurs de DSPM sans expertise en cybersécurité

Vous supposez que votre fournisseur EDR/XDR dispose de solides capacités de recherche et de renseignement sur les menaces, c’est la même chose pour votre fournisseur de sécurité des données. Celui-ci devrait disposer d’équipes de recherche chargées de détecter les vulnérabilités, de suivre les acteurs malveillants et de développer de nouveaux modèles de menace.

Cinq critères principaux à rechercher dans une solution de DSPM

1. Couverture de tous les domaines et types de données

La plupart des grandes entreprises stockent des données critiques dans trois grands domaines : fichiers, SaaS et IaaS.

Acquérir une solution de DSPM qui ne couvre qu’un seul domaine reviendrait à acheter un EDR qui ne fonctionnerait que sur Mac.

Il sera peut-être difficile de trouver une seule DSPM qui couvre tous les dépôts de données utilisés par votre entreprise. Suivez plutôt la règle des 80/20. Demandez-vous où se trouvent vos données les plus critiques et mettez la priorité sur ces dépôts de données.

Couverture DSPM de Varonis

Varonis protège les données de l'entreprise où elles se trouvent.

Varonis couvre les données structurées, non structurées et semi-structurées dans les trois domaines. Notre plateforme cartographie et surveille également les chemins d’attaque qui permettent d’accéder aux données, y compris les services d’annuaire (Active Directory, Okta et Entra ID) ; le trafic réseau provenant de serveurs proxy, de VPN, de DNS et de pare-feu et les connexions API/OAuth.

Explorez l'étendue de notre couverture.

2. Classification des données précise et évolutive

La découverte et la classification des données sont un élément fondamental de la DSPM. Cependant, de nombreux projets de classification échouent parce que le moteur d’analyse ne peut pas traiter de grands ensembles de données ou parce qu’il produit trop de faux positifs pour être fiable.

Recherchez un fournisseur de DSPM qui a des clients dont la taille et la portée sont similaires à la vôtre. Lors de votre POC, assurez-vous que leur classification peut produire des résultats complets, contextuels et actuels.

-

La classification de vos données est-elle complète ?

Votre solution de DSPM analyse-t-elle toutes vos données, ou est-elle trop dépendante d'un échantillonnage ou d'une analyse « prédictive » ?

L’échantillonnage peut fonctionner pour les bases de données, mais ne fonctionne pas pour les grands dépôts de fichiers tels que les réseaux NAS ou les magasins d’objets tels que S3 et Azure Blob. Contrairement à une base de données, vous ne pouvez pas supposer que, parce que vous avez analysé 2 To d’un compte S3 et n’avez trouvé aucun contenu sensible, les 500 To de données qui restent ne sont pas sensibles. -

Votre classification des données présente-t-elle du contexte ?

Une fois que vous avez trouvé des données sensibles, que se passe-t-il ensuite ? Les données sont-elles exposées ?

La plupart des entreprises sont surprises par la quantité de fichiers et de données sensibles qu’elles découvrent — et la liste peut changer d’un jour à l’autre. Si votre solution de DSPM ne mappe pas les autorisations ou ne suit pas les accès, il est pratiquement impossible d’agir sur ces résultats.

Sont-elles actuellement utilisées ? Qui en est le propriétaire ? -

Votre classification des données est-elle à jour ?

Votre solution de DSPM analyse-t-elle et classe-t-elle les données au fur et à mesure de leur création et de leur modification ?

Si votre DSPM ne conserve pas de trace d’audit de l’activité des données en temps réel, son moteur de classification doit vérifier la date de dernière modification de chaque objet, pour savoir s’il doit être analysé à nouveau ou effectuer une nouvelle analyse complète à des intervalles précis (généralement tous les mois ou tous les trimestres).

La classification des données de pointe de Varonis

La classification des données Varonis est complète. Nous analysons de A à Z les environnements clients de plusieurs pétaoctets et ajoutons du contexte à la sensibilité des données, avec les autorisations et les activités.

Les résultats de la classification Varonis sont actualisés en permanence, car notre audit d’activité détecte les fichiers créés ou modifiés ; il est donc inutile de réanalyser chaque fichier ou de vérifier la date de dernière modification.

Classification des données par Varonis

3. Une analyse approfondie au-delà de la classification des données

Que signifie réellement « couvrir » une plateforme ?

De nombreux fournisseurs de DSPM cochent la case de toutes les plateformes auxquelles ils peuvent se connecter, qu’ils proposent ou non de réelles fonctionnalités de DSPM. Certains fournisseurs prétendent même couvrir un dépôt de données, mais se contentent en réalité de vous fournir un SDK pour développeurs, et vous devez créer votre propre connecteur vous-même.

La DSPM doit aller au-delà de savoir si un fichier ou un objet est sensible, et prendre en compte le degré de risque qui pèse sur une donnée, ainsi que répondre aux questions suivantes :

- Nos données sont-elles utilisées ? Si oui, par qui ? Existe-t-il des schémas d’accès anormaux qui pourraient indiquer une compromission ?

- Nos données sensibles sont-elles correctement étiquetées pour que nos contrôles DLP en aval fonctionnent ?

- Les données sensibles sont-elles exposées publiquement ? À tous les employés ? Aux personnes qui n’ont pas besoin d’y accéder ?

- Nos données sensibles sont-elles stockées dans des référentiels non autorisés ? Sommes-nous en infraction des exigences d’hébergement des données ?

- Quelle est la probabilité qu'un utilisateur compromis puisse exfiltrer des données sensibles ?

- Quelles données sont obsolètes et peuvent être archivées ou supprimées ?

Voici un tableau de bord utile de huit composants essentiels de la DSPM et deux questions bonus que vous pouvez poser aux fournisseurs pour mieux comprendre l’étendue de leur couverture pour chaque plateforme :

Posez ces questions lorsque vous évaluez une solution de DSPM pour votre organisation.

Droits d'accès vs autorisations en vigueur

L’une des questions les plus critiques en matière de sécurité des données est la suivante : qui peut accéder aux données sensibles ?

Il n’est pas toujours facile d’y répondre. En fait, identifier les autorisations réelles d’un utilisateur en temps réel peut être difficile du point de vue technique et ne se limite pas au fait de lister tous ses droits d’accès. Cette tâche est particulièrement difficile pour des plateformes comme Microsoft 365 et Salesforce, dont les modèles d’autorisations sont incroyablement complexes.

Les droits d’accès correspondent aux autorisations ou droits attribués à un utilisateur, un groupe ou une entité. Ce sont comme les clés d’un trousseau de clés.

Les autorisations effectives représentent les autorisations d’un utilisateur ou d’une entité pour une ressource. Elles prennent en compte l’effet cumulatif de tous les droits et paramètres de contrôle d’accès, y compris l’héritage, le blocage d’autorisations, l’appartenance à un groupe, les autorisations explicitement accordées, l’accès global et d’autres facteurs dynamiques. Ce sont les portes que les clés déverrouillent.

La capacité de votre DSPM à visualiser les autorisations effectives est absolument essentielle pour les enquêtes sur les fuites de données, les audits de conformité et d’autres cas d’utilisation de la sécurité des données. Cette visualisation est impossible sans les connecteurs spécialisés pour chaque dépôt de données et chaque application.

Visibilité approfondie des données de Varonis

La couverture de la solution de Varonis est vaste et profonde. Notre solution rassemble les huit composants de la plupart des plateformes que nous surveillons.

Nous détenons plus de 150 brevets, dont beaucoup concernent la combinaison de métadonnées pour aider à répondre à des questions critiques en matière de sécurité des données, comme « Quelles données sont sensibles, surexposées et obsolètes ? » ou encore « À quelles données sensibles un utilisateur peut-il accéder dans l’ensemble de notre environnement ? »

Varonis automatise la remédiation à grande échelle.

Notre analyse unique des métadonnées nous permet également d’automatiser la remédiation à grande échelle. Par exemple, comme nous savons si les autorisations sont utilisées ou non, nous pouvons facilement révoquer les autorisations excessives en garantissant qu’aucun processus métier ne sera interrompu.

4. Remédiation automatisée

Les RSSI n’ont pas besoin d’un autre produit pour apprendre qu’il y a des problèmes sans pour autant bénéficier d’un moyen automatisé de les résoudre. Optez pour une solution de DSPM qui va au-delà de la visibilité et automatise les corrections sur les plateformes de données qu’elle surveille.

Quand un fournisseur prétend qu'il propose une solution automatisée, demandez-lui :

- Effectuez-vous des modifications sur la plateforme cible pour remédier au risque ?

- Pouvez-vous effectuer une simulation de la modification avant de la valider ?

- Quels sont les risques spécifiques liés aux données que vous pouvez remédier automatiquement ?

- Pouvez-vous automatiser la remédiation de manière native, ou faut-il cliquer sur un bouton ou exécuter un script fait en interne ?

Souvent, les fournisseurs prétendent proposer une solution automatisée alors qu’ils ouvrent simplement un ticket ServiceNow (souvent appelé « découverte » ou « dossier ») qu’un propriétaire des données doit examiner, corriger et clôturer manuellement.

Remédiation automatisée de Varonis

Varonis remédie en permanence et automatiquement aux risques liés à la sécurité des données.

Éliminez les autorisations à risque, les erreurs de configuration, les utilisateurs fantômes, les liens de partage, etc., sans effort manuel. Varonis propose des politiques de remédiation prêtes à l’emploi que vous pouvez adapter à votre organisation.

Personnalisez les politiques prêtes à l'emploi pour activer automatiquement les actions de remédiation dans Varonis.

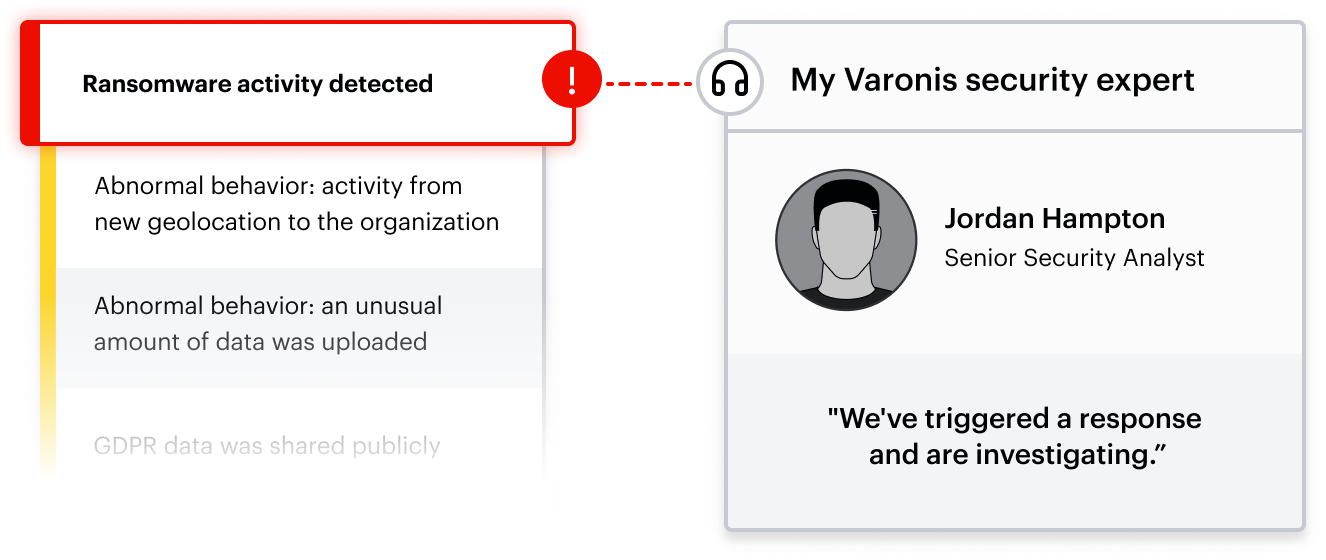

5. Alertes comportementales en temps réel et réponse aux incidents

Quasiment toutes les cyberattaques et menaces internes ont pour cible les données.

Trouver des données sensibles et garantir que seules les bonnes personnes y ont accès est essentiel si vous voulez maintenir une solide posture de sécurité des données. Cependant, la DSPM doit également être capable de surveiller les accès aux données, vous alerter en cas de comportement anormal et stopper les menaces en temps réel.

Comme nous l’avons mentionné plus haut, il y a lieu de s’inquiéter si votre fournisseur de DSPM ne propose pas de fonction de réponse aux incidents et n’a pas d’équipe de recherche en cybersécurité qui publie régulièrement des études sur les menaces centrées sur les données.

Optez pour un fournisseur de DSPM qui intègre la détection des données et la réponse (DDR) et qui peut obtenir les résultats suivants :

- Logs de toutes les actions sur les données, pas seulement les alertes.

Au cours d’une enquête, vous souhaitez disposer d’une piste d’audit d’investigation complète et consultable à l’intérieur de votre DSPM. Vous voulez éviter d’avoir à revenir à votre solution de SIEM ou de rester sans réponse si l’on vous demande de consulter toutes les actions effectuées sur un ensemble de données spécifique. - Alertes sur les anomalies de comportement.

Si votre DSPM ne propose que des alertes statiques basées sur des règles (par exemple, une alerte lorsqu’un utilisateur modifie plus de 100 fichiers en moins d’une minute), vous risquez de passer à côté d’attaques furtives et de menaces internes. Trouvez une solution de DSPM dotée de fonctionnalités d’analyse du comportement des utilisateurs et des entités (UEBA) centrées sur les données. - Aide à la réponse aux incidents.

Votre fournisseur de DSPM dispose-t-il d’une équipe qui peut vous aider à enquêter sur un incident ? Au minimum, leurs alertes peuvent-elles être envoyées à votre SIEM, SOC ou SOAR afin que votre propre équipe de réponse aux incidents puisse réagir aux menaces qui pèsent sur les données sensibles ?

UEBA centrée sur les données de Varonis

Varonis surveille l’activité sur les données en temps réel, vous fournissant une piste d’audit complète et consultable des événements survenus sur vos données dans le cloud et on-premise afin de mettre fin aux fuites de données.

Des centaines de modèles de menaces conçus par des experts détectent automatiquement les anomalies et vous alertent en cas d’activité inhabituelle d’accès à des fichiers, d’actions d’envoi/réception d’e-mails, de modifications d’autorisations, de changement de géolocalisation, et bien plus encore. Varonis propose également la détection des données gérées et la réponse (MDDR).

Avec la MDDR de Varonis, nous protégeons votre entreprise contre les fuites de données importantes grâce à une réponse aux incidents 24h/24, 7j/7 et 365j/an, une surveillance des alertes et une gestion de la posture de sécurité.

Vos données. Notre mission.

Nous espérons que ce guide vous aidera à trouver un fournisseur de DSPM capable d’obtenir les résultats que vous visez ! N’hésitez pas à nous contacter si vous avez des questions.

Notre évaluation gratuite des risques sur vos données ne prend que quelques minutes et vous apporte une valeur immédiate. En moins de 24 heures, vous disposerez d’une vue basée sur les risques des données les plus importantes de votre entreprise et d’un parcours clair vers l'automatisation de la sécurité des données.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

-1.png)