Les entreprises sont soumises à une pression importante pour assurer la sécurité de leurs données, et réagir avec rapidité et transparence lorsqu’elles sont victimes d’une violation de données. Si elles sont trop lentes à la détente, elles s’exposent à des amendes infligées par différents organismes, à une perte de confiance de leurs clients, à une perte de temps due au fait qu’elles doivent se concentrer sur le piratage et non sur leur cœur de métier, et bien plus encore. Avec le temps, ces violations semblent gagner en ampleur et sont de plus en plus portées à la connaissance du public. Cette situation présente un avantage : elle est riche en enseignements et nous permet de préparer nos propres entreprises à d’éventuels piratages.

Nous avons étudié avec soin les délais de réponse des entreprises lors des violations passées et identifié des tendances pour savoir quels ont été les problèmes rencontrés, ce qui a fonctionné et ce que nous pouvons faire pour nous préparer. Avant de commencer, vous pouvez prendre le temps de vous familiariser avec les plans de réponse aux incidents ou passer directement à la section qui vous intéresse.

Qu’est-ce qu’un plan de réponse aux violations de données ?

Un plan de réponse aux violations de données est une stratégie mise en place pour remédier aux fuites une fois qu’elles se sont produites afin de limiter leur impact. Lorsqu’un plan soigneusement étudié est en place, chaque personne de l’entreprise sait ce qu’elle a à faire en cas de violation, pour la découvrir, y répondre et la contenir dans les meilleurs délais. De tels plans permettent d’affronter les crises avec sérénité puisque les différentes étapes ont déjà été pensées et testées, contrairement aux plans formulés dans l’urgence en plein piratage.

Selon le temps mis pour découvrir la violation, son coût ne se limite pas à la quantité de données perdues ou divulguées. En moyenne, les entreprises mettent environ 197 jours à identifier et 69 jours à contenir une violation, d’après IBM. Ce long temps de réaction coûte des millions de dollars aux entreprises. Les entreprises qui endiguent une fuite de données en moins de 30 jours économisent plus d’un million de dollars par rapport à celles qui mettent plus de temps. Les entreprises doivent également s’acquitter d’amendes élevées si elles mettent trop de temps à signaler la violation et s’exposent à des actions en justice de la part de clients et d’organismes indépendants. À lui seul, le coût moyen de la notification d’un piratage aux clients avoisine 740 000 dollars aux États-Unis.

Au total, une violation de données coûte en moyenne 3,86 millions de dollars. Outre la perte financière, la confiance des clients et celle des employés sont deux facteurs non financiers parmi tant d’autres que les entreprises doivent prendre en compte en cas de violation.

Les trois facteurs qui ont un impact sur le délai de réponse aux violations de données

Préparation, technologie et respect des lois sur la confidentialité sont autant d’aspects qui ont un impact majeur sur le délai de réponse d’une entreprise. Étudions le rôle important joué par chacun de ces facteurs pour les entreprises.

Préparation

La préparation est un facteur clé de la rapidité de réaction d’une entreprise. D’après une étude Centrify, les entreprises dotées d’une stratégie de sécurité solide ont retrouvé plus rapidement leur valeur en bourse après une violation de données. Dans cette étude, les entreprises qui présentaient une stratégie de sécurité qualifiée de « solide » avaient les caractéristiques suivantes :

- Directeur de la sécurité des informations totalement dévoué à sa mission

- Budget suffisant pour disposer du personnel adéquat et pouvoir investir dans des technologies de sécurité adéquates

- Investissement stratégique dans des technologies de sécurité adaptées, en particulier dans une capacité de chiffrement à l’échelle de l’entreprise

- Programmes de formation et de sensibilisation conçus pour réduire la négligence des employés

- Évaluations et audits réguliers des vulnérabilités de sécurité

- Programme complet basé sur des règles et des évaluations pour gérer le risque associé aux tierces parties

- Participation à des programmes de partage d’informations sur les menaces

L’étude révèle aussi que les entreprises hautement sécurisées ont su réagir rapidement à la violation et ont retrouvé leur cotation en bourse antérieure en seulement sept jours. Par contre, les entreprises qui possédaient un système de sécurité peu performant ont vu leur cotation en bourse plonger de manière durable pendant plus de 90 jours après une violation. Ceci montre qu’une planification globale fait toute la différence entre une violation coûteuse et une violation au coût minime.

La mise en place d’une équipe dédiée, par exemple, est une tactique de sécurité importante à mettre en place dès que possible. Le coût moyen par enregistrement perdu ou volé est de 148 dollars. Lorsqu’une entreprise dispose d’une équipe chargée de gérer les piratages, l’économie moyenne est de 14 dollars par enregistrement. Une telle équipe est donc indispensable. Chaque membre de l’équipe doit avoir un rôle précis dans le cadre du processus. Il est également important que cette équipe procède à des exercices pratiques pour être prête à affronter les situations d’urgence et teste le plan sans relâche pour identifier toute modification à apporter pour améliorer son efficacité ou s’adapter à tout changement apporté dans l’entreprise.

Technologie

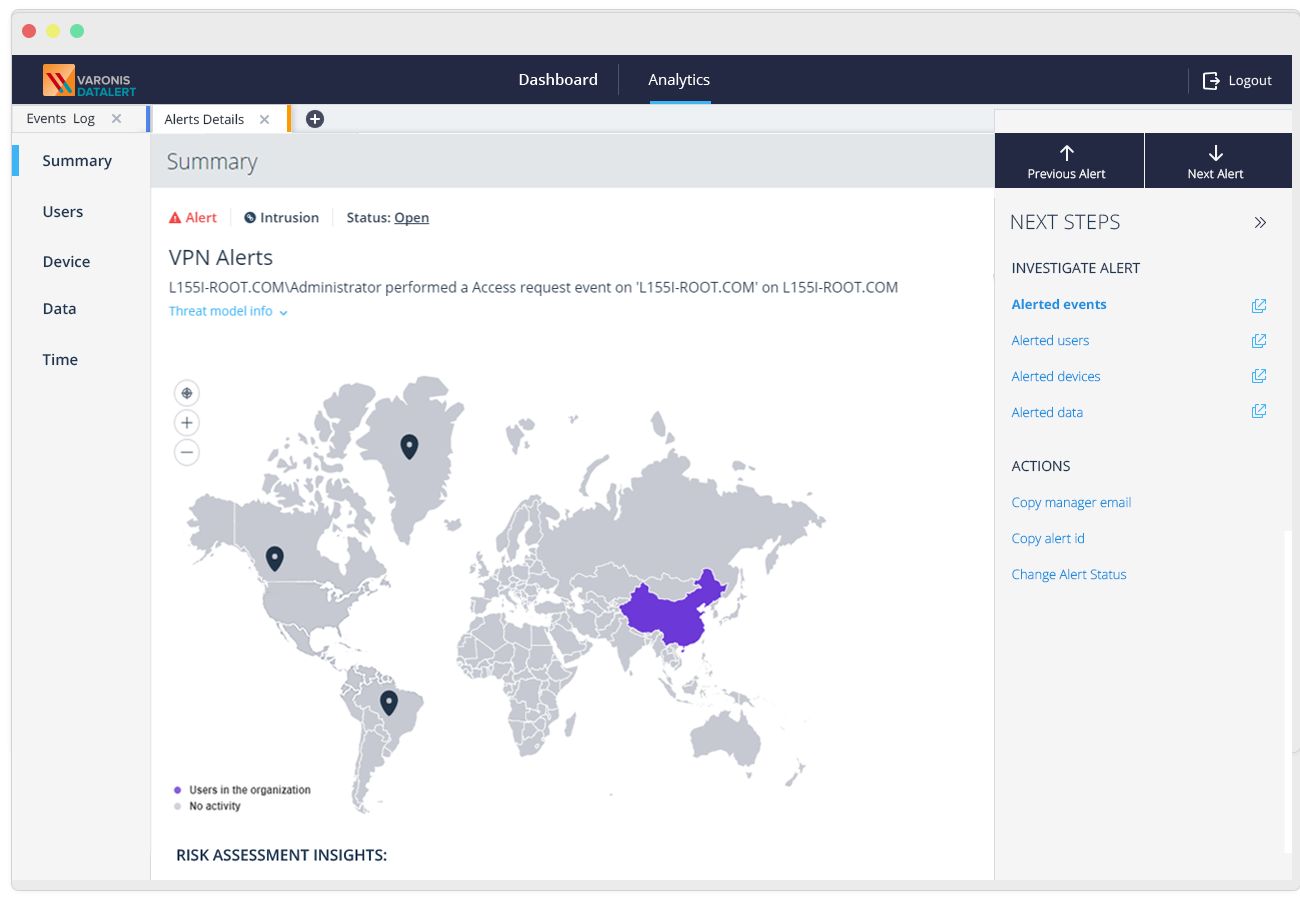

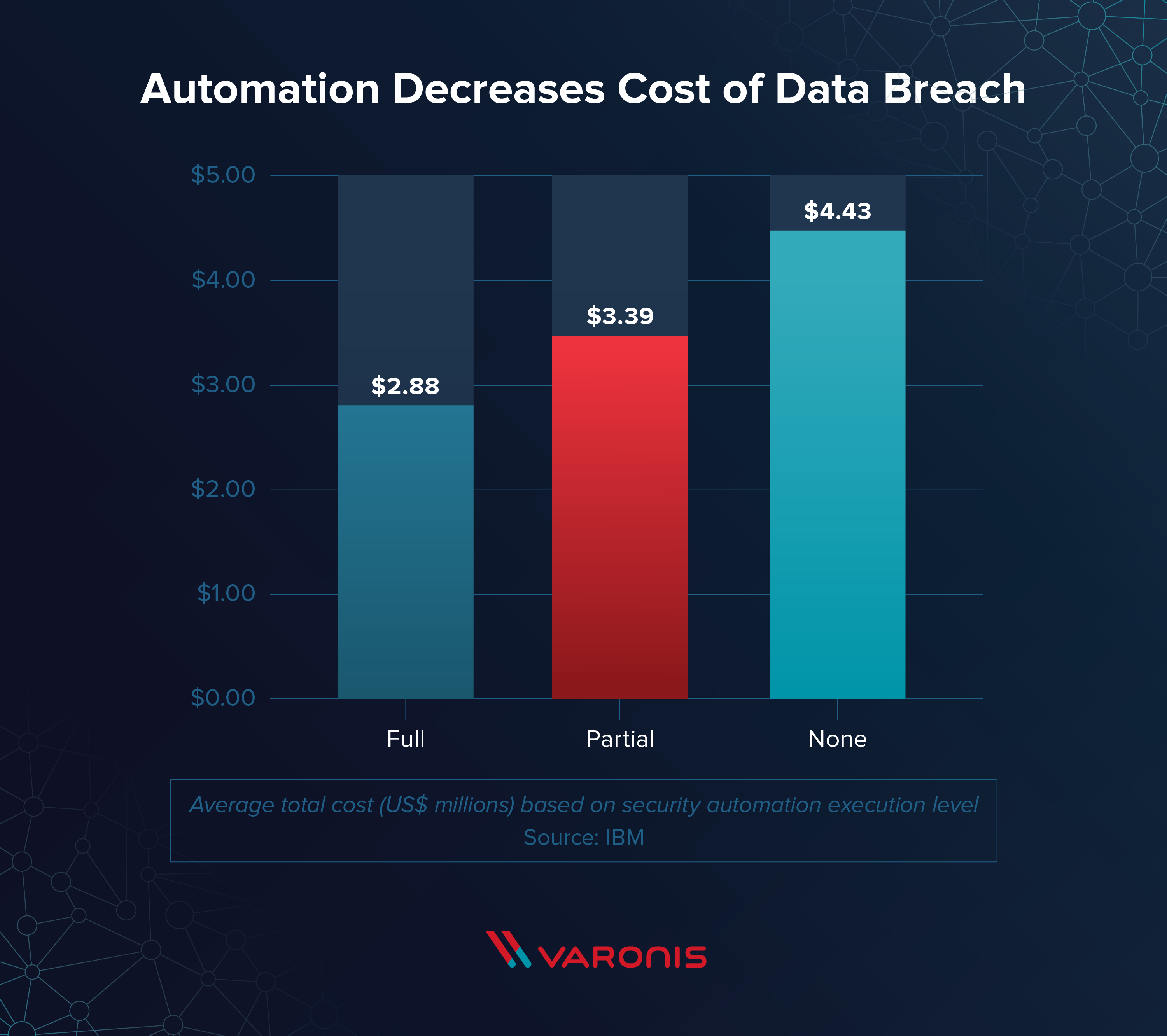

La technologie est un autre élément qui joue un rôle clé dans le temps de réaction d’une entreprise, en particulier l’automatisation de la sécurité.

Selon IBM, les entreprises qui déploient un système complet d’automatisation de la sécurité subissent en moyenne une perte de 2,88 millions de dollars en cas de piratage, contre 4,43 millions de dollars pour celles qui en sont dépourvues, selon des estimations. L’automatisation des différentes opérations de sécurité permet d’économiser du temps et de l’argent à de nombreux points de vue. Elle assure l’exécution des tâches fastidieuses pendant que le personnel informatique et de sécurité peut effectuer des tâches requérant davantage de compétences. L’automatisation élimine aussi le risque d’erreur humaine et augmente vos chances de détecter une menace. C’est la raison pour laquelle les solutions de cybersécurité capables d’apporter une vue panoramique de vos données sont essentielles à votre stratégie de réponse aux violations de données.

Les appareils d’IoT, quant à eux, ont un impact négatif sur les délais de réponse. D’après IBM, l’utilisation massive d’appareils d’IoT (Internet des objets) a augmenté le coût par enregistrement compromis de 5 dollars en cas de fuite. Ces appareils sont vulnérables au piratage du fait qu’ils sont connectés en permanence à Internet et sont généralement peu protégés. De plus, certains employés négligent des choses élémentaires telles que les mises à jour logicielles ayant pour rôle d’améliorer la sécurité de ces gadgets. Cela signifie que vous devez réfléchir à deux fois avant d’utiliser des outils tels que des assistants bureautiques sur votre lieu de travail. Si vous voulez vraiment utiliser ces appareils, assurez-vous d’installer toutes les mises à jour et de modifier régulièrement leurs mots de passe.

Lois sur la confidentialité des données

Les lois nationales sur la confidentialité des données sont des réglementations relativement récentes qui affectent de nombreux aspects d’une entreprise. Bien souvent, elles s’accompagnent de règles qui régissent les délais de notification.

À titre d’exemple, le RGPD exige des entreprises qu’elles signalent les incidents de sécurité des données dans les 72 heures. Tout manquement à cette règle peut donner lieu à une amende pouvant atteindre 20 millions de dollars ou 4 % du chiffre d’affaires mondial annuel de l’entreprise pour l’année précédente.

Les réglementations de cybersécurité NYDFS imposent également un délai de 72 heures pour signaler un incident de sécurité, et le CCPA, qui entrera prochainement en vigueur en Californie, devrait lui aussi inclure une clause similaire.

Comparaison des délais de réponse aux violations de données

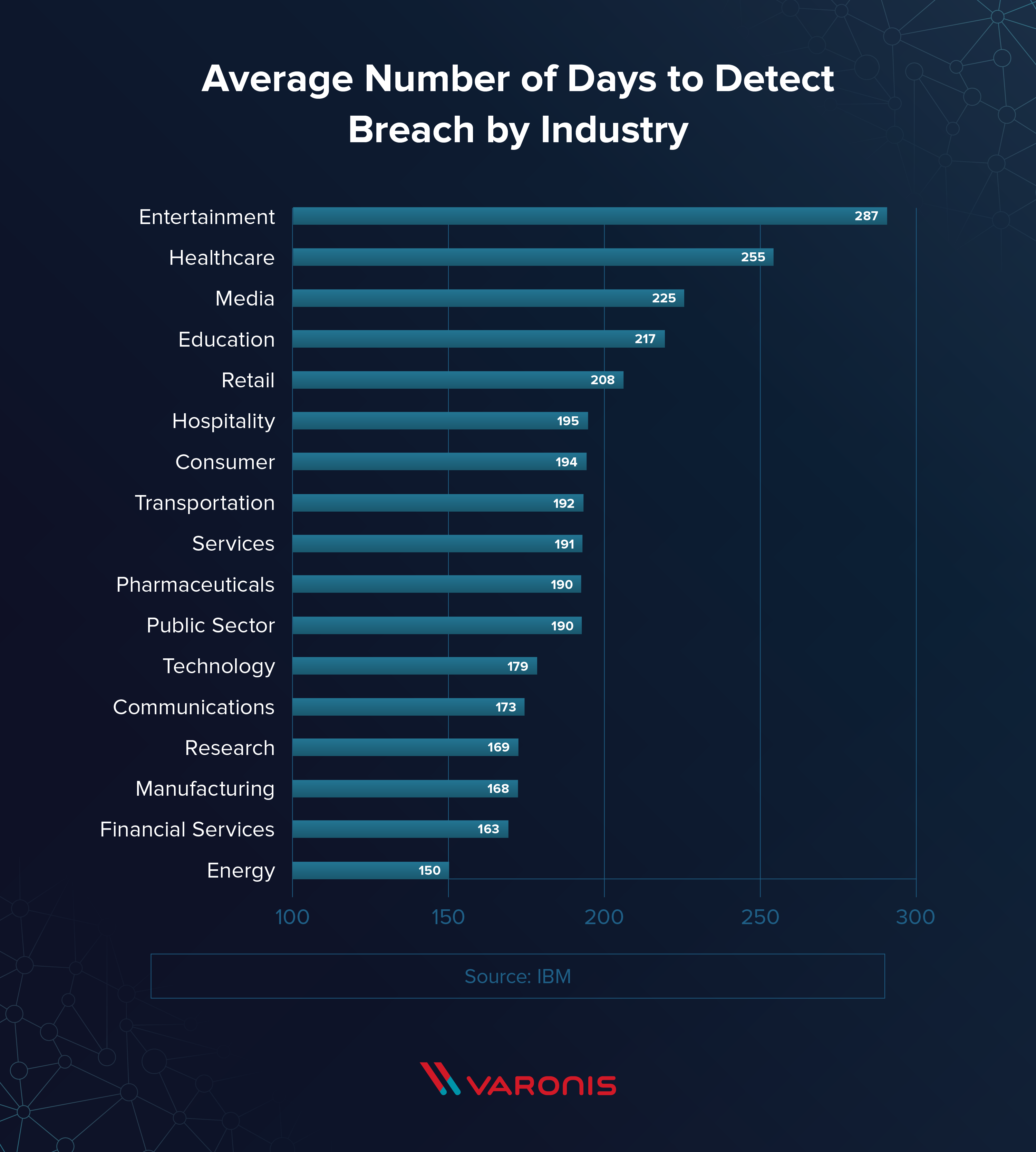

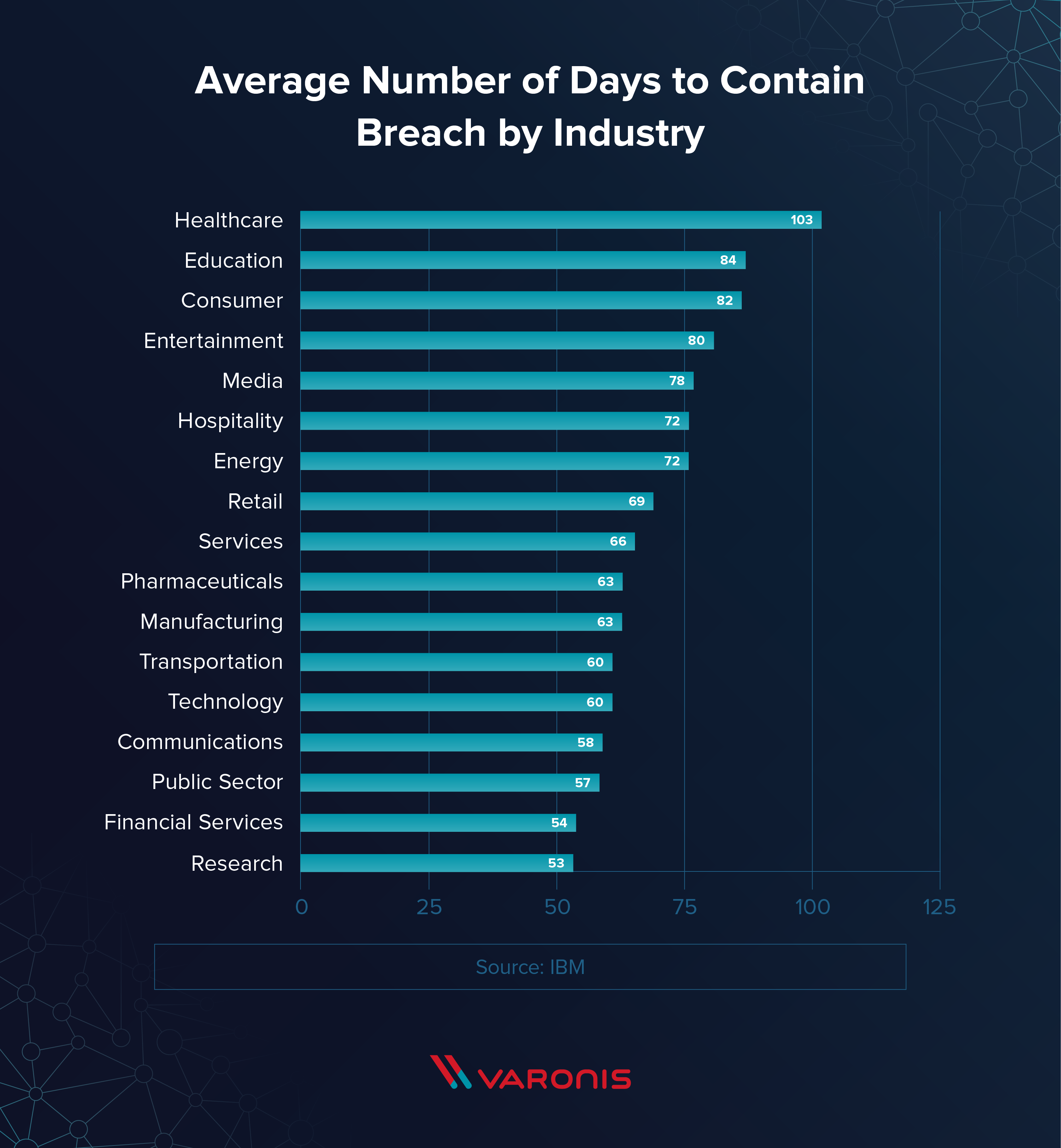

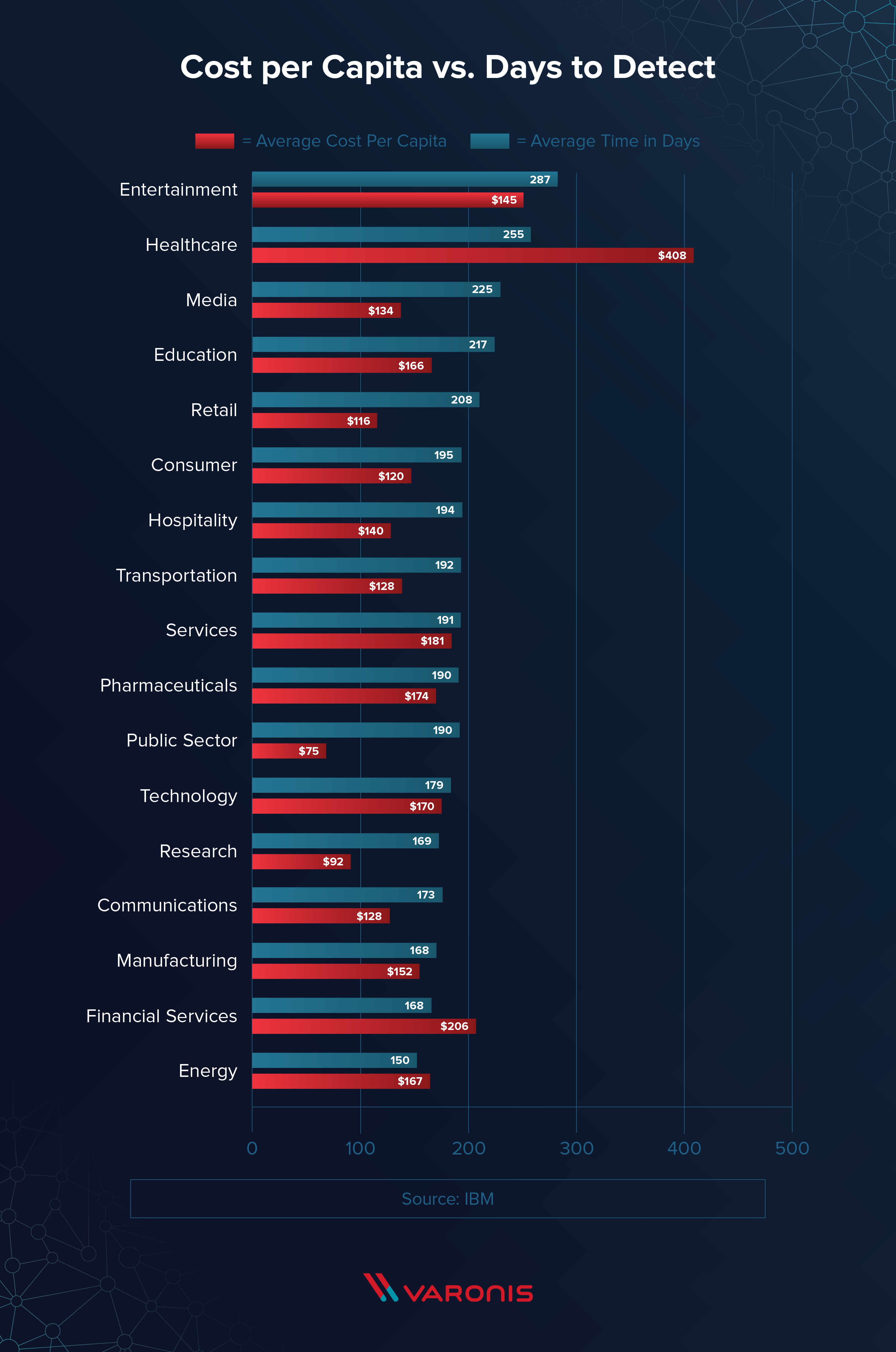

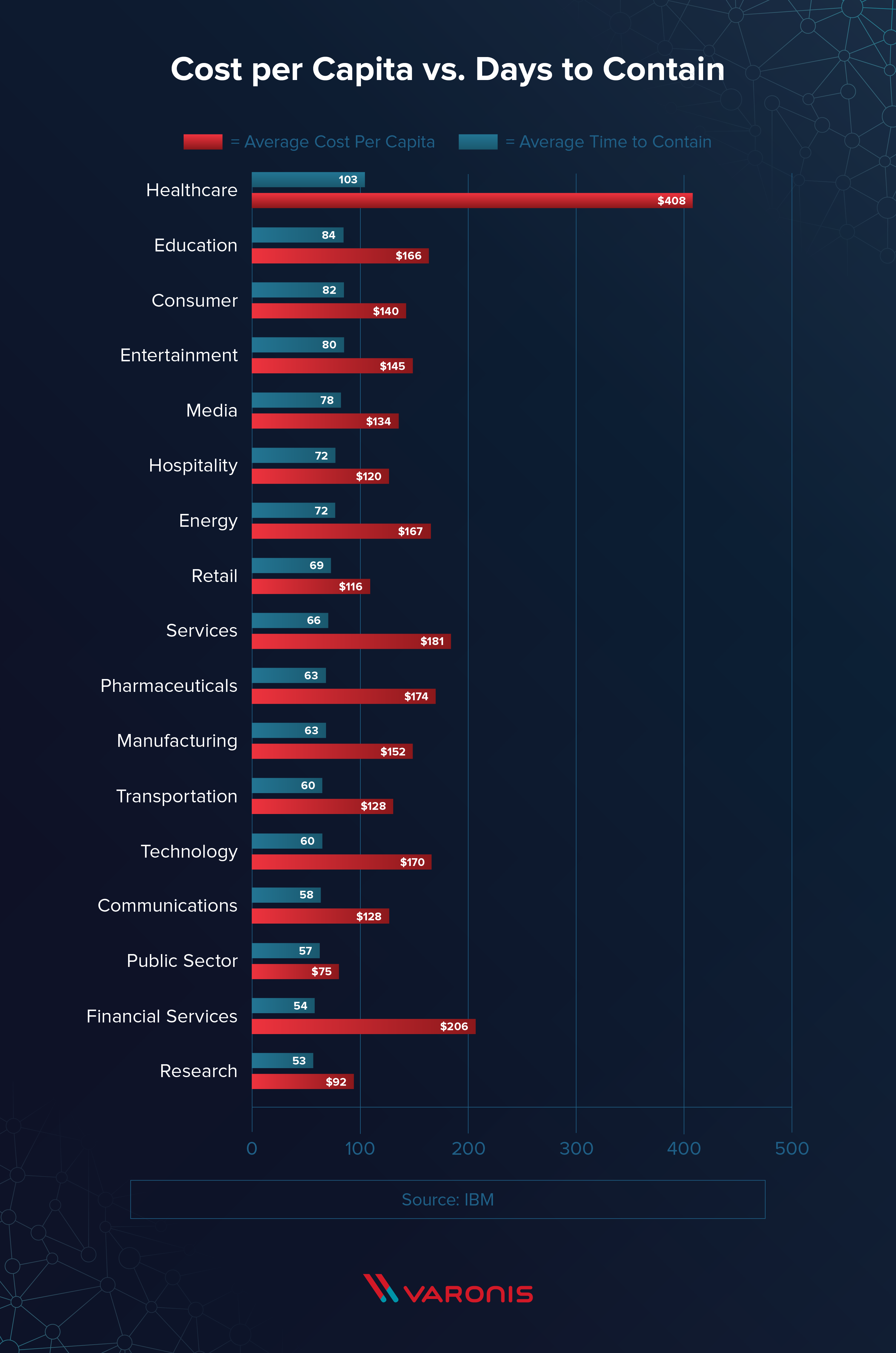

On apprend beaucoup de choses en comparant les piratages commis dans les différents secteurs. Par exemple, l’examen du délai moyen d’identification et de confinement des violations nous permet d’identifier les secteurs et stratégies qui ont le temps de réaction le plus court et sur lesquels nous pouvons prendre exemple. Consultez les comparaisons ci-dessous et voyez quel est le niveau d’exposition au risque de votre entreprise par rapport aux autres.

Temps moyen de détection et de confinement de l’incident par secteur

Le secteur des divertissements est celui qui met le plus de temps à répondre aux violations de données, et le secteur de l’énergie est celui qui met le moins de temps.

Il est important de noter que bien que ce secteur soit plus rapide, ses entreprises mettent quand même plus de 30 jours en moyenne à identifier une violation. Cela signifie qu’il reste encore beaucoup à faire pour améliorer l’identification des menaces quel que soit le secteur.

Par contre, le temps moyen nécessaire pour contenir un piratage est bien inférieur en moyenne au temps mis pour l’identifier. Le secteur des soins de santé arrive en tête de classement, avec 103 jours nécessaires pour contenir une violation, contre seulement 53 jours pour le secteur de la recherche.

Identification et confinement par rapport au coût, par secteur

Le secteur des soins de santé est un des secteurs dans lesquels les piratages coûtent le plus cher. Ceci est probablement dû au fait que son délai moyen de détection des menaces figure parmi les plus longs.

À l’autre extrême, les services financiers sont les plus rapides mais n’en subissent pas moins un coût élevé par enregistrement. Ce résultat est vraisemblablement lié au fait que ce secteur est très réglementé (comme celui des soins de santé) avec des réglementations telles que PCI DSS et SOX, et que les amendes sont élevées.

Tendances des délais de réponse aux violations de données

Les violations de données passées ont bien d’autres choses à nous apprendre si l’on va plus loin que les chiffres. Les temps et coûts moyens nous indiquent les erreurs à éviter et les tactiques à utiliser pour renforcer la sécurité de notre entreprise. Voici quelques tendances courantes en matière de violations de données dont votre équipe peut tenir compte pour établir son plan de réponse aux violations de données.

Les entreprises qui possèdent des équipes dédiées et formées ainsi que des plans de réponse testés répondent plus vite aux attaques. Disposer d’une équipe dédiée est essentiel pour mettre en place un plan de réponse aux incidents efficace. Cela permet de définir clairement les responsabilités de chacun et de couvrir tous les aspects, depuis les relations publiques jusqu’à la cybersécurité. La définition de rôles facilite le travail de ce groupe clé consistant à tester différents plans et scénarios en vue des attaques futures.

Les appareils d’IoT augmentent le coût moyen d’une violation de données. Les appareils d’IoT exposent les entreprises à des risques et vulnérabilités inédits étant donné qu’ils sont de plus en plus utilisés dans les bureaux. Les multiples points de contact avec Internet apportés par ces appareils augmentent le nombre de vulnérabilités de l’environnement de travail, sur les plans physique et numérique.

Il n’y a rien de plus facile pour les hackers que de pirater des appareils tels que les assistants de bureau si les protocoles de sécurité requis ne sont pas respectés, notamment si les mots de passe par défaut d’un appareil ne sont pas modifiés et s’ils sont reliés à un réseau non sécurisé. Une fois que les hackers ont un pied dans l’entreprise, ils peuvent utiliser les microphones et caméras de manière malveillante pour enregistrer des conversations sensibles.

L’automatisation de la sécurité réduit le délai de réponse moyen. L’automatisation des opérations de sécurité ordinaires et fastidieuses permet à vos équipes informatique et de sécurité de se consacrer à des missions faisant davantage appel à leurs compétences et leur permet de dégager du temps pour examiner plus minutieusement les menaces potentielles. L’automatisation de la sécurité aide aussi à détecter des vulnérabilités à côté desquelles les équipes de sécurité pourraient passer suite à des erreurs humaines.

Le confinement d’une violation due à une erreur humaine prend moins de temps que lorsqu’elle est due à une attaque malveillante. Les attaques et hackers opèrent de manière furtive pour ne pas être détectés. Les violations dues à une erreur commise par un employé sont plus faciles à déceler car, bien souvent, l’employé ne sait pas qu’il y a eu violation et ne tente pas de la dissimuler. Bien que ce type de violation soit plus rapide à contenir, il n’en est pas moins important. L’envoi de fichiers par erreur, l’ouverture d’e-mails malveillants et le téléchargement involontaire d’un malware peuvent avoir des conséquences dévastatrices pour n’importe quelle entreprise ne se doutant de rien, en particulier si l’employé concerné dispose d’un accès étendu aux actifs de l’entreprise.

Plus la violation de données est identifiée et confinée rapidement, plus les coûts sont faibles. Globalement, les coûts engendrés sont bien plus faibles si la violation de données est détectée tôt. De nos jours, les hackers savent être discrets et rapides : un rien suffit pour compromettre des informations sensibles. Plus vous pouvez prendre de précautions et mettre en place de barrières entre les données et le hacker, plus vous avez de temps pour trouver les menaces. Une bonne préparation et des plans de réponse testés peuvent aussi accélérer les temps de réponse et stopper les hackers avant qu’ils ne puissent faire encore plus de dommages.

Les principales violations de données et leurs délais de réponse

Les violations de données les plus connues constituent un bon point de départ pour formuler un plan de réponse, en particulier si une entreprise ayant le même profil que la vôtre a été piratée. Un grand nombre de violations récentes présentent un dénominateur commun, à savoir le temps important mis pour détecter, contenir et notifier les clients de la violation.

Examinons la réaction de ces grandes entreprises lorsqu’elles ont été piratées et ce qu’elles auraient pu faire pour réduire leur délai de réponse.

La principale erreur commise par Uber lors de son piratage a été le temps important qui s’est écoulé entre le moment où la violation a été détectée et celui où elle a été signalée. Les hackers ont volé les identifiants GitHub d’Uber pour accéder aux données de ses utilisateurs, conservées sur un serveur Amazon. Ils sont parvenus à accéder aux données sensibles de millions d’utilisateurs Uber, notamment aux informations de permis de conduire, adresses e-mail et numéros de téléphone des chauffeurs.

Au lieu d’avertir immédiatement ses clients et les autorités, Uber a versé 100 000 dollars aux hackers afin qu’ils suppriment les données volées et ne divulguent pas l’incident. Pour Uber, cette mauvaise gestion de la situation s’est traduite par des amendes importantes, des exigences de sécurité renforcées, la surveillance de la FTC, et une importante perte de confiance de la part de ses clients et des employés.

Uber aurait dû consulter les différents responsables de l’entreprise, notamment des membres de ses services de relations publiques, informatique, juridique et sécurité, pour trouver un moyen conforme à l’éthique de gérer la violation et avertir le public. Si un plan de ce type avait été mis en place avant le piratage, l’entreprise aurait eu les moyens de contenir rapidement la violation et de l’annoncer au public dans les délais adéquats.

L’équipe juridique et éthique d’Uber aurait dû en particulier avoir pour priorité d’appliquer les lois relatives à la notification des violations de données. Bien que ce piratage ait été commis avant l’entrée en vigueur du GDPR et la promulgation de lois similaires portant sur la confidentialité des données, des lois de notification des violations de sécurité étaient à l’époque en vigueur dans 48 états des États-Unis, et imposaient de signaler les violations de données.

Enfin, Uber aurait dû faire preuve de diligence raisonnable pour évaluer le risque de sécurité associé à tous les services utilisés par ses employés. L’incident aurait pu être évité ou retardé si Uber avait contrôlé régulièrement les activités suspectes et les vulnérabilités, notamment les identifiants de connexion des employés et la quantité d’informations pouvant être conservée sur des serveurs tierces parties.

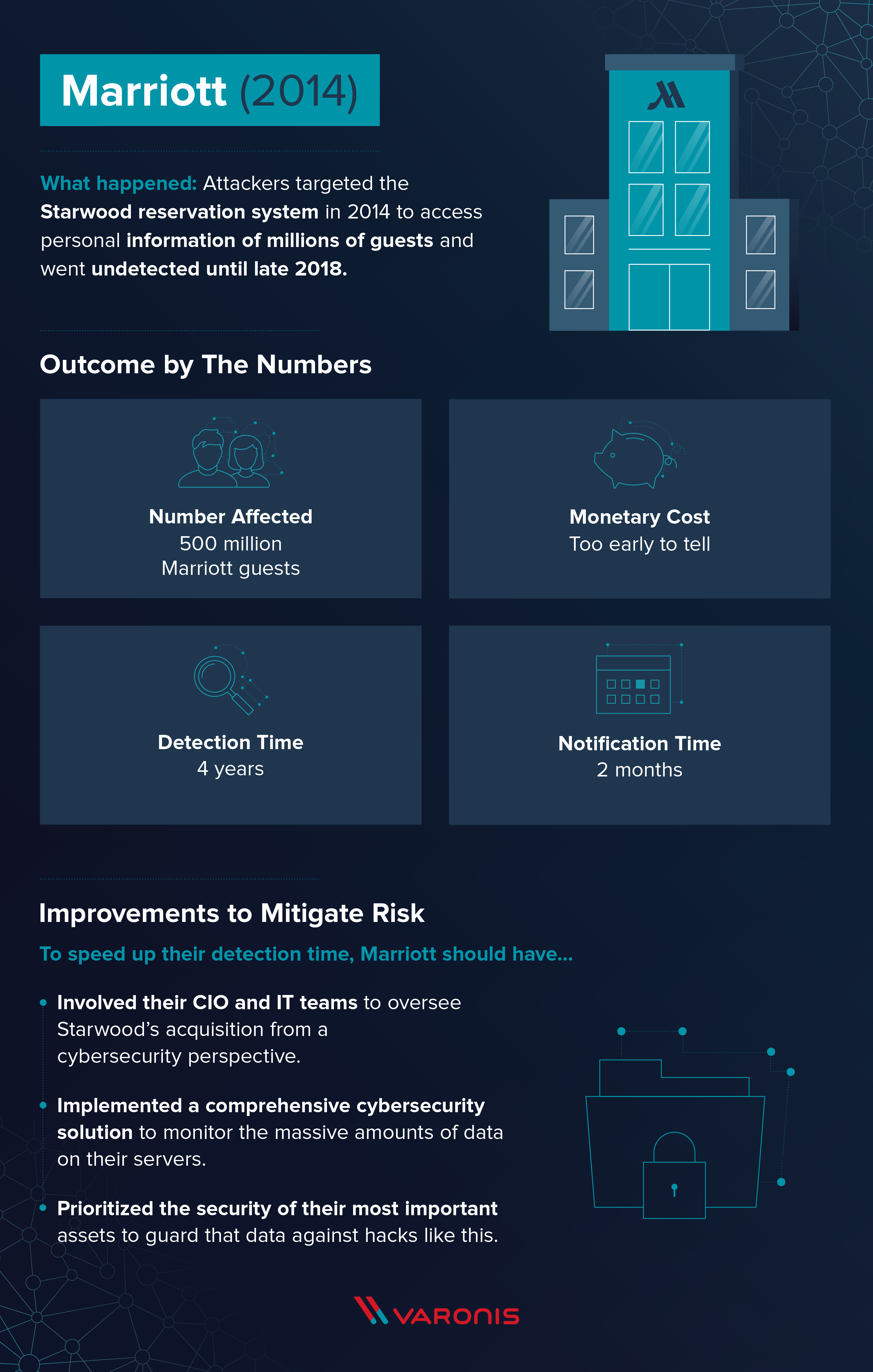

Le piratage récent de Marriott constitue l’une des plus importantes violations de données de consommateurs à ce jour. Le piratage a porté sur les données de millions de clients de la chaîne hôtelière et visé des informations sensibles telles qu’adresse e-mail, numéros de passeport, informations de compte Starwood Preferred Guest, dates de réservation, etc.

Dès le début de l’acquisition de Starwood Hotels and Resorts, Marriott aurait dû faire intervenir son CIO et ses équipes informatiques pour faire un état des lieux de l’entreprise au niveau des systèmes de cybersécurité en place. Une détection précoce aurait pu empêcher l’acquisition de Starwood par Marriott ou incité Starwood à confiner totalement la violation avant l’acquisition.

Starwood a révélé que ses systèmes de point de vente avaient fait l’objet d’un piratage mineur en 2015, et malgré les allégations de Marriott selon lesquelles les deux incidents ne sont pas liés, des experts en cybersécurité indiquent qu’une enquête plus poussée aurait pu mettre en évidence un lien entre cette violation et celle de son système de réservation. C’est la raison pour laquelle il est important de soumettre les entreprises à un examen approfondi lors des fusions et acquisitions.

Marriott aurait également dû mettre en œuvre une solution de cybersécurité plus complète et plus minutieuse pour compléter ses efforts de protection. Un outil de sécurité interne a averti l’entreprise d’une menace le 8 septembre 2018, soit quatre ans après le début de la fuite de données. Un outil plus puissant associé à des audits de sécurité réguliers et plus sérieux auraient pu l’aider à identifier la violation plus tôt.

La définition de priorités est un autre aspect à prendre en compte pour gérer d’importantes quantités de données. Certaines données, telles que les informations clients conservées dans un système de réservation, sont plus sensibles que d’autres et il est encore plus important de les protéger que les autres. Sécuriser certaines données en priorité peut consister à intensifier les contrôles de routine, consacrer plus de temps à la gestion des données et réserver une part supérieure du budget de cybersécurité à la protection de ces données particulières.

Le piratage de Target commis en 2013 est riche d’enseignements concernant le délai de détection. Il a fallu 16 jours à Target pour se rendre compte qu’un piratage était en cours. C’est peu, mais encore insuffisant pour que l’entreprise parvienne à limiter la casse. À ce stade, les hackers avaient compromis les informations de paiement et de contact de 110 millions de personnes à partir de seulement 11 gigaoctets de données.

Ce piratage a coûté au total 202 millions de dollars à Target, dont près de 20 millions de dollars en gestion des réclamations. Au cours des trimestres qui ont suivi, l’entreprise a aussi vu ses parts de marché et ses bénéfices chuter, et dû licencier plusieurs centaines de ses employés.

L’entreprise aurait pu remédier plus rapidement au piratage, et même l’éviter totalement, si elle avait procédé à des contrôles de routine plus sérieux pour identifier les activités suspectes. Identifier la menace et éliminer les vulnérabilités rapidement aurait permis à Target de gagner du temps et de faire d’importantes économies. L’automatisation des opérations de sécurité aurait pu améliorer l’efficacité de l’équipe de sécurité puisqu’elle aurait pu détecter la menace instantanément ou, mieux encore, elle aurait trouvé et corrigé la vulnérabilité avant même que les hackers n’aient la possibilité de l’exploiter.

L’entreprise aurait aussi pu limiter l’accès des fournisseurs et employés de l’entreprise aux fichiers. Étant donné que les fournisseurs extérieurs disposaient de nombreux accès aux informations de Target, les hackers avaient besoin des identifiants d’un seul d’entre eux pour accéder aux informations sensibles de l’entreprise. Limiter l’accès aux fichiers aux seules personnes qui en ont absolument besoin aide à réduire le risque d’accès aux fichiers sensibles par les hackers.

L’entreprise aurait pu prendre une autre précaution : chiffrer les données des titulaires de cartes et les isoler. Plus vous mettez de barrières entre les hackers et vos informations sensibles, et plus vous avez de temps pour détecter une activité suspecte ou une violation en cours.

Comment réduire votre délai de réponse aux violations de données

Nous savons à présent que plus la réponse est rapide, plus l’impact est limité. Voici quelques façons de réduire le délai de réponse aux violations de données et de permettre à votre entreprise de gagner du temps et de faire des économies.

Il est important d’anticiper les violations de données pour pouvoir réagir plus rapidement lorsqu’elles se produisent et limiter le plus possible les dommages subis. Grâce à des solutions telles que Varonis Edge, vous pouvez suivre les activités suspectes sur tout le périmètre pour identifier rapidement les menaces éventuelles et les stopper. Si vous voulez savoir exactement par où commencer, demandez à bénéficier d’une évaluation des risques : vous aurez une vision claire de la situation de votre entreprise en matière de protection des données et vous saurez quelle stratégie adopter pour préparer votre entreprise à affronter les risques futurs.

Sources

IBM | Centrify | Pew | Experian 1, 2 | GDPR | NBC 1, 2, 3 | ZDNet 1, 2, 3, 4 | IB Times | USA Today | Bloomberg 1, 2, 3 | The Verge | CNN 1, 2 | Tech Crunch | New York Times | Vox | Wall Street Journal | Forbes

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.