Suite à l’annonce de l’arrestation par les forces de l’ordre russes des membres de REvil, le tristement célèbre groupe de ransomware de type « chasse au gros gibier », il y a fort à parier que ces derniers migrent vers d’autres fournisseurs de ransomware-as-a-service (RaaS).

Le laboratoire de détection des menaces de Varonis a enquêté sur le mode opératoire de l’un de ces fournisseurs RaaS, ALPHV (alias « BlackCat ransomware »), qui a gagné du terrain depuis fin 2021, en recrutant activement de nouveaux affiliés et en ciblant des entreprises qui opèrent dans plusieurs secteurs d’activité à l’échelle mondiale.

Voici les principaux éléments à retenir :

- Le groupe recrute activement d’anciens hackers de REvil, BlackMatter et DarkSide.

- Leur activité s’est intensifiée depuis novembre 2021.

- L’activité s’est révélée lucrative pour les affiliés (jusqu’à 90 % des paiements conservés).

- L’exécutable du ransomware est codé en Rust (un langage rapide, multi-plateformes, hautement personnalisé pour chaque victime).

- Chiffrement AES par défaut.

- L’escalade de privilèges est intégrée (contournement de l’UAC, Masquerade_PEB, CVE-2016-0099)

- Ils ont une capacité à se propager à des hôtes à distance via PsExec.

- Ils suppriment les clichés instantanés à l’aide de VSS Admin.

- Ils arrêtent les machines virtuelles VMware ESXi et suppriment l’instantané.

Le site de fuite du groupe, actif depuis décembre 2021, a révélé que plus de vingt organisations avaient été victimes à la fin du mois de janvier 2022, bien que le nombre de cibles, notamment celles qui ont payé une rançon pour éviter d’être exposées, soit probablement plus élevé.

Cet article vise à fournir un aperçu de cette menace émergente de ransomware, en détaillant à la fois les variantes Linux et Windows de leur outil de chiffrement.

Contexte

Observé pour la première fois en novembre 2021, ALPHV, également connu sous les noms ALPHV-ng, BlackCat et Noberus, est une menace dite de « ransomware-as-a-service » (RaaS) qui cible des entreprises qui opèrent dans divers secteurs d’activité dans le monde, en utilisant la tactique de la triple extorsion.

En s’appuyant sur la double extorsion, une tactique communément répandue qui consiste à voler des données sensibles avant de les chiffrer et à menacer la victime de les rendre publiques, la triple extorsion ajoute la menace d’une attaque par déni de service distribué (DDoS) si les demandes des hackers ne sont pas satisfaites.

Compte tenu de l’expérience acquise dans ce domaine, comme l’utilisation de tactiques, techniques et procédures éprouvées de « chasse au gros gibier » (TTP), et de leur succès récent apparent, cette menace a probablement été créée par un ancien membre du groupe plutôt que par un nouvel arrivant.

En outre, certains utilisateurs de forums sur la cybercriminalité ont déclaré que ALPHV pourrait même être une évolution ou un changement de marque de BlackMatter, lui-même un « spin-off » ou un successeur de REvil et DarkSide.

Préalablement annoncé sur des forums de cybercriminalité en russe (voir image n° 1), les affiliés sont incités à rejoindre le groupe avec des retours sur investissement allant jusqu’à 90 % du montant total collecté sur une rançon.

Image n° 1 : ALPHV «Recherchons testeurs d’intrusion WINDOWS/LINUX/ESX »

En travaillant avec ces nouveaux affiliés, l’intrusion initiale d’un réseau de victimes utilisera probablement des techniques éprouvées. Par exemple, l’exploitation de vulnérabilités courantes dans les dispositifs d’infrastructure réseau, tels que les passerelles VPN et l’utilisation abusive d’informations d’identification via des hôtes RDP (Remote Desktop Protocol).

Par la suite, nous avons constaté que les attaques d’ALPHV utilisaient PowerShell pour modifier les paramètres de sécurité de Windows Defender sur l’ensemble du réseau de victimes et pour lancer sur plusieurs hôtes le binaire du ransomware, un processus interactif, à l’aide de PsExec.

Les ransomwares

Après avoir obtenu un accès initial au réseau de la victime, le groupe effectuera sans doute des phases de reconnaissance et de déplacement latéral au cours desquelles des données sensibles et précieuses seront identifiées afin d’être exfiltrées puis chiffrées.

À l’aide de leur propre exécutable de ransomware, créé de toutes pièces et non sur la base d’une menace existante, les hackers élaborent une menace spécifique à chaque victime qui prend en compte des éléments tels que les performances de chiffrement, en choisissant potentiellement de ne chiffrer que des parties de fichiers volumineux ainsi que les informations d’identification intégrées de la victime pour permettre la propagation automatique de la charge utile du ransomware à d’autres serveurs.

Contrairement à de nombreuses autres menaces de ransomware, ALPHV a été développé à l’aide de Rust, un langage de programmation connu pour ses performances rapides et ses capacités multi-plateformes, ce qui a permis d’observer des variantes Linux et Windows en décembre 2021 et janvier 2022.

Beaucoup suggèrent qu’ALPHV pourrait être la première menace de ransomware « dans la nature » utilisant ce langage, mais une preuve de concept de ransomware développé sur Rust a été publiée sur GitHub en juin 2020, bien qu’aucun élément ne suggère que les deux soient liés de quelque manière que ce soit.

Depuis ces deux dernières années, nous avons constaté que les cybercriminels tendaient à utiliser de plus en plus Rust parmi d’autres langages de programmation modernes comme Golang ou Nim.

Outre la création de nouvelles menaces multi-plateformes extrêmement performantes, certains pirates informatiques ont également entrepris de réutiliser leurs anciennes menaces afin de rester invisibles et de déjouer les analyses, comme en témoigne la mise à jour de l’outil de téléchargement Buer, rebaptisé RustyBuer.

L’analyse des échantillons d’ALPHV récemment collectés indique que le processus de développement a probablement eu lieu entre le début et la mi-novembre 2021, compte tenu de l’historique de sortie des versions des « caisses » Rust (bibliothèques de programmation) utilisées.

Plus précisément, les échantillons d’ALPHV observés utilisent la version 1.4.3 de « Zeroize », qui n’a pas été lancée avant le 4 novembre 2021. Ils exploitent également des versions de cryptographie à clé publique qui ont été remplacées par des versions lancées les 16 et 17 novembre 2021.

Bien que de nombreuses caisses Rust utilisées soient quelque peu évidentes, comme l’utilisation d’une interface en ligne de commande et de bibliothèques de chiffrement, l’utilisation de Zeroize, une bibliothèque qui efface en toute sécurité les secrets de la mémoire, semble révéler une tentative délibérée d’empêcher la récupération des secrets de chiffrement à partir d’un hôte compromis.

Obtenez une évaluation gratuite des risques liés aux données

Configuration

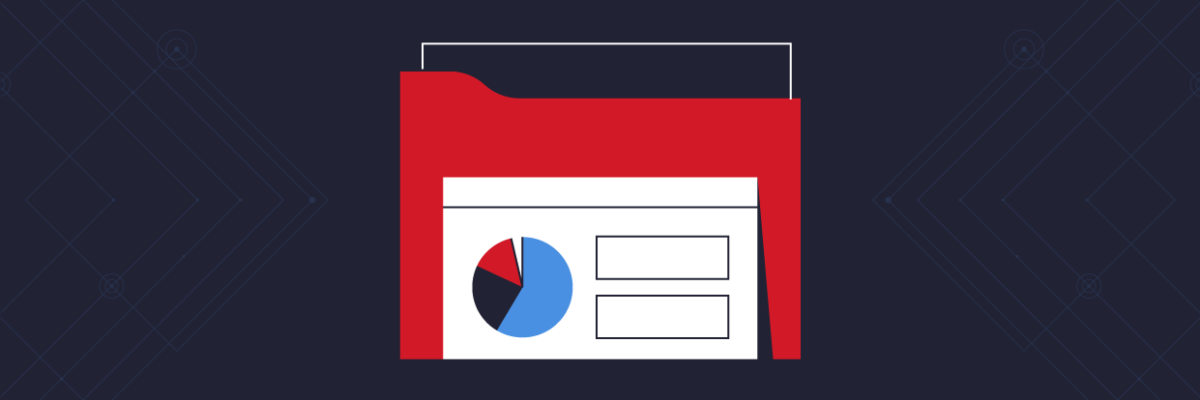

Chaque binaire de ransomware d’ALPHV spécifique à une victime possède une structure de données JSON intégrée (voir image n° 2) qui contient une configuration personnalisée tenant compte de la connaissance du réseau de la victime par le cybercriminel.

Image n° 2 : exemple de structure de données JSON intégrée

Les échantillons récemment collectés comprennent des configurations avec un ensemble commun d’options (voir tableau n° 1), dont certaines s’appliquent aux deux variantes et d’autres qui sont spécifiques au système d’exploitation.

|

Option de configuration |

Description |

|

config_id |

Non configuré dans les échantillons récemment observés. |

|

public_key |

Clé publique RSA spécifique à la victime pour sécuriser la clé de chiffrement. |

|

extension |

Extension spécifique à la victime ajoutée aux fichiers chiffrés, une chaîne de sept caractères alphanumériques en minuscules générée de manière apparemment aléatoire (expression régulière : [a-z0-9]{7}). |

|

note_file_name |

Nom de fichier de la note de rançon, configuré sur « RECOVER-${EXTENSION}-FILES.txt » dans les échantillons récemment observés. |

|

note_full_text |

Texte de la note de rançon, cohérent avec les échantillons récemment observés, avec une adresse onion Tor spécifique à la victime utilisée pour les négociations. |

|

note_short_text |

Texte du fond d’écran de Windows dirigeant la victime vers la demande de rançon, cohérent avec les échantillons récemment observés. |

|

default_file_mode |

Généralement configuré sur « Auto », bien que deux valeurs « SmartPattern » aient été observées qui ont entraîné le chiffrement d’un nombre spécifique de mégaoctets de chaque fichier par paliers de dix :

Pour des raisons de performance, ces valeurs sont configurées sur des hôtes victimes spécifiques, par exemple lorsqu’il s’agit de fichiers très volumineux. |

|

default_file_cipher |

Configuré sur « Best » dans tous les échantillons récemment observés, tente d’abord d’utiliser le chiffrement AES puis revient à ChaCha20. |

|

credentials |

Spécifique à la victime et probablement utilisé pour la propagation. Les informations d’identification de l’administrateur local et du domaine ont été observées dans certains échantillons. |

|

kill_services |

Liste typique des services Windows courants liés aux applications, aux utilitaires de sauvegarde et aux solutions de sécurité aux serveurs, avec des services spécifiques à la victime observés dans des échantillons récents. |

|

kill_processes |

Liste typique des processus Windows courants liés aux applications, aux utilitaires de sauvegarde, aux solutions de sécurité aux serveurs, avec des processus spécifiques à la victime observés dans des échantillons récents. |

|

exclude_directory_names |

Liste typique des répertoires du système Windows pour s’assurer que l’hôte reste stable après le chiffrement (ce qui permet d’accéder à la note de rançon). |

|

exclude_file_names |

Liste typique des fichiers du système Windows pour s’assurer que l’hôte reste stable après le chiffrement (ce qui permet d’accéder à la note de rançon). |

|

exclude_file_extensions |

Liste typique des extensions de fichiers Windows pour s’assurer que l’hôte reste stable après le chiffrement (ce qui permet d’accéder à la note de rançon). |

|

exclude_file_path_wildcard |

Non configuré dans les échantillons récemment observés, exclut les chemins d’accès spécifiés au fichier du processus de chiffrement par hôte/victime. |

|

enable_network_discovery |

Valeur booléenne, configurée sur « true » dans les échantillons récemment observés et permettant de découvrir le réseau via NetBIOS/SMB à la recherche d’autres hôtes à chiffrer. |

|

enable_self_propagation |

Valeur booléenne, les configurations mixtes observées dans les échantillons récents suggèrent que le système est configuré sur une base par hôte/victime. |

|

enable_set_wallpaper |

Valeur booléenne, configurée sur « true » dans les échantillons récemment observés, ce qui entraîne l’affichage de la mention suivante sur le fond d’écran de Windows : « note_short_text ». |

|

enable_esxi_vm_kill |

Valeur booléenne, détermine si les machines virtuelles VMware ESXi seront arrêtées. |

|

enable_esxi_vm_snapshot_kill |

Valeur booléenne, détermine si les instantanés de la machine virtuelle VMware ESXi seront supprimés (option de configuration uniquement présente dans les échantillons Linux récemment observés). |

|

strict_include_paths |

Non configuré dans les échantillons récemment observés, ce qui pour conséquence ce qui suit : le processus de chiffrement traite uniquement les fichiers situés dans les chemins spécifiés. |

|

esxi_vm_kill_exclude |

Valeur booléenne, exclut des machines virtuelles VMware ESXi spécifiques du processus d’arrêt. |

Tableau n° 1 : options de configuration d’ALPHV

Bien que de nombreuses options apparaissent dans les configurations intégrées des deux échantillons, il semblerait que le ransomware ignore celles qui ne s’appliquent pas à l’hôte, par exemple, les échantillons Windows récemment observés incluent des références à VMware ESXi, une plateforme prise en charge par la variante Linux, tandis que les échantillons Linux récemment observés conservent les références aux répertoires, fichiers et extensions de fichiers Windows.

D’après les options de commande disponibles pour les deux variantes, de nombreuses options de configuration intégrées peuvent probablement être remplacées lors de l’exécution.

Interface de ligne de commande

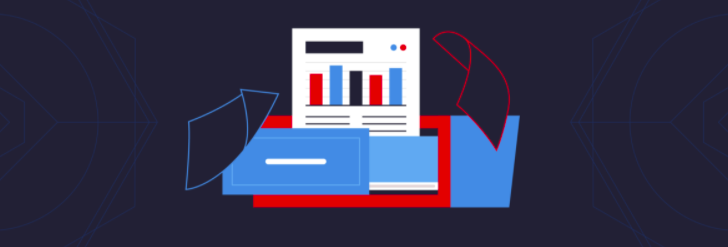

Le lancement du ransomware avec le paramètre --help permet d’afficher les options disponibles (voir image n° 3) et donne un aperçu de ses fonctionnalités.

Image n° 3 : options « de base » d’ALPHV (variante Windows)

Les différences dans les options affichées peuvent indiquer une version antérieure ou une variante spécifique à la victime/à Windows. De nombreuses options permettent en effet au hacker d’ignorer toute configuration intégrée.

En plus de ces capacités de base, l’analyse d’une variante récente de Linux donne un aperçu (voir image n° 4) de la prise en charge des hôtes VMware ESXi, notamment la possibilité d’arrêter les machines virtuelles et, si elle est activée, d’effacer les instantanés des machines virtuelles afin de contrecarrer les efforts de récupération.

Image n° 4 : options « ESXi » d’ALPHV (variante Linux)

Une fois lancées, les variantes Linux et Windows comprennent un pool de workers multi-threads qui génère un « pool de workers de fichiers », composé de quatre workers utilisés pour ouvrir et modifier chaque fichier cible, en remplaçant le contenu original par des données chiffrées.

Variante Windows

Après avoir initialisé ses fonctions de base, notamment la création du « pool de workers de fichiers », des fonctionnalités d’escalade de privilèges peuvent être exécutées par la variante Windows sous certaines conditions.

Étant donné que l’exécution manuelle de l’élément ransomware se produit après l’intrusion, après les étapes de reconnaissance et d’exfiltration des données, on s’attend à ce que le hacker dispose de privilèges élevés.

Quoi qu’il en soit, les capacités suivantes d’escalade de privilèges semblent être intégrées au ransomware et augmenteront probablement les chances de réussite en cas de propagation à d’autres hôtes Windows :

- « Masquerade_PEB », précédemment lancé en tant que script de validation de concept [6] et utilisé pour donner à un processus PowerShell l’apparence d’un autre processus qui, à son tour, pourrait permettre des opérations élevées.

- Contournement du contrôle de compte utilisateur (UAC) via une interface COM élevée, le cas échéant en abusant de l’objet COM Microsoft Connection Manager Admin API Helper for Setup (cmstplua.dll) :

- %SYSTEM32%\DllHost.exe /Processid:{3E5FC7F9-9A51-4367-9063-A120244FBEC7}

- CVE-2016-0099, service de connexion secondaire exploité via l’API « CreateProcessWithLogonW ».

En outre, la variante Windows exécute un certain nombre de processus avant la phase de chiffrement qui diffèrent des menaces de ransomware couramment répandues, à savoir :

- Acquisition de l’identification unique universelle de l’hôte (UUID) à l’aide de l’utilitaire en ligne de commande de l’interface de gestion de Windows (WMIC) qui, avec la valeur du « jeton d’accès », génère une « clé d’accès » pour permettre l’accès au site Tor spécifique à la victime :

- wmic csproduct get UUID

- Activation des liens symboliques de « distant à local » et de « distant à distant » à l’aide de l’utilitaire de système de fichiers (fsutil) pour permettre la création de liens qui redirigent vers un autre fichier ou répertoire :

- fsutil behavior set SymlinkEvaluation R2L:1

- fsutil behavior set SymlinkEvaluation R2R:1

- Configuration du nombre maximum de requêtes réseau que le serveur peut effectuer, évitant ainsi tout problème d’accès aux fichiers distants lors de l’exécution du processus de chiffrement, en mettant à jour la configuration dans le registre Windows :

- reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v MaxMpxCt /d 65535 /t REG_DWORD /f

- Énumération de toutes les partitions du disque local et, si des partitions cachées sont trouvées, montage de celles-ci pour permettre le chiffrement de données supplémentaires, rendant potentiellement les partitions de récupération inutiles.

- La propagation, si elle est activée, utilise probablement les informations d’identification contenues dans la configuration intégrée et fait appel à PsExec, un utilitaire Sysinternals de Microsoft Windows, pour exécuter le ransomware sur un hôte distant :

- psexec.exe -accepteula \\<TARGET_HOST> -u <USERNAME> -p <PASSWORD> -s -d -f -c <ALPHV_EXECUTABLE> [FLAGS] [OPTIONS] --access-token <ACCESS_TOKEN> [SUBCOMMAND]

En plus de supprimer l’affichage de la boîte de dialogue de licence de PsExec (-accepteula), le processus de propagation de ransomware sera exécuté à l’aide du compte SYSTEM (-s) dans une session non interactive (-d). Ainsi, il devient inutile d’attendre la fin du processus distant, dans la mesure où l’exécutable du ransomware est copié sur l’hôte distant (-c) et écrase tout fichier existant (-f).

Plus précisément, l’exécutable PsExec légitime est intégré à la variante Windows et est déposé dans le répertoire %TEMP% de la victime.

Comme prévu, les traits communs des ransomwares Windows sont également exécutés :

- Suppression des clichés instantanés à l’aide de l’utilitaire d’administration (vssadmin) de Volume Shadow Copy Service (VSS) afin d’entraver les efforts de récupération :

- vssadmin.exe delete shadows /all /quiet

- Arrêt du processus et/ou des services spécifiés dans la configuration pour minimiser le nombre de fichiers verrouillés (ouverts) et potentiellement désactiver les utilitaires de sauvegarde et les logiciels de sécurité pour échapper à la détection.

- Vidage de la corbeille.

Le processus utilise par défaut le chiffrement AES, indiqué par l’option de configuration « best », mais il peut revenir en arrière ou être remplacé par ChaCha20.

Une fois qu’un fichier a été chiffré, l’extension de fichier alphanumérique préconfigurée à sept caractères est ajoutée au nom du fichier, une valeur qui semble différer selon les victimes.

Après la phase de chiffrement, un certain nombre de tâches finales sont effectuées :

- Découverte du réseau à l’aide de NetBIOS et de SMB, probablement en vue d’une propagation, qui semble inclure l’utilisation de la commande native du protocole de résolution d’adresse (ARP) pour collecter les adresses IP et MAC à partir de la table ARP (une liste d’hôtes connus de l’hôte victime) :

- arp -a

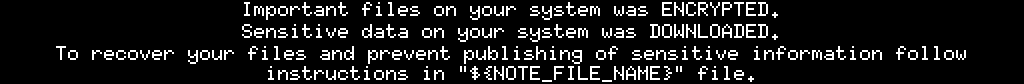

- Création de la note de rançon prédéfinie dans chaque dossier contenant des fichiers chiffrés, ainsi que d’une image contenant la courte note de rançon sur le bureau de tous les utilisateurs :

- RECOVER-<ENCRYPTED_FILE_EXTENSION>-FILES.txt

- %USERPROFILE%\Desktop\RECOVER-<ENCRYPTED_FILE_EXTENSION>-FILES.txt.png

- Réglage du fond d’écran (voir image n° 5) sur le fichier image PNG déposé pour chaque utilisateur via une mise à jour de la clé de registre Windows :

- HKEY_USERS\<SID>\Control Panel\Desktop\WallPaper = "C:\\Users\\<USERNAME>\\Desktop\\RECOVER-<ENCRYPTED_FILE_EXTENSION>-FILES.txt.png"

Image n° 5 : fond d’écran après le chiffrement

- Réitération du processus de suppression du cliché instantané à l’aide de vssadmin.

- Utilisation de l’utilitaire du journal des événements de Windows (wevtutil) pour répertorier puis effacer tous les journaux d’événements :

- for /F \"tokens=*\" %1 in ('wevtutil.exe el') DO wevtutil.exe cl \"%1\""

Comportement VMware ESXi

Si les options ESXi ne sont pas désactivées, l’utilitaire d’interface en ligne de commande VMware ESXi (esxcli) est appelé et génère une liste séparée par des virgules de toutes les machines virtuelles en cours d’exécution :

- esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list

La sortie de cette commande est ensuite « acheminée » vers AWK, un utilitaire de traitement de texte, pour analyser le résultat et lancer l’utilitaire d’interface en ligne de commande ESXI afin de forcer l’arrêt de chaque machine virtuelle :

- awk -F "\"*,\"*" '{system("esxcli vm process kill --type=force --world-id="$1)}'

À l’aide de l’utilitaire de gestion d’infrastructure virtuelle VMware (vimcmd), une autre liste de machines virtuelles est recueillie et analysée, dont les résultats sont renvoyés à vimcmd avec la commande « snapshot.removeall », qui entraîne la suppression de tous les instantanés :

- for i in `vim-cmd vmsvc/getallvms| awk '{print$1}'`;do vim-cmd vmsvc/snapshot.removeall $i & done

Victimologie

Comme c’est souvent le cas avec les menaces de ransomware de type « chasse au gros gibier », les victimes sont généralement de grandes organisations auxquelles il est possible d’extorquer des rançons plus importantes. Les rapports indiquent en effet que les demandes s’échelonnent de 400 000 à 3 millions de dollars payables en cryptomonnaie.

Bien que le nombre réel de victimes soit inconnu, plus de vingt organisations ont été nommées sur le « site de fuite » Tor du groupe, dans divers secteurs d’activité et pays, notamment :

- L’Australie, les Bahamas, la France, l’Allemagne, l’Italie, les Pays-Bas, les Philippines, l’Espagne, le Royaume-Uni et les États-Unis.

- Les services aux entreprises, le bâtiment, l’énergie, la mode, la finance, la logistique, la fabrication, l’industrie pharmaceutique, le commerce de détail et la technologie.

Indices de compromission (IOC)

Processus Linux

Les processus légitimes suivants, bien que suspects, ont été générés par la variante Linux/VMware ESXi :

- esxcli --formatter=csv --format-param=fields=="WorldID,DisplayName" vm process list | awk -F "\"*,\"*" '{system("esxcli vm process kill --type=force --world-id="$1)}'

- for i in `vim-cmd vmsvc/getallvms| awk '{print$1}'`;do vim-cmd vmsvc/snapshot.removeall $i & done

Processus Windows

Les processus légitimes suivants, bien que suspects, ont été générés par la variante Windows :

- arp -a

- %SYSTEM32%\DllHost.exe /Processid:{3E5FC7F9-9A51-4367-9063-A120244FBEC7}

- for /F \"tokens=*\" %1 in ('wevtutil.exe el') DO wevtutil.exe cl \"%1\""

- fsutil behavior set SymlinkEvaluation R2L:1

- fsutil behavior set SymlinkEvaluation R2R:1

- psexec.exe -accepteula \\<TARGET_HOST> -u <USERNAME> -p <PASSWORD> -s -d -f -c <ALPHV_EXECUTABLE> [FLAGS] [OPTIONS] --access-token <ACCESS_TOKEN> [SUBCOMMAND]

- reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v MaxMpxCt /d 65535 /t REG_DWORD /f

- wmic csproduct get UUID

Exécutables de ransomware sous Linux (SHA256)

Étant donné que chaque échantillon est spécifique à la victime, les éléments suivants sont fournis à des fins de recherche plutôt que de détection :

- 3a08e3bfec2db5dbece359ac9662e65361a8625a0122e68b56cd5ef3aedf8ce1

- 5121f08cf8614a65d7a86c2f462c0694c132e2877a7f54ab7fcefd7ee5235a42

- 9802a1e8fb425ac3a7c0a7fca5a17cfcb7f3f5f0962deb29e3982f0bece95e26

- e7060538ee4b48b0b975c8928c617f218703dab7aa7814ce97481596f2a78556

- f7a038f9b91c40e9d67f4168997d7d8c12c2d27cd9e36c413dd021796a24e083

- f8c08d00ff6e8c6adb1a93cd133b19302d0b651afd73ccb54e3b6ac6c60d99c6

Exécutables de ransomware sous Windows (SHA256)

Étant donné que chaque échantillon est spécifique à la victime, les éléments suivants sont fournis à des fins de recherche plutôt que de détection :

- 0c6f444c6940a3688ffc6f8b9d5774c032e3551ebbccb64e4280ae7fc1fac479

- 13828b390d5f58b002e808c2c4f02fdd920e236cc8015480fa33b6c1a9300e31

- 15b57c1b68cd6ce3c161042e0f3be9f32d78151fe95461eedc59a79fc222c7ed

- 1af1ca666e48afc933e2eda0ae1d6e88ebd23d27c54fd1d882161fd8c70b678e

- 2587001d6599f0ec03534ea823aab0febb75e83f657fadc3a662338cc08646b0

- 28d7e6fe31dc00f82cb032ba29aad6429837ba5efb83c2ce4d31d565896e1169

- 2cf54942e8cf0ef6296deaa7975618dadff0c32535295d3f0d5f577552229ffc

- 38834b796ed025563774167716a477e9217d45e47def20facb027325f2a790d1

- 3d7cf20ca6476e14e0a026f9bdd8ff1f26995cdc5854c3adb41a6135ef11ba83

- 4e18f9293a6a72d5d42dad179b532407f45663098f959ea552ae43dbb9725cbf

- 59868f4b346bd401e067380cac69080709c86e06fae219bfb5bc17605a71ab3f

- 5bdc0fb5cfbd42de726aacc40eddca034b5fa4afcc88ddfb40a3d9ae18672898

- 658e07739ad0137bceb910a351ce3fe4913f6fcc3f63e6ff2eb726e45f29e582

- 7154fdb1ef9044da59fcfdbdd1ed9abc1a594cacb41a0aeddb5cd9fdaeea5ea8

- 722f1c1527b2c788746fec4dd1af70b0c703644336909735f8f23f6ef265784b

- 731adcf2d7fb61a8335e23dbee2436249e5d5753977ec465754c6b699e9bf161

- 7b2449bb8be1b37a9d580c2592a67a759a3116fe640041d0f36dc93ca3db4487

- 7e363b5f1ba373782261713fa99e8bbc35ddda97e48799c4eb28f17989da8d8e

- 9f6876762614e407d0ee6005f165dd4bbd12cb21986abc4a3a5c7dc6271fcdc3

- aae77d41eba652683f3ae114fadec279d5759052d2d774f149f3055bf40c4c14

- b588823eb5c65f36d067d496881d9c704d3ba57100c273656a56a43215f35442

- bd337d4e83ab1c2cacb43e4569f977d188f1bb7c7a077026304bf186d49d4117

- be8c5d07ab6e39db28c40db20a32f47a97b7ec9f26c9003f9101a154a5a98486

- c3e5d4e62ae4eca2bfca22f8f3c8cbec12757f78107e91e85404611548e06e40

- c5ad3534e1c939661b71f56144d19ff36e9ea365fdb47e4f8e2d267c39376486

- c8b3b67ea4d7625f8b37ba59eed5c9406b3ef04b7a19b97e5dd5dab1bd59f283

- cda37b13d1fdee1b4262b5a6146a35d8fc88fa572e55437a47a950037cc65d40

- cefea76dfdbb48cfe1a3db2c8df34e898e29bec9b2c13e79ef40655c637833ae

- d767524e1bbb8d50129485ffa667eb1d379c745c30d4588672636998c20f857f

- f837f1cd60e9941aa60f7be50a8f2aaaac380f560db8ee001408f35c1b7a97cb

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.